企業がソフトウェアのセキュリティ脆弱性を善意で開示するセキュリティ研究者に対して報酬を支払う「バグバウンティ」の慣習については、皆様もご存知かと思います。企業は報酬を支払うバグについて規定を定めており、通常は欠陥が深刻であるほど、報奨金は高くなります。

ただし、私のようにソフトウェア会社で働いている場合は、バグバウンティのプログラムが存在するかどうかに関係なく、「ベグ (物乞) バウンティ」として知られるメールが送られてくる可能性があります。彼らは何者で、どういった脅威があるのでしょうか。

「ベグバウンティ」について

「ベグバウンティ」は、報酬と引き換えに善意に基づく有益な情報を開示することを申し出たり、内容もはっきりしない不十分な情報で支払いを恐喝したりとさまざまです。

情報セキュリティのほかの分野と同様に、アイディアは専門家から模倣者へと流れ落ちていきます。私は 2020 年半ばから、中小企業の Web サイトの脆弱性について担当者に連絡をしてくるセキュリティ専門家についての話を聞くようになりました。問い合わせは、「対応をすべきですか」、「どう対策すればよいですか」、「弊社はハッキングを受けているのですか」といったものです。これらの企業にはバグバウンティのプログラムがなく、実際、Web サイトで実行されているコードさえ知らないように思われたので、まっとうな研究者がなぜこのような中小企業の小さな問題に時間を浪費しているのかと奇妙に思いました。

セキュリティ脅威の研究者として、私どんな状況でもサンプルを収集するところから始めます。幸い、中小企業のサイバーセキュリティに対応している Kobalt 社の友人からいくつかのサンプルを入手することができました。

それぞれの例で、「脆弱性レポート」、あるいはベグバウンティは、受信者の企業の Web サイトで公開されているメールアドレスに送信されました。いずれのメッセージも、次のような内容の組み合わせでした。

- 自動スキャンで発見した基本的な脆弱性や設定ミス

- 手動でメールテンプレートに貼り付けられたスキャン結果

- レポートの送付先と報酬の受取方法に関する問い合わせ

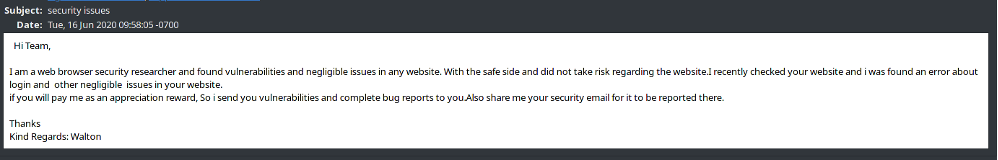

例 1

こちらは有益性よりも恐喝的な側面が強い例です。また、作成者にとって英語が母国語でない可能性が高いでしょう (さも 70 年代のテレビに出てきそうな Walton という名前を名乗っているにも関わらず、です)。

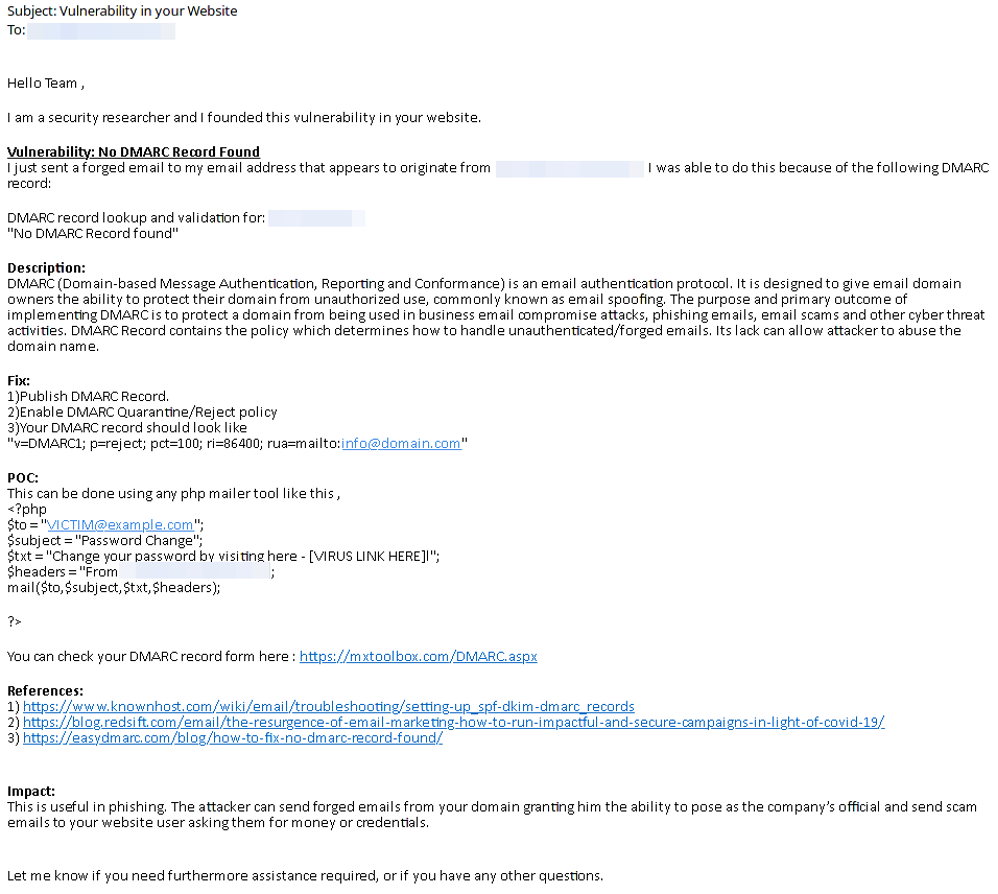

例 2

こちらの例は事実として誤った記述から始まります。彼らは「あなたのウェブサイトの脆弱性」を発見したと主張し、次に受信者がメールのなりすまし対策の DMARC レコードを持っていないと説明します。しかしそれは脆弱性ではなく、受信者の Web サイト上にあるものでもありません。 DMARC レコードの公開はフィッシング攻撃の防止に役立ちますが、簡単に展開できるポリシーではなく、ほとんどの組織にとって優先順位の低いセキュリティタスクです。

この例は脅迫や要求ではなく問題とその解決策を提示しており、上の例と比べると悪質性は低いと言えます。押しつけがましく、実際よりも脅威を強調していますが、より有益で希望があります。受信者はさらなるセキュリティテストや対策を実施しようと考えるきっかけになるかもしれないからです。

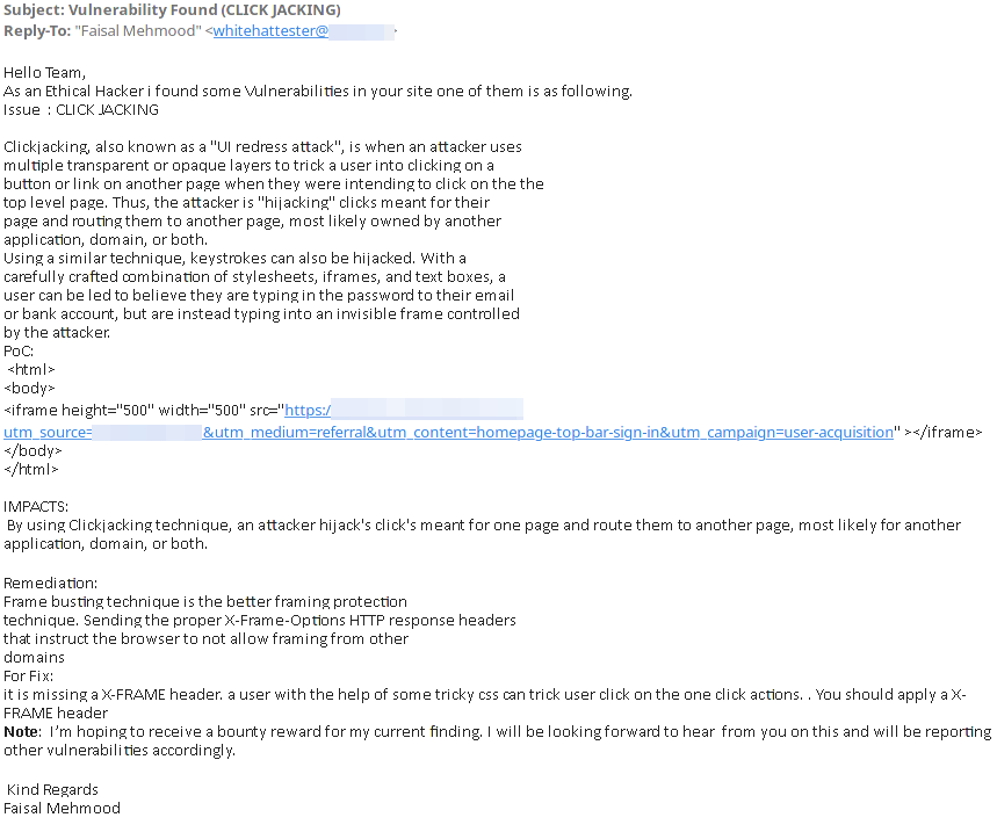

例 3

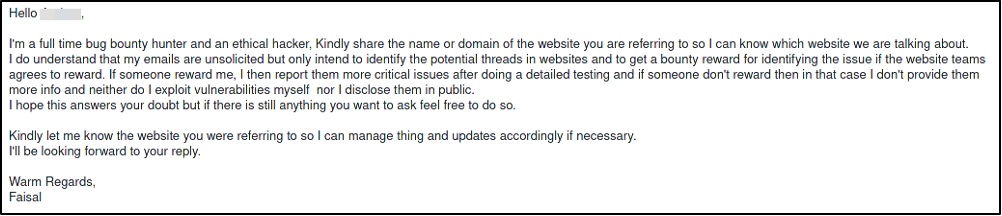

この例は、送信者が「善意のハッカー」であることを楽観的に示唆することから始まります。さもハッカーであることは悪意があるか道徳的に破綻しているかのような書き方で、私としては腑に落ちません。私は 30 年以上ハッカーをしていますが、それを非常に誇りに思っています。「善意の配管工」や「善意の錠前屋」と呼ぶのを聞いたことがありませんし、私の職業がなぜ「善意の」という前置きを必要とするのか分かりません。

前の例と同様に、この「善意のハッカー」は概念実証 (PoC) を提供し、その影響と問題の修正方法を説明します。説明文は、明らかにこの種の基本的なテスト / 攻撃の実行方法を記載している Web サイトからコピーペーストされたものです。

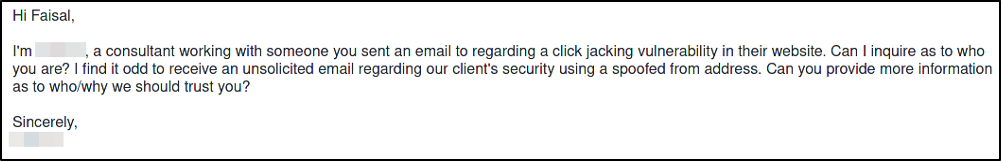

最も正当性が感じられるケースであったので、私はこの送信者に返信してみることにしました。

24時間以内に Faisal と名乗る送信者からの返答がありました。それが本名であるかどうかはわかりませんが、メッセージのやり取りから、この人物が「善意のハッカー」であるという主張はあながち間違っていないと思われます。

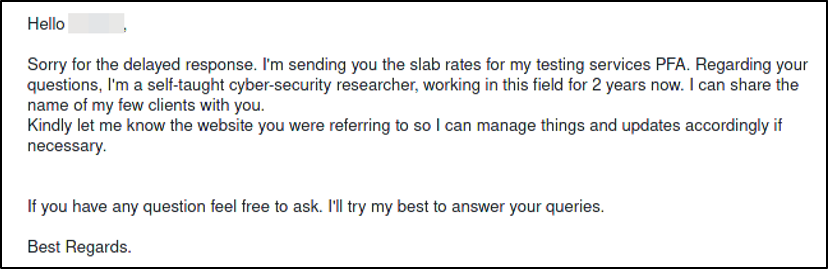

バグバウンティのプログラムを提供していない企業の Web サイトをターゲットにしながら、自らをフルタイムのバグバウンティハンターと呼ぶには少し難がありますが、この送信者は誠実な人物のようで、文化的な違いのためにこれが正当なビジネス活動だと考えていた可能性があります。私は彼らの資格と、報酬額の希望について尋ねました。

見積価格はバグの重大性に応じて 150 ドルから 2,000 ドルでした。おそらく米ドルを指すものと思われます。

ベグバウンティに報酬を支払うと、より高い支払い要求につながるという報告があります。ある組織は、初めは 500 ドルからの要求でしたが、さらにバグが報告されると即座に 5,000 ドルを要求し、さらに脅迫的になりました。

利益のための脅迫

私が調査したいくつかの例の中で、Faisal は確かに最も専門性があり好意的でしたが、このような行為が受け入れられるわけではありません。見つかったバグのほとんどは、バグでさえありませんでした。それらは、SPF または DMARC レコードの欠如を発見した単なるインターネットスキャンでした。そのほかは、無料で入手できるツールを使用することで、スキルがなくても簡単に見つけることができる脆弱性でした。

今回の例で示された脆弱性は、いずれも支払いの価値があるものではありませんでした。

問題は、中小企業所有の安全性の低いサイトが何百万もあり、それらの企業がよく分からないまま恐怖に従ってこうしたベグバウンティに報酬を支払ってしまう可能性があることです。

対策

こういったメールを受信した場合、実際にセキュリティに問題がある可能性もあるので、真剣に検討する価値はあります。ただし、こういったメールで勧誘をかけてくる相手とは関りを持たないでください。

信頼できるローカル企業に連絡して、セキュリティの問題を評価してください。問題に優先順位を付けて改善まで実施できる企業を選びましょう。

もしあなたがセキュリティ専門家で、同僚や顧客がこういったメールをあなたのもとに持ち込んだ場合は、LinkedIn または Twitter (@chetwisniewski) で私まで連絡してください。彼らの戦術に関するパターンや詳細に興味があるので、これらの不正なペネトレーションテストを実施している送信者と連絡を取らせていただきます。

コメントを残す