** 本記事は、 First Patch Tuesday of 2021 brings fix to Windows Defender bug already being exploited の翻訳です。最新の情報は英語記事をご覧ください。**

新年最初の Microsoft セキュリティ更新プログラムでは、昨年に比べて少ない 83 件の修正が新たに公開されました。本日のリリースで修正された脆弱性のうち「Critical (重大)」に分類されたのは 7 件のみで、そのすべてがリモートコード実行の脆弱性でした。そして、そのうちの 1 件はすでに実環境で悪用されています。CVE-2021-1647 は、Microsoft の組み込みマルウェア対策ソフトウェアである Windows Defender に存在する脆弱性です。

この Defender の脆弱性が悪用されると、不正なファイルが Defender によってスキャンされた場合にリモートからのコード実行が可能になります。Defender が特定の実行ファイルのセクション情報構造を解析する処理に問題があるため、スキャンされたファイルに埋め込まれたコードが実行される可能性があります。したがって、攻撃者はファイルを送信して Windows Defender のスキャンをトリガーすることによって、リモートからコードを実行することができます。この脆弱性はすでに悪用されているため、CVE-2021-1647 は多くの Windows ユーザーにとって必須のパッチとなります。短期的な緩和策として唯一挙げられるのは、Windows Defender の無効化です。なお、Sophos の Windows エンドポイントセキュリティをお使いのお客様は、エンドポイントセキュリティソフトウェアをインストールした際に Defender がすでに無効化されていますので、改めて無効化する必要はありません。

深刻度は低いものの、悪用される可能性が高い脆弱性が CVE-2021-1709 です。これは、Windows Win32k コンポーネントに存在するバグで、悪意のあるコードの実行を目的とした権限昇格に悪用される可能性があります。このバグは、Win32K プロセスがプライベートなデバイスコンテキスト (DC) オブジェクトを処理する方法に関連するもので、攻撃者はプロセスのクリーンアップ中に Win32k に同じ DC オブジェクトを 2 回強制的に解放させることができます。その結果、メモリが破壊されるため、攻撃者はカーネルメモリ内のオブジェクトの制御が可能となり、最高位の権限でコードを実行する可能性があります。ただし、このバグを悪用できるのは、ローカルでのインタラクティブなユーザーアクセスを介した場合に限られます。

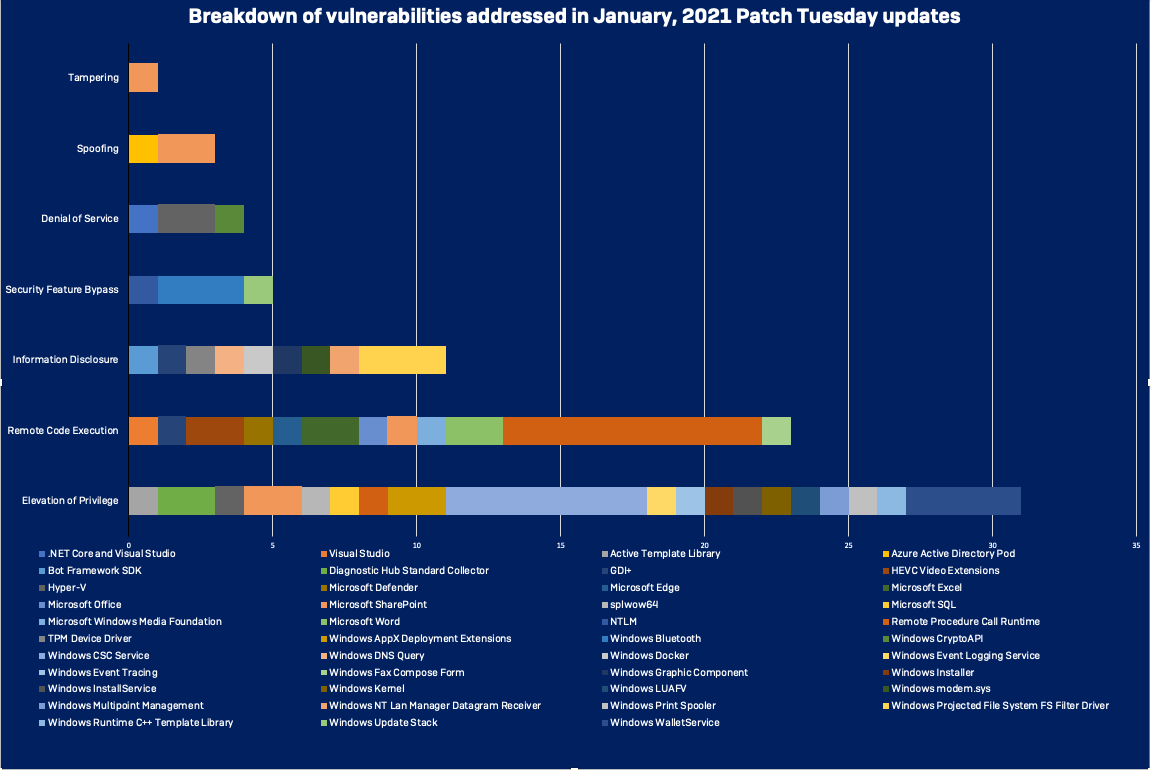

Microsoft が 1 月にリリースしたパッチで修正された脆弱性の種類別、製品別の内訳。(クリックで拡大)

パッチを適用すべき理由

残りの「重大」な脆弱性は、すべてリモートコード実行の脆弱性です。そのうちの 5 つ (CVE-2021-1658、CVE-2021-1660、CVE-2021-1666、CVE-2021-1667、CVE-2021-1673) は、リモートプロシージャコール (RPC) ランタイムの脆弱性です。うち 2 件はビデオ関連で、Windows の HEVC Video Extensions の脆弱性 (CVE-2021-1643) と Microsoft DTV-DVD Video Decoder の脆弱性 (CVE-2021-1688) です。もう 1 件は、GDI+ グラフィックスライブラリに存在する CVE-2021-1665 です。

最後の 1 つは、Microsoft Edgeブラウザのメモリ破壊の脆弱性です。この脆弱性 (CVE-2021-1705) は、HTML ベースのものです。HTML ベースの攻撃はメモリ破壊を引き起こす可能性がありますが、それをリモートコード実行につなげるのは困難です。

RPC ランタイムには、重大な脆弱性のほかに、5 件の脆弱性が 1 月のパッチリリースで修正されています (計 10 件の脆弱性)。そのうちの 4 件 (CVE-2021-1664、CVE-2021-1671、CVE-2021-1700、CVE-2021-1701) はリモートコード実行の脆弱性であり、1 件 (CVE-2021-1702) は権限昇格につながります。

SharePoint は今月のセキュリティ更新で 6 件の問題が修正されており、うち 1 件は悪用される可能性が高いと評価されたリモートコード実行の脆弱性 (CVE-2021-1707) です。この脆弱性では、信頼されている ASPX および「Web パーツ」コンポーネント用の SharePoint の SafeControl アセンブリメカニズムが悪用されます。実行にはデフォルトのアクセス権を持つ認証済みユーザーである必要がありますが、SharePoint サービスアカウントの権限でサーバー上でのコード実行が可能です。そのほかにも、SharePoint には 2 件のスプーフィングの脆弱性 (CVE-2021-1641 と CVE-2021-1717)、2 件の権限昇格の脆弱性 (CVE-2021-1712 と CVE-2021-1719)、1 件のサーバー改ざんの脆弱性 (CVE-2021-1718) があり、いずれも悪用される可能性は低いと評価されています。

今月は Windows のクライアントサイドキャッシュ (CSC) サービスについても、権限昇格に悪用される可能性のある 7 件の脆弱性 (CVE-2021-1652、CVE-2021-1653、CVE-2021-1654、CVE-2021-1655、CVE-2021-1659、CVE-2021-1688、CVE-2021-1693) の修正プログラムが公開されました。

さらに、Windows の WalletService に存在している 4 件の権限昇格の脆弱性 (CVE-2021-1681、CVE-2021-1686、CVE-2021-1687、CVE-2021-1690) についても修正プログラムが公開されています。

ソフォスの保護機能

以下は、このアドバイザリを受けて、既存の保護機能と汎用的なエクスプロイト軽減策を補完する目的で SophosLabs がリリースした保護機能の一覧です。

| CVE | SAV | IPS |

| CVE-2021-1647 | Exp/20211647-A | SID:2304750 |

| CVE-2021-1707 | SID:2304754 |

ソフォスは、脆弱性の種類と性質に基づいて、可能な限り迅速に、また十分な情報が得られた場合に、重要な問題に対して検出機能を追加することを目指しています。多くの場合、Intercept X などのエンドポイント製品に搭載されている検出機能は、アップデートを行わなくてもエクスプロイトの試みを検知し、ブロックします。

コメントを残す