Microsoft ha rilasciato gli aggiornamenti di sicurezza del mese di luglio. Le correzioni fornite questo mese riguardano 77 vulnerabilità associate a Windows e a una serie di applicazioni software eseguite su Windows, principalmente Internet Explorer, DirectX e il sottosistema grafico.

Adobe questo mese non ha effettuato la sincronizzazione dei propri prodotti con le patch rilasciate.

Di queste vulnerabilità, Microsoft ne ha classificate 16 come critiche, 60 come importanti e 1 come moderata.

Quasi tutte le vulnerabilità critiche consentono all’autore dell’attacco di eseguire codice remoto sul sistema di destinazione, mentre 19 tra le vulnerabilità importanti possono essere utilizzate per l’elevazione locale dei privilegi. Un attacco di ingegneria sociale riuscito, eseguito attraverso un sito Web o tramite documenti Excel, consente all’hacker esterno di compromettere completamente il computer dell’utente vittima dell’attacco.

Sono presenti 6 vulnerabilità critiche per Internet Explorer e 5 per Chakra, il motore JavaScript utilizzato sia da Edge che da Internet Explorer. Tutti i seguenti componenti presentano una vulnerabilità di esecuzione di codice remoto: il server Windows DHCP, Azure DevOps Server, .NET Framework e l’API GDI+. Esiste infine un bypass di autenticazione per le applicazioni che utilizzano l’API Windows Communication Foundation e Windows Identity Foundation.

Risulta che due delle vulnerabilità associate ai componenti Windows che possono consentire l’elevazione dei privilegi siano sfruttate attivamente.

Vale la pena ricordare ai lettori che la disponibilità di una patch non significa che questa sia già stata installata sul proprio computer. Per trovare e scaricare direttamente la patch di aggiornamento cumulativa di questo mese, occorre cercare il termine “2019-07” sul sito Web Microsoft Update Catalog.

Osserviamo nel dettaglio alcune interessanti vulnerabilità.

Vulnerabilità di elevazione dei privilegi Win32k 🕷️

CVE-2019-1132

Il driver Win32k di Windows 7 a 32 bit può essere sfruttato per dereferenziare un puntatore NULL. L’autore di un attacco che comporta l’esecuzione di codice remoto potrebbe utilizzare questa vulnerabilità per ottenere l’elevazione locale dei privilegi. Questa vulnerabilità è stata ampiamente sfruttata.

Vulnerabilità di elevazione dei privilegi Microsoft splwow64 ️🕷️

CVE-2019-0880

Nel driver di stampa per i processi a 32 bit è presente un problema di dereferenziazione del puntatore che potrebbe essere utilizzato per aggirare la sandbox della Enhanced Protected Mode (EPM) di Internet Explorer.

Una volta eseguito il codice remoto utilizzando una delle vulnerabilità indicate di seguito, associate ai browser Web Edge o Internet Explorer, l’autore di un attacco potrebbe sfruttare tale vulnerabilità per creare un nuovo processo con livello di integrità medio. Questa vulnerabilità è stata ampiamente sfruttata.

Vulnerabilità di corruzione della memoria riguardanti più browser

INTERNET EXPLORER: CVE-2019-1001, -1004, -1056, -1059, -1063, AND -1104

CHAKRA: CVE-2019-1062, -1092, -1103, -1106, AND -1107

In Internet Explorer ed Edge sono presenti molteplici vulnerabilità di corruzione della memoria, ad esempio di tipo type confusion, scrittura fuori dai limiti e use-after-free.

Se l’hacker riesce a indurre la vittima a visitare un sito Web malevolo, può eseguire il codice remoto nel contesto del browser Web. Assumere il controllo totale del computer è più difficile: l’hacker dovrebbe aggirare la sandbox utilizzando una vulnerabilità come CVE-2019-0880, citata in precedenza, e quindi eseguire un’elevazione dei privilegi che conceda il pieno accesso amministrativo.

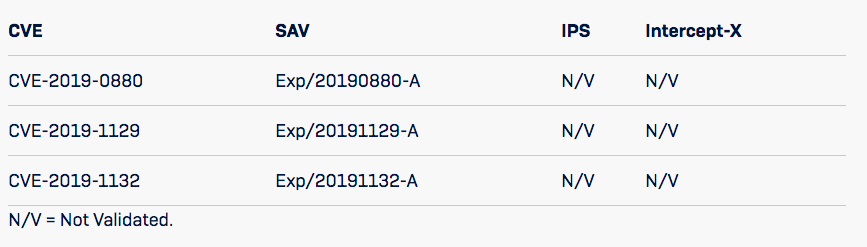

Copertura di Sophos

Per far fronte alle vulnerabilità citate sopra, Sophos ha rilasciato lo strumento di rilevamento indicato di seguito. In futuro potranno essere rese note ulteriori vulnerabilità con il rilascio dei relativi strumenti di rilevamento.

Il codice PoC fornito con gli avvisi MAPP non include gli exploit attivi e pertanto non è applicabile ai test Intercept X. La capacità di Intercept X di bloccare l’exploit dipende dallo specifico approccio utilizzato per trasformare l’exploit in un’arma, cosa che si potrà conoscere solo individuandola “in the wild”. I rilevamenti SAV e IPS sviluppati per i PoC non garantiscono l’intercettazione degli attacchi in-the-wild.

Quanto tempo occorre prima che il rilevamento di Sophos diventi operativo?

Il nostro obiettivo è offrire al più presto il rilevamento di problemi critici in base al tipo e alla natura delle vulnerabilità. Si noti che il rilevamento in alcuni casi potrebbe non essere disponibile a causa della mancanza di dati.

Spesso non è possibile eseguire test con Intercept-X a causa della natura dei dati ricevuti.

E se la vulnerabilità o il malware zero-day che si sta cercando non fosse coperto dagli strumenti illustrati in precedenza?

Il motivo più probabile di questa evenienza è che non sono disponibili informazioni sufficienti sulla vulnerabilità per creare il rilevamento.