In passato si tendeva a credere che macOS fosse meno soggetto alle minacce informatiche rispetto a Windows, probabilmente perché il sistema operativo ha una quota di mercato inferiore a quella di Windows e una suite nativa di funzioni di sicurezza che richiedono agli sviluppatori di malware di adottare approcci diversi. La convinzione era che, se era vulnerabile, lo era ad attacchi e malware strani e non convenzionali. Ma col tempo le cose sono cambiate. Il malware tradizionale sta iniziando a colpire regolarmente macOS (anche se non nella stessa misura di Windows) e gli infostealer ne sono un esempio lampante. Nella nostra telemetria, gli infostealer rappresentano oltre il 50% di tutti i rilevamenti macOS degli ultimi sei mesi e Atomic macOS Stealer (AMOS) è una delle famiglie più comuni.

AMOS, segnalato per la prima volta da Cyble nell’aprile del 2023, è progettato per rubare dati sensibili – tra cui cookie, password, dati di autofill e il contenuto dei portafogli di criptovalute – dalle macchine infette e inviarli a un aggressore. A quel punto, quest’ultimo può utilizzare direttamente le informazioni rubate o, più probabilmente, venderle ad altri soggetti che operano sui mercati criminali.

Il mercato di questi dati rubati – noti come “log” nel mondo della criminalità informatica – è ampio e molto attivo, e il prezzo di AMOS è triplicato nell’ultimo anno, il che dimostra sia il desiderio di prendere di mira gli utenti di macOS sia il valore di questa attività per i criminali.

Anche se AMOS non è l’unico giocatore in città – i rivali includono MetaStealer, KeySteal e CherryPie – è uno dei più importanti, quindi abbiamo messo insieme una breve guida su cos’è AMOS e come funziona, per aiutare i difensori a gestire questo malware sempre più diffuso.

Diffusione

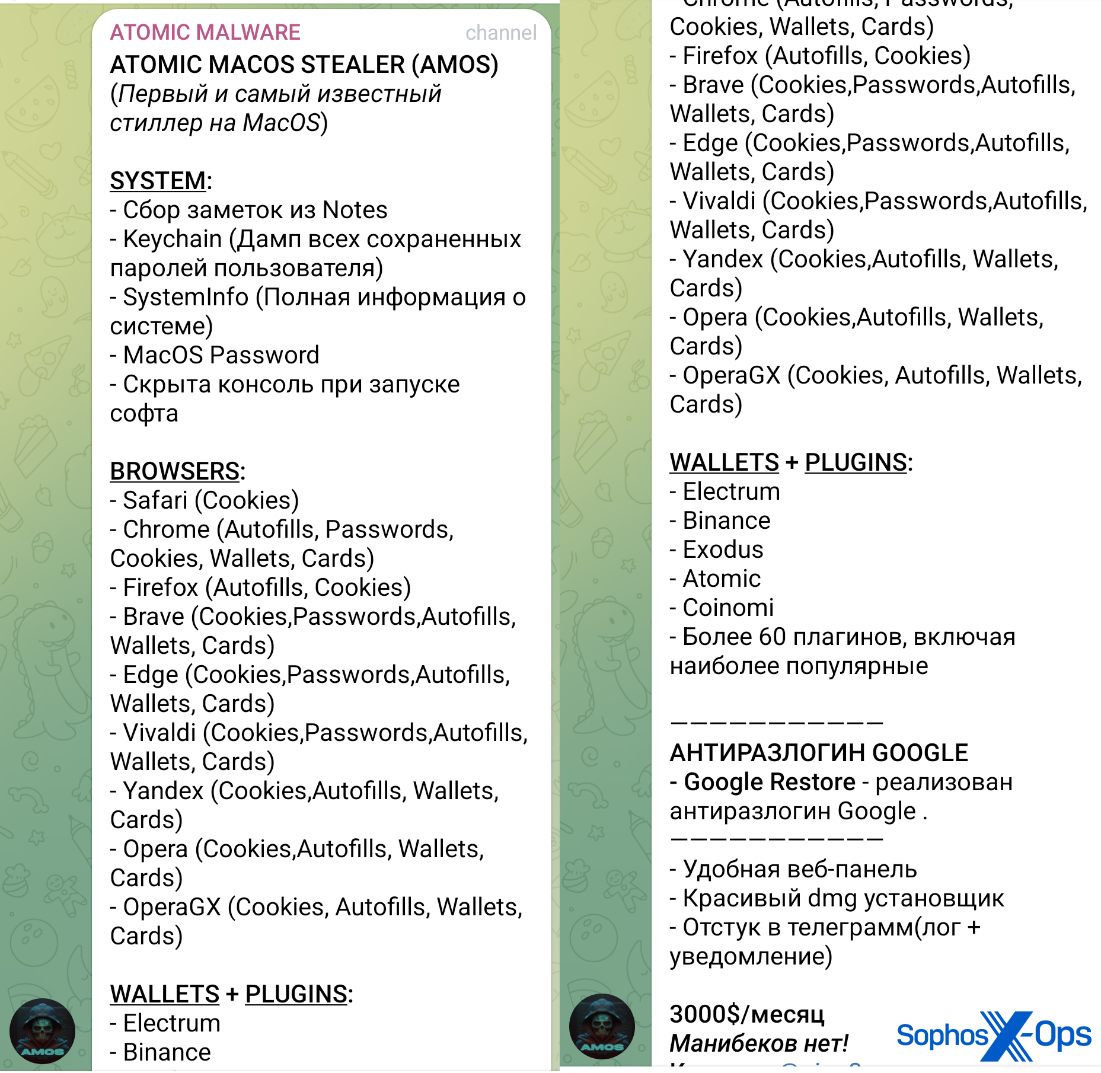

AMOS è pubblicizzato e venduto sui canali pubblici di Telegram. Nel maggio 2023 era disponibile per 1.000 dollari al mese (era disponibile anche una licenza “a vita”, il cui prezzo non è stato rivelato), ma possiamo riferire che a partire dal maggio 2024 il costo sembra essere aumentato a 3.000 dollari al mese. Come mostrato nella schermata qui sotto, l’annuncio di AMOS include un elenco consistente di browser presi di mira (con la possibilità di rubare cookie, password e informazioni di riempimento automatico), portafogli di criptovalute e informazioni di sistema sensibili (tra cui il portachiavi Apple e la password di macOS). Come mostrato nello screenshot sottostante, l’annuncio di AMOS include un elenco consistente di browser mirati (con la possibilità di rubare cookie, password e informazioni di riempimento automatico), portafogli di criptovalute e informazioni di sistema sensibili (tra cui il portachiavi Apple e la password di macOS).

Vettori di infezione iniziali

Da quanto abbiamo osservato nella nostra telemetria e da quanto scoperto da altri ricercatori, molti aggressori infettano gli obiettivi con AMOS attraverso il malvertising (una tecnica con cui si abusa di strutture pubblicitarie online valide per indirizzare gli utenti verso siti dannosi contenenti malware) o il “SEO poisoning” ( lo sfruttamento degli algoritmi di ranking dei motori di ricerca per portare i siti dannosi in cima ai loro risultati). Quando gli utenti ignari cercano il nome di un particolare software o utility, il sito dell’aggressore appare in primo piano tra i risultati e offre un download, che di solito imita l’applicazione legittima ma installa segretamente il malware sul computer dell’utente.

Continua a leggere.