Per sferrare un attacco ransomware, gli avversari devono innanzitutto ottenere l’accesso all’ambiente aziendale, ai dispositivi e ai dati della vittima. Gli aggressori utilizzano in genere due approcci principali per accedere: il login utilizzando credenziali compromesse, ovvero dati di accesso legittimi che sono stati precedentemente rubati, e lo sfruttamento delle vulnerabilità nelle applicazioni e negli strumenti utilizzati dall’azienda. Altre modalità di accesso meno comuni includono attacchi di forza bruta, compromissione della supply chain, e-mail/documenti dannosi e adware. Il phishing è molto presente negli attacchi ransomware, ma viene utilizzato principalmente per rubare le credenziali utilizzate successivamente per accedere all’organizzazione.

Questo rapporto evidenzia come i risultati del ransomware differiscano a seconda della causa principale dell’attacco. Mette a confronto la gravità, i costi finanziari e l’impatto operativo degli attacchi che partono da una vulnerabilità sfruttata con quelli in cui gli avversari utilizzano credenziali compromesse per penetrare nell’organizzazione. Inoltre, identifica i settori industriali più e meno comunemente sfruttati.

I risultati si basano su un sondaggio indipendente commissionato da Sophos che ha coinvolto 2.974 professionisti dell’IT/cybersecurity di organizzazioni di piccole e medie dimensioni (100-5.000 dipendenti) che sono state colpite da ransomware nell’ultimo anno. L’indagine è stata condotta dall’agenzia di ricerca indipendente Vanson Bourne all’inizio del 2024 e riflette le esperienze degli intervistati nei 12 mesi precedenti.

>> Scarica la copia PDF del rapporto

Panoramica

Sebbene tutti gli attacchi ransomware abbiano esiti negativi, quelli che iniziano sfruttando vulnerabilità non patchate sono particolarmente gravi per le loro vittime. Le organizzazioni colpite da attacchi cominciati in questo modo riportano esiti molto più gravi rispetto a quelle i cui sono iniziati con credenziali compromesse, tra cui una maggiore propensione a:

- compromettere i backup (tasso di successo del 75% rispetto al 54% per le credenziali compromesse)

- cifrare i dati (tasso di cifratura del 67% rispetto al 43% per le credenziali compromesse).

- pagare il riscatto (tasso di pagamento del 71% rispetto al 45% per le credenziali compromesse)

- coprire l’intero costo del riscatto internamente (31% ha finanziato l’intero riscatto internamente contro il 2% per le credenziali compromesse)

Hanno inoltre riportato:

- costi complessivi di recupero degli attacchi 4 volte superiori (3 milioni di dollari contro 750 mila dollari per le credenziali compromesse)

- Tempi di recupero più lenti (il 45% ha impiegato più di un mese contro il 37% per le credenziali compromesse).

Lo studio si concentra sulla correlazione e sono necessari ulteriori approfondimenti sulle ragioni alla base di questi risultati. È importante ricordare che non tutti gli attacchi ransomware sono uguali. Alcuni sono eseguiti da bande sofisticate e ben finanziate che utilizzano una serie di approcci innovativi. Allo stesso tempo, l’uso di ransomware rozzi ed economici da parte di aggressori poco qualificati è in aumento. È possibile che gli avversari in grado di sfruttare le vulnerabilità del software senza patch siano più abili degli aggressori che acquistano credenziali rubate dal dark web (ad esempio), e quindi più capaci di riuscire a compromettere i backup e a criptare i dati.

Un terzo degli attacchi ransomware inizia con una vulnerabilità non patchata

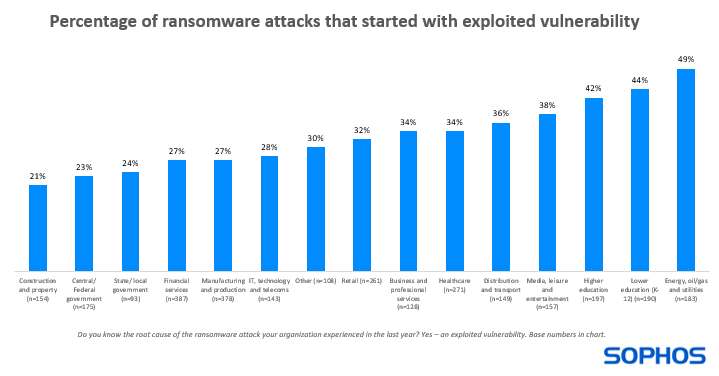

Il 32% degli attacchi ransomware subiti dagli intervistati nell’ultimo anno è iniziato con una vulnerabilità sfruttata. Scendendo più in profondità, vediamo che la percentuale di attacchi ransomware partiti in questo modo varia notevolmente a seconda del settore:

- La percentuale più alta: energia, petrolio/gas e servizi pubblici – 49% degli attacchi.

- La più bassa: edilizia e immobiliare – 21% degli attacchi

Questa variazione è probabilmente influenzata, in parte, dalle diverse soluzioni tecnologiche utilizzate e dai relativi problemi di patch. Settori come quello dell’energia, del petrolio/gas e dei servizi di pubblica utilità utilizzano in genere una percentuale più elevata di tecnologie obsolete e più soggette a falle nella sicurezza rispetto a molti altri settori, e le patch potrebbero non essere disponibili per le soluzioni legacy e a fine vita.

Allo stesso tempo, il più delle volte le patch sono disponibili, ma non sono state applicate. Degli attacchi che gli incident responders di Sophos sono stati chiamati a rimediare nel 2022 e che sono partiti da vulnerabilità sfruttate, oltre la metà (55%) sono stati causati da ProxyShell e Log4Shell, entrambi dotati di patch esistenti al momento della compromissione. Sophos continua a registrare lo sfruttamento di ProxyShell 30 mesi dopo il rilascio della patch. Per saperne di più.

L’analisi ha inoltre rivelato che la propensione a subire un attacco guidato da un exploit varia in base alle dimensioni dell’organizzazione:

26% degli attacchi ransomware nelle piccole imprese (fatturato annuo inferiore a $50M)

30% degli attacchi ransomware nelle aziende di medie dimensioni ($50M-$1B)

37% degli attacchi ransomware nelle grandi aziende (oltre 1B$).

Quando le organizzazioni crescono, le loro infrastrutture IT tendono a crescere con loro. Più grande è l’ambiente, maggiore è la sfida di comprendere la superficie di attacco e il numero di strumenti e tecnologie da aggiornare.

L’impatto del ransomware è più grave quando l’attacco parte da una vulnerabilità sfruttata

L’obiettivo finale di un ransomware è cifrare i dati di un’organizzazione ed ottenere il pagamento di un riscatto in cambio della chiave di decifrazione. Durante il percorso, tentano quasi sempre di compromettere i backup delle vittime per ridurre la loro capacità di ripristinare i dati senza dover pagare.

L’analisi rivela che in tutti e tre i punti – compromissione del backup, cifratura dei dati e pagamento del riscatto – le conseguenze sono più gravi quando l’attacco inizia con una vulnerabilità sfruttata.

Compromissione del backup

Non c’è differenza nella propensione degli aggressori a tentare di compromettere i backup a seconda della causa principale. Gli avversari hanno tentato di comprometterli nel 96% degli attacchi iniziati con vulnerabilità sfruttate e credenziali compromesse. Tuttavia, vi è una notevole differenza nella percentuale di successo:

- Il 75% dei tentativi è andato a buon fine quando l’attacco è partito da una vulnerabilità sfruttata

- Il 54% dei tentativi è andato a buon fine quando l’attacco è iniziato con credenziali compromesse.

Questo potrebbe essere dovuto al fatto che gli avversari che sfruttano le vulnerabilità non patchate sono più abili nel violare i backup. Potrebbe anche riflettere il fatto che le organizzazioni con una superficie di attacco esposta hanno una protezione dei backup più debole. Qualunque sia la causa, la compromissione dei backup riduce la resilienza contro l’intero impatto dell’attacco.

Cifratura dei dati

Le organizzazioni hanno più del 50% di probabilità di veder cifrati i propri dati quando un attacco prende vita da una vulnerabilità sfruttata piuttosto che da credenziali compromesse:

- Il 67% degli attacchi ha comportato la cifratura dei dati quando l’attacco è iniziato con una vulnerabilità sfruttata.

- Il 43% degli attacchi ha comportato la cifratura dei dati quando l’attacco è iniziato con credenziali compromesse.

Come nel caso della compromissione del backup, la differenza di risultati in base alla causa principale può riflettere i diversi livelli di abilità dei gruppi di avversari e le differenze nella forza complessiva delle difese informatiche di un’organizzazione.

Tasso di pagamento del riscatto

Dato il tasso più elevato di compromissione del backup registrato quando l’attacco è iniziato con una vulnerabilità sfruttata, forse non sorprende che questo gruppo abbia registrato una maggiore propensione a pagare il riscatto:

- Il 71% delle organizzazioni che hanno subito la cifratura dei dati ha pagato il riscatto quando l’attacco è stato avviato con una vulnerabilità sfruttata.

- Il 45% delle organizzazioni con dati criptati ha pagato il riscatto quando l’attacco è iniziato con credenziali compromesse.

Senza backup da cui recuperare, la pressione sulle vittime di ransomware per accedere alla chiave di decifrazione aumenta, spingendo probabilmente le organizzazioni a collaborare con gli aggressori per ripristinare i dati.

Le vulnerabilità non patchate hanno conseguenze critiche per l’azienda

Gli attacchi ransomware che iniziano con una vulnerabilità sfruttata hanno un impatto finanziario e operativo notevolmente maggiore rispetto a quelli che hanno come punto di partenza la compromissione delle credenziali.

Pagamento del riscatto

Mentre la causa principale dell’attacco ha un impatto quasi trascurabile sull’importo del pagamento del riscatto, con un ammontare medio di 1,988 milioni di dollari (vulnerabilità sfruttate) e 2 milioni di dollari (credenziali compromesse), ha un effetto considerevole sul finanziamento del pagamento del riscatto:

- Il 31% delle organizzazioni ha finanziato l’intero riscatto internamente quando l’attacco è iniziato con una vulnerabilità sfruttata.

- Il 2% delle organizzazioni ha finanziato l’intero riscatto internamente quando l’attacco è iniziato con credenziali compromesse.

Le società capogruppo e i fornitori di assicurazioni informatiche sono più propensi a contribuire al riscatto quando l’attacco parte da credenziali compromesse piuttosto che da una vulnerabilità sfruttata.

Se si guarda più in generale alla propensione delle compagnie assicurative a onorare le richieste di risarcimento, si nota che un quarto (25%) dei risarcimenti negati da parte di organizzazioni che hanno sperimentato una vulnerabilità sfruttata è dovuto alla mancanza delle difese informatiche necessarie per onorare il rimborso, rispetto al 12% dei sinistri in cui gli avversari hanno utilizzato credenziali compromesse.

Costo di recupero

Il riscatto è solo uno degli elementi che contribuiscono al costo complessivo del recupero da un attacco ransomware. A prescindere dal riscatto pagato, il costo complessivo medio di ripristino per gli attacchi ransomware che iniziano con una vulnerabilità sfruttata (3 milioni di dollari) è quattro volte superiore a quelli che partono da credenziali compromesse (750.000 dollari).

Tempo di recupero

Il recupero da un attacco che ha inizio con una vulnerabilità sfruttata è in genere molto più lento rispetto a quando la causa principale è la compromissione delle credenziali.

- Il 45% ha impiegato più di un mese per riprendersi quando l’attacco è partito da una vulnerabilità sfruttata

- Il 37% ha impiegato più di un mese per riprendersi quando l’attacco è avvenuto con credenziali compromesse.

Questo dato riflette probabilmente le diverse attività di ripristino che le vittime devono intraprendere a seconda della causa scatenante e i rispettivi costi operativi. Il patching di un sistema o l’aggiornamento da un prodotto a fine vita a una versione supportata possono richiedere più tempo del ripristino delle credenziali. Può anche essere il risultato dei maggiori danni causati dagli attacchi con vulnerabilità sfruttate, tra cui una maggiore probabilità di compromissione del backup e di cifratura dei dati.

Raccomandazioni

Le patch sono un primo passo fondamentale per ridurre il rischio di cadere vittima di un attacco ransomware (o di qualsiasi altra violazione) che inizia con una vulnerabilità sfruttata. Se si risolve la lacuna di sicurezza, gli avversari non possono approfittarne. L’ideale sarebbe far parte di una più ampia strategia di gestione del rischio di prevenzione degli exploit:

Ridurre al minimo la superficie di attacco

- Mantenete una visibilità completa di tutte le risorse rivolte all’esterno per sapere con cosa avete a che fare ed evitare i punti ciechi.

- Applicate le patch utilizzando una priorità basata sul rischio. Dato che i nuovi exploit vengono scoperti più velocemente di quanto la maggior parte delle organizzazioni riesca a correggerli, concentrate i vostri sforzi laddove avranno l’impatto maggiore. Ciò significa identificare e dare priorità alle patch delle esposizioni ad alto rischio.

- Aggiornare regolarmente. L’uso dell’ultima versione di un’applicazione o di uno strumento vi garantisce di beneficiare delle più recenti correzioni di sicurezza del fornitore.

Implementare le protezioni anti-exploit

- Mentre il numero di vulnerabilità sfruttabili continua a crescere rapidamente, gli aggressori possono sfruttare solo un numero limitato di tecniche. Le funzionalità anti-exploit integrate nelle soluzioni di sicurezza degli endpoint bloccano i comportamenti utilizzati in questi attacchi, anche con le vulnerabilità zero-day per le quali non è ancora stata rilasciata una patch.

Rilevare e rispondere alle attività sospette

- La tecnologia da sola non può fermare ogni attacco. Gli avversari sono abili a sfruttare strumenti IT legittimi e credenziali rubate, adattando il loro approccio all’istante per evitare il rilevamento. Per bloccare gli attacchi ransomware avanzati e le violazioni guidate dall’uomo è necessario un sistema di rilevamento e risposta 24 ore su 24, 7 giorni su 7, in tutto l’ambiente, affidato a un fornitore specializzato o a un team interno altamente qualificato.

Come Sophos può essere d’aiuto

Sophos Managed Risk

Sophos Managed Risk è un servizio di gestione delle vulnerabilità e della superficie di attacco basato sulla tecnologia Tenable, leader del settore, e fornito da un team dedicato di esperti Sophos in materia di esposizione alle minacce e remediation. Si rivolge a quattro ambiti strategici: visibilità della superficie di attacco, monitoraggio continuo del rischio, prioritizzazione delle vulnerabilità e rapida identificazione di nuovi rischi.

Sophos Managed Risk è disponibile con Sophos MDR, un servizio di cybersecurity completamente gestito e fornito 24 ore su 24, 7 giorni su 7 dagli esperti di minacce di Sophos. Un team dedicato di operatori di Sophos Managed Risk, altamente specializzati in vulnerabilità ed esposizioni alle minacce, lavora a stretto contatto con gli analisti di Sophos MDR 24 ore su 24.

Sophos Endpoint

Sophos Endpoint include più di 60 funzionalità anti-exploit che bloccano i comportamenti utilizzati dagli avversari per sfruttare una vulnerabilità non patchata, bloccando sia le minacce note che quelle zero-day. Le funzionalità anti-exploit vengono implementate automaticamente fin dal primo giorno, senza necessità di configurazione o di messa a punto.

Sophos Endpoint adotta un approccio completo alla protezione senza affidarsi a una sola tecnica di sicurezza. I controlli su Web, applicazioni e periferiche riducono la superficie delle minacce e bloccano i vettori di attacco più comuni. L’intelligenza artificiale, l’analisi comportamentale, l’anti-ransomware e altre tecnologie all’avanguardia bloccano rapidamente le minacce prima che si propaghino.