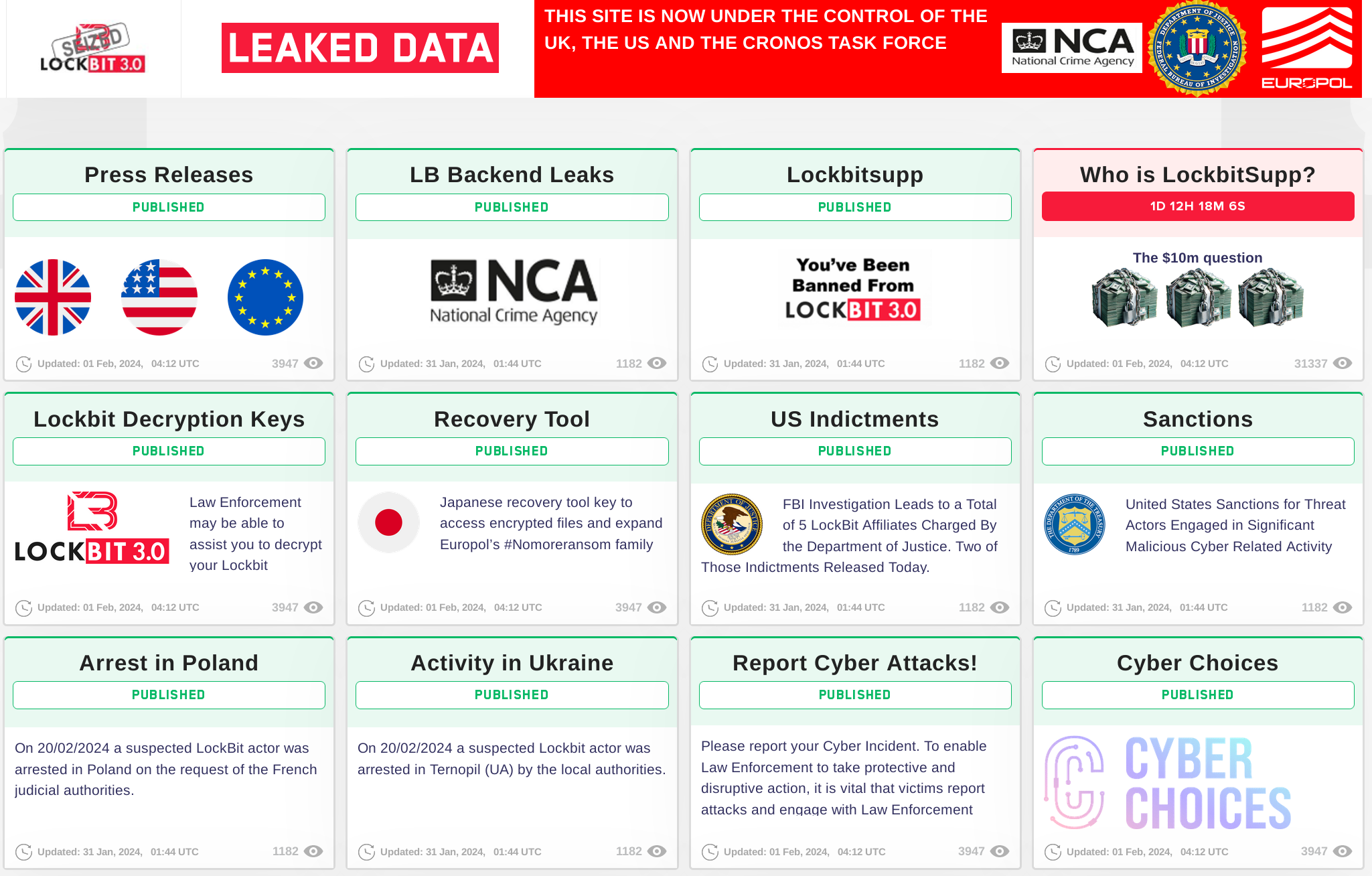

Nella tarda serata del 19 febbraio 2024, il sito web principale di LockBit, il gruppo di ransomware più prolifico della memoria recente, è stato sequestrato dalla National Crime Agency (NCA) del Regno Unito. In collaborazione con i partner internazionali dell’FBI degli Stati Uniti, la Gendarmeria Nazionale francese, Europol e altri, la NCA ha sequestrato i server fisici che gestivano il sito principale e ha arrestato due uomini, uno in Polonia e l’altro in Ucraina. Inoltre, lo stesso giorno gli Stati Uniti hanno annunciato sanzioni nei confronti di due cittadini russi per il loro ruolo nell’organizzazione criminale.

Questo tipo di azione di contrasto coordinata e multinazionale ci fornisce nuove indicazioni su come operano questi gruppi di criminalità organizzata e mette in luce anche alcuni dei limiti di cui disponiamo per arginare questo tipo di attività.

Cominciamo dalle basi: Che cosa costituisce esattamente un ” ransomware syndicate”? Nella maggior parte dei casi sembra assumere la forma di una comune anarco-sindacalista. Di solito, si tratta di un gruppo di sviluppatori di software che costruiscono siti web, malware e siti di pagamento, di qualcuno che ricicla il denaro e di qualcun altro con una discreta conoscenza dell’inglese che negozia il pagamento con le vittime. Gli attacchi veri e propri sono condotti dai cosiddetti “affiliati”. Questi affiliati si iscrivono per utilizzare la piattaforma e il nome del brand per ricattare le vittime e dividersi i proventi.

L’identità è fluida nel mondo criminale

Il primo problema risiede nella struttura: questi “gruppi” sono per lo più affiliati in modo frammentario e operano sotto il nome di un brand. La soppressione di quest’ultimo non ha necessariamente un impatto sui membri del gruppo. Se gli Stati Uniti hanno emesso sanzioni contro alcuni dei suoi membri, il marchio “LockBit” è praticamente morto. Nessuna entità con sede negli Stati Uniti sarà disposta a pagare un riscatto a LockBit, ma se domani dovesse riemergere come CryptoMegaUnicornBit o qualcosa di simile, il ciclo ricomincerebbe da capo.

Impedire a questi individui di ottenere proventi utilizzando un nuovo nome è molto difficile. Le sanzioni emesse oggi contro Ivan Kondratyev e Artur Sungatov (i cittadini russi sanzionati) hanno rovinato LockBit, ma quando torneranno come DatasLaYeR001 e Crypt0Keeper69 come faranno le vittime a sapere che si tratta di entità sanzionate? Le sanzioni sono solo un ostacolo, non una vera soluzione a lungo termine al problema del ransomware.

I cinque rinvii a giudizio da parte del Dipartimento di Giustizia degli Stati Uniti (DOJ) sono probabilmente solo l’inizio. In casi passati di questo tipo, le uniche incriminazioni rese pubbliche riguardavano individui che si trovavano in Paesi nei quali era improbabile che gli Stati Uniti ottenessero la cooperazione delle forze dell’ordine; in mancanza di ciò, gli Stati Uniti potevano e possono solo accontentarsi di stilare l’elenco delle entità sanzionate. Si spera che ci siano altre incriminazioni in agguato, per ora sconosciute ai destinatari, che potrebbero, ad esempio, essere utilizzate per intrappolare altri partecipanti identificati se dovessero commettere l’errore di viaggiare all’estero per una vacanza. I membri della famiglia criminale LockBit che si trovavano in paesi favorevoli alle forze dell’ordine sono stati arrestati – in Polonia (per riciclaggio di denaro) e in Ucraina (non specificato) – e probabilmente dovranno affrontare accuse in Francia.

La sicurezza è difficile

Come hanno fatto le forze dell’ordine a sconfiggere questi criminali? È probabile che tutto sia iniziato con una vulnerabilità di sicurezza non patchata, la CVE 2023-3824, a patto che si creda a quanto affermano i criminali stessi. Essere un hacker criminale professionista non significa essere magicamente bravi a proteggere i propri sistemi, e gli osservatori hanno sottolineato la difficoltà di LockBit nel gestire la propria infrastruttura IT già a metà del 2023, e cioè poco prima che la CVE-2023-3824 fosse resa pubblica.

Una volta sfruttato il server web che gestisce il sito della fuga di notizie, presumibilmente sono stati in grado di sequestrare fisicamente i server che controllavano l’operazione e di iniziare a svelare un numero sempre maggiore di infrastrutture di supporto. La stampa ha riferito che si è trattato di un’operazione pluriennale. (Ricordiamo che LockBit è un marchio relativamente longevo; il primo rilevamento risale al 2019, e al 19 febbraio 2024 la loro stessa pagina sulla fuga di file afferma che il sito è stato attivo per 4 anni e 169 giorni).

Non si tratta di un’idea o di un approccio nuovi. Abbiamo visto le forze dell’ordine “hackerare” le infrastrutture criminali anche in casi precedenti, a volte utilizzando vulnerabilità zero-day nei browser e negli strumenti, altre volte cogliendo i criminali alle prese con un errore di mancata utilizzazione di una VPN o di un Tor Browser, che ha portato alla loro identificazione e cattura. Questi errori di sicurezza operativa (OpSec) sono in definitiva la rovina anche dei criminali più sofisticati.

Se vogliamo continuare ad aumentare la pressione su questi gruppi, dobbiamo potenziare la capacità delle forze dell’ordine di condurre queste operazioni. Sono essenziali non solo per smantellare l’infrastruttura utilizzata in questi attacchi, ma anche per minare la fiducia che i cospiratori ripongono nella sicurezza della loro attività. Per riuscire in queste operazioni, abbiamo bisogno di cyber-poliziotti più qualificati, con compensi adeguati e di una magistratura più informata.

Purtroppo, nonostante il successo ottenuto, l’NCA e i suoi partner non hanno smantellato completamente la rete Lockbit. Diversi siti del dark web utilizzati dal gruppo sono ancora disponibili, compreso il più dannoso di tutti: quello che ospita i contenuti sottratti alle vittime con la minaccia di rivelazione in caso di mancato pagamento. Il danno era già stato fatto prima del takedown, ma la compromissione non era completa.

Vanto, spacconeria e atteggiamento

Sui social media si è parlato di ” epic trolling” da parte dell’NCA nel sequestro e nella rimozione del sito di leak LockBit. Si è trattato solo di un atto di spavalderia o c’è un motivo più profondo? Non ho la risposta, ma spero e sospetto che sia un atto intenzionale.

Figura 1: La pagina di takedown è informativa e promette ulteriori sorprese nel corso della settimana.

L’esperienza suggerisce che molti, ma non tutti, i criminali che orchestrano queste attività si trovino in Paesi incapaci o non disposti ad applicare lo stato di diritto contro i gruppi che si rivolgono a vittime occidentali. Inoltre, molti dei loro affiliati sanno bene di non essere così ben protetti come i leader del team.

Instillare la paura, l’incertezza e il dubbio che i loro strumenti, le loro comunicazioni e le loro identità siano monitorati o già compromessi potrebbe dissuadere gli elementi di supporto dal partecipare. Da un po’ di tempo le bande criminali hanno la paranoia, ben giustificata, di essere state violate dai ricercatori e dalle forze dell’ordine. Hanno ragione. Noi siamo tra loro, li osserviamo. Il trolling e l’esposizione che l’NCA ha orchestrato lo dimostrano: Siamo tra di voi.

Ci fidiamo dei criminali?

Molte vittime hanno sostenuto di aver pagato il riscatto per salvare i propri clienti, dipendenti e azionisti dalla divulgazione dei loro dati. L’idea che pagare gli estorsori per cancellare i dati rubati sia un piano praticabile è stata criticata dagli esperti fin dagli albori del crimine stesso. L’NCA ha confermato ciò che sospettavamo: i criminali hanno conservato copie dei dati rubati alle vittime e potrebbero avere intenzione di sfruttare ulteriormente o monetizzare tali informazioni. Non c’è onore tra i ladri.

In questo caso, ciò che probabilmente è più importante non è fidarsi del fatto che i criminali mantengano la parola data, ma piuttosto come diffondere questa sfiducia tra i loro stessi collaboratori. Il nostro scetticismo, combinato con le sanzioni statunitensi, dovrebbe essere sufficiente a far riflettere quasi tutti, ma possiamo creare un’atmosfera in cui i criminali stessi non sappiano di chi fidarsi?

Credo che questo possa essere il miglior deterrente. Non solo l’NCA, l’FBI, l’Europol e altri dovrebbero ostentare e denunciare un arresto, ma i ricercatori e altri soggetti dovrebbero rivelare continuamente le chat, i forum e altri accessi ottenuti su forum pubblici per dimostrare che ciò che sembra accadere nell’ombra è probabilmente sul radar di molti.

Riflessioni conclusive

Non riusciremo certo ad uscire da questa situazione con gli arresti o le carcerazioni, certamente non quando il mondo si sta muovendo verso una condizione sempre più frammentata. Ho l’impressione che stiamo facendo un passo avanti grazie alla maturità del nostro approccio; stiamo agendo sulle leve per fare pressione dove serve e stiamo finalmente impiegando un metodo multidisciplinare su tutti i fronti, utilizzando le risorse a nostra disposizione.

Questo evento non porrà fine al ransomware e potrebbe anche non fermare la partecipazione attiva di molti coinvolti nel cartello LockBit. Il risultato sarà quello di far progredire il nostro approccio alla sconfitta di questi gruppi, incrementando il costo delle loro attività e aumentando la sfiducia tra i criminali stessi.

I criminali hanno avuto successo creando copioni e schemi per approfittare sistematicamente delle vittime e forse ci stiamo avvicinando al punto di svolta in cui anche i difensori hanno un loro copione. Dobbiamo essere forti e sostenere i nostri partner delle forze dell’ordine in questa lotta e lavorare per colpire dove fa più male. Si dice che il lavoro di squadra faccia avverare un sogno e se non riescono a formare squadre coese, si dissolveranno nel tramonto o si rivolteranno l’uno contro l’altro. Win – win.