L’anno scorso abbiamo segnalato il crescente utilizzo dello strumento commerciale di sicurezza avanzata Brute Ratel da parte di cybercriminali, tra i quali ci sono anche i responsabili degli incidenti ransomware Black Cat. Dopo l’esposizione pubblica di una versione del tool, molti temevano che Brute Ratel sarebbe stato adottato su larga scala come successore di Cobalt Strike, lo strumento di sicurezza offensiva di lunga durata, e a lungo abusato, che è stato il punto di riferimento per le esigenze di movimento laterale dei malintenzionati.

Commercializzato come “il più avanzato Red Team and Adversary Simulation Software”, Brute Ratel è composto da un agente di accesso remoto (un “Badger”), un server e un software di interfaccia utente “commander”. Analogamente ai “beacon” di Cobalt Strike, le istanze Badger possono comunicare tra loro e con il C2, fornendo un canale di comunicazione segreto dal punto iniziale di compromissione in una violazione ad altri sistemi con istanze Badger in esecuzione all’interno della rete presa di mira. Le comunicazioni da Badger a Badger possono avvenire tramite TCP e il protocollo di condivisione dei file SMB; le comunicazioni verso il server C2 avvengono tramite protocolli web (HTTP e HTTPS) e DNS su HTTPS (DOH).

Nonostante l’insistenza dello sviluppatore sul fatto che Brute Ratel non potesse essere piratato o abusato come Cobalt Strike, la suite di strumenti è stata compromessa nel 2022. Durante l’estate dello stesso anno, l’uso di Brute Ratel da parte di autori di ransomware ha sollevato il timore che potesse presto sostituire Cobalt Strike nelle cassette degli attrezzi dei malintenzionati.

Questi timori non si sono avverati. Nel settembre del 2022, una copia completa di Brute Ratel versione 1.2.2 (nome in codice “Scandinavian Defense”) è stata caricata su Virus Total da un utente in Ucraina, rendendola disponibile ai ricercatori per l’analisi. Anche allora, il tool è stato riscontrato raramente: in un esame dei dati di rilevamento degli endpoint di Sophos da settembre 2022 a marzo 2023, abbiamo trovato meno di 20 individuazioni uniche di Brute Ratel nella telemetria dei clienti, escludendo le simulazioni di minacce e altri test di sicurezza. Il team di risposta agli incidenti di Sophos ha affrontato solo due casi nel 2022 in cui Brute Ratel ha giocato un ruolo importante.

Esaminando i campioni generalmente associati agli attacchi Brute Ratel, abbiamo riscontrato un piccolo numero di casi in cui le minacce successivamente collegate sono state bloccate in base al comportamento o all’analisi dei file come malware generico. In base all’analisi della telemetria, questi casi sono stati associati a simulazioni e test di attacco da parte dei team di sicurezza e non a compromissioni reali. L’ultimo rilevamento di un tentativo di utilizzo effettivo di Brute Ratel risale a gennaio.

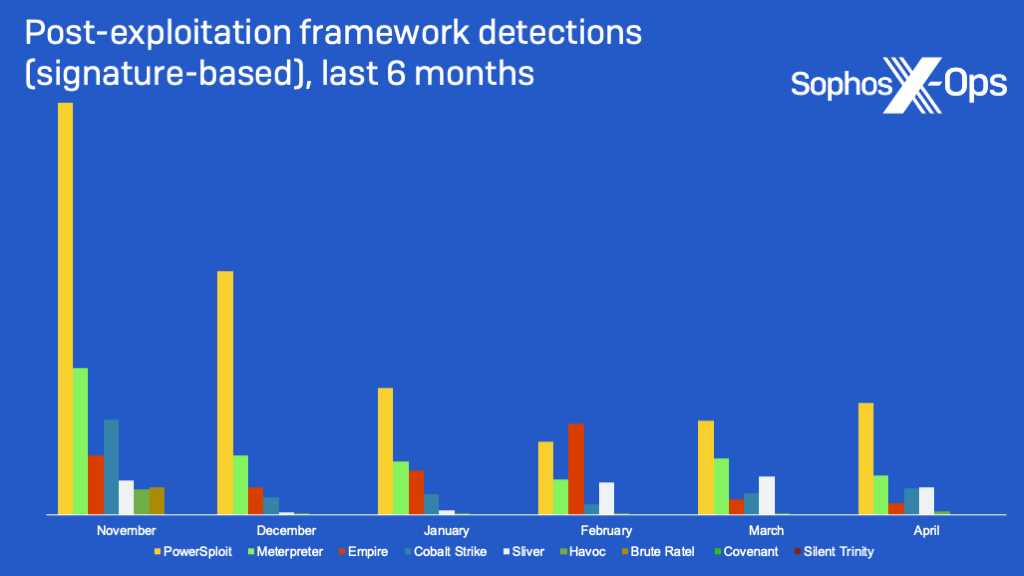

D’altro canto, lo strumento di sicurezza offensivo Cobalt Strike, da tempo trapelato e sottoposto a reverse engineering, sembra essere stato adottato ancora di più e rimane un fattore comune in molti incidenti, compresi gli attacchi ransomware. Nello stesso periodo sono stati riscontrati migliaia di casi in cui Cobalt Strike è stato rilevato.

Questo non vuol dire che Brute Ratel non sia mai stato usato dai cybercriminali. Anzi, nei casi in cui è stato osservato si è appurato trattarsi di aggressori ben finanziati che hanno preso di mira organizzazioni specifiche. Il governo polacco ha recentemente identificato una campagna di cyber-spionaggio, presumibilmente collegata ai servizi segreti russi, che ha utilizzato una combinazione di Brute Ratel e Cobalt Strike in almeno un caso. (Sophos ha aggiornato i rilevamenti per Brute Ratel sulla base di questo incidente). Tuttavia, ci sono stati pochi altri casi recenti, e nessuno che coinvolge organizzazioni criminali informatiche più piccole.

Cosa vuole il mercato

Brute Ratel, come Cobalt Strike, è uno strumento di post-exploitation: per poter fare qualcosa con esso, un utente deve aver già ottenuto l’accesso iniziale. Quest’ultimo può essere fornito in vari modi, tra cui allegati di posta elettronica che installano un payload di attacco quando vengono aperti o vulnerabilità esistenti su un server esposto a Internet. Ma una volta ottenuto, Brute Ratel fornisce una serie di tool ben documentati e curati per andare oltre il punto di approdo iniziale (anche se alcuni post sulle bacheche underground hanno usato un linguaggio colorito quando si sono lamentati della sua interfaccia utente).

Brute Ratel è stato commercializzato con la pretesa di essere in grado di eludere le piattaforme di rilevamento e risposta avanzata (EDR). Sei mesi fa lo sviluppatore di Brute Ratel, Chetan Nayak, ha dichiarato che il suo agente “badger” non era stato individuato da alcun software antivirus. È quindi naturale che il mondo criminale se ne sia interessato.

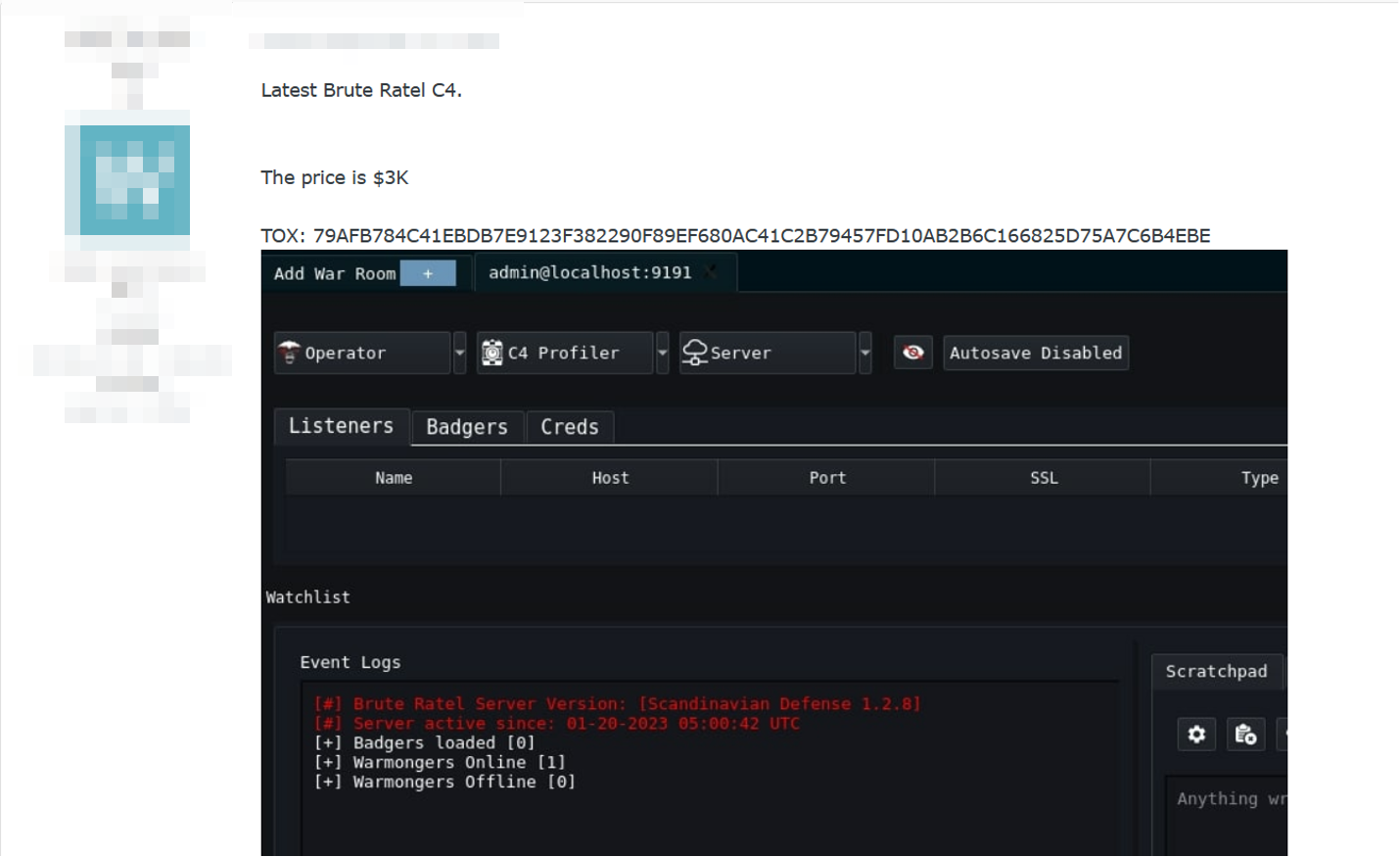

Diverse versioni di Brute Ratel sono arrivate sui mercati criminali, nonostante gli aggiornamenti dello sviluppatore che presumibilmente impediscono l’abuso della licenza, compresa quella di alcuni venditori che lo offrono come servizio. I prezzi variano da 4.000 dollari per la suite completa di una versione recente (1.000 dollari in più rispetto al prezzo dello sviluppatore) a 2.250 dollari all’anno come servizio (più un costo di 500 dollari per la configurazione del server C2).

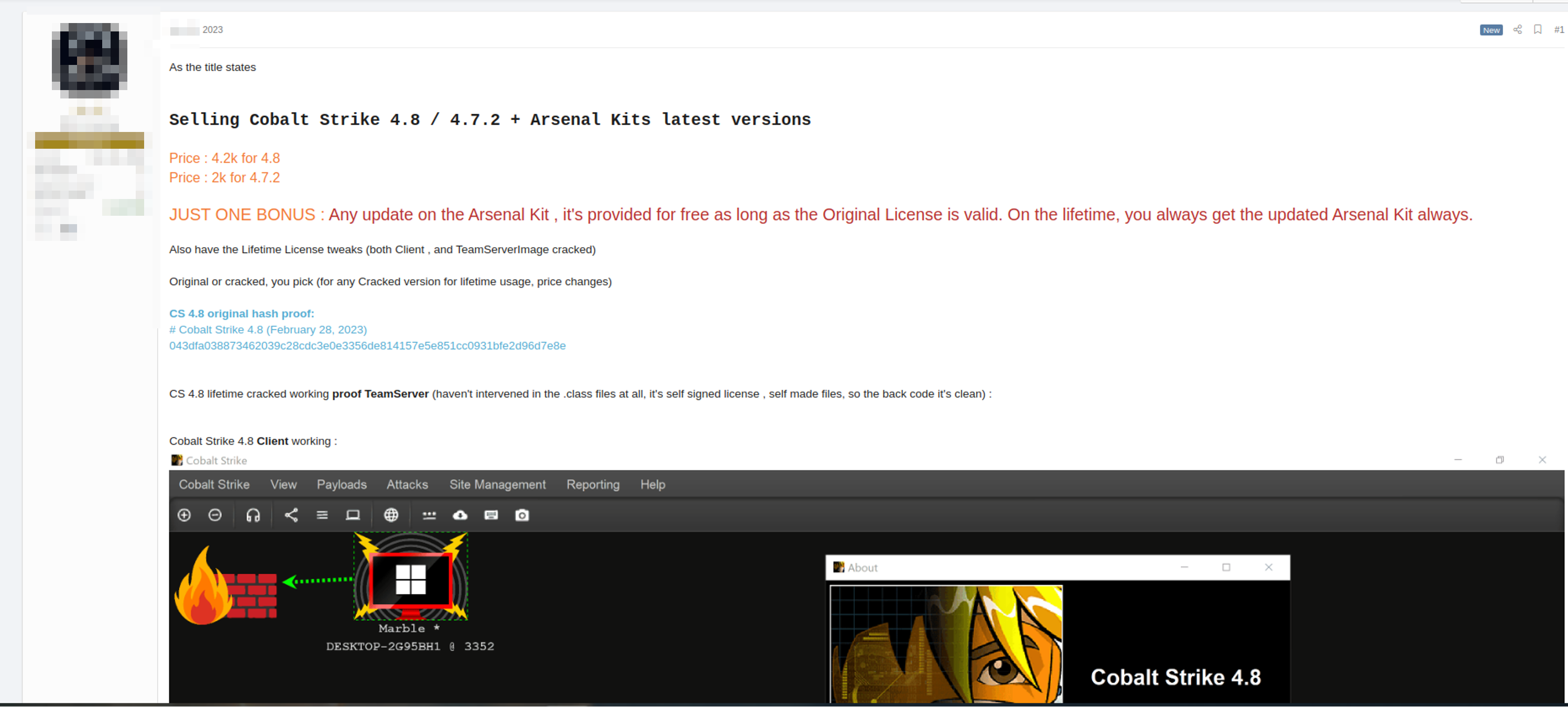

In compenso, ci sono molte versioni leaked di Cobalt Strike liberamente disponibili sia sul dark web che su siti pubblici (anche se alcuni dei post più popolari sono stati rimossi in seguito a richieste di rimozione del Digital Millennium Copyright Act). Il codice della versione 4.7 è in circolazione dall’autunno del 2022 attraverso i siti di file-sharing. Quelle successive sono disponibili per la vendita a vari prezzi, tra cui offerte as-a-service a partire da 5.000 dollari. Tuttavia i file craccati dei componenti di Cobalt Strike sono ampiamente disponibili, quindi è probabile che solo gli aggressori con meno esperienza paghino qualcuno per averli.

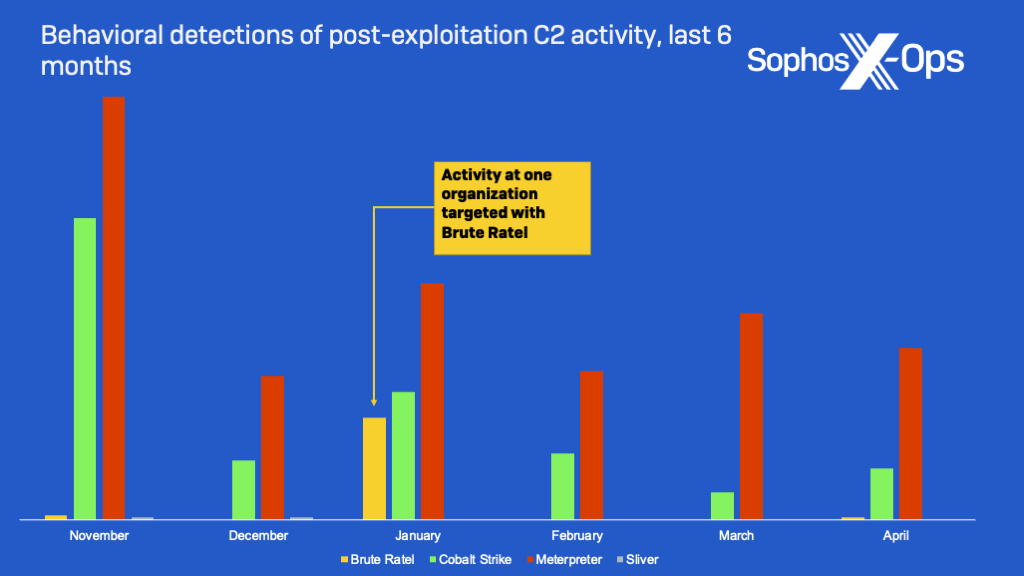

E poi c’è Metasploit, utilizzabile sia per lo sfruttamento delle vulnerabilità che per le operazioni post-exploit attraverso gli agenti “Meterpreter” (comprese le versioni personalizzate costruite a partire dal suo codice open-source). I rilevamenti di Meterpreter, inclusi gli agenti dannosi creati utilizzando i suoi protocolli di comando e controllo, si sono rivelati molto più frequenti sia nei casi di rilevamento basati sulle firme che in quelli imperniati sul comportamento negli ultimi sei mesi, come mostrano i grafici sottostanti. È stato individuato anche Sliver, un altro framework open-source di “emulazione dell’avversario”, ma con una frequenza molto minore. I casi di rilevazione di file Sliver si sono avvicinati ai quelli di Cobalt Strike in termini di frequenza, a volte superandoli, come è accaduto negli ultimi due mesi.

Anche i rilievi comportamentali Brute Ratel sono stati estremamente rari. La maggior parte delle individuazioni basate sulle firme che abbiamo visto erano probabilmente legate a campioni scaricati per l’analisi o ad alcuni tentativi di distribuire payload via e-mail. Il gruppo più significativo di comportamenti effettivi relativi al comando e al controllo (C2) che abbiamo riscontrato in relazione a Brute Ratel proviene da un singolo incidente avvenuto a gennaio, in cui è stato utilizzato uno script inedito per iniettare un beacon “badger”.

Brute Awakening

Il 1° gennaio, un server Windows di un provider di servizi gestiti ha eseguito un file di script estratto da un file .zip:

\Temp1_Julie Ramzel_1040_1120s 2019-2021.zip\passwords_Julie Ramzel_1040_1120s 2019-2021.js\”.

Un file con lo stesso nome è stato scoperto anche come parte di un lancio Brute Ratel bloccato presso un’altra organizzazione nella stessa data, e altri ricercatori di minacce lo hanno riscontrato nello stesso lasso di tempo, indicando che faceva parte di una campagna di un particolare cybercriminale. Il medesimo file, con lo stesso nome, è stato caricato su Virus Total il 10 gennaio da due soggetti non collegati.

Oltre al file di script, l’archivio .zip conteneva un PDF. Era criptato e non abbiamo potuto analizzarne il contenuto. Ma lo script stesso era un JS altamente offuscato che iniettava il codice dell’impianto “badger” in notepad.exe.

Una volta iniettato, l’agente ha effettuato una connessione HTTPS POST a due URI, inviando dati codificati:

- prefectrespond[.]online/share.php (still active at 5.161.100.208. on a German ISP)

- instrumentation-database-fc-lows[.]trycloudflare.com/share[.]php(ora inattivo)

La comunicazione è stata rilevata come una call-home di Brute Ratel e bloccata da una regola comportamentale. Ma lo script è rimasto in esecuzione e ha tentato ripetutamente le connessioni, pur venendo continuamente bloccato. Sophos ha segnalato il comportamento all’MSP e il problema è stato risolto dal suo team di sicurezza. Lo .zip che forniva lo script di iniezione e lo stesso script JavaScript offuscato sono ora bloccati da regole di file e di comportamento.

Lo stesso giorno, un tentativo di attacco simile è stato bloccato dalle regole comportamentali per Brute Ratel che tentava di comunicare con lo stesso server C2 in Germania. L’unico altro rilevamento del comportamento degli ultimi sei mesi risale a novembre e sembra che qualcuno stesse sperimentando il malware su un sistema domestico.

Perché così pochi?

Ci sono molteplici probabili fattori che contribuiscono al divario tra i rilevamenti e gli incidenti Cobalt Strike e Brute Ratel. In primo luogo, a causa dei metodi di distribuzione preferiti da Brute Ratel, molti attacchi che potrebbero essere basati su questo strumento vengono rilevati in base al comportamento generico del malware tramite script e shellcode. Ciò significa che non riusciamo mai a vedere le firme e i comportamenti relativi agli agenti Brute Ratel.

Altri fattori sono probabilmente legati al continuo successo che gli aggressori hanno ottenuto utilizzando le versioni craccate e reingegnerizzate ampiamente disponibili di Cobalt Strike, alla distribuzione limitata di strumenti Brute Ratel ottenuti in modo fraudolento e al desiderio degli aggressori di limitare l’uso di Brute Ratel ad attacchi mirati in cui altri strumenti (incluso Cobalt Strike) hanno fallito.

Anche tra gli autori di ransomware dotati di buone risorse, l’uso di Brute Ratel è diventato raro. Le ragioni possono essere molteplici. Tra esse:

- Disprezzo dello strumento da parte degli aggressori. Sui forum clandestini sono stati pubblicati commenti negativi sull’interfaccia e sulle funzionalità di Brute Ratel e gli operatori che hanno esperienza con altri strumenti potrebbero non ritenere che il cambiamento meriti tanto impegno in termini di apprendimento.

- La diffusione del codice craccato di Brute Ratel su VirusTotal lo ha reso ampiamente disponibile ai ricercatori e ai fornitori di sicurezza informatica, quindi i tipi di obiettivi contro cui gli aggressori avrebbero usato Brute Ratel – organizzazioni con piattaforme di rilevamento e risposta gestite che Brute Ratel pretende di aggirare – sono stati rapidamente rafforzati contro di esso. Questo spiegherebbe il rapido calo dei rilevamenti basati su file nel periodo autunnale.

- Gli sforzi compiuti dallo sviluppatore di Brute Ratel per impedire che le versioni successive dello strumento venissero “craccate” e ampiamente abusate potrebbero aver impedito un’ulteriore distribuzione illecita, e solo gli aggressori in grado di nascondere il loro acquisto attraverso una società di facciata hanno accesso alle versioni più recenti.

- Il successo di Brute Ratel craccato dipende dall’elusione del rilevamento dei file e del comportamento; quindi, gli attaccanti che lo stanno ancora utilizzando potrebbero evitare di distribuirlo quando sono presenti Sophos e altri detection tool. Questo limita l’uso a un numero relativamente piccolo di aggressori esperti.

Sebbene questo significhi che Brute Ratel non è la minaccia diffusa che si temeva un tempo, non vuol dire che lo strumento non sia in uso o che i difensori debbano rimanere insensibili al suo utilizzo. Sophos rileva le minacce legate a Brute Ratel tramite firma (ATK/Brutel) e attraverso il rilevamento comportamentale e della memoria. Continuiamo a monitorarne l’utilizzo e a lavorare per difenderci dalle implementazioni legittime e malevole di questo strumento per difendere meglio le reti. Gli indicatori di compromissione relativi ai casi citati in questo post sono disponibili sulla pagina Github di SophosLabs.