Stavamo aspettando iOS 16, visto il recente evento in cui Apple ha lanciato l’iPhone 14 e altri aggiornamenti di prodotti hardware.

Giorni fa abbiamo selezionato Impostazioni > Generali > Aggiornamento Software, non si sa mai…

…ma non si è visto niente.

Tuttavia, poco più tardi, la nostra casella di posta in entrata è stata inondata da una serie di notifiche che annunciavano un bizzarro mix di prodotti Apple nuovi e aggiornati.

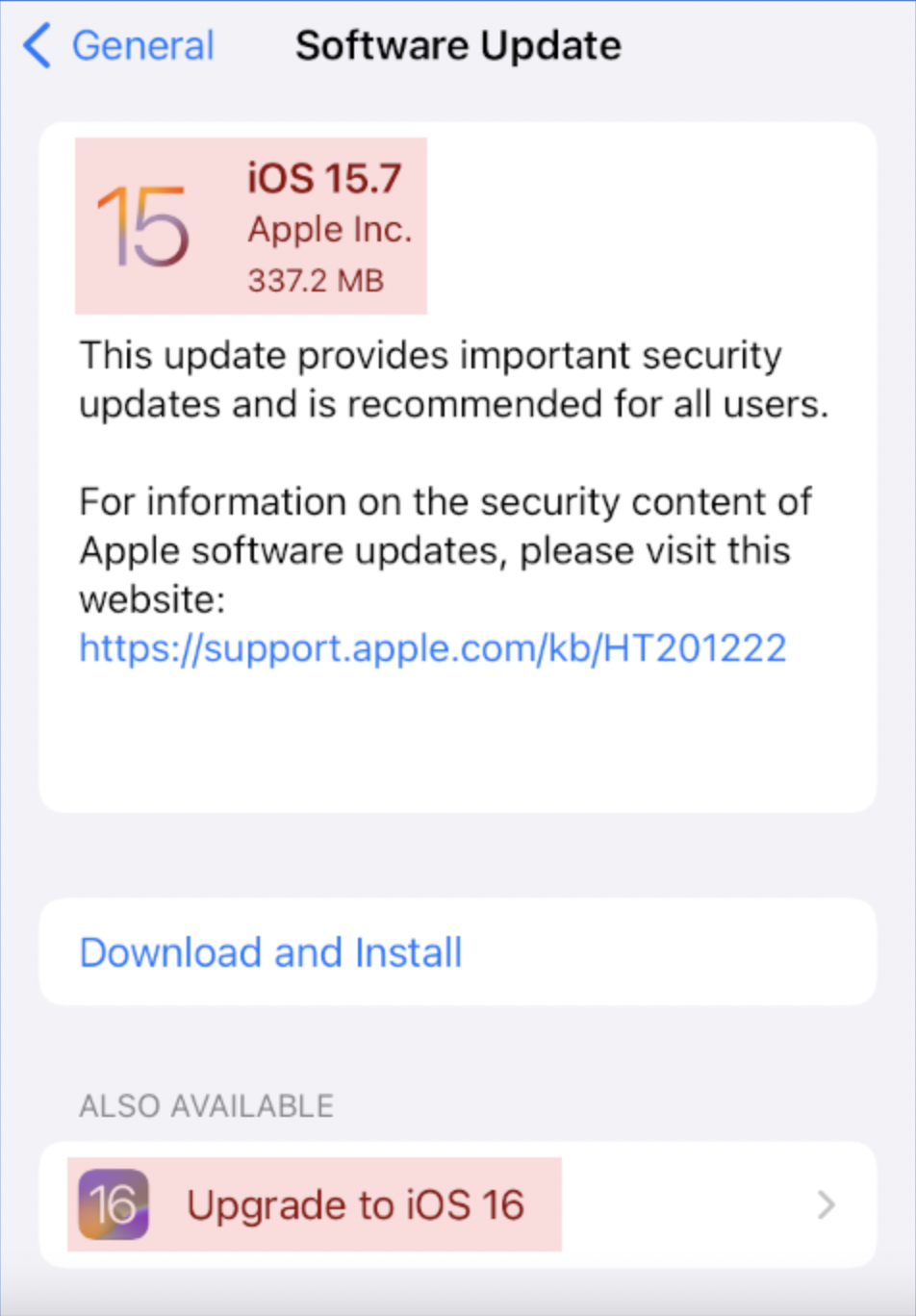

Ancora prima di leggere gli avvisi, abbiamo provato di nuovo con Impostazioni > Generali > Aggiornamento Software e questa volta ci è stato proposto un upgrade a iOS 15.7, con un upgrade alternativo che ci avrebbe portati direttamente a iOS 16:

un aggiornamento e un upgrade disponibili contemporaneamente!

Noi abbiamo optato per l’upgrade a iOS 16: il download era poco meno di 3GB, ma una volta scaricato, il processo è stato più veloce del previsto e tutto fino a quel momento sembra funzionare perfettamente.

Eseguite sempre l’aggiornamento anche se non effettuate l’upgrade

Giusto per essere chiari, se per il momento non volete fare l’upgrade a iOS 16, dovete comunque eseguire l’aggiornamento, perché gli aggiornamenti iOS 15.7 e iPadOS 15.7 includono numerose patch di sicurezza, tra cui la correzione di un bug soprannominato CVE-2022-32917.

Il bug, la cui scoperta è accreditata semplicemente a “un ricercatore anonimo”, viene così descritto: [Bug corretto:] Kernel Disponibile per: iPhone 6s e successivi, iPad Pro (tutti i modelli), iPad Air 2 e successivi, iPad 5a generazione e successivi, iPad mini 4 e successivi e iPod touch (7a generazione) Impatto: un'applicazione potrebbe essere in grado di eseguire codice arbitrario con privilegi del kernel. Apple è a conoscenza di un rapporto secondo cui questo problema potrebbe essere stato attivamente sfruttato. Descrizione: il problema è stato risolto migliorando i bound check.

Come abbiamo precisato al rilascio delle ultime patch di emergenza Apple per gli zero-day, un bug che viene eseguito sul codice kernel fa sì che anche un’app apparentemente innocua (tra cui forse anche app che sono riuscite ad entrare nell’App Store perché, quando esaminate, non hanno sollevato evidenti problemi) potrebbe eludere il blocco di sicurezza app-by-app di Apple…

… e potenzialmente assumere il controllo di tutto il dispositivo, tra l’altro acquisendo il diritto a eseguire operazioni di sistema, come ad esempio utilizzare la fotocamera o le fotocamere, attivare il microfono, acquisire dati sulla posizione, scattare screenshot, spiare il traffico di rete prima che venga crittografato (o dopo essere stato decrittografato), accedere a file appartenenti ad altre app e molto altro.

Se il “problema” (o se si preferisce, la vulnerabilità) è stato attivamente sfruttato “in the wild”, è ragionevole pensare che vi siano app là fuori che utenti ignari hanno già installato da quella che credevano essere una fonte affidabile, anche se tali app contenevano codice per attivare e abusare di questa vulnerabilità.

È curioso come macOS 11 (Big Sur) disponga di un proprio aggiornamento specifico a macOS 11.7 contenente una patch per una seconda falla zero-day denominata CVE-2022-32894, la cui descrizione corrisponde esattamente all’avviso dello zero-day di iOS citata sopra.

Tuttavia, CVE-2022-32894 è classificato come un bug che riguarda soltanto Big Sur, mentre le versioni più recenti del sistema operativo macOS 12 (Monterey), iOS 15, iPadOS 15 e iOS 16 apparentemente ne sono immuni.

È bene ricordare che una vulnerabilità che è stata risolta solo dopo che “i Cattivi” avevano già trovato il modo per sfruttarla viene indicata come zero-day perché anche gli utenti o gli amministratori di sistema più astuti avevano zero giorni per poter elaborare una patch in grado di fronteggiarla proattivamente.

La storia completa

Gli aggiornamenti in questa tornata di avvisi comprendo quando riportato di seguito.

Di seguito sono elencate in base all’ordine di arrivo via e-mail (ordine numerico inverso), così che iOs 16 è riportato in fondo:

- APPLE-SA-2022-09-12-5: Safari 16. Questo aggiornamento riguarda macOS Big Sur (versione 11) e Monterey (versione 12). Non è riportato nessun aggiornamento di Safari per macOS 10 (Catalina). Due dei bug risolti potrebbero portare all’esecuzione remota di codice, a indicare che un sito Web a trabocchetto potrebbe impiantare sul computer dell’utente un malware, che successivamente potrebbe fare in modo che CVE-2022-32917 prenda il controllo a livello di kernel, anche se nessuno di questi bug è riportato tra le minacce zero-day (vedere HT213442).

- APPLE-SA-2022-09-12-4: macOS Monterey 12.6 Questo aggiornamento può essere considerato urgente, dato che contiene una soluzione per CVE-2022-32917 (vedere HT213444).

- APPLE-SA-2022-09-12-3: macOS Big Sur 11.7 Una tranche di patch simili a quelle elencate sopra per macOS Monterey, che include lo zero-day CVE-2022-32917. Questo aggiornamento Big Sur contiene anche una patch per CVE-2022-32894, il secondo zero-day del kernel descritto sopra (vedere HT213443).

- APPLE-SA-2022-09-12-2: iOS 15.7 e iPadOS 15.7 Come veniva affermato all’inizio dell’articolo, questi aggiornamenti correggono il bug CVE-2022-32917 (vedere HT213445).

- APPLE-SA-2022-09-12-1: iOS 16 Il “big one”! Oltre a una manciata di nuove funzionalità, include le patch per Safari fornite separatamente per macOS (vedere all’inizio di questo elenco) e una correzione per CVE-2022-32917. È curioso notare come l’avviso di aggiornamento di iOS 16 comunichi l’imminente aggiunta di ulteriori voci CVE, senza tuttavia classificare CVE-2022-23917 come una minaccia zero-day. Non siamo in grado di dire se questo sia determinato dal fatto che iOS 16 non è ancora considerato ufficialmente “in the wild” o che l’exploit noto non funziona ancora su una versione Beta di iOS 16 senza patch. Ma in ogni caso sembra che il bug non sia passato da iOS15 alla base di codice di iOS 16 (vedere HT213446).

Come procedere?

Come sempre, applicare le patch tempestivamente e spesso.

L’upgrade completo da iOS 15 a iOS 16.0, come segnalato dopo l’installazione, risolverà i bug noti di iOS 15 (non è pervenuto alcun annuncio per iPadOS 16).

Se non siete ancora pronti per l’upgrade, accertatevi di effettuare l’upgrade a iOS 15.7 data la vulnerabilità del kernel zero-day.

Per quanto riguarda gli iPad, per i quali non si parla ancora di iOS 16, passate subito ad iPadOS 15.7: non aspettate l’uscita di iPadOS 16, esponendovi inutilmente a una falla del kernel nota facilmente sfruttabile.

Su Macs, Monterey e Big Sur effettuate un doppio aggiornamento, uno per applicare le patch a Safari, che diventa Safari 16, e uno per il sistema operativo, che diventerà macOS 11.7 (Big Sur) o macOS 12.6 (Monterey).

In questo momento non sono disponibili patch per iOS 12 e non viene fatta menzione di macOS 10 (Catalina): non sappiamo se perché non sarà più supportato o semplicemente perché è troppo vecchio per contenere questi bug.

Tenete d’occhio quest’area per eventuali aggiornamenti su CVE!