A volte, quando una crisi software non provoca il tipo di devastazione che tutti si aspettano, è perché, tanto per cominciare, potrebbe non esserci stata nessuna crisi. Questo non è il caso della vulnerabilità Log4Shell trovata nel software Apache Log4J ampiamente utilizzato all’inizio di dicembre 2021. Anche se il mondo non ha assistito al temuto sfruttamento di massa della vulnerabilità, il bug Log4Shell, sepolto in profondità in molte applicazioni e prodotti digitali, verrà probabilmente sfruttato negli anni a venire.

Sophos ritiene che la minaccia immediata di uno sfruttamento di massa di Log4Shell da parte degli aggressori sia stata scongiurata perché la gravità del bug ha riunito le comunità digitali e di sicurezza e ha spinto le persone ad agire. Si era assistito a qualcosa di simile nel 2000 con il bug Y2K e anche in questo caso sembra aver fatto una differenza significativa.

Non appena i dettagli del bug di Log4Shell sono stati chiariti, i servizi cloud, i pacchetti software e le aziende più importanti e più grandi del mondo sono intervenuti per allontanarsi dall’iceberg, supportati dall’intelligence condivisa sulle minacce e dalla guida pratica della comunità della sicurezza.

Come altri nel settore della sicurezza, Sophos ha continuato a tracciare e monitorare la minaccia. Vale la pena fare il punto su come si sono svolte le cose dal 9 dicembre 2021; quello che sappiamo ora e quello che ci aspettiamo per il futuro.

Diamo un’occhiata agli scanner

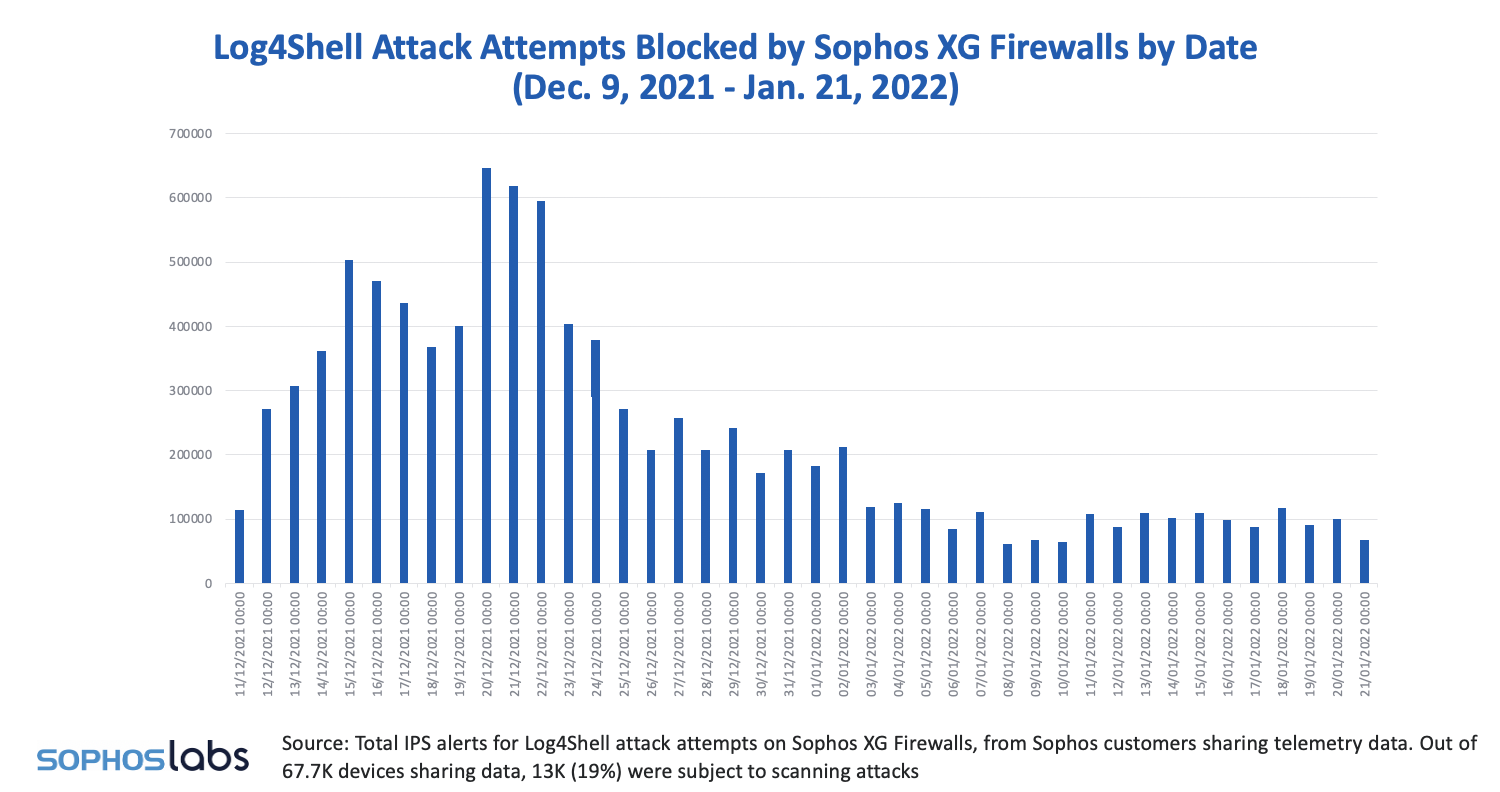

La telemetria Sophos sulle scansioni per le istanze esposte di Log4J rivela uno schema tipico per una vulnerabilità segnalata di recente. Nei primi giorni, il volume delle scansioni è stato moderato, riflettendo lo sviluppo iniziale degli exploit Proof-of-Concept e la scansione online preliminare per i sistemi sfruttabili.

Nel giro di una settimana, si è verificato un aumento significativo dei rilevamenti di scansioni, con numeri che hanno raggiunto il picco tra il 20 dicembre e il 23 dicembre 2021.

Questi numeri includeranno senza dubbio sfruttamenti di successo ma non ancora identificati, criptominer opportunisti, autori delle minacce supportati da uno stato nazionale e altri criminali informatici che cercano di trovare e violare gli obiettivi. Tuttavia, vale anche la pena notare che durante questi giorni di fine dicembre, molte società di sicurezza erano ancora aperte e al lavoro prima delle vacanze e stavano monitorando attivamente il panorama.

In altre parole, i numeri confermano semplicemente che moltissime persone, con buone o cattive intenzioni, stavano cercando di valutare quanto fossero vulnerabili le aziende cercando il numero di sistemi potenzialmente esposti.

Un altro fattore da considerare quando si valutano i numeri di scansione è che Log4Shell viene sfruttato in modo diverso in base all’applicazione in cui si trova il codice Log4J e al modo in cui è stato integrato con tale applicazione. Ciò si traduce in un volume elevato di scansioni ridondanti che provano modi diversi per sfruttare applicazioni diverse.

Da fine dicembre a gennaio 2022, tuttavia, la curva dei tentativi di attacco si è appiattita ed è diminuita. Ciò non significa che anche il livello di minaccia sia diminuito: a questo punto, una percentuale sempre maggiore di rilevamenti erano probabilmente veri e propri attacchi, con un numero minore proveniente dai ricercatori che monitoravano lo stato delle patch più recenti.

Sfruttamento di massa limitato

Il numero complessivo di attacchi riusciti fino ad oggi rimane inferiore al previsto. Le prove di ciò possono essere trovate in prima linea. Il Sophos Managed Threat Response Team (MTR) rileva che, sebbene il team abbia rilevato molte scansioni e tentativi di attivare l’exploit Log4Shell, all’inizio di gennaio 2022 solo una manciata di clienti MTR ha affrontato tentativi di intrusione in cui Log4j era considerato il punto di ingresso iniziale. La maggior parte di essi erano cryptominer.

Un’altra possibile ragione dello sfruttamento di massa limitato potrebbe essere la necessità di personalizzare l’attacco per ciascuna applicazione che include il codice vulnerabile Apache Log4J.

A un’estremità della scala ci sono le applicazioni particolarmente utilizzate che sono esposte a Internet e che devono essere aggiornate manualmente, una per una. Queste vengono sfruttate su larga scala in modo automatizzato. Un esempio di tale applicazione è VMware Horizon che è stata la protagonista della prima intrusione rilevata da Sophos MTR in cui è stato sfruttato Log4Shell.

All’altra estremità della scala ci sono molte altre applicazioni più oscure che coinvolgono Apache Log4J che richiederanno tempo per essere scoperte e sfruttate dagli aggressori. Questi attacchi procederanno a un ritmo umano e non si tradurranno in picchi di attività giganteschi, sebbene possano rappresentare comunque un rischio significativo per le organizzazioni che rimangono vulnerabili.

La geografia dei tentativi di attacco: allora e adesso

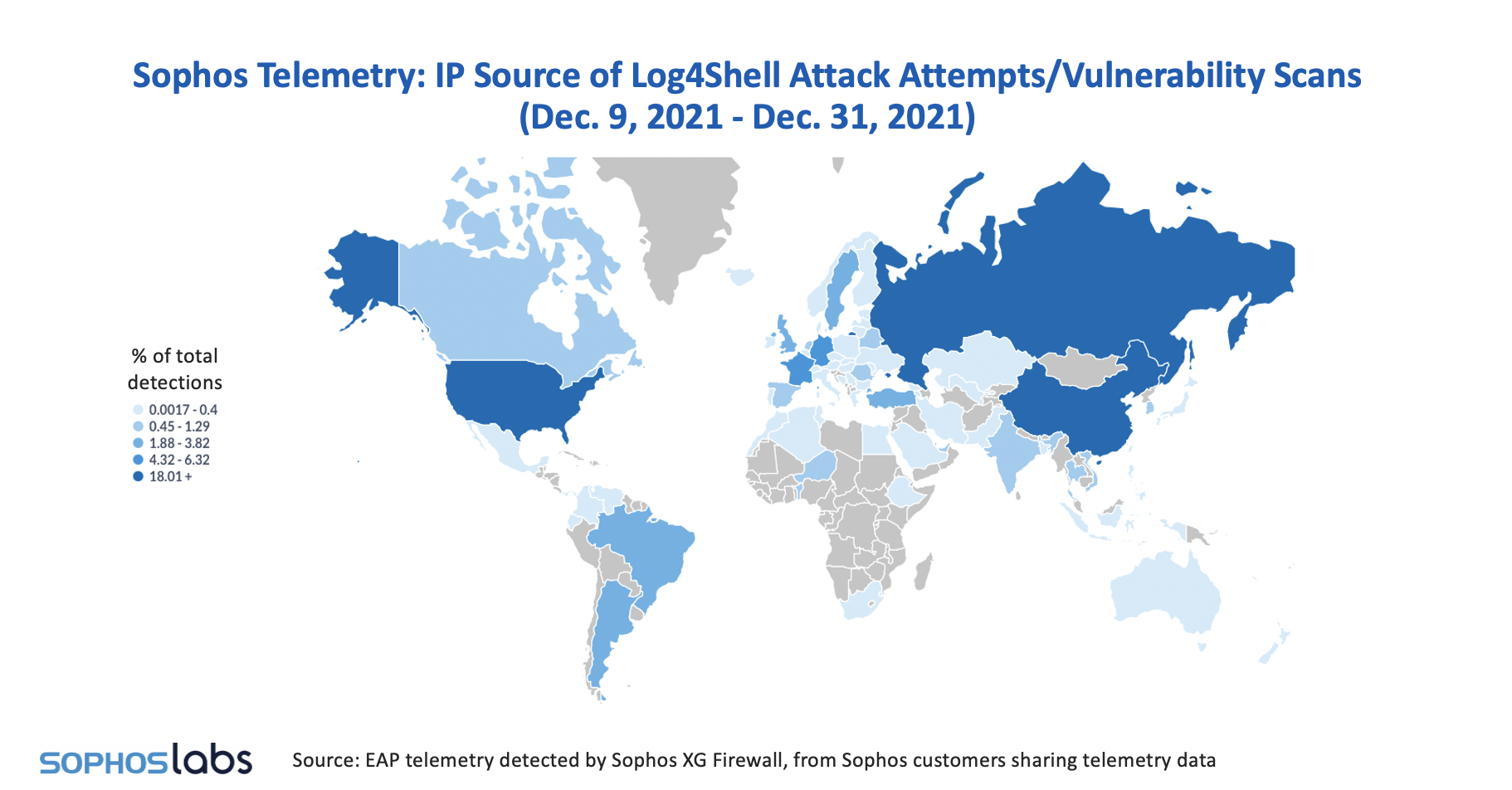

La telemetria di geolocalizzazione di Sophos da quando il bug è stato segnalato il 9 dicembre 2021 fino alla fine dell’anno e per le prime due settimane di gennaio 2022 mostra alcune variazioni interessanti nelle origini dei tentativi di attacco e delle scansioni.

Osservando la mappa di dicembre, vale la pena notare che i principali paesi, inclusi Stati Uniti, Russia e Cina, nonché i paesi dell’Europa occidentale e dell’America Latina, hanno generalmente popolazioni numerose e una forza lavoro significativa e qualificata nell’ambito della sicurezza informatica. Molti hanno anche un’infrastruttura digitale ben consolidata e sono popolari hub di hosting Internet. Ad esempio, il peso elevato di Stati Uniti e Germania nei dati di origine IP di geolocalizzazione probabilmente riflette i grandi data center che hanno sede lì e sono gestiti da Amazon, Microsoft e Google, tra gli altri.

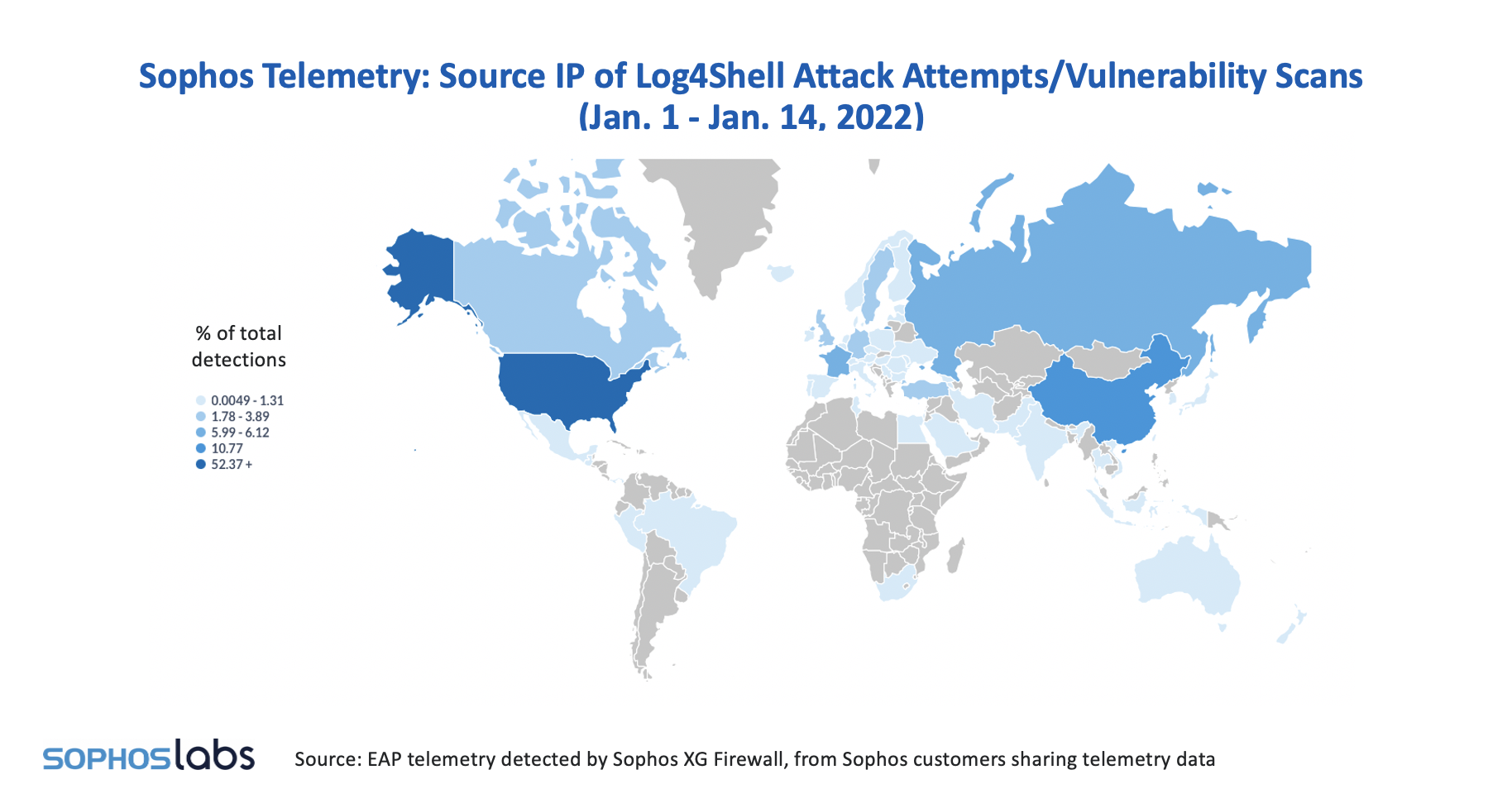

Questo quadro cambia radicalmente all’inizio del 2022, poiché i rilevamenti della scansione di massa lasciano il posto a indicatori di indagine e sfruttamento più dettagliati.

La differenza più evidente tra le due mappe è come il predominio iniziale di Russia e Cina sembra essere diminuito nel mese di gennaio. Sophos intelligence suggerisce che ciò riflette un apparente calo del numero di tentativi di attacco da parte di un piccolo numero di cryptominer altamente aggressivi con sede in queste regioni.

È importante notare che potrebbe non esserci una relazione tra gli IP di origine che stanno scansionando o sfruttando la vulnerabilità e la posizione effettiva di coloro che stanno generando il traffico. Una fotografia migliore potrebbe essere quella della destinazione delle richiamate.

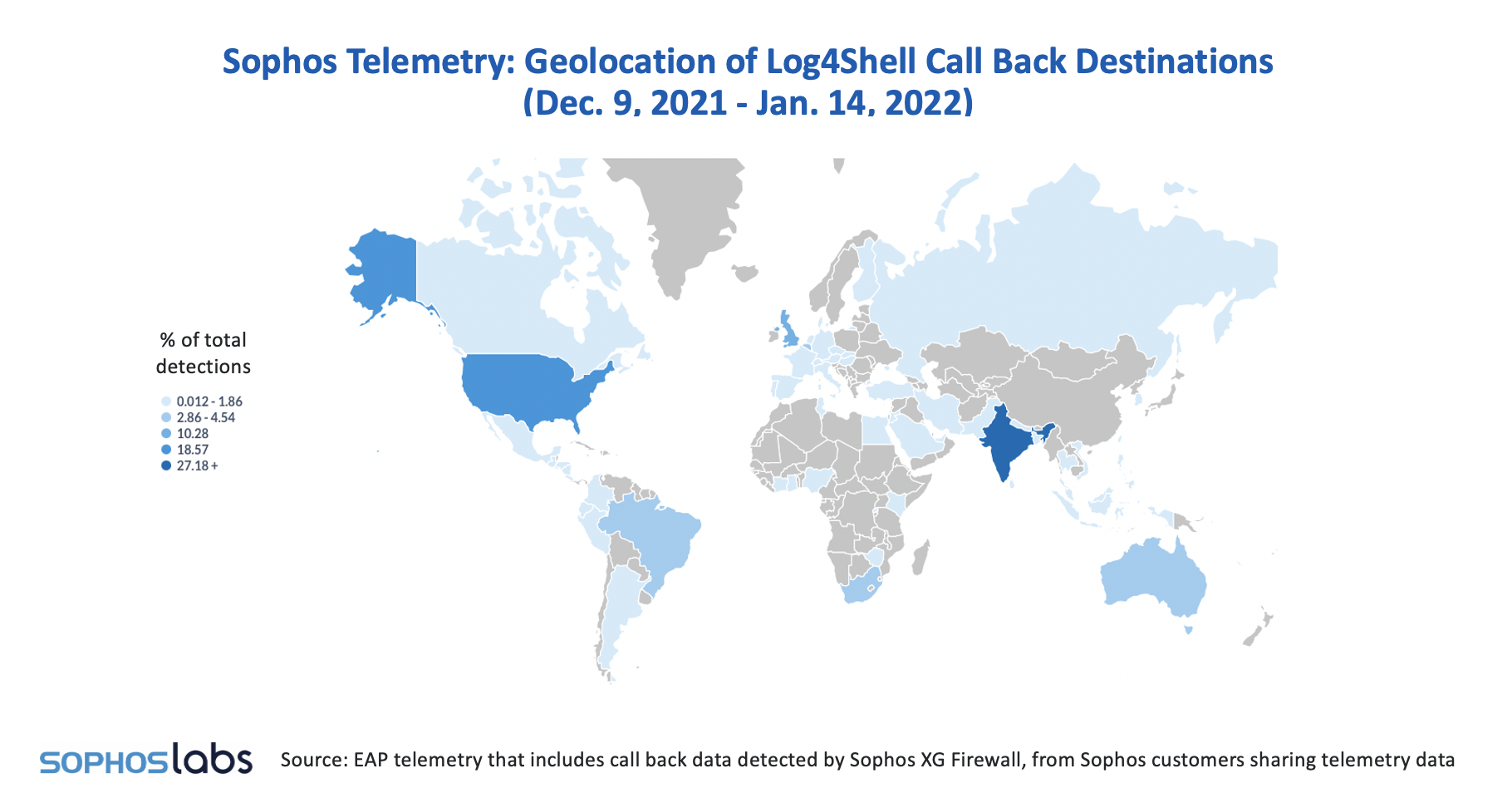

La geografia delle destinazioni di Call Back

Come i dati IP di origine, Sophos ha acquisito le destinazioni di Call Back relative a Log4Shell tra la fine del 2021 e l’inizio del 2022. Ci sono meno variazioni nel tempo, ma il quadro generale è molto diverso da quello della posizione di origine IP.

I dati mostrano le principali destinazioni in tutto il mondo a cui si stanno rivolgendo i dispositivi vulnerabili (senza patch) per recuperare un payload Java o per eseguire il dump delle informazioni estratte dalla macchina, come le chiavi di sicurezza AWS o altre variabili.

Sebbene gli Stati Uniti rimangano tra i principali contendenti, questo punto di vista porta l’India alla posizione numero uno e mette in evidenza Turchia, Brasile e persino Australia. È difficile ipotizzare perché queste regioni siano le migliori destinazioni per i Call Back. Una ragione potrebbe essere che questi paesi hanno molti partecipanti attivi a programmi di bug bounty che sperano di guadagnare denaro avvisando per primi le organizzazioni che sono esposte.

La minaccia rimane

Solo perché abbiamo girato intorno all’iceberg nell’immediato, ciò non significa che ci siano più rischi.

Come altri hanno sottolineato, alcune delle scansioni iniziali degli attacchi potrebbero aver portato gli aggressori a proteggere l’accesso a un obiettivo vulnerabile, ma non ad abusare effettivamente di tale accesso per rilasciare malware, ad esempio; in questo caso, la violazione riuscita non viene rilevata.

In passato Sophos ha osservato paesi come l’Iran e la Corea del Nord avventarsi sulle vulnerabilità VPN per ottenere l’accesso alle reti degli obiettivi e installare backdoor prima che gli obiettivi stessi avessero la possibilità di distribuire le patch, quindi attendere mesi prima di utilizzare quell’accesso in un attacco.

In un altro esempio, gli aggressori hanno preso di mira i server Exchange vulnerabili subito dopo le prime patch di ProxyLogon, lasciando dietro di sé shell Web come backdoor per attacchi successivi. Patchare il tuo server Exchange non era abbastanza, dovevi anche rimuovere le eventuali backdoor che erano state lasciate lì.

C’è di più. Nel tempo, è probabile che le applicazioni con connessione a Internet vulnerabili a un exploit Log4Shell vengano corrette con patch o rimosse. Tuttavia, i sistemi internamente vulnerabili sconosciuti potrebbero non essere mai rinvenuti o scoperti e questi rimarranno un rischio per la sicurezza. La telemetria Sophos mostra che il numero di file Java Archive (JAR) vulnerabili sugli endpoint protetti da Sophos non sia cambiato. Questi potrebbero diventare lo strumento preferito per il movimento laterale dannoso in un secondo momento.

Conclusioni

Sophos ritiene che il tentativo di sfruttamento della vulnerabilità di Log4Shell si protrarrà probabilmente per anni e diventerà uno degli obiettivi preferiti sia per i penetration tester che per gli autori delle minacce supportati dallo stato nazionale. L’urgenza di identificare dove viene utilizzato nelle applicazioni e aggiornare il software con patch rimane critica come sempre.