** 本記事は、Ransomware attacks drive ZTNA adoption の翻訳です。最新の情報は英語記事をご覧ください。**

5,400 人の IT プロフェッショナルを対象とした調査から、ランサムウェア攻撃を受けた体験とゼロトラストアプローチの採用に相関関係があることが明らかになりました。

昨年、ランサムウェア攻撃を経験した企業 (複数のデバイスが影響を受けたが、必ずしもファイルは暗号化されていない場合もあります) は、インシデントを経験していない企業に比べて、ゼロトラストアプローチに対する意識が非常に高まり、ゼロトラストネットワークアクセス (ZTNA) ソリューションの導入が進んだことを報告しています。

これらの企業は、ランサムウェア攻撃を直接受けたことで、今後の攻撃を防止するためにゼロトラストアプローチを導入したと考えられます。

この結果は、ソフォスは、2021 年に独立系の調査会社 Vanson Bourne 社に委託して、従業員数 100 名から 5,000 名の組織に属する 5,400 人の IT プロフェッショナルを対象に調査を実施して得られたものです。

ランサムウェア攻撃を防止するための ZTNA の役割

標的組織のネットワークに侵入することは、ランサムウェア攻撃の最初のステップの 1 つです。この 2 年間でリモートワークが急増したことで、攻撃者が脆弱な VPN クライアントを悪用し、組織に侵入するケースが大幅に増加しています。侵入した後は、ネットワーク内を自由に移動し、権限を昇格して、ランサムウェア攻撃を進行させます。

ZTNA は、脆弱な VPN クライアントソフトウェアを排除し、デバイスヘルスとアイデンティティに基づいてアクセスを詳細に制御し、アプリケーションを個別のセキュリティセグメントに論理的に分割することで、攻撃者が有効な認証情報を窃取した場合でも、セキュリティの侵害とネットワークのラテラルムーブメントの両方を防止します。

ランサムウェア攻撃におけるラテラルムーブメントの役割については、ソフォスの調査レポート「Midas ランサムウェア攻撃の下地として悪用される Windows サービス」を参照してください。このレポートでは、攻撃者がリモートサービスやアクセスツールを悪用し、テクノロジー企業に身代金を要求した方法を詳しく説明しています。

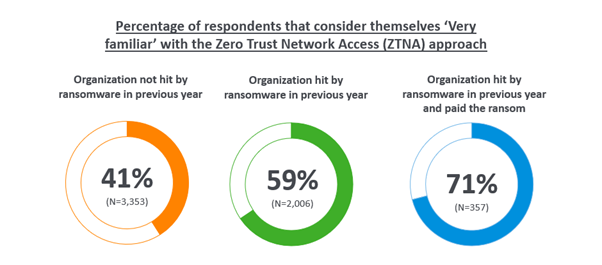

調査結果 1:ランサムウェアの被害を受けた組織は、ZTNA のアプローチを深く理解している

前年にランサムウェアの被害を受けた組織の IT プロフェッショナルは、被害を受けていない組織の IT プロフェッショナルと比べて、ZTNA のアプローチについて「非常によく知っている」と回答した割合が約 50% 高くなりました (59% 対 39%)。この割合は、ランサムウェア攻撃を受けて身代金を支払った組織では 71% にまで増加します。

また、ランサムウェアの被害を受けた組織のうち、ZTNA についてほとんど知らない、あるいは全く知らないと回答したのはわずか 10% であり、被害を受けた組織の回答率 21% と比較しても、その差は歴然です。

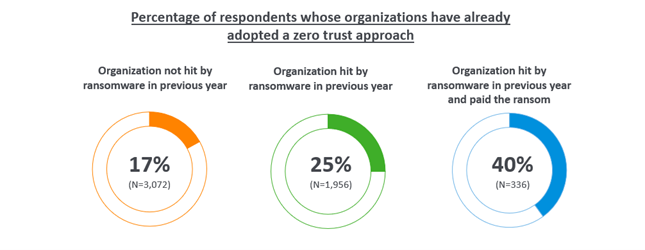

調査結果 2:ランサムウェアの被害を受けた組織は、ゼロトラストアプローチの採用を進めている

前年にランサムウェア攻撃を受けた組織の 25% が、すでにゼロトラストアプローチを完全に採用しています。攻撃を受けて身代金を支払った組織ではこの割合は 40% に上ります。一方で、攻撃を受けていない組織でゼロトラストアプローチに完全に移行しているのは、わずか 17% でした。

調査結果 3:ランサムウェア攻撃で被害を受けた組織がゼロトラストアプローチを採用する理由は多岐にわたる

ゼロトラストアプローチを採用した理由を回答者に尋ねたところ、いくつかの共通点も見られましたが、明確な相違点もありました。

- 「自社のサイバーセキュリティ全体の対策を改善するため」という回答が、被害を受けている組織と被害を受けていない組織の両方で最も多くなっていました。

- ランサムウェア攻撃の被害を受けた組織の回答で 2 番目に多かった理由は、「サイバーセキュリティの運用を簡素化するため」(43%) でした。これは、セキュリティの運用が複雑化していることが、攻撃を受けた原因になったことを反映している可能性があります。

- また、ランサムウェア攻撃の被害を受けた組織は、「クラウドの利用拡大に対応するため」 (42%) という理由も多く挙げています。最近攻撃を受けていない組織では、この割合は 30% に減少しています。

- 同様に、ランサムウェア攻撃の被害を受けた組織は、ゼロトラストアプローチを採用した理由として「CAPEX モデルから OPEX モデルに移行するため」と回答した割合が非常に高くなっています (被害と受けていない組織との比率は 27% 対 16%、ランサムウェア攻撃によって身代金を支払った組織ではこの割合は 34% に上ります)。

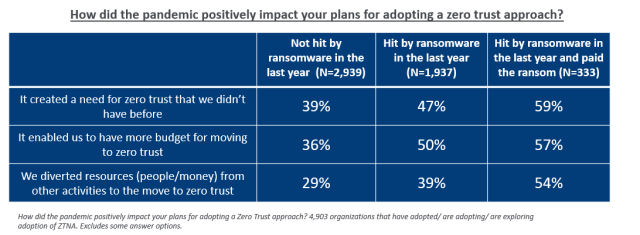

調査結果 4:新型コロナウイルスによる感染拡大が、ランサムウェア攻撃の被害を受けた組織がゼロトラストを採用する計画を後押しした可能性が高い

多くの組織において、新型コロナウイルスによる感染拡大がゼロトラストアプローチの採用計画を後押しする原因となっています。ゼロトラストをこれまで導入していなかった多くの組織にとって、このパンデミックが導入を検討する契機となったのです。多くの企業や公共団体は、これまでオフィスをベースとしたネットワーク環境を構築しており、安全なリモートアクセスを提供する必要性がなかったことからも、この結果に頷くことができます。

ランサムウェア攻撃の被害を受けた組織の半数 (50%) と被害を受けていない組織の 36% が、今回のパンデミックによって、ゼロトラストアプローチを採用するための予算を確保したと報告しています。また、多くの組織が、ゼロトラストへ移行するために、人材や予算を他の活動から振り分けることができたと報告しています。

今回の調査結果では、ランサムウェア攻撃の被害を受けて身代金を支払った組織が、パンデミックを契機としてゼロトラストの採用を進めた可能性が最も高いことが明らかになりました。これは、ランサムウェアの被害を受けたことで、今後のインシデントを効果的に防止する方策について検討した結果かもしれません。

Sophos Zero Trust Network Access (ZTNA) のご紹介

Sophos ZTNA は、組織に優れた安全性をもたらす管理しやすいリモートアクセスソリューションであり、エンドユーザーに影響を与えることなく、透過的なエクスペリエンスを実現します。

- Sophos ZTNA は、VPN クライアントを不要にし、攻撃対象領域を削減して、ランサムウェアの攻撃者がネットワークに侵入することを困難にします。

- Sophos ZTNA は、ユーザーとデバイスのセキュリティを常にチェックし、厳格なコントロールを継続的に適用し、攻撃者が認証を受けたユーザーのアクセスを悪用して活動できないようにします。

- 詳細なアクセスコントロールを適用し、特定のリソースへのアクセスを必要とするユーザーを簡単に制限でき、攻撃者によるラテラルムーブメントを防止します。

- Sophos ZTNA は、Sophos Intercept X エンドポイントプロテクションと同じエージェントを使用しているため、デバイスのオーバーヘッドを増大することなく、保護機能を強化できます。

- また、クラウドベースの Sophos Central プラットフォームで管理されるため、1 つのインターフェースですべてのソフォスのソリューションを管理でき、日々の管理と制御を強化できます。

現在、ランサムウェアによって受けた被害を修復するための平均コストは、中堅・中小企業で 185 万ドルに達しています。Sophos ZTNA によってリモートアクセスを保護することは賢明な投資になります。

トライアル版について

Sophos ZTNA を実際にお試しいただくことが可能です。無料のトライアル版をご利用いただけます。

- ソフォスの Web サイトにアクセスして、こちらのフォームに入力してからご利用ください。簡単に起動して実行できます。

- Sophos Central の既存のユーザーは、コンソールの左下にある「無料トライアル」リンクをクリックし、「Sophos ZTNA」を選択してください。