I livelli di cifratura del traffico di rete sono in costante aumento. Nell’ultimo anno, la percentuale di pagine che utilizzano HTTPS, come riportato da Google, è passata dall’82% all’87% sulla piattaforma Windows. E la percentuale è ancora più alta sui Mac con il 93%. Di questo passo, non siamo lontani da una rete Internet cifrata al 100% con TLS.

In questo secondo articolo su come sfruttare al meglio le fantastiche nuove funzionalità di XG Firewall v18, ci concentreremo in modo specifico sulle risorse disponibili per trarre il meglio dalla nuova soluzione di ispezione del traffico TLS 1.3 Xstream in XG Firewall v18.

Ispezione TLS Xstream

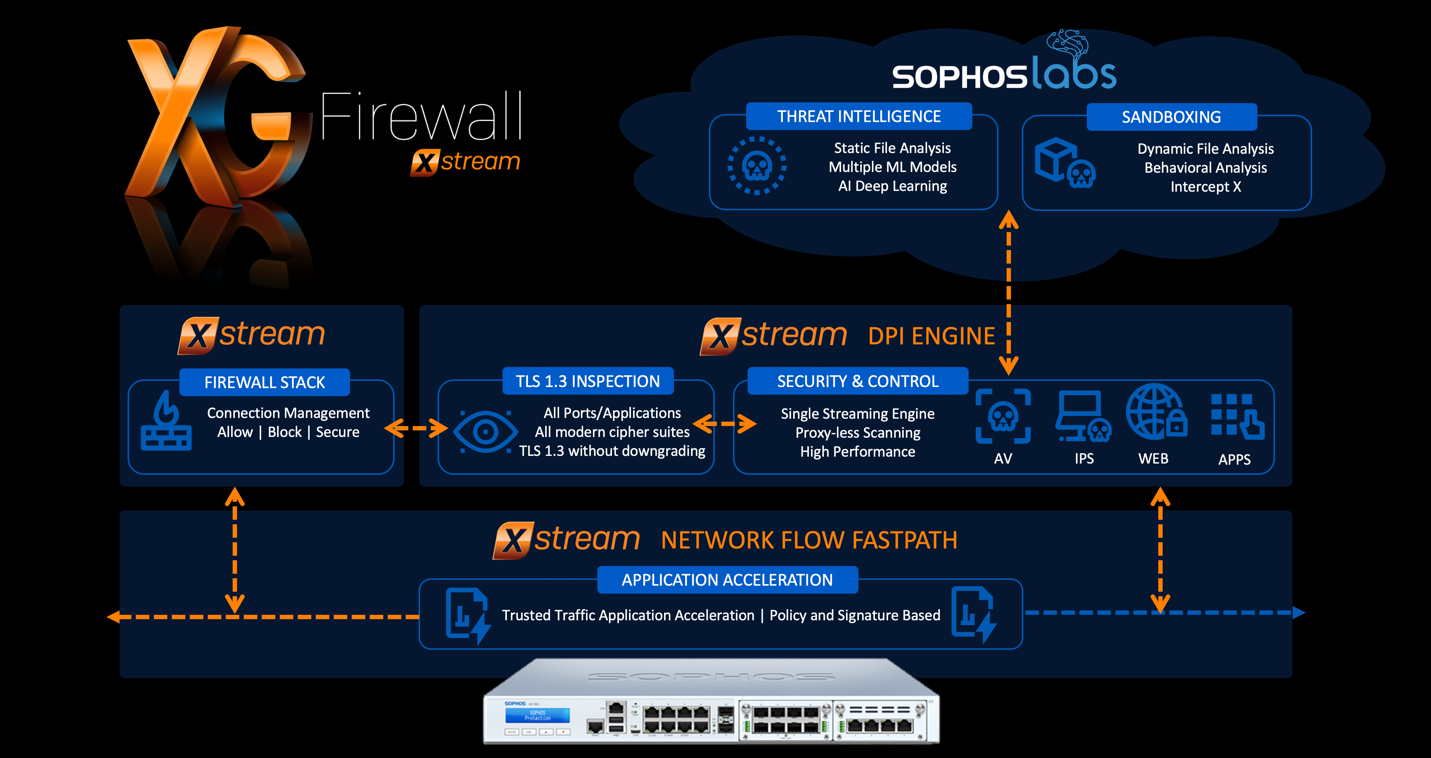

Nel nostro ultimo articolo, abbiamo trattato l‘architettura Xstream e il nuovo motore DPI Xstream in XG Firewall v18. La nuova soluzione di ispezione TLS Xstream è un componente chiave della nuova architettura e fornisce la decifratura per il traffico cifrato TLS / SSL con supporto nativo per l’ultimo standard TLS 1.3.

Con la maggior parte dei flussi di traffico in transito sul firewall ora cifrati, l’ispezione TLS è assolutamente fondamentale per aprire questo enorme punto cieco, consentire al firewall di fare il suo lavoro e ispezionare il contenuto che entra nella rete. Il motore DPI può essere estremamente efficace nell’identificare nuove varianti zero-day di ransomware e altre minacce, ma solo se è in grado di ispezionare il traffico non cifrato.

Come funziona

I flussi di traffico cifrati destinati ad essere esaminati dal nuovo motore DPI vengono passati al motore di ispezione TLS per la decifratura prima di essere ispezionati. Dopo l’ispezione, il flusso viene nuovamente cifrato e inviato a destinazione. Se sei interessato a saperne di più su come funzionano la cifratura TLS e l’ispezione e perché sono importanti, ti suggerisco di rivedere queste due grandi risorse sull’argomento:

Il nuovo motore di ispezione TLS Xstream in XG Firewall v18 offre una serie di vantaggi convincenti che lo rendono la soluzione ideale per l’attuale rete Internet cifrata:

- Alte prestazioni con elevata capacità di connessione

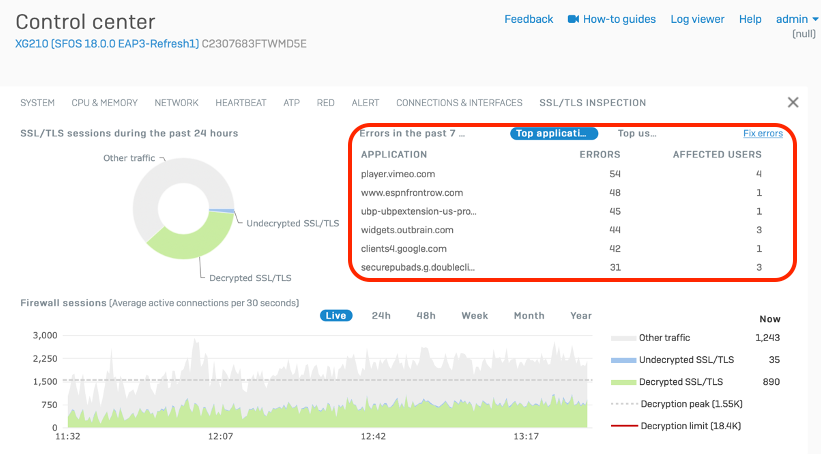

- Visibilità senza eguali nei flussi di traffico cifrati e degli errori che possono emergere

- Semplici strumenti per gestire gli errori e le eccezioni con pochi clic

- Supporto per TLS 1.3 senza downgrade

- Supporto per tutte le moderne suite di cifratura con solida convalida del certificato

- Ispezione di tutto il traffico, essendo non dipendente da applicazione e porta

- Strumenti di policy potenti e flessibili, che consentono il perfetto equilibrio tra prestazioni, privacy e protezione

Introduzione all’ispezione TLS

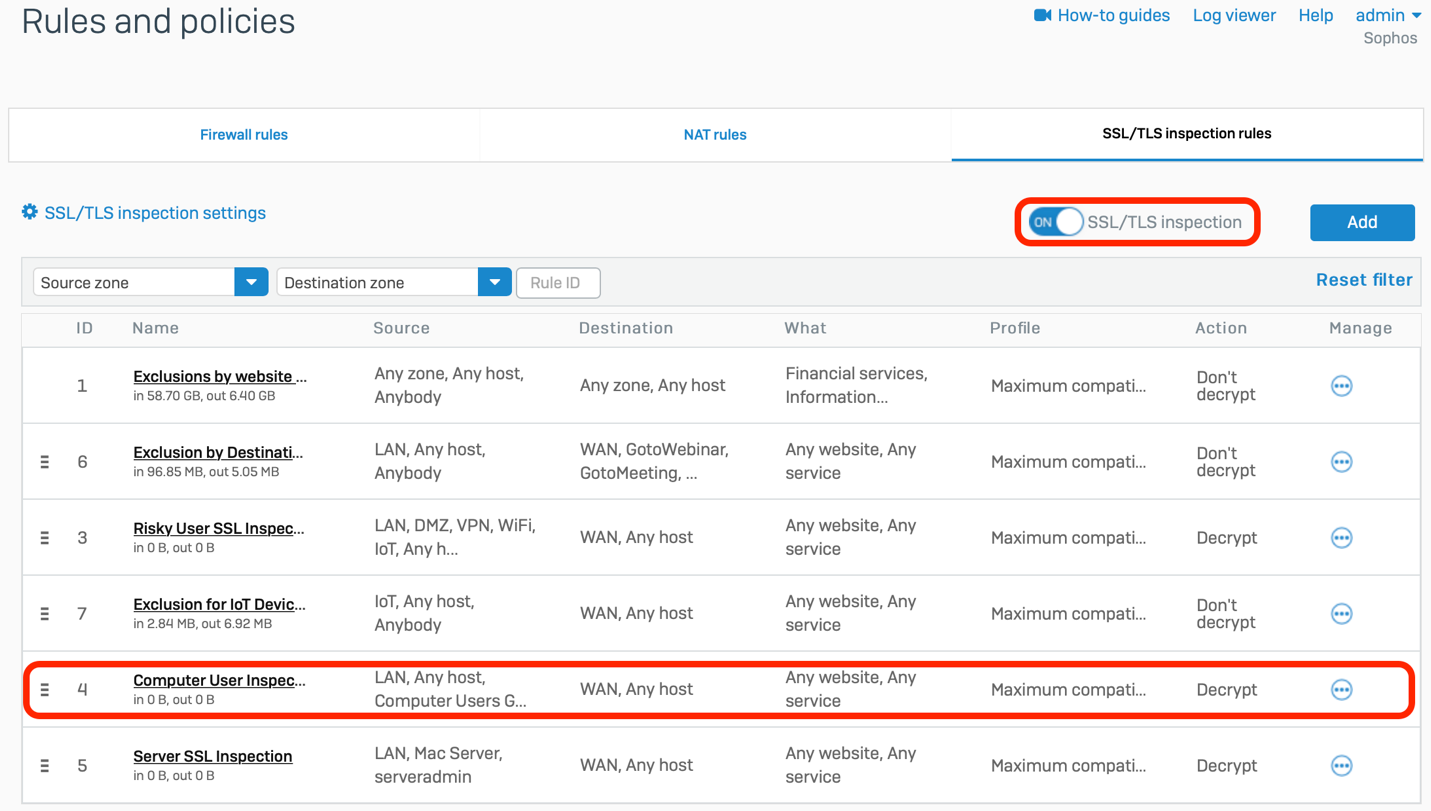

Come accennato nell’ultimo articolo, sfruttare il nuovo motore di ispezione TLS in XG Firewall v18 è semplicissimo. In sostanza è necessario selezionare una casella nel firewall per attivarla e quindi creare una regola nella nuova scheda Regole di ispezione SSL / TLS come mostrato di seguito.

Per una rapida panoramica di cinque minuti su come creare le proprie regole di ispezione SSL / TLS, guarda questo breve how-to video:

Per una spiegazione dettagliata e una guida passo passo per la creazione di regole di ispezione SSL / TLS e profili di decrittazione, consultare la documentazione online:

- Regole di ispezione SSL / TLS

- Profili di decodifica

- Impostazioni di ispezione SSL / TLS

- Distribuzione del certificato CA SSL

Si consiglia di iniziare gradualmente con la cifratura TLS, con una porzione limitata della rete o alcuni sistemi di test. Ciò vi consentirà di sviluppare la vostra esperienza con la nuova soluzione di ispezione TLS ed esplorare le nuove regole, il logging, i report e le opzioni di gestione degli errori.

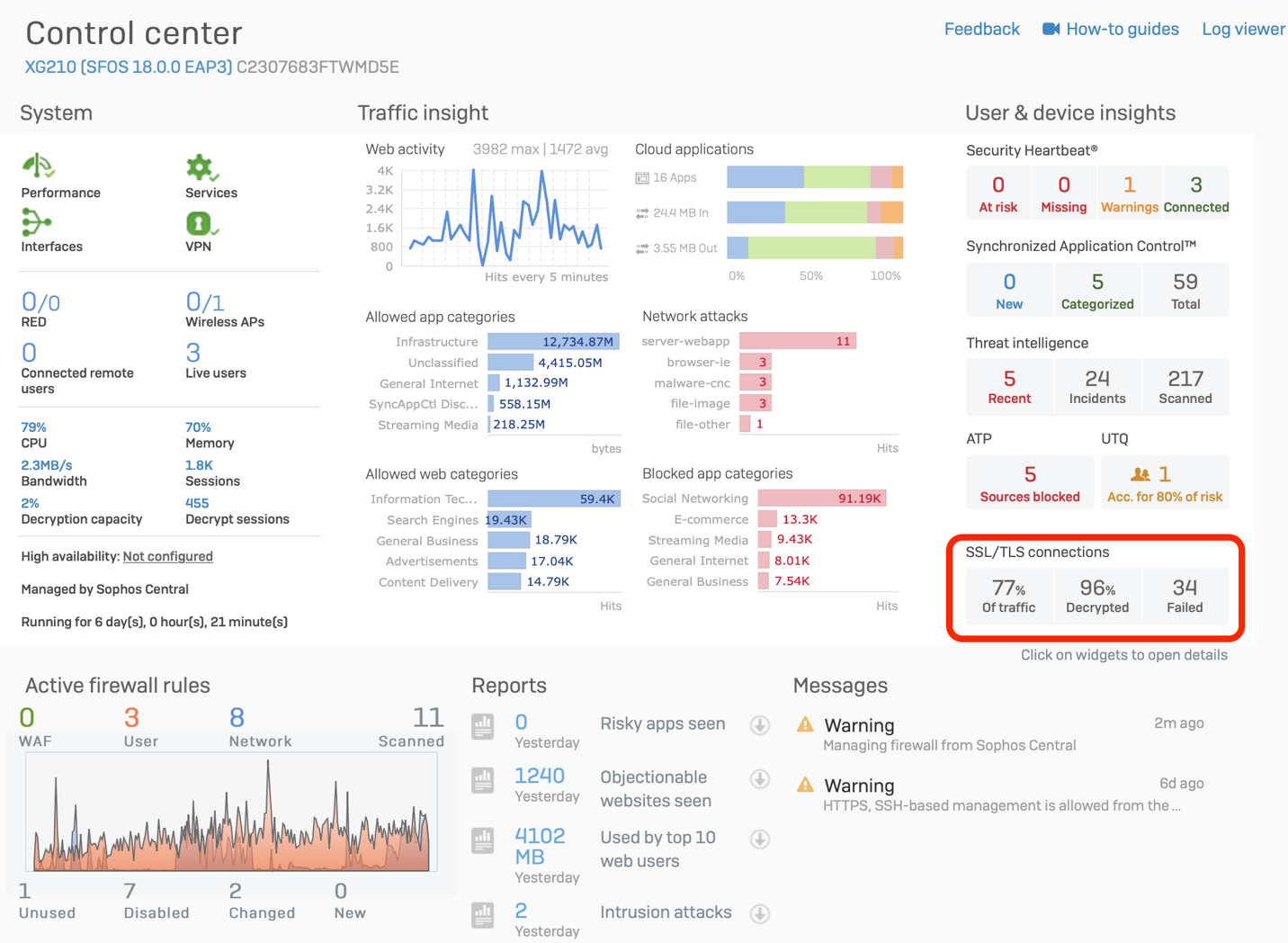

Non tutte le applicazioni e tutti i server supportano completamente e correttamente l’ispezione TLS, quindi controllate gli errori nel Control Center e approfittate degli strumenti integrati per escludere siti o servizi problematici. XG Firewall è dotato di due regole di ispezione TLS preconfezionate pronte per facilitare le esclusioni. Per impostazione predefinita, esse escludono domini affidabili noti per essere incompatibili con la decifratura TLS come iCloud, alcuni domini Microsoft e altri. È possibile personalizzare facilmente queste regole tramite il widget nel Centro di controllo in caso di problemi o aggiornando direttamente tali regole di esclusione.

Una volta ottenuta una buona dimestichezza con il motore DPI e l’ispezione TLS, vi consigliamo di applicarlo in modo più ampio alla vostra rete. Quando siete pronti per un’ispezione TLS più ampia e desiderate inviare il certificato CA a più sistemi, vi consigliamo di utilizzare la procedura guidata integrata negli strumenti di gestione dei criteri di gruppo di Microsoft Active Directory per rendere questa attività semplice e veloce.

Man mano che si esegue l’ispezione TLS in modo più ampio, monitorare attentamente le metriche delle prestazioni del sistema firewall per assicurarsi che l’hardware non sia un collo di bottiglia. Mentre l’architettura Xstream in XG Firewall v18 offre enormi vantaggi in termini di prestazioni per l’ispezione TLS, passare dall’ispezione dello 0% del traffico crittografato all’80-90% del traffico TLS può avere un impatto sulle prestazioni.

Se pensate che il firewall potrebbe trarre vantaggio dall’aggiunta di risorse, prendete in considerazione un aggiornamento dell’hardware a un modello di capacità superiore. Non vorrete certo rischiare di NON ispezionare il traffico TLS data la velocità con cui hacker e attaccanti stanno sfruttando questo enorme punto cieco a loro vantaggio!

Ecco un riepilogo delle risorse disponibili per aiutarvi a sfruttare al meglio le nuove funzionalità di XG Firewall v18, inclusa l’ispezione TLS di Xstream: