Fino a qualche anno fa, il buon senso imponeva di cambiare le password con frequenza e regolarità.

L’encomiabile idea era che ciò avrebbe ridotto il lasso di tempo in cui saresti stato esposto se la tua password fosse stata violata, e di conseguenza “ovviamente” saresti stato più sicuro.

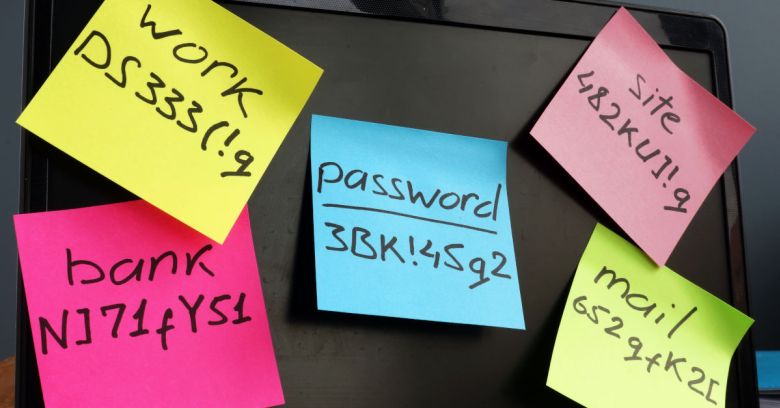

Ironia della sorte, questo è diventato noto nel gergo come “rotazione della password”, che è esattamente quello in cui si è trasformato, un fenomeno in cui gli utenti semplicemente continuano a ripetere un elenco di password già usate in precedenza.

La maggior parte delle app verifica che la tua nuova password non sia come quella precedente, ma non sono molte quelle che verificano le più vecchie e gli utenti hanno imparato rapidamente che con poche password diverse potevano accedere a ogni app o servizio.

Gli utenti hanno anche appreso quanto minuscole possano essere queste differenze e le considerano come modifiche anziché come semplici aggiustamenti.

C’è stato un altro grave problema con la rotazione delle password su una rete aziendale, vale a dire che i dipartimenti IT spesso imponevano cambiamenti forzati in modo molto prevedibile, come ad esempio il primo lunedì di ogni mese.

E tutto ciò che introduce la prevedibilità in un processo che dovrebbe essere immerso nella casualità significa andarsi a cercare i problemi.

In primo luogo, in questo modo si incoraggiano gli utenti ad apportare modifiche in modo algoritmico, ad esempio aggiungendo le cifre del mese corrente a una password principale che rimane sempre la stessa.

In secondo luogo, così facendo, la stragrande maggioranza delle chiamate dell’helpdesk “Oops, ho dimenticato la mia password” si concentreranno in un periodo breve e prevedibile.

Ciò significa che stai offrendo ai social engineers – cyber-truffatori maestri nel convincere altre persone a fare cose insicure – un pretesto credibile per chiamare e provocare reimpostazioni di password fasulle.

Reimpostare le password è necessario?

Non stiamo certo suggerendo che le modifiche alla password siano irrilevanti.

Cambia pure le tue password ogni volta che vuoi se vuoi – e se usi un gestore di password, è ancora più facile farlo.

Ma l’unica volta in cui dovresti sentirti costretto a cambiare una password è quando c’è una ragione chiara e ovvia per farlo, e cioè se pensi – o, peggio ancora, sai – che potrebbe essere stata compromessa.

Fortunatamente, in molte o più recenti violazioni dei dati (anche se, purtroppo, non tutte) in cui vengono rubati i dati di autenticazione, i truffatori non si ritrovano con la tua vera password insieme al tuo login name.

Le password normalmente sono – o di sicuro dovrebbero esserlo! – memorizzate via hash, l’hash è utilizzato per verificare che la password immessa sia corretta , ma non può essere utilizzato per recuperare la vera password.

Di conseguenza, la maggior parte delle esposizioni di password che derivano da violazioni dei dati richiedono prima che i truffatori decifrino la tua password provando un lungo elenco di ipotesi fino a quando non trovano quella che corrisponde all’hash della tua password.

In poche parole, più lunga e complessa è la password, più tempo impiegheranno i truffatori a decifrarla.

Provano prima le password più ovvie, quindi 123456 sarà probabilmente la prima che tentano per ogni utente; Pa55word! potrebbe essere la numero 100.000 nella loro lista; ma è improbabile che riescano a provare VFRHFMNOLR5LAIVGDOW5UZRT per giorni, mesi o anni.

In altre parole, se un fornitore di servizi ti avvisa che l’hash della password è stata violata, rimarrai comunque al sicuro se cambi la password prima che i malintenzionati trovino il tempo per decifrarla.

Anche se la violazione è avvenuta settimane o mesi fa, probabilmente hai ancora buone possibilità di battere i criminali, supponendo che tu abbia scelto saggiamente fin dall’inizio – e se usi un gestore di password, è facile che tu l’abbia fatto.

Quanto siamo veloci?

Quindi, se non cambiamo più le nostre password ogni mese “per ogni evenienza”, quanto siamo veloci a cambiarle quando c’è un motivo chiaro e contingente?

Purtroppo, un documento pubblicato recentemente dalla Carnegie Mellon University negli Stati Uniti suggerisce che un numero preoccupante di noi non lo è affatto.

L’articolo, intitolato (How) Do People Change Their Passwords After a Breach?, afferma che i ricercatori:

… hanno scoperto che pochissimi dei loro partecipanti a uno studio online hanno riferito di voler cambiare password dopo essere stati informati che erano state compromesse o riutilizzate, anche perché credevano nell’invincibilità delle loro password.

Certo, il significato dei risultati nel documento è in qualche modo limitato dall’età dei dati (è stato raccolto nel 2017 e nel 2018), dalla piccola dimensione del campione, e dal fatto che sono stati monitorati solo gli utenti che mettono nelle password tramite Chrome o Firefox.

Tuttavia, lo studio ha rilevato che 42 dei 63 partecipanti (due terzi) che sono stati informati di una violazione dei dati non hanno modificato alcuna password.

Quanto siamo bravi?

Deludentemente, anche per il terzo che ha cambiato la password pertinente, la maggior parte ha impiegato più di tre mesi per trovare il tempo di farlo, e molti di loro hanno sostituito le loro vecchie password con altre più deboli.

Ancora più intrigante – anche se forse, con il senno di poi, non sorprendente – i ricercatori affermano che coloro che hanno cambiato le password tendevano, in media, a scegliere una sostituta ancora più simile a tutte le altre.

In altre parole, se non stai usando un gestore di password per generare password veramente casuali, la ricerca deduce che le password scelte tenderanno a influenzarsi a vicenda, e diventeranno via via meno varie nel tempo.

In breve, gli umani non sono molto bravi nella casualità, ma a quanto pare non sono nemmeno molto bravi a reagire ai consigli sulla violazione dei dati.

Cosa fare?

- Non rimandare, agisci ora. Se c’è un motivo valido per cambiare una delle tue password, fallo subito e tieniti aggiornato.

- Non prendere scorciatoie. I truffatori individueranno tutti i trucchi o i modelli che utilizzi per rendere le tue password diverse ma abbastanza simili da ricordare facilmente. Se hai u64b2vqtn5-fb per Facebook e u64b2vqtn5-tw per Twitter, i truffatori scopriranno facilmente il resto delle tue password.

- Non pensare di essere invincibile. I truffatori probabilmente non decifreranno la tua password se è 6GHENBIZMX3TTUHJTPQZTEKM, ma perché rischiare?

- Non utilizzare la 2FA come scusa. Non usare la 2FA come scusa per scegliere una password banale o usare la stessa ovunque – è pensato per essere un secondo fattore, non il solo.