PowerShell è dannoso? Non necessariamente. Infatti, la maggior parte delle esecuzioni di PowerShell non sono pericolose, ma esso può essere (e spesso lo è) sfruttato per azioni malevole.

Le nuove funzionalità di Sophos EDR offrono la possibilità di rintracciare esecuzioni dannose che altrimenti potrebbero restare nascoste. Ad esempio, le esecuzioni che utilizzano l’argomento del comando codificato hanno maggiori probabilità di essere associate a comportamenti malevoli e sono meno comuni nelle esecuzioni corrette.

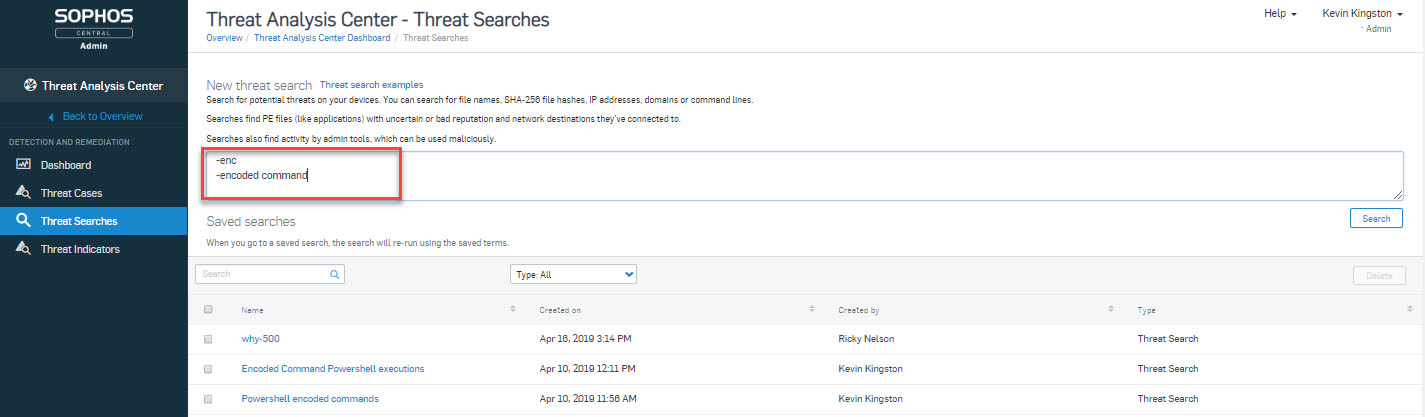

Con Intercept X Advanced con EDR 1.1, gli analisti possono facilmente cercare i comandi di PowerShell, inclusi gli argomenti dei comandi codificati.

È possibile cercare altre esecuzioni di PowerShell sospette oltre ai comandi codificati come un bypass della policy (-Exec Bypass), informazioni mancanti (-NoLogo, -NoProfile) e altro.

Queste nuove funzionalità sono state aggiunte a Intercept X Advanced per Server con l’Early Access Program di EDR in modo che i partecipanti possano iniziare a utilizzare queste nuove funzionalità sui propri server.

Funzioni di PowerShell precedentemente incluse in Intercept X

Intercept X blocca già e attività dannose note di PowerShell. La funzione Application Lockdown termina automaticamente un’applicazione protetta in base al suo comportamento. Ad esempio, quando si fa leva su un’applicazione di Office per avviare PowerShell, accedere a WMI, eseguire una macro per installare un codice arbitrario o manipolare aree strategiche del sistema, Sophos Intercept X blocca l’azione dannosa – anche quando l’attacco non genera un processo figlio. Inoltre, previene le esecuzioni di codice PowerShell dannose tramite Dynamic Data Exchange.

Per ulteriori informazioni sulla protezione da exploit con Intercept X.

Infine, se PowerShell sembra essere coinvolto in un rilevamento viene indicato nel Threat Case in cui è possibile analizzare la riga di comando eseguita.