Alors que les deux plus grandes conférences du secteur de l’infosec (Black Hat Briefings et Def Con) devraient avoir lieu dans moins d’un mois, Microsoft a tout mis en œuvre et, pour ce mois de juillet, a presque triplé le nombre de correctifs publiés en juin, traitant ainsi des problèmes découverts dans Windows, Office et des logiciels fonctionnant sous diverses plateformes Serveur et Cloud.

Le produit le plus concerné par le déluge de correctifs de cet été est Microsoft SQL Server. Le composant Microsoft SQL Server Native Client de la mise à jour de ce mois-ci corrigera 38 bugs d’exécution de code à distance distincts dans le pilote de base de données OLE. Un attaquant pourrait utiliser l’un des bugs du pilote OLE DB en incitant un compte authentifié à se connecter à une base de données SQL Server malveillante. L’exploitation se produit lorsque cette base de données malveillante renvoie des données qui déclenchent l’exécution de code arbitraire au niveau du Client.

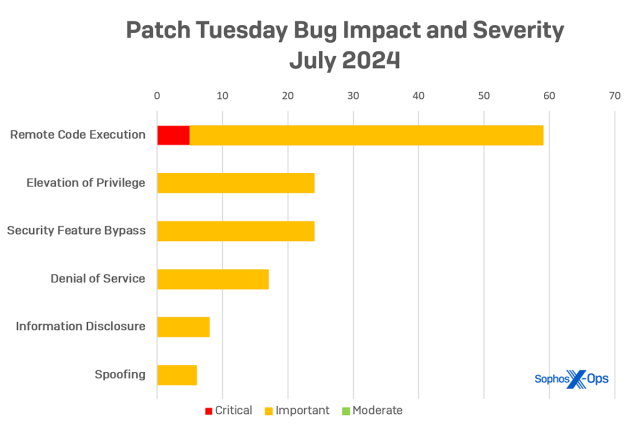

Les bugs d’exécution de code à distance représentent la plus grande proportion de correctifs de ce Patch Tuesday, les 59 RCE représentant plus de 43 % du nombre total de problèmes que la mise à jour cumulative de ce mois-ci traitera. Microsoft classe cinq des vulnérabilités RCE au niveau de gravité le plus élevé, “Critique“, notamment les bugs qui affectent SharePoint Server, Windows Remote Desktop Licensing Service et la bibliothèque Windows Codec.

La liste des vulnérabilités de ce mois de juillet en comprend 13 que Microsoft considère comme “potentiellement” plus exploitables que les autres, notamment les bugs critiques de SharePoint Server et de la bibliothèque Windows Codec. Heureusement, Microsoft affirme qu’un seul des bugs corrigés ce mois-ci a été exploité ou rendu public : à savoir, CVE-2024-38080, un exploit d’élévation de privilèges dans l’hyperviseur Windows Hyper-V pour machines virtuelles. Six des bugs de ce mois-ci sont détectables via les règles Sophos IPS dans XGS Firewall. Les informations à ce sujet sont incluses dans un tableau à la fin de cet article.

Bien que la majorité de ces vulnérabilités aient été signalées directement à Microsoft, certains rapports de bug proviennent d’organisations extérieures, qui ont divulgué les informations de manière responsable auprès de Microsoft. Adobe a signalé CVE-2024-34122, une vulnérabilité d’exécution de code à distance encore inexploitée dans la version Chromium du navigateur Edge qui a été corrigée avant la publication de ce Patch Tuesday avec la sortie de la version 126.0.2592.81 le 27 juin. Le CERT/CC de l’Université Carnegie Mellon a signalé CVE-2024-3596, une vulnérabilité de falsification qui affecte la mise en œuvre du protocole RADIUS (RFC 2865) via UDP dans de nombreux systèmes d’exploitation. Enfin, Intel a signalé CVE-2024-37985, un point faible de la famille de processeurs ARM qui, pour les clients Microsoft, n’affecte que les ordinateurs exécutant Windows 11 version 22H2 sur un processeur ARM (ARM64) 64 bits.

Quelques chiffres

- Nombre total de CVE Microsoft : 138

- Total des avis/problèmes Edge/Chrome traités dans la mise à jour : 1

- Total des avis/problèmes non-Microsoft traités dans la mise à jour : 4

- Nombre total des problèmes Adobe traités dans la mise à jour : 1

- Divulgation(s) publique(s) : 1

- Exploitation(s) : 1

- Gravité :

- Critique : 5

- Importante : 132

- Modérée : 1

- Impact :

- Exécution de code à distance (RCE) : 59

- Élévation de privilèges : 24

- Contournement des fonctionnalités de sécurité : 24

- Déni de service : 17

- Divulgation d’informations : 8

- Usurpation : 7

Le Patch Tuesday de ce mois de juillet corrige 138 bugs dans six catégories de vulnérabilité

Produits

- Windows (notamment .NET et ASP.NET) : 87

- Microsoft SQL Server : 38

- Azure : 5

- SharePoint : 4

- Office : 2

- Dynamics 365 : 1

- Microsoft Defender pour IoT : 1

Windows représente près des deux tiers des correctifs de ce mois de juillet

Mises à jour majeures du mois de juillet

Outre les questions évoquées ci-dessus, quelques éléments spécifiques méritent une attention particulière.

Vulnérabilité d’exécution de code à distance dans Microsoft SQL Server Native Client OLE DB Provider

Microsoft a traité 38 CVE ce mois-ci dans le cadre de correctifs apportés à sa famille de bases de données avancée. Il y a trop de numéros CVE pour tous les énumérer ici, mais les correctifs semblent tous répondre à diverses permutations du même processus général d’exploitation : à savoir, si un attaquant incite un utilisateur authentifié d’un serveur de base de données MS-SQL légitime à se connecter à son serveur MS-SQL malveillant, du code arbitraire sur ce serveur malveillant se propagerait alors du serveur vers l’ordinateur client et s’exécuterait sur le client en question.

Cet exploit complexe nécessite que les potentiels attaquants effectuent un travail préalable, en créant un serveur de base de données avec du contenu malveillant dans ses tables. Bien sûr, cette compromission nécessite que l’utilisateur ciblé n’ait pas corrigé son logiciel client SQL Server avec la mise à jour cumulative de ce mois-ci, et que les attaquants identifient et ciblent un administrateur de base de données et réussissent à le duper par ingénierie sociale. Ne tombez donc pas dans ce piège !

CVE-2024-38060 : Vulnérabilité d’exécution de code à distance dans la bibliothèque Microsoft Windows Codecs

En 1986, le monde a découvert deux pilotes de chasse quelque peu cowboys (disons plutôt des pilotes de l’aéronautique navale) dans Top Gun. Moins connu, mais toujours Alive And Kicking (comme la chanson sortie la même année par Simple Minds), le format de fichier image TIFF a également été introduit cette année-là par Aldus Corporation, désormais connue sous le nom d’Adobe.

Cette CVE corrige une vulnérabilité critique et facilement exploitable spécifique à ce format de fichier vieux de 38 ans. Un fichier TIFF malveillant spécialement conçu, uploadé sur un serveur vulnérable, aurait pu inciter le serveur qui reçoit le fichier à exécuter un code malveillant intégré dans le fichier TIFF. Corrigez vos serveurs pour les faire sortir de cette zone de danger.

CVE-2024-38032 : Vulnérabilité d’exécution de code à distance dans Microsoft XBOX

Les utilisateurs de la console de jeu Xbox qui disposent également d’un adaptateur sans fil et qui se connectent sans fil à leur réseau local doivent se méfier des intrus qui se cacheraient au sein de leur réseau et qui pourraient attaquer ces appareils. La menace hypothétique (en tout cas jusqu’à présent) est qu’une personne connectée à votre réseau sans fil puisse envoyer un paquet réseau malveillant vers la Xbox, qui pourrait alors exécuter une commande arbitraire. L’attaquant doit, pour cela, être connecté au même réseau que celui de la Xbox, c’est donc une autre bonne raison pour ne pas inviter d’acteurs malveillants à votre soirée WLAN.

À l’approche de l’été, les bugs RCE représentent près de 40 % du total des bugs corrigés jusqu’à présent au cours de l’année civile 2024

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-38021 | sid:2309849, sid:2309850 | sid:2309849, sid:2309850 |

| CVE-2024-38052 | Exp/2438052-A | |

| CVE-2024-38054 | Exp/2438054-A | |

| CVE-2024-38059 | Exp/2438059-A | |

| CVE-2024-38080 | Exp/2438080-A | |

| CVE-2024-38085 | Exp/2438085-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Microsoft Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois de juillet triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Déni de service (17 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30105 | Vulnérabilité de déni de service dans .NET |

| CVE-2024-35270 | Vulnérabilité de déni de service dans Windows iSCSI Service |

| CVE-2024-38015 | Vulnérabilité de déni de service dans Windows Remote Desktop Gateway (RD Gateway) |

| CVE-2024-38027 | Vulnérabilité de déni de service dans Windows Line Printer Daemon Service |

| CVE-2024-38031 | Vulnérabilité de déni de service dans Windows Online Certificate Status Protocol (OCSP) |

| CVE-2024-38048 | Vulnérabilité de déni de service dans Windows Network Driver Interface Specification (NDIS) |

| CVE-2024-38067 | Vulnérabilité de déni de service dans Windows Online Certificate Status Protocol (OCSP) |

| CVE-2024-38068 | Vulnérabilité de déni de service dans Windows Online Certificate Status Protocol (OCSP) |

| CVE-2024-38071 | Vulnérabilité de déni de service dans Windows Remote Desktop Licensing Service |

| CVE-2024-38072 | Vulnérabilité de déni de service dans Windows Remote Desktop Licensing Service |

| CVE-2024-38073 | Vulnérabilité de déni de service dans Windows Remote Desktop Licensing Service |

| CVE-2024-38091 | Vulnérabilité de déni de service dans Microsoft WS-Discovery |

| CVE-2024-38095 | Vulnérabilité de déni de service dans .NET |

| CVE-2024-38099 | Vulnérabilité de déni de service dans Windows Remote Desktop Licensing Service |

| CVE-2024-38101 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38102 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38105 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

Élévation de privilèges (24 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21417 | Vulnérabilité d’élévation de privilèges dans Windows CoreMessaging |

| CVE-2024-30079 | Vulnérabilité d’élévation de privilèges dans Windows Remote Access Connection Manager |

| CVE-2024-35261 | Vulnérabilité d’élévation de privilèges dans Azure Network Watcher VM Extension |

| CVE-2024-38013 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows Server Backup |

| CVE-2024-38022 | Vulnérabilité d’élévation de privilèges dans Windows Image Acquisition |

| CVE-2024-38033 | Vulnérabilité d’élévation de privilèges dans PowerShell |

| CVE-2024-38034 | Vulnérabilité d’élévation de privilèges dans Windows Filtering Platform |

| CVE-2024-38043 | Vulnérabilité d’élévation de privilèges dans PowerShell |

| CVE-2024-38047 | Vulnérabilité d’élévation de privilèges dans PowerShell |

| CVE-2024-38050 | Vulnérabilité d’élévation des privilèges dans Windows Workstation Service |

| CVE-2024-38052 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38054 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38057 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service |

| CVE-2024-38059 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-38061 | Vulnérabilité d’élévation de privilèges dans Active Directory Certificate Services |

| CVE-2024-38062 | Vulnérabilité d’élévation de privilèges dans Windows Clip Service |

| CVE-2024-38066 | Vulnérabilité d’élévation de privilèges dans Windows Win32k |

| CVE-2024-38079 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2024-38080 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2024-38081 | Vulnérabilité d’élévation de privilèges dans .NET, .NET Framework et Visual Studio |

| CVE-2024-38085 | Vulnérabilité d’élévation de privilèges dans Windows Win32 Kernel Subsystem |

| CVE-2024-38089 | Vulnérabilité d’élévation de privilèges dans Microsoft Defender for IoT |

| CVE-2024-38092 | Vulnérabilité d’élévation de privilèges dans Azure CycleCloud |

| CVE-2024-38100 | Vulnérabilité d’élévation de privilèges dans Windows File Explorer |

Divulgation d’informations (9 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30061 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics 365 (On-Premises) |

| CVE-2024-30071 | Vulnérabilité de divulgation d’informations dans Windows Remote Access Connection Manager |

| CVE-2024-32987 | Vulnérabilité de divulgation d’informations dans Microsoft SharePoint Server |

| CVE-2024-37985 | Intel ARM : Identification et caractérisation systématiques des préfetchers propriétaires |

| CVE-2024-38017 | Vulnérabilité de divulgation d’informations dans Microsoft Message Queuing |

| CVE-2024-38041 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-38055 | Vulnérabilité de divulgation d’informations dans Microsoft Windows Codecs Library |

| CVE-2024-38056 | Vulnérabilité de divulgation d’informations dans Microsoft Windows Codecs Library |

| CVE-2024-38064 | Vulnérabilité de divulgation d’informations dans Windows TCP/IP |

Exécution de code à distance (59 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-38023 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2024-38060 | Vulnérabilité d’exécution de code à distance dans Microsoft Windows Codecs Library |

| CVE-2024-38074 | Vulnérabilité d’exécution de code à distance dans Windows Remote Desktop Licensing Service |

| CVE-2024-38076 | Vulnérabilité d’exécution de code à distance dans Windows Remote Desktop Licensing Service |

| CVE-2024-38077 | Vulnérabilité d’exécution de code à distance dans Windows Remote Desktop Licensing Service |

| Gravité ‘Importante’ | |

| CVE-2024-20701 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21303 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21308 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21317 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21331 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21332 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21333 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21335 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21373 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21398 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21414 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21415 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21425 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21428 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-21449 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-28928 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-30013 | Vulnérabilité d’exécution de code à distance dans Windows MultiPoint Services |

| CVE-2024-35256 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-35264 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

| CVE-2024-35271 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-35272 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37318 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37319 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37320 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37321 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37322 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37323 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37324 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37326 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37327 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37328 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37329 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37330 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37331 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37332 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37333 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-37334 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37336 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-38019 | Vulnérabilité d’exécution de code à distance dans Microsoft Windows Performance Data Helper Library |

| CVE-2024-38021 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-38024 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2024-38025 | Vulnérabilité d’exécution de code à distance dans Microsoft Windows Performance Data Helper Library |

| CVE-2024-38028 | Vulnérabilité d’exécution de code à distance dans Microsoft Windows Performance Data Helper Library |

| CVE-2024-38032 | Vulnérabilité d’exécution de code à distance dans Microsoft XBOX |

| CVE-2024-38044 | Vulnérabilité d’exécution de code à distance dans DHCP Server Service |

| CVE-2024-38049 | Vulnérabilité d’exécution de code à distance dans Windows Distributed Transaction Coordinator |

| CVE-2024-38051 | Vulnérabilité d’exécution de code à distance dans Windows Graphics Component |

| CVE-2024-38053 | Vulnérabilité d’exécution de code à distance dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38078 | Vulnérabilité d’exécution de code à distance dans Xbox Wireless Adapter |

| CVE-2024-38086 | Vulnérabilité d’exécution de code à distance dans Azure Kinect SDK |

| CVE-2024-38087 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-38088 | Vulnérabilité d’exécution de code à distance dans SQL Server Native Client OLE DB Provider |

| CVE-2024-38094 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint |

| CVE-2024-38104 | Vulnérabilité d’exécution de code à distance dans Windows Fax Service |

Contournement des fonctionnalités de sécurité (24 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-26184 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-28899 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-30098 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Cryptographic Services |

| CVE-2024-37969 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37970 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37971 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37972 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37973 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37974 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37975 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37977 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37978 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37981 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37984 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37986 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37987 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37988 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37989 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-38010 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-38011 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-38058 | Vulnérabilité de contournement des fonctionnalités de sécurité dans BitLocker |

| CVE-2024-38065 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-38069 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Enroll Engine |

| CVE-2024-38070 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows LockDown Policy (WLDP) |

Usurpation (7 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-30081 | Vulnérabilité d’usurpation dans Windows NTLM |

| CVE-2024-35266 | Vulnérabilité d’usurpation dans Azure DevOps Server |

| CVE-2024-35267 | Vulnérabilité d’usurpation dans Azure DevOps Server |

| CVE-2024-38112 | Vulnérabilité d’usurpation dans Windows MSHTML Platform |

| CVE-2024-38030 | Vulnérabilité d’usurpation dans Windows Themes |

| Gravité ‘Modérée’ | |

| CVE-2024-38020 | Vulnérabilité d’usurpation dans Microsoft Outlook |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de juillet, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday. Les mises à jour de ce mois-ci ne corrigent aucune vulnérabilité connue de Microsoft pour être exploitée.

| Exploitation plus probable dans les 30 prochains jours | |

| CVE-2024-38021 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-38023 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2024-38024 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2024-38052 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38054 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38059 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-38060 | Vulnérabilité d’exécution de code à distance dans Microsoft Windows Codecs Library |

| CVE-2024-38066 | Vulnérabilité d’élévation de privilèges dans Windows Win32k |

| CVE-2024-38079 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2024-38080 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2024-38085 | Vulnérabilité d’élévation de privilèges dans Windows Win32 Kernel Subsystem |

| CVE-2024-38094 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint |

| CVE-2024-38099 | Vulnérabilité de déni de service dans Windows Remote Desktop Licensing Service |

| CVE-2024-38100 | Vulnérabilité d’élévation de privilèges dans Windows File Explorer |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de juillet triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE. Les correctifs partagés entre plusieurs familles de produit sont répertoriés plusieurs fois, une fois pour chaque famille.

Windows (86 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-38060 | Vulnérabilité d’exécution de code à distance dans Microsoft Windows Codecs Library |

| CVE-2024-38074 | Vulnérabilité d’exécution de code à distance dans Windows Remote Desktop Licensing Service |

| CVE-2024-38076 | Vulnérabilité d’exécution de code à distance dans Windows Remote Desktop Licensing Service |

| CVE-2024-38077 | Vulnérabilité d’exécution de code à distance dans Windows Remote Desktop Licensing Service |

| Gravité ‘Importante’ | |

| CVE-2024-21417 | Vulnérabilité d’élévation de privilèges dans Windows Text Services Framework |

| CVE-2024-26184 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-28899 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-30013 | Vulnérabilité d’exécution de code à distance dans Windows MultiPoint Services |

| CVE-2024-30071 | Vulnérabilité de divulgation d’informations dans Windows Remote Access Connection Manager |

| CVE-2024-30079 | Vulnérabilité d’élévation de privilèges dans Windows Remote Access Connection Manager |

| CVE-2024-30081 | Vulnérabilité d’usurpation dans Windows NTLM |

| CVE-2024-30098 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Cryptographic Services |

| CVE-2024-30105 | Vulnérabilité de déni de service dans .NET |

| CVE-2024-35264 | Vulnérabilité d’exécution de code à distance dans ASP.NET |

| CVE-2024-35270 | Vulnérabilité de déni de service dans Windows iSCSI Service |

| CVE-2024-37969 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37970 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37971 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37972 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37973 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37974 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37975 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37977 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37978 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37981 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37984 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37986 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37987 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37988 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-37989 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-38010 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-38011 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-38013 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows Server Backup |

| CVE-2024-38015 | Vulnérabilité de déni de service dans Windows Remote Desktop Gateway (RD Gateway) |

| CVE-2024-38017 | Vulnérabilité de divulgation d’informations dans Microsoft Message Queuing |

| CVE-2024-38019 | Vulnérabilité d’exécution de code à distance dans Microsoft Windows Performance Data Helper Library |

| CVE-2024-38022 | Vulnérabilité d’élévation de privilèges dans Windows Image Acquisition |

| CVE-2024-38025 | Vulnérabilité d’exécution de code à distance dans Windows Performance Monitor |

| CVE-2024-38027 | Vulnérabilité de déni de service dans Windows Line Printer Daemon Service |

| CVE-2024-38028 | Vulnérabilité d’exécution de code à distance dans Windows Performance Monitor |

| CVE-2024-38030 | Vulnérabilité d’usurpation dans Windows Themes |

| CVE-2024-38031 | Vulnérabilité de déni de service dans Windows Online Certificate Status Protocol (OCSP) |

| CVE-2024-38032 | Vulnérabilité d’exécution de code à distance dans Windows Graphics Component |

| CVE-2024-38033 | Vulnérabilité d’élévation de privilèges dans PowerShell |

| CVE-2024-38034 | Vulnérabilité d’élévation de privilèges dans Windows Filtering Platform |

| CVE-2024-38041 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-38043 | Vulnérabilité d’élévation de privilèges dans PowerShell |

| CVE-2024-38044 | Vulnérabilité d’exécution de code à distance dans DHCP Server Service |

| CVE-2024-38047 | Vulnérabilité d’élévation de privilèges dans PowerShell |

| CVE-2024-38048 | Vulnérabilité de déni de service dans Windows Network Driver Interface Specification (NDIS) |

| CVE-2024-38049 | Vulnérabilité d’exécution de code à distance dans Windows Distributed Transaction Coordinator |

| CVE-2024-38050 | Vulnérabilité d’élévation des privilèges dans Windows Workstation Service |

| CVE-2024-38051 | Vulnérabilité d’exécution de code à distance dans Windows Graphics Component |

| CVE-2024-38052 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38053 | Vulnérabilité d’exécution de code à distance dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38054 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38055 | Vulnérabilité de divulgation d’informations dans Microsoft Windows Codecs Library |

| CVE-2024-38056 | Vulnérabilité de divulgation d’informations dans Microsoft Windows Codecs Library |

| CVE-2024-38057 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service |

| CVE-2024-38058 | Vulnérabilité de contournement des fonctionnalités de sécurité dans BitLocker |

| CVE-2024-38059 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-38061 | Vulnérabilité d’élévation de privilèges dans Active Directory Certificate Services |

| CVE-2024-38062 | Vulnérabilité d’élévation de privilèges dans Windows Clip Service |

| CVE-2024-38064 | Vulnérabilité de divulgation d’informations dans Windows TCP/IP |

| CVE-2024-38065 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Secure Boot |

| CVE-2024-38066 | Vulnérabilité d’élévation de privilèges dans Windows Win32k |

| CVE-2024-38067 | Vulnérabilité de déni de service dans Windows Online Certificate Status Protocol (OCSP) |

| CVE-2024-38068 | Vulnérabilité de déni de service dans Windows Online Certificate Status Protocol (OCSP) |

| CVE-2024-38069 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Enroll Engine |

| CVE-2024-38070 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows LockDown Policy (WLDP) |

| CVE-2024-38071 | Vulnérabilité de déni de service dans Windows Remote Desktop Licensing Service |

| CVE-2024-38072 | Vulnérabilité de déni de service dans Windows Remote Desktop Licensing Service |

| CVE-2024-38073 | Vulnérabilité de déni de service dans Windows Remote Desktop Licensing Service |

| CVE-2024-38078 | Vulnérabilité d’exécution de code à distance dans XBox Wireless Adapter |

| CVE-2024-38079 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2024-38080 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2024-38081 | Vulnérabilité d’élévation de privilèges dans .NET, .NET Framework et Visual Studio |

| CVE-2024-38085 | Vulnérabilité d’élévation de privilèges dans Windows Win32 Kernel Subsystem |

| CVE-2024-38091 | Vulnérabilité de déni de service dans Microsoft WS-Discovery |

| CVE-2024-38095 | Vulnérabilité de déni de service dans .NET |

| CVE-2024-38099 | Vulnérabilité de déni de service dans Windows Remote Desktop Licensing Service |

| CVE-2024-38100 | Vulnérabilité d’élévation de privilèges dans Windows File Explorer |

| CVE-2024-38101 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38102 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38104 | Vulnérabilité d’exécution de code à distance dans Windows Fax Service |

| CVE-2024-38105 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

SQL Server (38 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-20701 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21303 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21308 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21317 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21331 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21332 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21333 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21335 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21373 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21398 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21414 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21415 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21425 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21428 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-21449 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-28928 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-35256 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-35271 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-35272 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37318 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37319 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37320 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37321 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37322 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37323 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37324 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37326 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37327 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37328 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37329 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37330 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37331 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37332 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37333 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37334 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-37336 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-38087 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

| CVE-2024-38088 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB Driver for SQL Server |

Azure (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-35261 | Vulnérabilité d’élévation de privilèges dans Azure Network Watcher VM Extension |

| CVE-2024-35266 | Vulnérabilité d’usurpation dans Azure DevOps Server |

| CVE-2024-35267 | Vulnérabilité d’usurpation dans Azure DevOps Server |

| CVE-2024-38086 | Vulnérabilité d’exécution de code à distance dans Azure Kinect SDK |

| CVE-2024-38092 | Vulnérabilité d’élévation de privilèges dans Azure CycleCloud |

SharePoint (4 CVE)

| Gravité critique | |

| CVE-2024-38023 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| Gravité importante | |

| CVE-2024-32987 | Vulnérabilité de divulgation d’informations dans Microsoft SharePoint Server |

| CVE-2024-38024 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2024-38094 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint |

Office 365 (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38021 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| Gravité ‘Modérée’ | |

| CVE-2024-38020 | Vulnérabilité d’usurpation dans Microsoft Outlook |

Microsoft Dynamics 365 (on-prem)

| Gravité ‘Importante’ | |

| CVE-2024-30061 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics 365 (On-Premises) |

Microsoft Defender pour IoT (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38089 | Vulnérabilité d’élévation de privilèges dans Microsoft Defender for IoT |

Billet inspiré de July Patch Tuesday Unleashes a Torrent of Updates, sur le Blog Sophos.