CryptoRom est un type de fraude financière et est connu sous le nom de “pig butchering” ou “sha zhu pan” (杀猪盘, à savoir en anglais “pig butchering plate“). Ce type de fraude utilise l’ingénierie sociale en association avec des applications financières et des sites Web contrefaits afin de piéger les victimes et voler leur argent. Au cours des deux dernières années, nous avons étudié ces escroqueries et examiné les moyens par lesquels leurs opérateurs étaient parvenus à échapper aux contrôles de sécurité d’Apple en contournant l’App Store et en utilisant des méthodes ad hoc pour installer des applications malveillantes sur les téléphones des victimes. Récemment, nous avons découvert des applications CryptoRom qui ont mis en échec les processus d’évaluation de la sécurité des boutiques d’applications d’Apple et de Google, se frayant ainsi un chemin au sein des stores officiels. Les victimes de l’escroquerie nous ont alertés concernant ces applications et ont partagé les détails des opérations cybercriminelles qui se cachaient derrière ces dernières. Au cours du processus de recherche des applications, nous avons trouvé d’autres applications et découvert des informations sur les organisations à l’origine de ces opérations frauduleuses.

Dans les deux cas, les victimes ont été approchées via des applications de rencontre (Facebook et Tinder). On leur a ensuite demandé de basculer sur WhatsApp pour continuer les échanges, où elles ont finalement été incitées à télécharger les applications décrites dans ce rapport. Alors que les profils et les backstories très élaborés utilisés pour inciter les victimes à faire confiance aux conseils fournis par les cybercriminels préparaient le terrain pour leurs escroqueries, la possibilité de publier les applications utilisées dans ces campagnes malveillantes sur les stores officiels a considérablement contribué à créer un certaine crédibilité aux yeux des victimes.

Apple et Google ont été informés de l’existence de ces applications. L’équipe de sécurité d’Apple les a rapidement retirés de l’App Store. Google a également récemment supprimé du Play Store l’application que nous avions signalée.

Duper les victimes grâce à des applications de rencontre

Dans le premier cas que nous avons investigué, la victime était basée en Suisse. La cible a rencontré son “partenaire potentiel”, une personne ou des personnes qui ont utilisé le profil d’une femme prétendument basée à Londres, via Facebook Dating. Comme on le voit dans les autres cas, le profil Facebook de l’escroc était rempli de photos semblant montrer un style de vie somptueux, notamment des photos de restaurants haut de gamme, de boutiques et de destinations de luxe, et des selfies presque parfaits affichant un certain professionnalisme. Il est très probable que le contenu du profil ait été acheté auprès d’un fournisseur tiers ou volé sur Internet.

Figure 1 : La “vie” quotidienne d’une femme inexistante ; certaines images ont probablement été créées par les escrocs ou par un tiers moyennant finances, tandis que d’autres ont probablement été volées ailleurs sur Internet

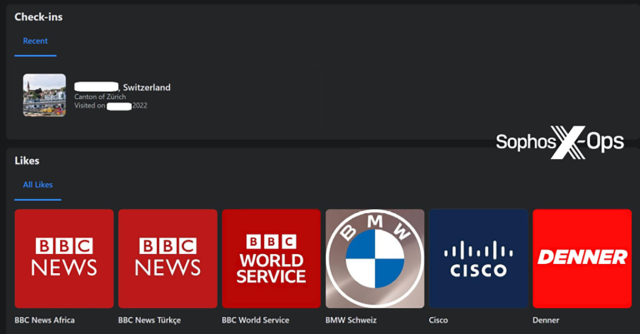

Pour maintenir l’illusion d’être de Londres, les cybercriminels se cachant derrière le profil ont publié des événements de BBC News, tels que les funérailles de la reine Elizabeth II, sur la chronologie Facebook du personnage en question. Le personnage a également “liké” et suivi des organisations qui ont manifesté leur intérêt pour la BBC et des entreprises occidentales bien connues.

Figure 2 : Les check-ins et les likes dans le profil du personnage ont aidé les escrocs à renforcer la crédibilité de leur création

Après avoir établi un contact, les cybercriminels à l’origine du profil ont dit à la victime que “son” oncle travaillait pour une société d’analyse financière et ont invité la victime à faire, ensemble, du trading de cryptomonnaie. À ce stade, les escrocs ont envoyé à la victime un lien vers la fausse application dans l’App Store d’Apple. Ils ont expliqué à la victime comment commencer à “investir” avec l’application, en lui disant de transférer de l’argent vers la plateforme d’échange de cryptomonnaie Binance, puis de Binance vers la fausse application.

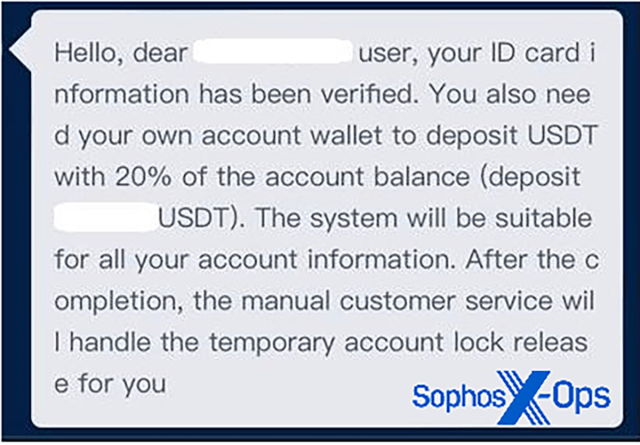

Initialement, la victime a pu retirer de petites quantités de cryptomonnaie. Mais plus tard, lorsque la victime a voulu retirer des montants plus importants, le compte a été verrouillé et on lui a dit via un chat “support client” dans l’application même de payer des frais de 20% (comme illustré à la figure 3) pour accéder à la cryptomonnaie.

Figure 3 : Une fois la confiance dans la fausse application établie, la possibilité pour la victime de retirer de l’argent a été soudainement “verrouillée”

Figure 3 : Une fois la confiance dans la fausse application établie, la possibilité pour la victime de retirer de l’argent a été soudainement “verrouillée”

La deuxième victime a suivi un chemin similaire, à part que le contact initial s’est fait via Tinder. L’escroc a demandé de basculer la conversation vers WhatsApp, puis a invité la victime à télécharger une autre fausse application à partir de l’App Store iOS. La victime s’est rendu compte de l’escroquerie, mais seulement après avoir perdu 4 000 USD.

Fausses applications dans l’App Store d’Apple

Jusque-là, les applications iOS que nous avons vues associées aux escroqueries CryptoRom / pig butchering étaient déployées en dehors de l’App Store officiel d’Apple via des services de distribution ad hoc. Afin d’amener les victimes à les installer, les cybercriminels à l’origine des escroqueries ont dû recourir à l’ingénierie sociale : ils ont dû convaincre les victimes d’installer un profil de configuration pour permettre l’installation de l’application, un processus susceptible d’effrayer de nombreuses cibles potentielles. Mais dans les cas que nous avons investigués récemment, les applications utilisées par les escrocs ont été installées avec succès dans l’App Store d’Apple, réduisant ainsi considérablement la quantité d’ingénierie sociale nécessaire pour que l’application soit installée sur les appareils des victimes.

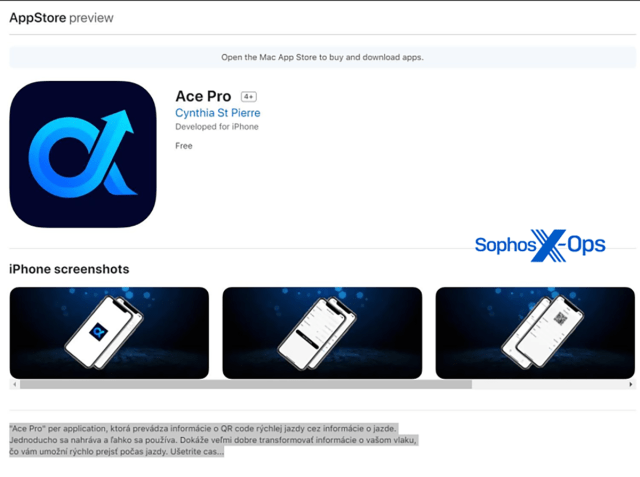

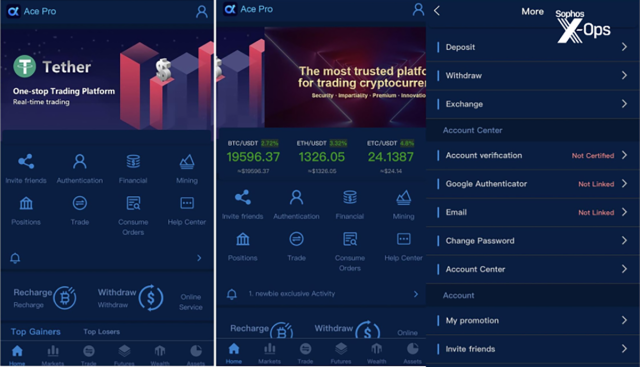

Lors de l’inspection initiale, la première de ces applications a semblé n’avoir aucun lien avec la cryptomonnaie ; appelée “Ace Pro“, l’application a été décrite sur sa page dédiée dans l’App Store comme une application de vérification de QR code.

Figure 4 : La page de téléchargement de l’App Store pour Ace Pro, supprimée depuis

La traduction automatique du texte (à partir du slovaque) :

“Ace Pro” est une application qui convertit rapidement les informations QR code relatives à vos déplacements en informations exploitables. Elle est simple à télécharger et facile à utiliser. Elle peut transformer les informations concernant votre voyage en train, vous permettant ainsi d’effectuer rapidement le trajet. Une vraie économie de temps.

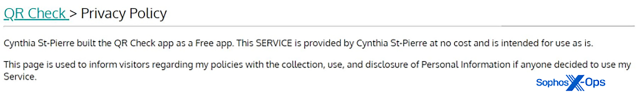

La politique de confidentialité de l’application la décrit également comme une application de type “QR Check”.

Figure 5 : La politique de confidentialité d’Ace Pro

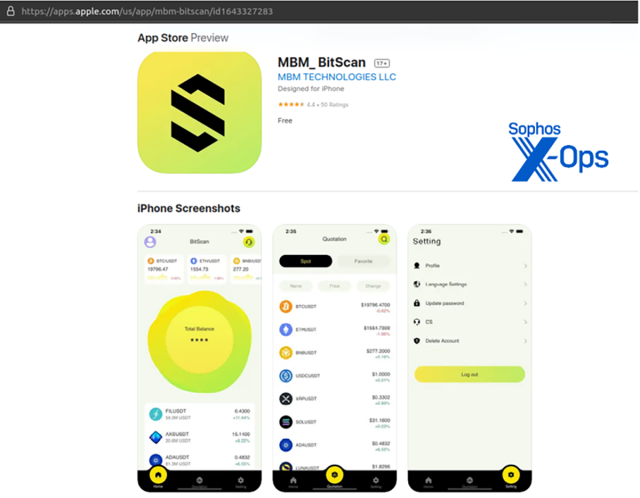

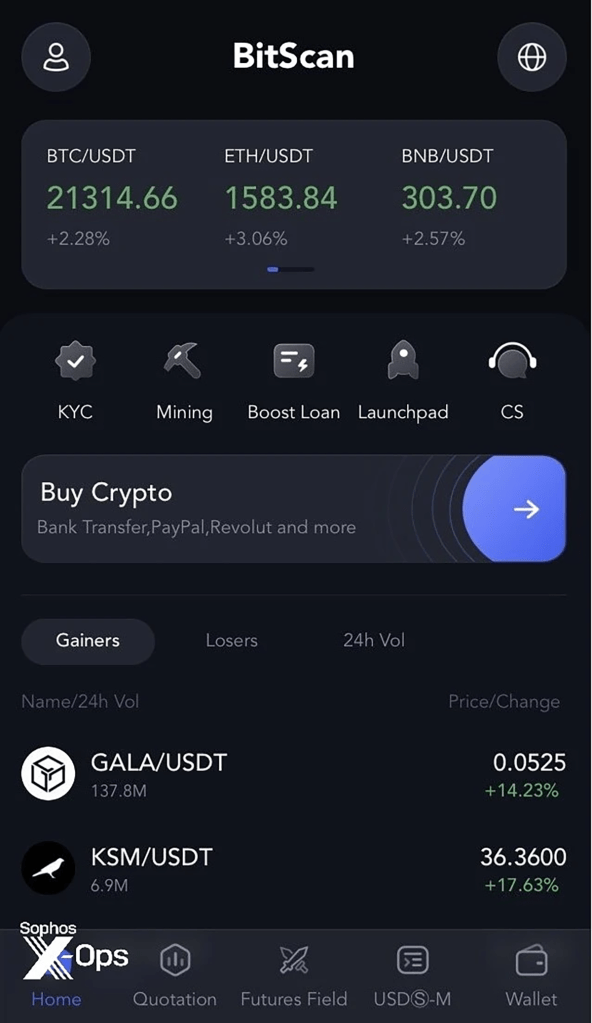

La deuxième application CryptoRom que nous avons découverte dans l’App Store d’Apple s’appelait “MBM_BitScan“, décrite dans la liste du store comme un outil de suivi des données en temps réel pour les cryptomonnaies. Mais celle-ci possède aussi une fausse interface de cryptotrading. Une victime a perdu environ 4 000 $ à cause de cette fausse application.

Figure 6 : La page de téléchargement de l’App Store pour MBM_BitScan, supprimée depuis

Ces deux applications ont réussi à passer à travers le processus de vérification de l’App Store d’Apple. Toutes les applications installées via l’App Store d’Apple doivent être signées par le développeur à l’aide d’un certificat fourni par Apple et doivent passer par un processus de vérification rigoureux pour confirmer qu’elles respectent bien les directives de l’App Store.

Si les cybercriminels peuvent passer ces contrôles, ils ont alors le potentiel d’atteindre des millions d’appareils. Cette possibilité représente un véritable danger pour les victimes de CryptoRom, car la plupart des cibles potentielles sont plus susceptibles de faire confiance à une source si elle provient de l’App Store officiel d’Apple.

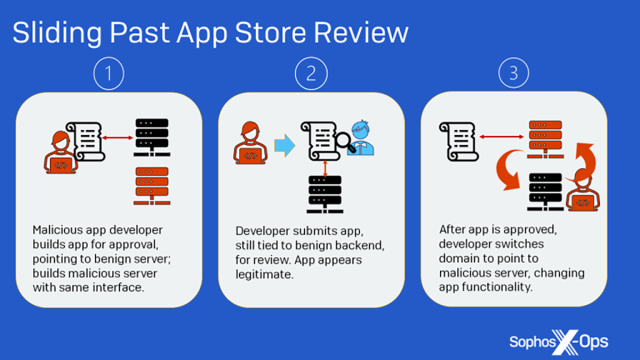

Éviter la vérification de l’App Store

Figure 7 : Comment les applications frauduleuses ont probablement échappé au processus de vérification d’Apple.

Les deux applications que nous avons trouvées utilisaient du contenu distant pour fournir leur fonctionnalité malveillante, un contenu qui était probablement caché jusqu’à la fin de la vérification menée par l’App Store.

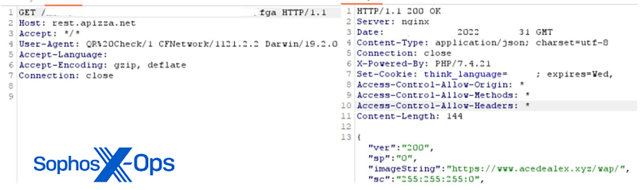

Dans le cas de l’application Ace Pro, les développeurs malveillants ont inséré du code lié au QR checking et à d’autres codes de bibliothèque d’applications iOS dans l’application pour la faire apparaître légitime aux yeux des examinateurs. Mais lorsque l’application a été lancée, elle a envoyé une requête à un domaine enregistré en Asie (rest[.]apizza[.]net), qui a répondu en utilisant le contenu d’un autre hôte (acedealex[.]xyz/wap). C’est cette dernière réponse qui active la fausse interface de trading CryptoRom. Il est probable que les cybercriminels aient utilisé un site d’apparence légitime pour obtenir des réponses au moment de la vérification de l’application, basculant ensuite sur l’URL CryptoRom.

Figure 8 : La requête Web capturée et la réponse de l’application Ace Pro

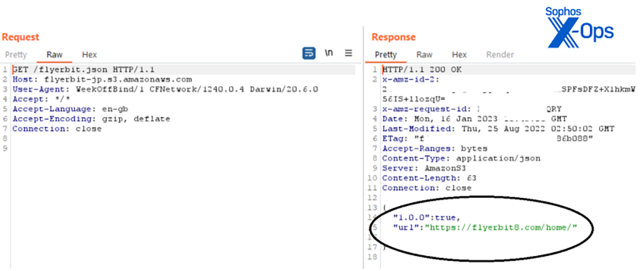

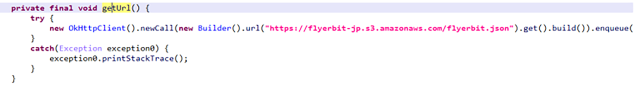

L’application MBM_BitScan utilise une approche similaire. Lors de l’exécution, elle envoie une requête JSON à un serveur command-and-control (C2) hébergé sur Amazon Web Services et obtient une réponse d’un domaine appelé flyerbit8(.)com, un domaine conçu pour ressembler à celui du fournisseur de bitcoin japonais légitime, bitFlyer :

Figure 9 : La requête Web lancée par l’application MBM_BitScan et la réponse fournissant le package JSON contenant l’URL du site Web malveillant proposant la fausse application de trading

Cette technique de contournement des vérifications, qui est liée à un malware de fraude au clic, a déjà été vue par d’autres chercheurs dans de fausses applications iOS datant de 2019.

Fausses interfaces crypto

Le contenu distant affiché dans ces applications est similaire à d’autres applications frauduleuses CryptoRom et ‘pig butchering’ que nous avons observées. Les deux ont une interface de trading fonctionnelle mais fausse avec la prétendue capacité de déposer et de retirer des devises, ainsi qu’une fonction de service client intégrée. Mais, au final, tous les dépôts vont dans les poches des escrocs plutôt que sur un véritable compte de trading.

Figure 10 : L’interface de trading dans l’application Ace Pro

Figure 11 : L’interface de la fausse application MBM_BitScan, avec une option d’achat de crypto

Étant donné que ces interfaces de trading sont chargées au moment de l’exécution et que l’intégralité du contenu malveillant des applications réside sur le serveur Web et non dans le code d’application, il est difficile pour les App Store d’examiner et de trouver ces fausses applications. Elles sont difficiles à identifier comme frauduleuses par les examinateurs en visualisant simplement le code. Et comme elles ne seront probablement utilisées que par les personnes ciblées par les escroqueries, elles ne seront signalées que par les utilisateurs ciblés qui connaissent les versions légitimes des applications et qui ont une bonne compréhension de la cryptomonnaie. En raison de tous ces différents facteurs, ces types de fausses applications continueront de constituer un défi important pour les examinateurs de la sécurité des applications d’Apple.

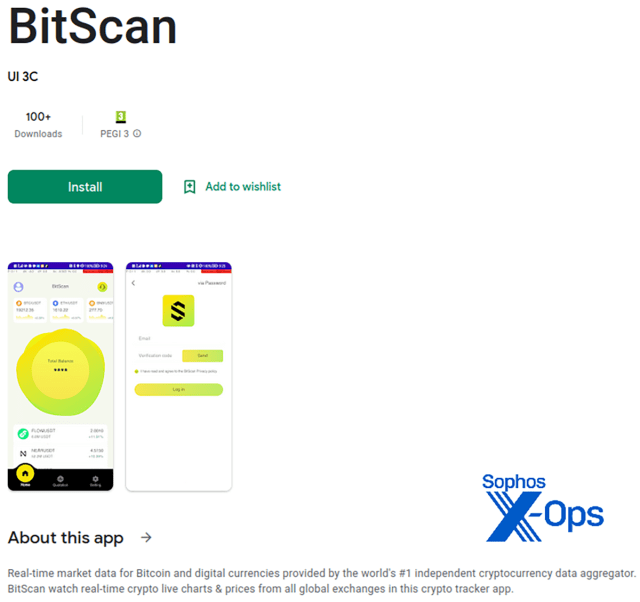

Les applications sur le Play Store de Google

La version ‘Google Play Store’ de MBM_BitScan a un nom de fournisseur et un titre différents de ceux de la version Apple. Cependant, il communique avec le même C2 que la version iOS de l’application et accède également au domaine qui héberge la fausse interface de trading via JSON. Il reçoit flyerbit8<dot>com, qui, comme indiqué ci-dessus, ressemble à la société de crypto japonaise légitime bitFlyer. Tout le reste est géré dans l’interface Web.

Figure 12 : L’application MBM_BitScan vue sur Google Play Store

Figure 13 : La version Android de la méthode getUrl de l’application MBM_BitScan, avec une URL basée sur AWS qui récupère les données JSON contenant l’interface CryptoRom

Les acteurs derrière les réseaux CryptoRom

CryptoRom et d’autres formes de “pig butchering” ciblaient initialement des personnes en Chine et à Taïwan. Les premières escroqueries se concentraient sur les jeux d’argent en ligne avec des informations internes, utilisant des tactiques similaires à CryptoRom. Au cours de la pandémie de COVID-19, les escroqueries se sont développées au niveau mondial et se sont transformées en opérations frauduleuses de trading et d’échange de cryptomonnaie. Nous suivons cet acteur malveillant sous le nom de groupe “ShaZhuPan“.

Lorsque les autorités chinoises ont commencé à réprimer ces escroqueries et à poursuivre certains auteurs, certains des gangs derrière ces arnaques ont fui vers de plus petits pays d’Asie du Sud-Est, dont le Cambodge, où ils opèrent désormais dans des zones économiques spéciales (ZES).

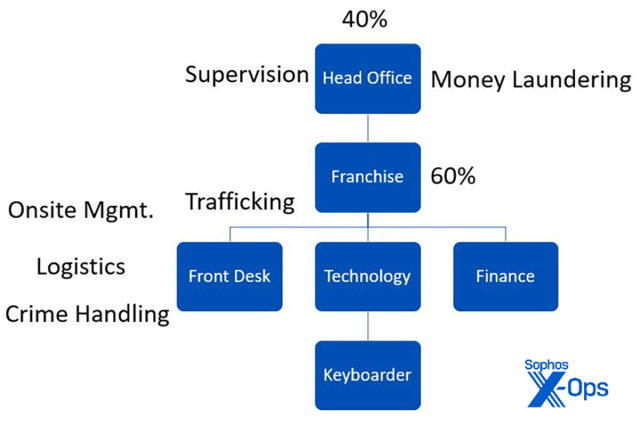

Selon des rapports établis par les services de police chinois qui ont ciblé ces opérations en Chine, les groupes CryptoRom suivent une structure commerciale qui imite un modèle organisationnel d’une entreprise. Au sommet se trouve un siège social, qui s’occupe de la supervision et du blanchiment d’argent. Le siège social sous-traite les opérations d’escroquerie à des organisations affiliées. Ces franchises, également appelées agents, ont leur propre répartition des tâches :

- L’équipe “front desk” s’occupe de la logistique, du trafic d’êtres humains (plus à ce sujet ci-dessous) concernant les nouveaux arrivants et enfin de la gestion du site.

- L’équipe ‘technique’ gère les sites Web et les applications.

- L’équipe ‘finance’ gère les opérations financières locales; les bénéfices sont répartis entre le siège social et la franchise (40/60).

- Les personnes derrière les claviers sont au bas de l’échelle de cette organisation cybercriminelle et sont ceux qui interagissent le plus avec les victimes.

Figure 14 : L’organigramme d’un groupe pig-butchering typique

Pendant le Covid-19, de nombreux pays sous-développés n’avaient pas d’emplois ou de prestations sociales suffisantes pour soutenir les personnes touchées par les perturbations économiques. Cette situation a poussé de nombreux jeunes à accepter des offres d’emploi dans des zones économiques spéciales d’autres pays qui promettaient des salaires élevés. La plupart de ces offres d’emploi étaient frauduleuses et liées à des réseaux de pig-butchering ; lorsque les travailleurs sont arrivés, ils ont été transportés vers des centres CryptoRom et se sont vu confisquer leurs passeports.

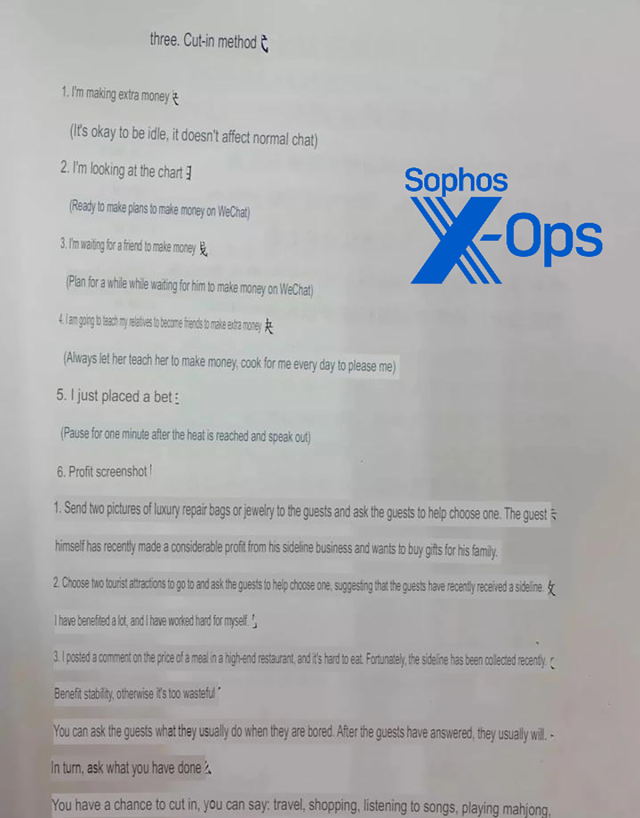

Souvent, les opérateurs derrière les claviers sont victimes de ce trafic, souvent en provenance de pays comme la Chine, la Malaisie et l’Inde avec la promesse d’emplois mieux rémunérés. Ils sont formés via des scripts pré-écrits avec des instructions sur la façon d’interagir, ce qu’il faut dire à leurs victimes et comment les inciter à investir. S’ils veulent partir ou ne suivent pas le scénario, ils subissent alors des violences.

Figure 15 : Manuel de formation traduit posté sur Reddit par un ancien opérateur-clavier

Pourquoi les victimes tombent-elles dans le piège ?

L’une des questions qui vient à l’esprit de chacun lors de la lecture de ces articles sur les personnes qui perdent de l’argent à cause de CryptoRom est la suivante : “Pourquoi sont-elles tombées dans le piège ? » Pourquoi les victimes investissent-elles autant d’argent dans ces escroqueries malgré les nombreux signaux d’alerte rencontrés en cours de route, surtout lorsqu’elles n’ont même pas rencontré la personne physiquement ?

Il est facile d’émettre un jugement rapide concernant les victimes de ces arnaques, mais nous ne pouvons pas rejeter ces dernières sans comprendre les circonstances qui les ont amenées à tomber dans le piège. Après des discussions avec un certain nombre de victimes et l’examen des publications publiques d’autres personnes, nous avons identifié certaines des raisons potentielles pour lesquelles elles ont sous estimé la menace. De nombreuses victimes (hommes et femmes) étaient bien éduquées; certains avaient même un doctorat. Elles ont été influencées par les techniques de persuasion utilisées dans ces escroqueries :

- La durée de l’engagement : les escrocs peuvent passer plusieurs mois à gagner la confiance de la victime, à discuter avec elle, la saluer et envoyer des photos classiques de leur quotidien. Les victimes peuvent être moins susceptibles de rechercher des éléments prouvant une éventuelle arnaque en raison de la persistance du contact avec les escrocs.

- La preuve d’un retrait initial : les victimes ont été convaincues par le fait qu’elles étaient autorisées par l’escroc à retirer de l’argent lors de transactions initiales. Cette tactique est une méthode bien rodée également utilisée par les techniques traditionnelles de Ponzi pour rendre l’escroquerie, reposant sur la confiance, plus authentique.

- Mise en miroir des transactions : les escrocs utilisent des captures d’écran de la fausse application pour montrer qu’ils font la même opération qu’ils demandent à la victime de faire et montrent les (faux) bénéfices qu’ils réalisent. Ils demandent à la victime de réaliser les mêmes transactions, tout en la convainquant d’augmenter son dépôt sur la fausse marketplace.

- Faux prêts : lorsque les victimes doivent payer de fausses taxes, en guise de coup de grâce, les escrocs font semblant de payer la moitié de la facture pour la victime et demandent à cette dernière d’apporter l’autre moitié.

Il existe d’autres facteurs qui contribuent à rendre les victimes potentiellement plus ouvertes à la persuasion :

- Vulnérabilité émotionnelle : la plupart d’entre elles étaient vulnérables à la manipulation émotionnelle. Dans de nombreux cas, les victimes étaient des hommes ou des femmes qui avaient vécu une sorte de changement majeur dans leur vie. Certains n’avaient pas réussi à trouver l’âme sœur, étaient récemment veufs ou avaient souffert d’une maladie grave.

- L’essor de la finance basée sur les applications : l’émergence d’entreprises “FinTech” (technologie financière) sans succursales physiques au cours des dernières années a rendu plus difficile la détection des fausses applications, en particulier lorsqu’elles sont présentées par une personne de confiance.

- Confiance dans la plateforme : enfin, et peut-être le plus important, les victimes font confiance à Apple et Google, qui prétendent vérifier et examiner toutes les applications distribuées par leur App Store.

Suppression d’une application CryptoRom

Si vous avez installé une application CryptoRom via n’importe quel App Store, veuillez simplement supprimer l’application. Sur les appareils Apple :

- Maintenez le doigt sur l’icône de l’app à supprimer jusqu’à ce qu’elle s’anime.

- Ensuite, touchez le bouton ‘Supprimer’

dans l’angle supérieur gauche de l’app pour la supprimer. Si le message “La suppression de cette app entraînera aussi celle de ses données” s’affiche, touchez ‘Supprimer’.

dans l’angle supérieur gauche de l’app pour la supprimer. Si le message “La suppression de cette app entraînera aussi celle de ses données” s’affiche, touchez ‘Supprimer’.

Si vous avez installé le profil depuis l’extérieur de l’App Store à l’aide d’un profil, ces étapes sont recommandées par la documentation d’Apple :

- Si l’application a un profil de configuration, supprimez-le si vous l’avez installé.

- Accédez à Réglages > Général > Profils ou Gestion des profils et de l’appareil,* puis touchez le profil de configuration de l’app.

- Ensuite, touchez ‘Supprimer le profil’. Si vous y êtes invité, saisissez le code de votre appareil, puis touchez ‘Supprimer’.

- Redémarrez votre iPhone.

* Si vous ne voyez pas cette option dans les paramètres, aucun profil de gestion d’appareil n’est installé sur votre appareil.

Pour les utilisateurs d’Android, depuis votre téléphone, vous pouvez supprimer l’application depuis le Play Store de Google, ou procédez comme suit :

- Appuyez longuement sur l’icône de l’application jusqu’à ce que la fenêtre contextuelle ‘Sélectionner / Ajouter à Accueil / Désinstaller’ apparaisse. Appuyez sur “Désinstaller” (à droite).

- Lorsque la fenêtre contextuelle vous demande “Voulez-vous désinstaller cette application ?”, choisissez “OK”.

- Confirmez que l’application a disparu en allant dans “Paramètres” (la roue dentée dans le coin supérieur droit de votre écran), en cliquant sur “Applications” et en faisant défiler pour confirmer que l’application ne s’est pas attardée sur votre téléphone.

Êtes-vous une victime et souhaitez-vous que nous vérifiions votre application ou votre URL ?

Si vous avez été victime de ce type de fraude ou si vous souhaitez signaler gratuitement des applications suspectes ou des URL connectées à CryptoRom ou à d’autres malwares, veuillez contacter directement via Twitter @jag_chandra.

Les SophosLabs souhaitent remercier Xinran Wu et Szabolcs Lévai pour leur contribution à cet article.

IOC

App URL – https://apps.apple.com/US/app/id1642848412

ID – com.QRCheck.APP

IPA – c336394b1600fc713ce65017ebf69d59e352c8d9how

Billet inspiré de Fraudulent “CryptoRom” trading apps sneak into Apple and Google app store, sur le Blog Sophos.