La visibilité est essentielle pour stopper une cybermenace avancée avant que des dommages majeurs ne soient causés : si vous pouvez voir les tentatives d’intrusion, les entrées non autorisées sur le réseau et d’autres comportements suspects au fur et à mesure qu’ils se produisent, il sera beaucoup plus facile d’intervenir rapidement et de les neutraliser.

ne soient causés : si vous pouvez voir les tentatives d’intrusion, les entrées non autorisées sur le réseau et d’autres comportements suspects au fur et à mesure qu’ils se produisent, il sera beaucoup plus facile d’intervenir rapidement et de les neutraliser.

Et tandis que les solutions technologiques avancées, notamment la protection Endpoint et les pare-feu Next-Gen, se trouvent être des couches de défense essentielles, stopper des attaques manuelles avancées nécessite une observation et une vigilance 24h/24, 7j/7.

La bonne nouvelle est que la plupart des entreprises collectent déjà une grande partie de la télémétrie brute nécessaire pour pouvoir détecter ces risques via leurs solutions de sécurité existantes.

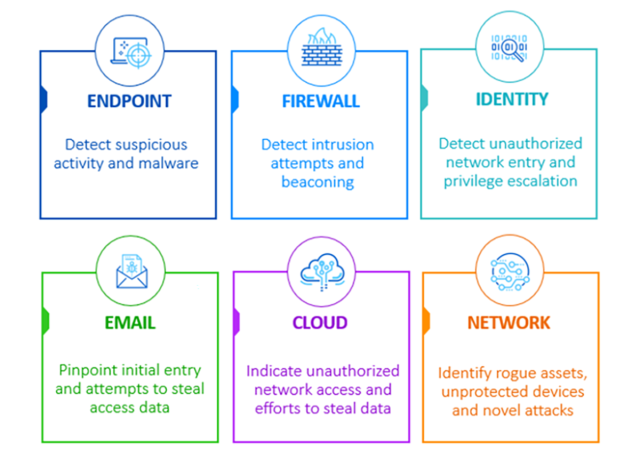

Les solutions endpoint, pare-feu, d’identification, de messagerie, Cloud et réseau fournissent toutes des informations précieuses qui permettent aux analystes en sécurité qualifiés de détecter et répondre aux attaques sophistiquées.

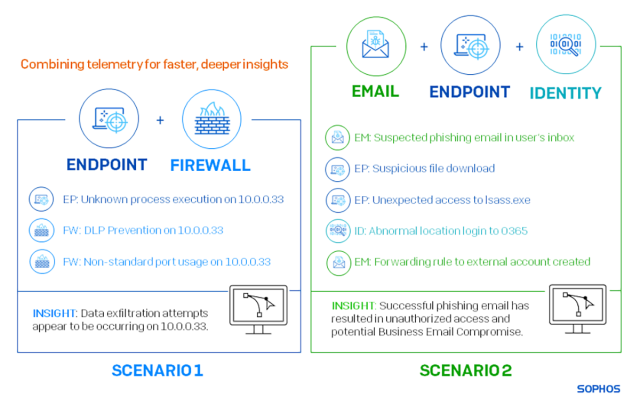

Combiner différentes télémétries pour obtenir plus rapidement des informations plus précises

Chaque source de télémétrie est utile individuellement. Cependant, plus les analystes en menaces pourront rassembler des signaux provenant de l’ensemble de l’environnement, meilleure sera la visibilité et plus rapide sera la réponse. Passons en revue quelques exemples qui illustrent la manière avec laquelle nous pouvons combiner des sources de télémétrie différentes pour accélérer la réponse aux menaces.

Comme nous pouvons le voir, le signal ‘endpoint’ dans le premier scénario et le signal ‘email’ dans le second scénario sont tous deux clairement suspects. Cependant, avec les données du pare-feu, la télémétrie de l’identité ainsi que d’autres informations, les analystes peuvent identifier avec beaucoup plus de fiabilité les tentatives d’exfiltration de données dans le premier scénario et une potentielle attaque BEC (Business Email Compromise) dans le second.

Le défi du défenseur : la complexité de la télémétrie

Obtenir une visibilité exploitable à partir de la télémétrie de sécurité est une compétence spécifique. Alors que de nombreuses technologies génèrent des alertes de sécurité et des informations utiles pour des analystes hautement qualifiés, l’exploitation à proprement parler des informations est très difficile.

Les défenseurs sont confrontés à :

- D’énormes volumes de données

- De très nombreux scores de gravité incohérents (1-10, 5-1, élevé/moyen/faible, etc.)

- Différents types et diverses quantités de données provenant de chaque fournisseur

- Des formats de reporting très variés

Par conséquent, il est presque impossible pour la plupart des entreprises de corréler les données et d’identifier les problèmes dans les meilleurs délais. Les équipes IT finissent par être submergées par les alertes, incapables d’identifier celles qui sont liées entre elles et celles à prioriser.

L’approche de Sophos MDR

Avec Sophos MDR, plus nous pourrons voir, plus vite nous pourrons agir. Nous recueillons la télémétrie de tous les environnements de sécurité de nos clients, en utilisant des signaux et des alertes provenant de :

- Solutions de sécurité Sophos primées, notamment la protection des systèmes endpoint, de la messagerie, du réseau, du pare-feu et du Cloud.

- Technologies tierces, notamment Amazon Web Services (AWS), Check Point, CrowdStrike, Darktrace, Fortinet, Google, Microsoft, Okta, Palo Alto Networks, Rapid7 et bien d’autres.

- Toute combinaison des deux.

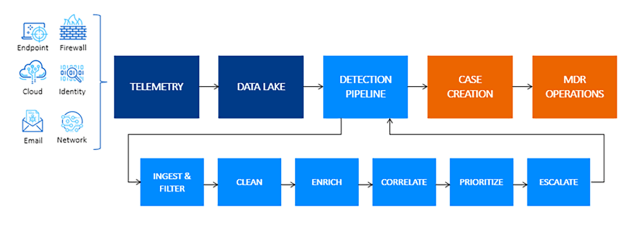

Ensuite, nous convertissons cet énorme volume de télémétrie de sécurité en informations exploitables et priorisées que nos analystes peuvent ensuite étudier à l’aide du flux d’événements Sophos MDR (Sophos MDR Event Flow).

La télémétrie va ensuite dans notre lac de données (Data Lake) et est traitée à travers les six étapes de notre pipeline de détection breveté :

- Ingestion et filtrage : ingestion de la télémétrie et filtrage des bruits indésirables.

- Nettoyage : transformation des données en schéma normalisé et mapping avec MITRE ATT&CK®.

- Enrichissement : ajout d’intelligence sur les menaces supplémentaire provenant de tiers et d’informations sur le contexte commercial.

- Corrélation : regroupement des alertes (clusters) en fonction des entités, de la catégorisation MITRE ATT&CK et de l’heure.

- Priorisation : attribution d’un score aux alertes et clusters pour les classer par ordre de priorité.

- Remontée : logique permettant de faire remonter certains clusters en générant des dossiers à des fins d’investigation.

Les résultats obtenus en sortie après nettoyage, amélioration, corrélation et regroupement sont ensuite transmis aux experts de notre équipe en charge des opérations MDR pour investigation et réponse.

transmis aux experts de notre équipe en charge des opérations MDR pour investigation et réponse.

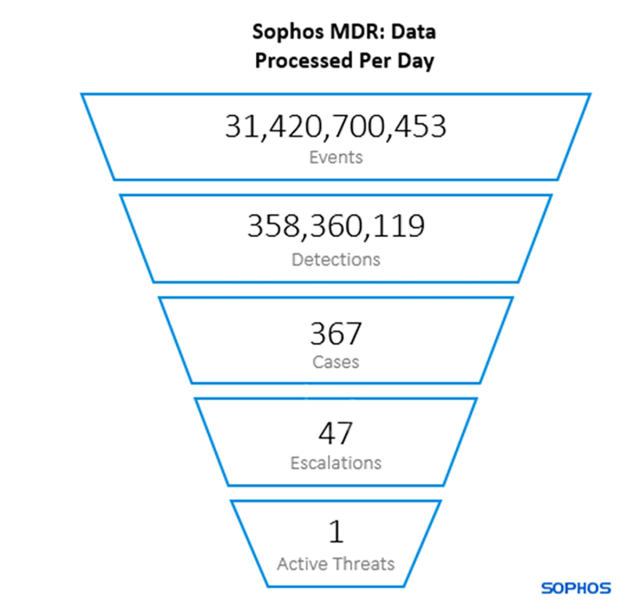

Pour vous donner une idée de l’échelle à laquelle nous opérons : au cours d’une journée type, nous traitons environ 31 milliards d’événements et 358 millions de détections. Il en résulte 367 cas qui feront ensuite l’objet d’une investigation par l’équipe, entraînant au final 47 remontées et une seule menace active.

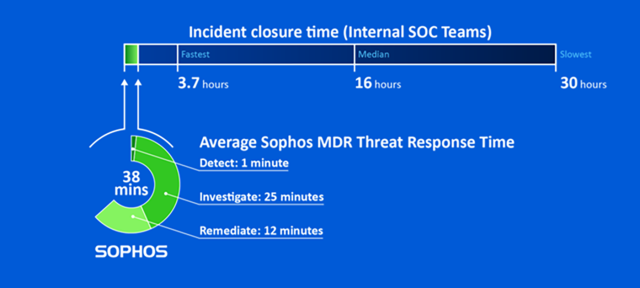

Une telle exploitation de la télémétrie inter-environnements permet à Sophos MDR de détecter et de neutraliser les menaces plus rapidement que n’importe qui d’autre. Notre temps de réponse moyen aux menaces n’est que de 38 minutes, à savoir une réponse considérablement plus rapide que les autres éditeurs de sécurité et cinq fois plus rapide que les équipes internes les plus réactives.

Pour en savoir plus

La visibilité est essentielle pour stopper les cyberattaques avancées humaines au début de la chaîne d’attaque. Heureusement, chaque entreprise génère déjà une télémétrie de sécurité qui peut être utilisée par des analystes qualifiés pour détecter et répondre aux attaques. Sophos MDR exploite ces données, en appliquant notre processus unique de flux d’événements de sécurité (Security Event Flow) et notre expertise humaine inégalée pour identifier et neutraliser rapidement les menaces avant que des dommages ne soient causés.

Pour en savoir plus sur Sophos MDR et sur la manière avec laquelle nous utilisons les détections inter-environnements pour accélérer la réponse aux menaces, contactez nos experts en sécurité dès aujourd’hui.

Billet inspiré de Sophos MDR: Full environment detections for faster threat response, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.