Ce rapport regroupe le savoir collectif de nos analystes en malwares, spécialistes forensiques en machines et réseaux et experts en machine learning qui composent ces équipes essentielles au sein de Sophos. Ces dernières proposent une analyse des événements qui se sont déroulés en 2021, et comment ils risquent de façonner le paysage des menaces en 2022 et au-delà.

Même si vous pouvez télécharger et lire le rapport dans son intégralité, nous voulions partager avec vous certaines des informations abordées dans ce dernier afin de vous donner un avant-goût.

Le rapport est organisé en cinq parties, dans lesquelles nous abordons l’épidémie de ransomwares et ses conséquences, les tendances en matière de malwares conventionnels qui ciblent les ordinateurs Windows, les malwares présents sur les plateformes mobiles, les menaces de sécurité visant les infrastructures et enfin nous vous proposons une section qui couvre le domaine de l’intelligence artificielle, et comment celle-ci peut s’appliquer à la sécurité des données de manière pratique.

La lutte contre les ransomwares

Notre analyse des ransomwares en 2021 a été dirigée par une équipe hybride d’analystes, dont certains ont procédé à des ingénieries inverses et ont étudié le comportement des malwares ainsi que d’autres menaces qui ont été impliqués dans les attaques de ransomware ciblant certains clients. Ce groupe, connu sous le nom de Sophos Rapid Response, a eu une année bien remplie avec diverses familles de ransomwares ainsi que des groupes d’acteurs malveillants dont la mission consistait à pénétrer dans les entreprises et à diffuser ces ransomwares au sein des réseaux.

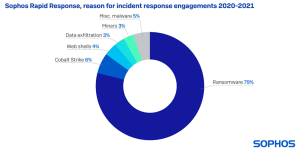

La grande majorité des engagements auprès de clients impliquaient en 2021 des ransomwares, mais nous avons également été invités à intervenir pour aider d’autres clients dans des cas impliquant Cobalt Strike, un outil commercialisé et utilisé légitimement par les pentesteurs professionnels et les “équipes rouges” (Red Teams) et dont le code source a d’ailleurs été divulgué en ligne en 2020. Les cybercriminels abusent désormais régulièrement de ces outils en les diffusant sous forme de charges virales de malwares. Enfin, en raison de nombreuses vulnérabilités très médiatisées dans Microsoft Exchange, nous avons aussi été appelés à gérer beaucoup plus de Web shell que d’habitude en 2020.

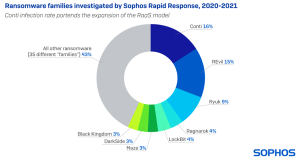

Mais la grande majorité des cas concernaient tout de même des ransomwares, et parmi ces derniers, les familles Conti et REvil étaient le plus souvent impliquées. Conti et REvil ont été les pionniers et ont développé le business model du Ransomware-as-a-Service (RaaS), où une petite équipe centrale composée de développeurs a construit le ransomware à proprement parler, et un autre groupe plus important, composé d’affiliés, a agi comme une sorte de mécanisme de diffusion, pénétrant ainsi activement les réseaux par tous les moyens possibles : attaques par force brute contre les services Internet ; exploits de logiciels vulnérables ; et parfois même grâce à des identifiants légitimes obtenus auprès de “courtiers en accès initiaux” (IAB), une catégorie de services cybercriminels.

Contrer les attaquants à chaque instant

L’équipe des SophosLabs a été missionnée pour améliorer nos capacités de détection comportementale en 2021, et ce faisant, nous avons constaté que les outils d’attaque à double usage comme Cobalt Strike faisaient très souvent partie intégrante des attaques manuelles plébiscitées par les groupes de ransomwares. Mais nous avons également commencé à voir d’autres acteurs malveillants tirer parti d’une grande variété de logiciels et d’utilitaires commerciaux conçus pour les administrateurs IT ou les professionnels de la sécurité.

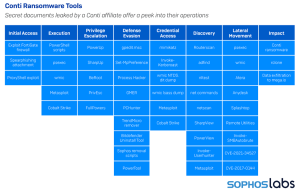

Lorsqu’un client affilié au ransomware Conti a divulgué un playbook conçu pour aider les affiliés à pénétrer au sein des systèmes et à voler des informations, nous avons non seulement obtenu un aperçu des outils, des tactiques et des procédures des affiliés de Conti, mais nous avons pu également répondre à une question importante : pourquoi alors que tant de groupes différents étaient des affiliés actifs de Conti, leurs TTP restaient étonnamment similaires.

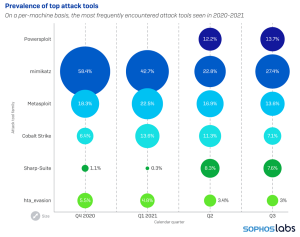

Parmi les outils d’attaque les plus couramment rencontrés par nos scanners, l’outil mimikatz permettant de sniffer et cracker des mots de passe était celui que nous avons le plus fréquemment observé. Le framework Metasploit et les composants de Cobalt Strike étaient également souvent impliqués, généralement aux côtés d’une grande variété d’autres outils. Sophos suit actuellement les détections de plus de 180 packages logiciels différents qui tombent dans cette ‘zone grise‘, à savoir entre les logiciels explicitement malveillants et les autres totalement inoffensifs.

Les plateformes Android et iOS toujours menacées

Les plateformes mobiles sont de plus en plus menacées à mesure que nous confions une plus grande partie de nos tâches informatiques quotidiennes à ces ordinateurs de poche. Les arnaques et les fraudes représentent une grande partie des attaques que nous voyons sur les plateformes mobiles d’Apple et d’Alphabet. Certaines d’entre elles sont diffusées par les propres magasins d’applications de ces plateformes, mais nous avons également constaté une augmentation des malwares provenant de messages texte envoyés par SMS ou via une application de messagerie instantanée telle que Telegram. Les utilisateurs d’appareils mobiles ne peuvent souvent pas savoir où ces liens raccourcis envoyés via de telles plateformes les mèneront, lesquels peuvent pourtant causer de sérieux problèmes aux destinataires.

Pour en savoir plus sur ces récits et découvrir d’autres analyses du paysage des menaces, consultez le rapport Sophos 2022 sur les menaces.

Billet inspiré de Sophos releases the 2022 Threat Report, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.