En mai dernier, nous avons publié un rapport sur les escrocs utilisant des sites et des applications de rencontres afin d’inciter les victimes, par le biais de techniques d’ingénierie sociale, à installer de fausses applications de cryptomonnaie sur des iPhone et sur Android. À l’époque, les éléments en notre possession suggéraient que les escrocs utilisant ces applications ciblaient exclusivement des victimes en Asie. Mais entre-temps, nous avons obtenu de plus en plus de preuves que ces fausses applications font en réalité partie d’une arnaque mondiale de grande envergure. Nous avons entendu parler de victimes en Europe, pour la plupart des utilisateurs d’iPhone, qui ont perdu des milliers de dollars au profit d’escrocs ayant utilisé de telles escroqueries. Nous avons également identifié encore d’autres applications liées à cette campagne d’escroquerie que nous avons surnommée CryptoRom, du fait de l’association d’une arnaque aux sentiments avec une fraude à la cryptomonnaie.

Lors de nos recherches initiales, nous avons découvert que les escrocs utilisant ces applications ciblaient les utilisateurs d’iOS par le biais de la méthode de distribution ad hoc d’Apple, via des opérations de distribution connues sous le nom de “services Super Signature”. Au fur et à mesure que nous avons élargi notre recherche, grâce aux données fournies par les utilisateurs ainsi qu’à des opérations de chasse aux menaces complémentaires, nous avons également pu observer des applications malveillantes liées à ces escroqueries sur iOS qui exploitaient des profils de configuration, utilisant ainsi de manière abusive le schéma de distribution Enterprise Signature d’Apple afin de cibler leurs victimes.

Une campagne d’escroquerie mondiale

Un rapport publié par Interpol au début de cette année a mis en garde contre ce type d’arnaque en plein développement, et soulignait que ces escroqueries ciblaient des personnes vulnérables, et en quête d’amour, qui recherchaient essentiellement de potentiels partenaires via des applications de rencontres et des plateformes sociales. En plus des victimes qui nous ont contactés directement, nous en avons également trouvé grâce à de nouveaux signalements, et encore davantage par le biais de sites qui entretiennent et mettent à jour des bases de données sur le signalement d’escroquerie. Ainsi, en plus des pays asiatiques que nous avions précédemment déjà identifiés, nous avons trouvé des victimes d’escroqueries similaires au Royaume-Uni, en France, en Hongrie et aux États-Unis.

Au fur et à mesure que les victimes nous contactaient pour signaler certaines de ces escroqueries, nous avons recueilli plus de détails sur cette campagne.

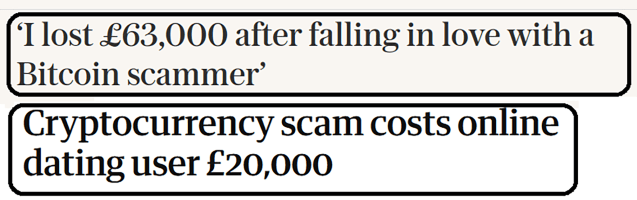

D’après les nouveaux signalements, nous avons découvert qu’une victime avait perdu 63 000 £ (environ 79 000 €). Il existe d’autres signalements au Royaume-Uni de ce type d’escroquerie, notamment une victime ayant perdu 35 000 £ (environ 41 500€) au profit d’un escroc qui l’a contactée via Facebook, ainsi qu’une autre qui a perdu 20 000 £ (environ 23 500 $) après avoir été prise pour cible via Grindr. Dans ce dernier cas, la victime a effectué un versement initial, en transférant de l’argent vers une application Binance depuis sa banque, puis vers les escrocs en question ; on lui a ensuite demandé de verser davantage d’argent afin de pouvoir disposer de ses fonds. Aucune de ces victimes n’a au final récupéré sa mise.

Nous avons consulté les sites de bases de données d’arnaques à la recherche d’URL associées à ces escroqueries mais aussi pour obtenir d’éventuels commentaires de la part de ceux ayant été ciblé par CryptoRom. L’analyse des récits de victimes a permis de mieux comprendre cette opération malveillante :

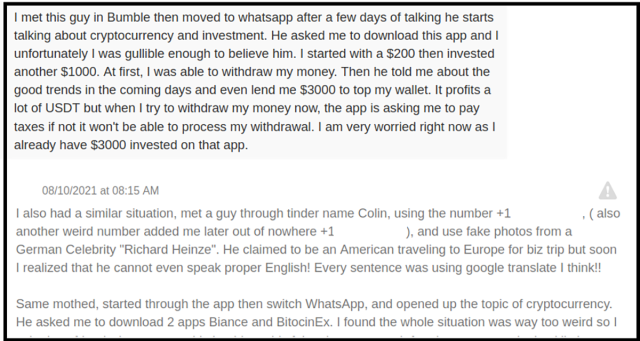

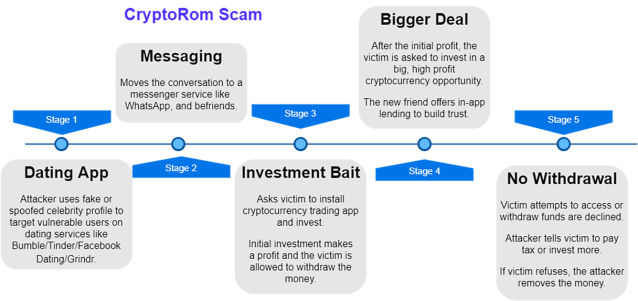

Les victimes ont été contactées via des sites de rencontres ou des applications comme Bumble, Tinder, Facebook dating et Grindr. Les conversations ont ensuite basculé vers des applications de messagerie. Une fois que la victime s’est sentie un peu plus en confiance, les escrocs lui ont demandé d’installer une fausse application de trading qui utilisait des domaines et un support client en apparence légitimes. Ils ont fait ensuite évoluer la conversation afin de pouvoir aborder la thématique de l’investissement en demandant aux victimes d’investir une petite somme, les laissant retirer cet argent avec même un profit comme appât. Après cela, il leur a été demandé d’acheter divers produits financiers ou d’investir dans des événements de trading spéciaux et “rentables”. Le nouvel ami a même injecté de l’argent dans cette fausse application, pour faire croire à la victime que ses interlocuteurs étaient bel et bien réels et attentionnés. Cependant, lorsque la victime a voulu récupérer son argent ou a commencé à douter, son compte a été bloqué.

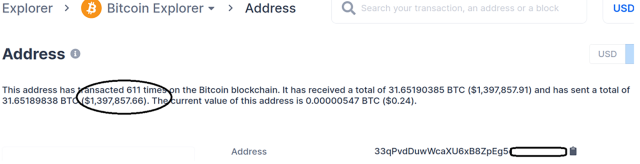

Des millions perdus et plus de 1,3 million $ volé dans un seul cas

L’une des victimes a partagé l’adresse bitcoin sur laquelle elle a transféré son argent, et lorsque nous l’avons vérifiée au moment de la rédaction de cet article, cette dernière avait reçu plus de 1,39 million de dollars (environ 1,19 millions d’euros) à ce jour. Cette somme montre bien l’ampleur de cette arnaque et la quantité d’argent que les fraudeurs ont gagné en abusant d’utilisateurs vulnérables. Il ne s’agit là que d’une adresse bitcoin, à savoir la partie émergée de l’iceberg. Il pourrait bien y en avoir plusieurs autres, étant donné que des millions ont été perdus. Donc, cette arnaque est très sérieuse car elle touche de vraies personnes. Bien que cela soit difficile à croire, nous avons pu voir dans les commentaires et les divers signalements que ce sont bien des personnes ordinaires et vulnérables qui ont effectivement perdu leur argent, certainement durement gagné, se retrouvant ensuite en grande difficulté pour le récupérer. Dans la plupart des cas que nous avons rencontrés, des escrocs ont demandé aux victimes de transférer de l’argent en achetant de la cryptomonnaie via l’application Binance, puis en dirigeant ces dernières vers une fausse application de trading. Cette méthode a été probablement utilisée pour éviter la traçabilité des fonds jusqu’à leur destination ainsi que leur récupération ultérieure.

Les utilisateurs d’iPhone ciblés

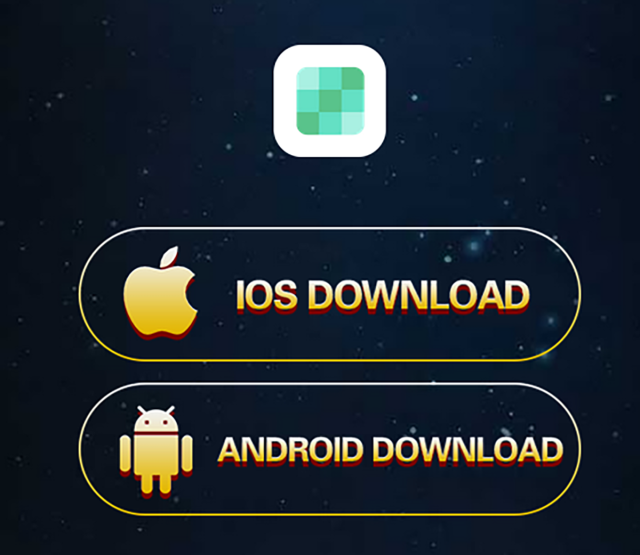

En prenant comme base les victimes que nous avons rencontrées, la plupart étaient des utilisateurs d’iPhone et les pages Web créées pour distribuer ces applications imitaient également principalement l’App Store, suggérant ainsi que ces escrocs ciblaient essentiellement les utilisateurs d’iPhone en partant du principe qu’il s’agissait certainement de personnes aisées. L’image ci-dessous provient de l’une des récentes pages Web associées à cette fraude et la destination concernant le téléchargement de l’application ressemble à la page de l’App Store d’Apple.

Utilisation abusive du programme Enterprise d’Apple

Les escrocs doivent trouver un moyen de contourner le processus de vérification de l’App Store d’Apple tout en atteignant leurs victimes avec succès. Dans notre premier article sur cette campagne d’escroquerie, nous avons montré comment le schéma de distribution ad hoc Super Signature était utilisé pour cibler les utilisateurs d’appareils iOS. Nous avons également trouvé des profils d’approvisionnement mobile utilisés pour distribuer ce malware.

Depuis lors, en plus du programme Super Signature, nous avons vu des escrocs utiliser l’Apple Developer Enterprise Program (Apple Enterprise/Corporate Signature) pour distribuer leurs fausses applications. Nous avons également observé ces derniers utiliser de manière abusive la signature Apple Enterprise pour gérer à distance les appareils de leurs victimes. Le programme Enterprise Signature d’Apple peut être utilisé pour distribuer des applications sans vérification sur l’App Store d’Apple, à l’aide d’un profil Enterprise Signature et d’un certificat. Les applications signées avec des certificats Enterprise doivent être distribuées au sein de l’entreprise au niveau des employés ou des testeurs d’applications, et ne doivent pas être utilisées pour distribuer des applications auprès des clients.

Les services Super Signature, qui utilisent des comptes développeur particulier plutôt que des comptes Enterprise, sont limités au niveau du nombre d’appareils sur lesquels les applications peuvent être installées et nécessitent l’UDID de l’appareil pour mener à bien l’installation. D’autre part, le service Enterprise Signature peut être utilisé pour distribuer des applications directement au niveau d’un plus grand nombre d’appareils gérés par un seul compte. Dans les deux cas, les applications n’ont pas besoin d’être soumises à l’App Store d’Apple pour vérification.

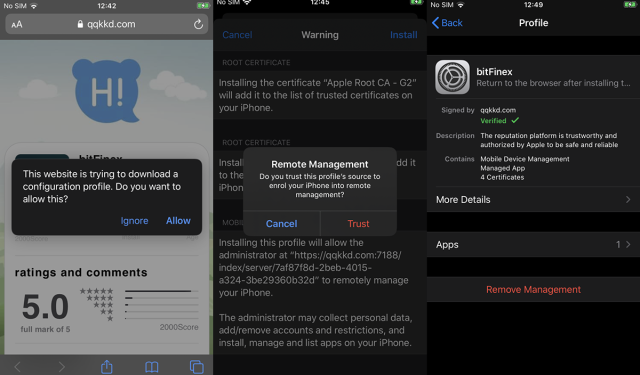

Lorsqu’un utilisateur d’appareil iOS visite l’un des sites utilisés par ces escroqueries, un nouveau profil est téléchargé sur cet appareil. Au lieu d’un profil ad hoc normal, c’est un profil d’approvisionnement MDM signé avec un certificat Enterprise qui est téléchargé. L’utilisateur est alors invité à faire confiance au profil et, après cela, les escrocs peuvent gérer leur appareil en fonction du contenu du profil. Comme présenté dans l’image ci-dessous, les escrocs peuvent potentiellement collecter des données personnelles, ajouter/supprimer des comptes et installer/gérer des applications.

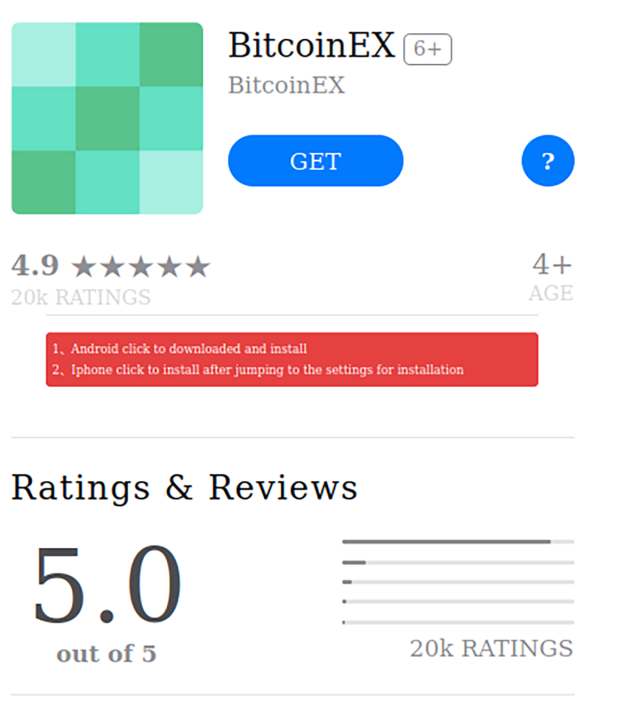

Dans ce cas, les escrocs voulaient que les victimes visitent à nouveau le site Web avec le navigateur de leur appareil. Lorsque le site est visité après avoir fait confiance au profil, le serveur invite alors l’utilisateur à installer une application à partir d’une page qui ressemble à l’App Store d’Apple, avec de faux avis. L’application installée est une fausse version de l’application de trading de cryptomonnaie Bitfinex.

Le système d’approvisionnement Enterprise d’Apple est véritablement le talon d’Achille de la plateforme Apple, et tout comme la méthode de distribution Super Signature, il a été largement utilisé de manière abusive par les opérateurs de malwares par le passé. Apple a commencé à sévir contre l’utilisation des certificats Enterprise ; même les certificats Google et Facebook Enterprise ont été révoqués (et plus tard rétablis) pour la distribution d’applications auprès de clients utilisant cette méthode. Cette précaution a ralenti l’abus de certificats Enterprise par des développeurs malveillants, mais nous pensons que ces derniers s’orientent à présent vers un abus plus ciblé de ces signatures afin de contourner les contrôles de l’App Store d’Apple.

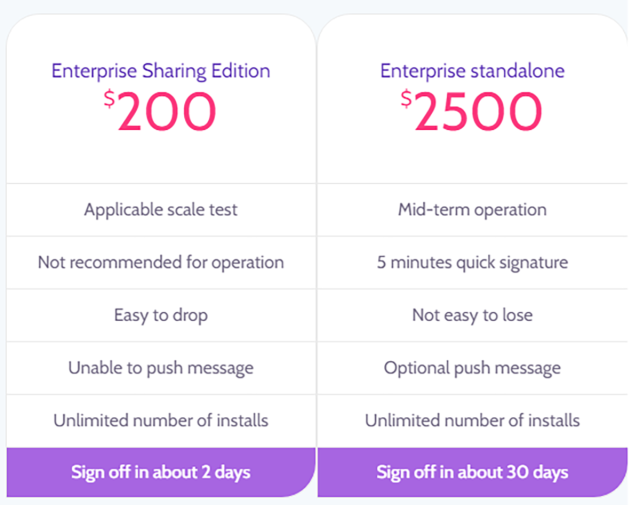

Il existe des services commerciaux qui distribuent des certificats Enterprise et les escrocs abusent de ces services tiers. Vous trouverez ci-dessous une capture d’écran d’un service payant chinois faisant de la publicité pour des signatures Enterprise et mettant en évidence le contournement de vérification au niveau de l’App Store.

Il existe plusieurs services commerciaux vendant des signatures Apple pour des applications qui peuvent être achetées pour quelques centaines d’euros. Il existe différentes versions de signatures : les versions stables qui sont chères et d’autres moins stables qui sont bien sûr moins chères. La version la moins chère est probablement préférée par les escrocs car il est facile de passer à une nouvelle lorsque l’ancienne signature a été repérée et bloquée par Apple.

Conclusion

Alors que la plateforme iOS d’Apple est généralement considérée comme sûre, même les applications dans le jardin clos (walled garden) de l’App Store peuvent constituer une menace pour les clients d’Apple, elle reste en effet truffée d’applications frauduleuses telles que les Fleecewares. Cependant, CryptoRom contourne tous les contrôles de sécurité de l’App Store et cible directement les victimes vulnérables utilisant un iPhone.

Cette campagne d’escroquerie reste active et de nouvelles victimes tombent dans le piège chaque jour, avec peu ou pas de chances de récupérer les fonds perdus. Afin de minimiser le risque que de telles escroqueries ne ciblent des utilisateurs d’appareils iOS moins avertis, Apple doit avertir les utilisateurs qui installent des applications via une distribution ad hoc ou via des systèmes d’approvisionnement Entreprise que ces applications n’ont pas été vérifiées par Apple. Alors que les institutions gérant la cryptomonnaie ont commencé à mettre en œuvre des règles de type “know your customer (connaissez votre client)“, l’absence de réglementation plus large en matière de cryptomonnaie continuera d’inciter des entreprises cybercriminelles à utiliser ce genre de techniques malveillantes et rendra extrêmement difficile pour les victimes de fraude de récupérer leur argent. Ces escroqueries peuvent avoir un effet dévastateur sur la vie de ces dernières.

Nous avons partagé les détails des applications et infrastructures malveillantes avec Apple, mais nous n’avons pas encore reçu de réponse de leur part. Les IOC concernant l’échantillon d’applications IOS malveillant que nous avons analysé dans le cadre de ce rapport sont présentés ci-dessous ; une liste complète des IOC de la première partie de la campagne est disponible sur le GitHub des SophosLab.

IOC (Indicateurs de compromission)

- TeamIdentifier : 63H9VMJFHA

- TeamName : TECHNOLOGY LINKS (PRIVATE) LIMITED

- Bundle ID : com.aabbcc.bitfinex

- IPA : 3c346a89f8e2151660137c2dcddc07df1ae7060d725d626e47a11bb7b1387940

- URL : qqkkd[.]com/

Billet inspiré de CryptoRom fake iOS cryptocurrency apps hit US, European victims for at least $1.4 million, sur le Blog Sophos.