Dans cet article, je vais expliquer les raisons qui motivent certains individus à devenir des chasseurs “beg bounty” et comment ils mettent en œuvre cette technique. Un autre article détaillera l’expérience vécue par une entreprise qui a été ciblée par ce type de chasseur de bug.

Il y a près de dix ans, lorsque les programmes bug bounty se sont généralisés avec le lancement de Bugcrowd et HackerOne, des milliers de personnes ont afflué vers ces services pour gagner quelques euros. Le problème est que pour véritablement gagner de l’argent, vous avez besoin de compétences bien réelles. Les coups faciles ont à priori déjà été exploités. De plus, il est peu probable que les entreprises, suffisamment sophistiquées pour lancer un programme bug bounty, soient facilement dupées par de fausses découvertes.

Les entreprises dotées de ce type de programme filtrent tout simplement les rapports et dirigent les personnes qui rapportent des bugs vers le programme/la politique en expliquant pourquoi ces types de rapports ne sont pas récompensés. Par contre, ceux qui n’ont pas de programme de ce type, ne sont probablement pas préparés à faire face à ces “avis de sécurité“. En effet, ils peuvent surestimer la gravité du risque signalé et avoir plus de mal à expliquer qu’ils ne récompensent pas du tout de tels rapports de bug, encore moins lorsqu’il s’agit d’une gravité faible.

Entrons, à présent, dans l’univers “beg bounty“. J’ai écrit à ce sujet il y a quelques semaines et il semble que l’article en question ait interpellé un certain nombre de nos lecteurs. Les ingénieurs en sécurité ont fait appel à leurs propres expériences et j’ai découvert d’autres exemples par le biais de l’équipe de sécurité de Sophos. Le concept qui consiste à “mendier” une récompense concernant des rapports inoffensifs ou dénués d’importance semble avoir atteint son paroxysme.

Ciblez n’importe qui, essayez n’importe quoi

Cette nette augmentation semble être alimentée par le même moteur qui a alimenté tant d’autres modes sur Internet, à savoir l’influence des réseaux sociaux. En effet, un groupe de personnes, présent sur ces réseaux, partagent leurs expériences concernant les gains générés grâce à des programmes légitimes en tant que ‘chasseur bug bounty‘. Ils ont ainsi incité un grand nombre de personnes à tenter de gagner, eux aussi, de l’argent de cette manière.

Quelques-uns de ces chasseurs bug bounty ont développé une audience assez importante et utilisent cette renommée pour lancer des services de formation et de pentest. Pour profiter au maximum de leurs abonnés, ils suggèrent souvent à ces derniers de commencer par trouver et soumettre tout ce qui pourrait éventuellement amener un destinataire à payer. Ils expliquent que c’est la quantité et non la qualité, en matière de chasse aux vulnérabilités, qui rendra riche.

À la recherche de robots et de chiffrements

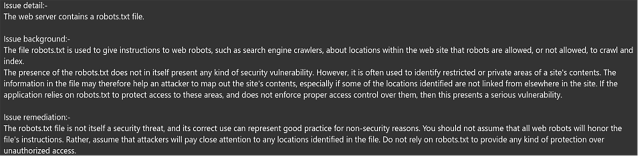

L’une des soumissions de rapport de bug les plus ridicules que j’ai vues est arrivée très récemment. Cette personne pensait, à priori, qu’être en possession d’un fichier robots.txt, qui indique aux robots ce que vous ne voulez pas indexer au niveau des moteurs de recherche, était une vulnérabilité. Ils sont vraiment en train de gratter les fonds de tiroir…

D’autres chasseurs beg bounty ont récemment pris pour cible une grande entreprise de médias en France. En parcourant les échanges, il est peu probable qu’ils aient véritablement compris qui était l’entreprise qu’ils ciblaient, mais ils ont engagé la conversation en proclamant qu’ils avaient découvert que le site Web de la cible en question était vulnérable aux “chiffrements faibles”.

Ils ont alors inclus une capture d’écran et un lien vers un rapport de stock de Qualys SSL Labs. Bien que les chiffrements soient en effet faibles, aucun n’a été pris en compte et il est difficile de considérer cela comme une vulnérabilité en soi.

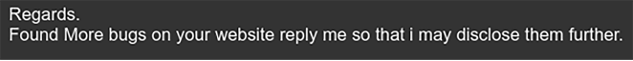

Le message a été envoyé à partir d’un compte Gmail et se termine de la façon suivante : “Cordialement. Nous avez trouvé d’autres bugs sur votre site Web, répondez-moi sinon je les divulguerai davantage“.

Dans un autre message, ils continuent en disant :”Nous avons trouvé plus de bugs/vulnérabilités sur votre site Web. Veuillez préciser si une récompense est prévue sinon nous les divulguerons“.

Le destinataire a répondu en remerciant le rapporteur de bug et en expliquant qu’ils ne pouvaient pas verser de l’argent à des particuliers, uniquement aux entreprises et seulement si le bug méritait une récompense.

Le chasseur en question a répondu en demandant directement de l’argent : “Nous comprenons, mais mon équipe a travaillé très dur pour trouver ces bugs sur votre site Web. Nous en avons trouvé de nombreux autres. Si vous nous récompensez à hauteur de 100 à 150$, nous vous enverrons tous nos rapports“.

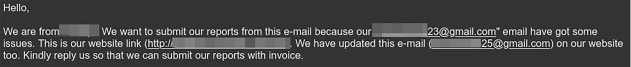

Après avoir expliqué à nouveau qu’ils ne pouvaient payer que les entreprises, le rapporteur de bug oriente alors le membre de l’équipe IT vers un site Web, qui apparaît comme étant principalement un texte copié-collé de Wikipédia dans un CMS de base. La société ne semble pas être une structure enregistrée de manière officielle.

Encore une fois, le représentant IT explique qu’il a besoin d’une facture professionnelle et leur donne l’adresse postale à laquelle envoyer cette dernière afin de pouvoir effectuer le paiement. Le chasseur répond quelques jours plus tard en demandant un abonnement de deux jours à leur publication (?).

Curieusement, il semble que Google ait suspendu le compte du chasseur de bug en question juste après avoir contacté la personne de l’entreprise ciblée. Lorsque le rapporteur contacte à nouveau l’entreprise, il utilise un autre compte Gmail avec le chiffre à la fin de l’email incrémenté de deux.

Notez également que la personne qui a signalé les chiffrements TLS faibles au niveau du site Web de cette entreprise n’a pas utilisé du tout de chiffrement sur le site Web de son “entreprise”.

Avant même que je puisse finir d’investiguer les agissements de cette personne, une autre avait envoyé un message à la même entreprise en proposant “d’attirer l’attention sur certaines vulnérabilités au niveau de leur site”. Je comprends alors le stratagème et je réalise que s’impliquer davantage serait une véritable perte de temps.

Ne nourrissez pas les trolls, n’encouragez pas le “beg bounty“, et n’oubliez pas “it’s always DNS“. Ce sont peut-être les trois maximes IT à bien avoir à l’esprit en 2021.

Billet inspiré de Beg bounty hunting – why do people do it, and how?, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.