Dans ce premier volet d’une série d’articles sur le sujet, nous allons examiner étape par étape ce qu’est la méthodologie TDR (Threat Detection and Response), en passant en revue les composants clés, le processus d’investigation, et en expliquant pourquoi cette méthodologie est importante. Les articles suivants aborderont les différents composants de manière plus approfondie.

Introduction à la méthodologie TDR

Pourquoi en avons-nous besoin ?

Il est de plus en plus difficile pour les équipes de cybersécurité d’identifier, d’investiguer et d’agir sur les cybermenaces dans les environnements d’exploitation et de le faire de manière véritablement efficace.

À mesure que le paysage des menaces évolue, les adversaires, de leur côté, deviennent de plus en plus furtifs, mettant en œuvre des techniques d’évasion avancées pour éviter la détection par les technologies de sécurité. Ils utilisent également largement les outils natifs du système d’exploitation, ou des outils d’attaque open source ou freeware, qui leur permettent de poursuivre leur activité malveillante sans alerter l’équipe de cybersécurité.

De telles attaques sont souvent dirigées par des opérateurs humains, capables de tester et d’essayer différentes options et de se déplacer rapidement dans des directions inattendues s’ils rencontrent un obstacle.

Les traqueurs de menaces et les analystes découvrent ces adversaires cachés en recherchant des événements, des anomalies et des schémas suspects au niveau de l’activité quotidienne ainsi qu’en lançant des investigations pour vérifier si ces derniers sont malveillants.

Leur vision humaine est complétée par des technologies automatisées d’intelligence en matière de sécurité, notamment la détection s’appuyant sur l’IA. Ensemble, ils forment une solide ligne de défense au sein d’un système de sécurité next-gen construit par couches.

Les traqueurs de menaces et les analystes n’ont pas pour unique objectif de trouver la menace, ils travaillent avec d’autres collègues pour la mitiger et la neutraliser. Il s’agit de la méthodologie TDR (Threat Detection and Response).

Le framework TDR (Threat Detection and Response)

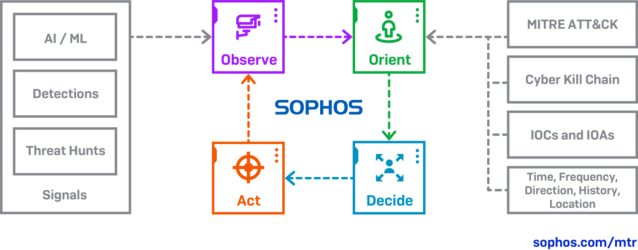

La cybersécurité emprunte beaucoup aux concepts militaires et la méthodologie TDR ne fait pas exception à cette règle. Par exemple, le framework d’investigation de Sophos pour la traque et la réponse aux menaces est basé sur le concept militaire connu sous le nom de boucle OODA (Observe, Orient, Decide, Act) : Observer, S’orienter, Décider, Agir.

Ce framework permet aux traqueurs de menaces et aux analystes de travailler de manière cohérente et structurée et de s’assurer que rien ne sera négligé.

- Observer : que voyez-vous dans les données ?

- S’orienter : quel est le contexte, le comportement, et de quelle manière se rapproche-t-il de Tactiques, Techniques et Procédures d’attaque (TTP) connues ?

- Décider : s’agit-il d’un élément malveillant, suspect ou inoffensif ?

- Agir : mitiger, neutraliser et réintégrer la boucle.

En appliquant les différentes étapes de ce framework, les traqueurs de menaces et les analystes parviennent à faire un inventaire des évènements ayant eu lieu au sein de l’environnement, en déterminant s’ils sont malveillants et quelles mesures doivent être prises.

Les cinq composants clés de la méthodologie TDR

Il existe cinq éléments clés de la méthodologie TDR (Threat Detection and Response) qui sous-tendent les différentes étapes du framework. Examinons-les de plus près.

1. Prévention

La première action à lancer, et la plus importante, est de renforcer vos défenses pour empêcher les attaquants de pénétrer au sein de votre réseau.

Une prévention efficace implique de savoir où se trouvent vos données critiques et vos ressources de calcul (l’infrastructure qui fournit les capacités de traitement) sur le réseau et de s’assurer qu’elles soient protégées avec des technologies de sécurité appropriées, en offrant une large gamme d’options en matière de protection.

Il est essentiel de configurer correctement la technologie; d’installer régulièrement et rapidement les mises à jour; et de gérer avec rigueur les contrôles d’accès, car toutes ces actions combinées limiteront considérablement la surface d’attaque.

La mise en place de technologies de prévention robustes réduira également le nombre d’alertes de sécurité générées quotidiennement voire même toutes les heures.

Avec moins d’alertes à prendre en compte, l’équipe de sécurité sera en mesure de repérer et de se concentrer davantage et plus efficacement sur les signaux importants.

2. Collecte des événements de sécurité, des alertes et des détections

Les données sont le carburant qui alimente la traque et l’analyse des menaces : sans le type, le volume et la qualité de signal appropriés, il est extrêmement difficile pour les équipes responsables des opérations de sécurité d’identifier avec précision les indicateurs potentiels d’attaque.

Cependant, l’absence de données sur le contexte complique la décision finale de l’analyste. Sans métadonnées significatives associées au signal, l’analyste aura plus de mal à déterminer si les signaux sont malveillants ou inoffensifs.

Les méthodes de collecte et d’analyse des données de sécurité, les plus courantes, sont les suivantes :

- Méthode axée sur les événements

L’exemple classique d’une approche centrée sur les événements est la Gestion des Informations et des Evénements de Sécurité (SIEM : Security Incident and Event Management).

Les solutions SIEM ingèrent et agrègent des points de données, tels que des fichiers log, à partir de différentes sources sur le réseau. Il appartient aux opérateurs SIEM de comprendre le contexte, de déterminer les éléments à filtrer et ceux au niveau desquels une logique de corrélation peut s’appliquer. Ils essaient également de minimiser et de classer manuellement les données afin qu’elles ne submergent pas l’équipe d’investigation, tout en équilibrant le taux d’erreur (également connu sous le nom de ‘faux négatifs’, par exemple lorsqu’une menace réelle n’est pas détectée en tant que telle).

- Méthode axée sur les menaces

Dans ce modèle, les signaux sont priorisés et utilisés pour créer, via des programmes, des cas qui sont examinés par des analystes. De plus, des opérations de traques de menaces sont effectuées sur la base des tendances en matière d’intelligence et d’hypothèse d’attaque (voir le composant (4), section Investigation, ci-dessous).

Les signaux doivent être classés par ordre de priorité en fonction de leur capacité opérationnelle ou de leur utilité pour les investigations et doivent révéler des Tactiques, Techniques et Procédures utilisées par l’adversaire (voir la composante (4)).

Les signaux qui aboutissent le plus souvent à l’identification d’une activité malveillante devraient avoir la priorité sur ceux qui ne débouchent sur rien.

Pour définir les critères selon lesquels des signaux méritent d’être investigués, différents algorithmes ou modèles d’apprentissage automatique peuvent être utilisés pour examiner des indicateurs tels que le comportement, les données brutes, le vecteur d’attaque, la méthode d’attaque, etc.

- Méthode hybride

Il s’agit d’une combinaison de méthodes centrées sur les événements et sur les menaces. Elle s’appuie sur la vitesse pour détecter, investiguer et répondre aux données des deux sources, et pour compléter les détections centrées sur les menaces, ainsi que tous les autres cas qui en résultent, avec des données corrélées provenant d’autres sources d’événements et de la télémétrie. Cette approche est utilisée le plus efficacement par les équipes de sécurité matures.

- Les avantages d’un support externe dans le cadre d’un modèle hybride

Engager une équipe de sécurité externe expérimentée pour aider à la collecte des données et à la détection permet aux équipes internes d’être plus stratégiques dans leur activité.

Par exemple, plus de temps pourra ainsi être consacré à l’amélioration de la prévention ou à la réduction des surfaces d’attaque; ou pour se concentrer sur des processus commerciaux, des applications ou des actifs importants, où les données et les détections associées doivent être personnalisées et ciblées.

Les équipes externes peuvent également offrir une perspective plus large acquise en défendant une large gamme de clients. Elles auront plus d’expérience en matière de menaces émergentes et de gestion des incidents impliquant des adversaires actifs.

Les équipes internes connaîtront mieux leur environnement, mais leur expérience du “champ de bataille” sera moindre.

Une chose importante à retenir est que les alertes elles-mêmes n’indiquent pas la fin du combat.

Souvent, vous ne savez pas au départ si un signal est malveillant ou inoffensif, et s’il est malveillant, où se situe-t-il dans une séquence d’attaque ?

Est-ce qu’une alerte se situe au début ou au milieu d’une attaque ? Quelque chose s’est-il passé avant cet événement ou est-ce qu’il va se passer quelque chose après ? Vous devez comprendre le contexte avant de décider de la marche à suivre, le cas échéant.

3. Priorisation des signaux importants

La détection des menaces est une composante essentielle des opérations de sécurité, mais ce n’est que la première étape d’un processus, sous contrôle humain, qui en comprend plusieurs, comme la validation, l’investigation (traque des menaces) et la réponse aux menaces (neutralisation).

Il est important d’éliminer les frictions entre chacune de ces activités. Les solutions SIEM et les autres approches basées sur les logs ne disposent généralement pas de suffisamment d’informations sur le contexte pour prendre des décisions éclairées concernant les points sur lesquels se concentrer véritablement, entraînant ainsi une efficacité dans le temps réduite voire même un risque de passer à côté de certains événements critiques.

Pour éviter d’être submergé par les données et de ne pas repérer les éléments qui justifieraient une investigation plus approfondie, vous devez être en mesure d’identifier les alertes importantes.

Cette tâche est plus difficile qu’il n’y paraît. Néanmoins, plus vous pourrez améliorerez le rapport signal/bruit en utilisant une combinaison de contextes que seuls les producteurs d’événements peuvent fournir, avec l’intelligence automatisée et artificielle, mieux ce sera. Cependant, même avec l’automatisation, ce n’est pas un processus simple.

Par exemple, vous devez faire attention à ne pas sur-filtrer les données. Dans un cas vu par notre équipe TDR, un log mensuel de deux milliards d’événements a révélé seulement trois incidents de sécurité après l’application de tous les filtres.

4. Investigation

Une fois que vous avez isolé les signaux clés, il est temps d’ajouter des informations et de mesurer ce que vous avez découvert par rapport aux frameworks et modèles du secteur afin de construire un niveau de confiance permettant de décider/apprécier si un comportement est malveillant ou inoffensif.

Ces derniers incluent le framework MITRE ATT&CK, une base de connaissances accessible au niveau mondial concernant les Tactiques, Techniques et Procédures (TTP) connues d’un adversaire, ou le modèle Cyber Kill Chain de Lockheed Martin, qui identifie les étapes clés que les adversaires tentent de déployer pour atteindre leur objectif.

C’est le moment de prendre en compte les éléments suivants :

- Où avez-vous détecté le signal ?

- Était-il conforme à ce que vous vous attendiez à observer ?

- Existe-t-il des modèles répétés dans les signaux qui semblent inhabituels ?

- Les données se déplacent-elles dans une direction particulière ou plutôt vers un périphérique connu/commun ?

- Etc …

L’objectif est de comprendre non seulement si le signal indique une attaque réelle, mais à quel endroit dans la séquence d’attaque il se situe. En effet, vous souhaitez bloquer l’attaque le plus tôt possible dans la chaîne de menaces.

Nous espérons que le résultat de l’investigation vous permettra de décider : (1) si le signal est un indicateur d’attaque connu ou potentiel, et (2) quelles seront les prochaines étapes du processus d’attaque en cours.

De telles informations vous donneront une hypothèse pour la traque proactive des menaces sur le réseau : vous pourrez tester des idées et des hypothèses et anticiper ce qui pourrait se passer ensuite, facilitant ainsi la recherche et le blocage de la menace, quel que soit le stade de l’attaque.

5. Action

Il s’agit là d’une étape cruciale. Une fois que vous avez déterminé que vous aviez véritablement affaire à une menace, vous devez lancer deux actions qui ont le même niveau d’importance.

La première est de mitiger le problème immédiat, tandis que la seconde est de vous rappeler que vous ne vous occupez probablement que d’un symptôme de l’attaque et que vous devez encore et toujours traquer et neutraliser la cause profonde. La première doit être réalisée sans impacter négativement votre capacité à effectuer la seconde.

Parfois, il suffira de mettre une machine en quarantaine ou de la déconnecter du réseau, tandis que dans d’autres cas, l’équipe de sécurité devra aller plus profondément au sein d’un réseau pour se libérer véritablement des griffes de l’attaquant.

Par exemple, ce n’est pas parce que vous avez réussi à bloquer et à supprimer un malware de votre système et que vous ne voyez plus l’alerte qui vous l’avait signalé, que l’attaquant a totalement disparu de votre environnement.

Les traqueurs de menaces professionnels qui observent des milliers d’attaques savent quand et où chercher plus en profondeur. Ils recherchent ce que les attaquants font, ont fait ou envisagent de faire sur le réseau, et parviennent à neutraliser tous ces différents niveaux.

Informations complémentaires

Nous publierons d’autres articles qui approfondiront la méthodologie TDR (Threat Detection and Response)

Chez Sophos, nous concevons et développons des produits de sécurité de premier plan qui peuvent être gérés par les clients et les partenaires, ainsi que des solutions qui intègrent la technologie avec la prestation de services, et où les services peuvent être utilisés sans interaction, de manière collaborative ou uniquement en mode notification.

Ces possibilités ont été prévues dès la conception, car les entreprises se trouvent à des niveaux différents en termes de capacités concernant l’évolution de leurs opérations de sécurité. Elles ont besoin que leurs produits et services soient suffisamment flexibles pour répondre à leurs besoins actuelles, et évoluer avec elles pour s’adapter à leurs besoins futurs.

Pour obtenir plus d’informations sur la manière avec laquelle Sophos active les capacités Threat Detection & Response (TDR) via notre offre Managed Threat Response (MTR), visitez notre site Web ou contactez un représentant Sophos.

Si vous préférez mener vos propres traques des menaces, Sophos EDR vous offre les outils dont vous avez besoin pour une traque avancée des menaces et une bonne hygiène de vos opérations de sécurité. Commencez dès aujourd’hui votre essai de 30 jours sans engagement.

Billet inspiré de A real-world guide to Threat Detection and Response: Part 1, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.