Le transfert dans le Cloud de données ainsi que d’autres ressources professionnelles n’a jamais eu autant de sens qu’aujourd’hui. En effet, à l’heure actuelle, de plus en plus de personnes ont besoin de flexibilité au niveau de comment, quand et où exercer leur activité professionnelle.

Bien que les fournisseurs Cloud comme AWS vous offrent des solutions flexibles via des migrations dans le Cloud temporaires ou permanentes suivant vos besoins, vous devez tout de même gérer certains aspects purement pratiques.

Par exemple, vous devez fournir aux utilisateurs les services de bureau virtuel essentiels requis pour leur travail quotidien. Vous devez également fournir un accès distant sécurisé, pour les administrateurs et les développeurs, au niveau des applications privées exécutées sur des machines virtuelles dans le Cloud. Il s’agit précisément de l’objet de cet article.

Accès à distance simple et sécurisé avec Sophos XG Firewall

Les connexions VPN sont essentielles pour permettre un travail à distance sécurisé. Sophos XG Firewall propose deux options pour créer un accès sécurisé aux services hébergés dans AWS :

Option 1 : VPN SSL

Si certains de vos employés travaillent à distance, le Portail Utilisateur XG Firewall (XG Firewall User Portal) est un moyen pratique et sécurisé d’accéder aux ressources dans AWS. À partir de là, les utilisateurs peuvent télécharger un ensemble de logiciels client VPN SSL personnalisé, qui comprend un client VPN SSL, des certificats SSL et une configuration.

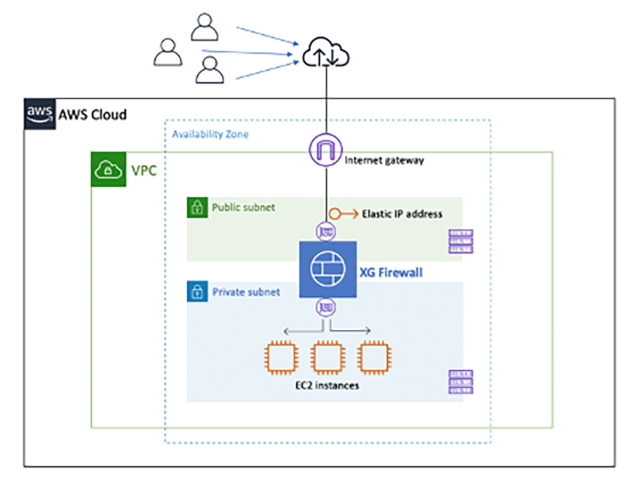

Vous devez d’abord déployer XG Firewall dans le VPC (Virtual Private Cloud / Cloud Privé Virtuel) de votre entreprise. Dans l’exemple ci-dessous, le pare feu XG est déployé dans une seule zone de disponibilité (Availability Zone), avec une ENI (Elastic Network Interface / Interface Réseau Elastic) dans chacun des deux sous-réseaux : un sous-réseau public et un sous-réseau privé.

Le sous-réseau public ENI a une adresse IP Elastic mappée qui peut être utilisée directement ou dans un enregistrement DNS (découvrez les instructions pour déployer Sophos XG Firewall dans AWS).

Une alternative au Portail Utilisateur XG Firewall (XG Firewall User Portal) consiste à installer le client VPN SSL (ou SophosConnect) sur les systèmes utilisateur.

Découvrez les instructions du client VPN SSL ou les instructions/vidéo pour SophosConnect.

Pour terminer cette configuration dans votre console AWS :

- Confirmez que vos tables de routage AWS aient bien une route pour Internet via l’interface privée (ENI) de XG que les sous-réseaux internes peuvent utiliser, et que la table de sous-réseau public ait une route Internet via la passerelle Internet (Internet Gateway), que le pare feu XG pourra utiliser.

- Confirmez que vos groupes de sécurité XG autorisent le port VPN SSL en cours d’utilisation (peut-être qu’il ne s’agit pas du port 443).

- Confirmez que vos autres groupes de sécurité autorisent le trafic en interne pour les connexions VPN SSL.

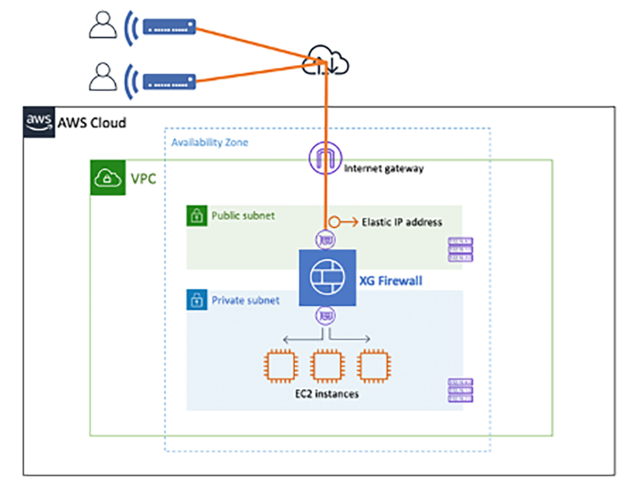

Option 2 : Sophos Remote Ethernet Device (RED)

Si vous voulez une solution haut de gamme, propre à Sophos, en matière de fiabilité et de sécurité VPN, que vous pourrez mettre en oeuvre entre vos travailleurs distants et vos environnements Cloud, alors le Remote Ethernet Device (RED) est sans aucun doute la solution que vous recherchez.

Bien que tous les employés d’une entreprise n’aient peut-être pas besoin d’un RED, il peut être un choix approprié pour les cadres supérieurs et les personnes qui traitent des informations confidentielles. Utiliser un RED est simple :

- L’équipe IT préconfigure et enregistre le RED avec XG Firewall, puis l’envoie par email au destinataire.

- Le destinataire branche l’équipement au niveau de son routeur domestique.

- Le destinataire établit enfin une connexion sans fil ou filaire entre son ordinateur portable et l’équipement RED.

Une fois connecté au routeur, le RED se reconnecte automatiquement à XG Firewall (dans AWS) et établit un tunnel RED sécurisé (consultez les instructions complètes agrémentées d’une vidéo).

Des ressources utiles :

- Mise en route sur AWS (configuration du compte et tutoriels pratiques pour toute une gamme de services).

- FAQ XG Firewall sur AWS (Avantages de XG Firewall sur AWS, y compris des nouvelles informations sur la licence).

- Guide de déploiement de XG Firewall sur AWS (guide pas-à-pas pour déployer XG Firewall sur AWS).

- Centre de Ressources Client XG (vidéos pratiques, documentation, etc.).

- Collection de vidéos pratiques pour XG Firewall (des dizaines de tutoriels vidéo pour vous aider à bien démarrer).

- Communauté XG (profitez des vastes connaissances et de l’importante expertise de la communauté XG Firewall).

Billet inspiré de Protecting the Cloud: Securing user remote access to AWS, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.