Jay Brodsky, un résident de New York, a engagé une action collective contre Apple, affirmant que la société forçait les utilisateurs à passer par un 2FA (authentification à deux facteurs) rigide et sans aucun moyen de le contourner, qu’il fallait jusqu’à cinq minutes à chaque fois que les utilisateurs devaient entrez un code 2FA, et que ce temps perdu était à l’origine de “pertes économiques” pour lui et les autres clients d’Apple.

La plainte, déposée vendredi à Newport Beach, en Californie, accuse Apple de “violation”, en se basant sur le “verrouillage” des appareils [de Brodsky] par Apple en exigeant que le 2FA ne soit désactivé qu’après deux semaines.

Voici un extrait de la plainte :

Le demandeur ainsi que des millions de consommateurs dans la même situation dans tout le pays ont subi et continuent de subir un préjudice. Le demandeur et les membres de l’action collective ont subi des pertes économiques du fait des interférences au niveau de l’utilisation de leurs appareils personnels et de la perte de temps lors de la simple connexion qui ajoutait un délai supplémentaire.

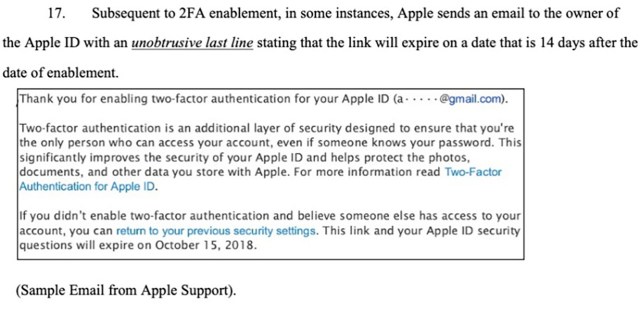

La référence aux “deux semaines” provient de l’email d’assistance qu’Apple envoie parfois aux propriétaires d’identifiants Apple après l’activation du 2FA. Cet email contient justement ce que la plainte revendique, en italique, être une dernière ligne discrète qui dit que les propriétaires ont deux semaines pour se retirer du 2FA et revenir à leurs paramètres de sécurité précédents.

La plainte affirme qu’aux alentours de septembre 2015, les appareils Apple de Brodsky, y compris un iPhone et deux MacBook, ont été mis à jour pour que le 2FA soit activé, mais “sans l’avoir informé et sans son consentement”, permettant ainsi de “verrouiller” l’accès aux appareils de Brodsky, en les rendant “inaccessibles en pointillé”.

Comment osez-vous gérer la sécurité de mon appareil ?

L’essentiel de la revendication de Brodsky : c’est mon appareil, vous ne m’avez pas demandé si je voulais utiliser le 2FA au départ, l’utiliser est plus que pénible, et vous ne donnez pas aux utilisateurs la possibilité d’arrêter son utilisation.

La plainte mentionne la lourdeur du processus lors de la connexion :

La connexion devient un processus en plusieurs étapes. Premièrement, le demandeur doit entrer le mot de passe de l’appareil à partir duquel il souhaite se connecter. Deuxièmement, le demandeur doit entrer le mot de passe sur un autre appareil approuvé pour se connecter. Troisièmement, le demandeur doit, en option, choisir “faire confiance” ou “ne pas faire confiance”, au niveau d’un message contextuel. Quatrièmement, le demandeur doit ensuite attendre de recevoir un code de vérification à six chiffres sur ce deuxième appareil envoyé par un serveur Apple via Internet. Enfin, le demandeur doit saisir le code de vérification à six chiffres reçu sur le premier appareil avec lequel il tente de se connecter. Chaque processus de connexion prend environ 2 à 5 minutes supplémentaires ou plus avec le 2FA.

Apple porte préjudice aux membres de l’action collective en “interférant” lors de l’utilisation de leurs appareils et en les empêchant de choisir leur propre niveau de sécurité ou “d’utiliser et de profiter librement” de leurs gadgets, selon la plainte.

De plus, en “s’immisçant lui-même dans le processus en exigeant des étapes de connexion supplémentaires”, Apple violerait prétendument l’Invasion of Privacy Act de Californie (l’article 637.2 du Code pénal de Californie). Un troisième chef d’accusation concernerait la violation de l’article 502 du Code pénal de Californie : la Computer Crime Law (CCL) californienne. Un quatrième chef d’accusation concernerait le fait qu’Apple aurait enfreint le Computer Fraud and Abuse Act (CFAA) en accédant à des appareils sans autorisation.

Enfin, le cinquième chef : l’enrichissement injuste. En sécurisant mieux les appareils personnels, Apple a le culot de gagner de l’argent avec tout cela, que ce soit en vendant des appareils ou bien …

… parce qu’il a reçu et conservé des informations concernant les communications et les activités en ligne du demandeur et du groupe.

La plainte veut qu’Apple cesse ses agissements avec le 2FA. Elle demande également à restituer les “gains mal acquis” d’Apple et payables à Brodsky et aux autres membres du groupe.

Et alors maintenant ?

Par où commencer ? Lorsque Apple a introduit le 2FA pour Apple ID sous iOS 9 et OS X El Capitan, il l’a fait avec une option de désactivation. La fonctionnalité a, tout d’abord, été disponible pour iCloud après une série d’incidents de piratage de célébrités, puis généralisée ensuite pour sécuriser les appareils Apple.

La mise en œuvre du 2FA nécessite une procédure d’activation explicite en plusieurs étapes, qui oblige les utilisateurs à donner leur consentement. Cependant, le 2FA est obligé d’utiliser certains services d’Apple, tels que Home Sharing et HomeKit Hubs.

Bien que Brodsky affirme que se connecter avec le 2FA prenne 2 à 5 minutes de son temps, ce temps peut néanmoins varier pour chaque utilisateur. Selon Apple Insider, les authentifications 2FA ne se sont pas présentées de manière aléatoire, et ce même après la mise à jour du système d’exploitation OS au niveau d’un iPhone XS Max, d’un iPhone X et de deux iPad de sixième génération. Cependant, il a réussi à rencontrer ce “problème” au niveau d’un nouvel appareil.

Mike Wuerthele, d’Apple Insider, a sorti un chronomètre et a découvert que le temps perdu à cause du 2FA était de 22 secondes.

Bien sûr, même si Apple n’a pas forcé les utilisateurs à utiliser le 2FA, il leur a certainement donné un petit coup de pouce … pour de bonnes raisons !

2FA : Il n’est certes pas parfait, mais reste efficace !

Le 2FA : les formes particulièrement anciennes qui utilisent les SMS pour envoyer le code, ne sont pas des boucliers intransperçables. En 2016, le National Institute for Standards and Technology (NIST) américain a mis à jour ses “règles relatives aux mots de passe”, annonçant que le 2FA téléphonique ne serait plus considéré comme satisfaisant, du moins pour le secteur public.

Plus récemment, nous avons vu de nouvelles méthodes pour attaquer le 2FA : le mois dernier, le chercheur Piotr Duszyński a publié un outil appelé Modlishka (en polonais: “Mantis”) capable d’automatiser l’hameçonnage des codes à usage unique (OTP) envoyés par SMS ou générés à l’aide d’applications d’authentification.

Si vous êtes préoccupé par les risques que représente le 2FA basé sur les SMS pour vos propres comptes, envisagez plutôt de passer à un authentificateur basé sur une application, tel que celui intégré à Sophos Free Mobile Security (disponible pour Android et iOS).

Bien entendu, la sécurité d’une application d’authentification dépend de la sécurité de votre téléphone, car toute personne pouvant déverrouiller votre téléphone peut exécuter l’application pour générer le code suivant dont vous aurez besoin pour chaque compte.

De quelles “pertes économiques” parle-t-on ?

Vous ne pouvez pas vraiment débattre avec les utilisateurs sur le côté pénible du 2FA. Il est certain que la saisie d’un second facteur d’authentification prend plus de temps. Mais que cela prenne 22 secondes de votre vie ou les deux à cinq minutes de la vie de Brodsky, combien de temps et potentiellement d’argent, faut-il pour récupérer un compte bancaire piraté, ou encore un compte Facebook ou Twitter volé ?

Billet inspiré de Apple sued for ‘forcing’ 2FA on accounts, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.