Si vous avez déjà utilisé un modem téléphonique pour accéder à Internet, vous vous rappelez peut être que le processus était pénible et lent.

Mais il était aussi étonnamment peu sécurisé, car votre ordinateur, qui fonctionnait probablement sous Windows 95, Windows 3 ou même le bon vieux DOS, se retrouvait avec une adresse IP publique, connectée directement à Internet.

D’autres utilisateurs pouvaient donc vous atteindre et explorer votre ordinateur directement.

Ces dernières années, cependant, nous nous sommes habitués à l’idée que les ordinateurs personnels pouvaient ne pas être directement connectés à Internet. Ils se connectent généralement via un routeur, et c’est le routeur qui finalise la connexion Internet.

En effet, il est tentant de supposer que les routeurs domestiques ont été conçus spécifiquement pour répondre aux risques de sécurité inhérents à la connexion d’ordinateurs portables ainsi que d’autres périphériques domestiques directement à Internet…

… mais la vérité est que la raison d’être d’un routeur domestique est de prendre en charge plusieurs périphériques via le partage de connexion !

Cela signifie que votre Fournisseur d’Accès Internet n’a besoin de vous attribuer qu’un seule adresse IP par foyer, plutôt qu’une par périphérique.

Partage de connexion : explications !

L’”astuce” utilisée pour le partage de connexion Internet est appelé NAT, abréviation de Network Address Translation. Il s’agit d’un moyen qui permet à un seul routeur domestique de partager automatiquement votre connexion Internet entre plusieurs périphériques.

Le logiciel NAT de votre routeur garde la trace des périphériques internes qui ont émis des requêtes réseau sortantes vers des serveurs externes, et trie les réponses entrantes afin qu’elles soient acheminées au bon endroit.

Mais le NAT ne fonctionne pas automatiquement pour le trafic entrant.

Par exemple, si une nouvelle requête réseau arrive de l’extérieur et demande à être envoyée à votre serveur de messagerie ou à votre serveur web, par exemple, votre routeur n’a aucun moyen de savoir à l’avance où rediriger ce paquet au sein du réseau.

La NAT a donc pour effet secondaire concret, du moins en théorie, de renforcer la sécurité : en effet, par défaut, vos périphériques internes ne peuvent pas être explorés directement de l’extérieur !

Tant que vous n’aurez pas configuré votre routeur pour lui indiquer où et comment rediriger les demandes de connexion entrantes, le NAT agit essentiellement comme un pare-feu en faisant échouer les connexions entrantes de façon inoffensive.

Invisible par défaut ?

Il est facile de supposer que tous les périphériques internes situés derrière votre routeur sont “invisibles par défaut” et que, par conséquent, tout ce que vous connectez à la partie privée de votre réseau est protégé vis-à-vis d’une éventuelle tentative d’exploration ou d’attaque, pouvant cibler vos ordinateurs, téléphones, tablettes, serveurs de fichiers, thermostats, webcams, imprimantes …

…et vos appareils Google Chromecast.

En pratique, toutefois, le NAT seul ne suffit tout simplement pas à empêcher les cybercriminels de rentrer.

Premièrement, certains routeurs disposent de leurs propres services externes, tels qu’une interface web, activée par défaut.

Dans ce cas, les cybercriminels peuvent attaquer votre réseau en recherchant des bugs sur le routeur lui-même.

S’ils peuvent comprendre comment exécuter des commandes non autorisées sur votre routeur, ils peuvent reconfigurer le routeur pour permettre un accès entrant pour de futures attaques.

Deuxièmement, certains routeurs sont livrés avec un système appelé Universal Plug and Play (UPnP) activé par défaut.

Le protocole UPnP peut être utilisé par les périphériques, appartenant à des réseaux NAT distincts, pour s’identifier et communiquer les uns avec les autres, leurs routeurs respectifs coopérant ainsi pour ouvrir automatiquement la connectivité nécessaire et le transfert de paquets.

Troisièmement, de nombreux routeurs se retrouvent avec des ports réseau entrants ouverts puis oubliés.

En conséquence, les cybercriminels peuvent automatiquement rechercher et potentiellement exploiter des services accessibles via des failles qui ne sont pas supposées exister.

Malheureusement, rechercher des failles d’accès à distance inattendues est aussi simple que de parcourir une liste d’adresses IP une par une (ou millions par millions) et de voir ce qui se passe si vous essayez de vous connecter.

Parfois, vous découvrirez non seulement qu’un port spécifique est ouvert au niveau d’un ordinateur donné, mais vous recevrez également un extrait de données indiquant le type de service qui écoute, et ce même si le numéro de port n’est pas généralement associé à ce service.

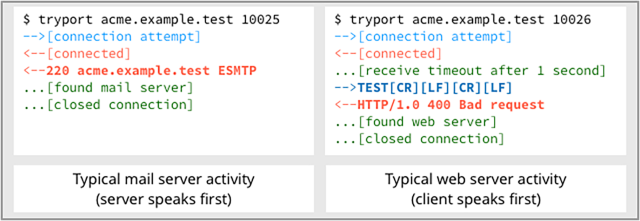

Par exemple, les serveurs de messagerie écoutent par convention via le port 25 et les serveurs web via le port 80, mais il est assez facile de repérer ces services s’ils sont “masqués” sur des numéros de port non standard.

Dans l’exemple ci-dessous, nous avons exploré et trouvé un serveur de messagerie sur le port 10025 et un serveur web sur le port 10026 :

Pour le meilleur ou pour le pire, il existe des moteurs de recherche qui parcourent Internet en continu, en gardant une trace des adresses IP associées à tels ports réseau ouverts et quels services, le cas échéant, semblaient écouter les connexions.

En interrogeant ces moteurs de recherche (deux des plus connus sont Censys et Shodan), les pirates potentiels peuvent télécharger des listes prêtes à l’emploi pour commencer leur exploration. Les pirates n’ont même pas besoin de faire eux-mêmes le travail de reconnaissance initiale, connu sous le nom de balayage de port (port scanning).

Scanner à des fins malveillantes

Malheureusement, certains “chercheurs” ne peuvent pas résister à la tentation d’utiliser le scan de port, à peine déguisé en initiative pour alerter ou renforcer la sécurité.

Par exemple, en décembre 2018, un pirate du nom de TheHackerGiraffe a décidé de “mettre en garde” les réseaux avec des imprimantes connectées à Internet en imprimant une “page de notification”, et ce entièrement sans autorisation !

Le message de notification incluait une annonce pour un blogueur vidéo très connu et très fréquenté sur YouTube, appelé PewDiePie.

PewDiePie, de son vrai nom Felix Kjellberg, n’était pas l’auteur du piratage, mais simplement le destinataire imprévisible d’un “soutien” de la part des pirates.

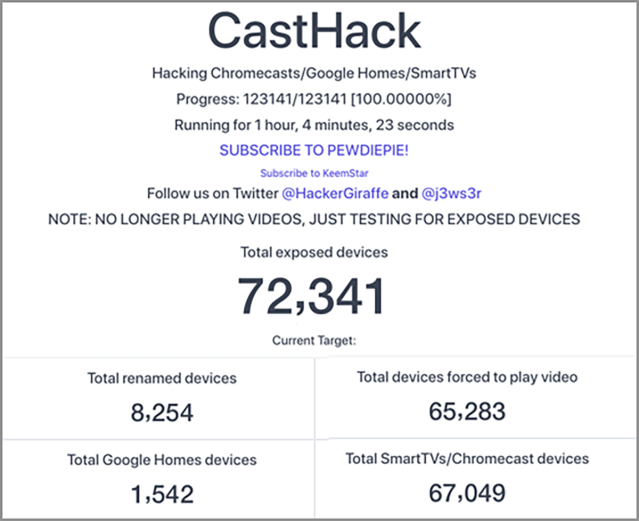

Au début de l’année 2019, TheHackerGiraffe n’a pas pu s’empêcher de partir de nouveau à la chasse aux réseaux mal configurés, recherchant et trouvant des dizaines de milliers d’appareils Google Chromecast visibles par le public.

Cette fois, il semble que la Giraffe ait été aidée et encouragée par un copain en ligne appelé j3ws3r (le sens exact de ce mot reste obscur, peut $être s’agit-il d’une manière d’écrire le mot “user” à la mode hacker, où le j est prononcé y).

Selon leur propre site web, ils ont identifié plus de 72 000 appareils vulnérables Google Chromecast et Google Home :

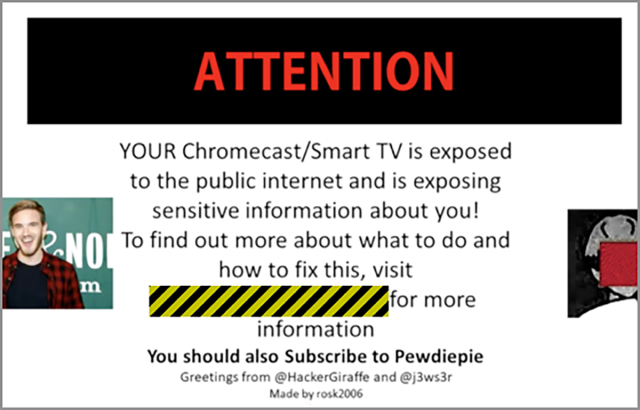

Ils ont également joué illégalement à des “vidéos d’avertissement” sur 65 000 appareils Google Chromecast, faisant de nouveau la promotion de PewDiePie :

NB : Nous avons modifié le lien dans la vidéo. Lorsque nous l’avons testé, il s’agissait d’un rickroll qui redirigeait vers une vidéo du chanteur Rick Astley interprétant Never Gonna Give You Up.

Quoi faire ?

- Désactivez UPnP sur votre routeur. Ce protocole est une cause de problème depuis de nombreuses années et vous ne voulez certainement pas, ni n’avez besoin de le rendre accessible au monde extérieur.

- Vérifiez quels ports réseau sont ouverts au niveau de votre routeur. Si vous voyez 8008, 8009 et 8443 ouverts, alors tous les équipements Google Chromecast que vous possédez sont probablement exposés. Mais en réalité n’importe quel port ouvert peut être synonyme de danger inutile. Fermez donc tous les ports qui n’ont pas besoin de rester ouverts.

- Évitez de fouiner dans les appareils des autres. Ce n’est ni éthique ni légal d’accéder sans autorisation au matériel informatique d’autrui.

Si vous visionnez des vidéos de manière aléatoire sur des appareils Google Chromecast de tiers, ou imprimez des messages non sollicités sur leurs imprimantes, vous savez très bien que vous n’avez pas la permission !

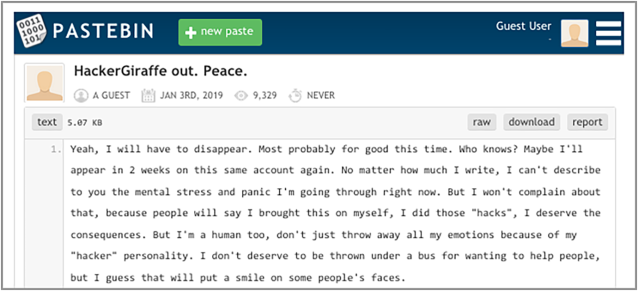

Même si vos intentions sont bonnes, s’il vous plait, ne vous mêlez pas des affaires des autres, vous pourriez finir par le regretter, comme c’est le cas apparemment de la Giraffe, si l’on en croit un récent article dans Pastebin :

Oui, je vais devoir disparaître. Probablement pour de bon cette fois-ci. Qui sait ? Peut-être que je reviendrais dans 2 semaines sur ce même compte. Peu importe ce que j’écris, je ne peux pas vous décrire le stress mental que je subis et la panique à laquelle je suis confronté en ce moment. Mais je ne me plaindrai pas à ce sujet, car les gens diront que je l’ai bien mérité, j’ai fait ces “hacks”, j’en assume les conséquences. Mais je suis aussi un être humain, n’ignorez pas froidement toutes mes émotions à cause de ma personnalité de “pirate”. Je ne mérite pas d’être jeté non plus sous un bus pour avoir voulu aider les gens, mais j’imagine que cela en fera sourire certains.

Billet inspiré de Don’t fall victim to the Chromecast hackers – here’s what to do, sur Sophos nakedsecurity.