Un élément clé de l’écosystème des malwares bascule sur de nouvelles vulnérabilités et abandonne les anciens exploits, et ce en un temps record !

Une nouvelle étude portant sur des documents office malveillants révèle que, suite à un changement inhabituellement soudain et profond des priorités cybercriminelles, une gamme d’exploits autrefois utilisée (dans certains cas depuis des années) dans ces documents malveillants a été supprimée.

Depuis le début de l’année 2018, et en l’espace de quelques mois, les créateurs d’outils utilisés pour produire en masse des maldocs ont fait un nettoyage en profondeur, en permettant uniquement l’intégration de nouveaux exploits. Les cybercriminels utilisent ces outils, appelés “builders”, pour fabriquer des documents Word, Excel, Powerpoint, PDF ou RTF malveillants qui sont les éléments clés d’attaques ciblées, qu’ils diffusent ensuite principalement par email.

Au cours des deux dernières années, les éditeurs de ces outils “builders” ont proposé un menu relativement cohérent d’exploits parmi lesquels les cybercriminels pouvaient choisir, à la carte, ceux qu’ils souhaitaient intégrer à leurs maldocs. À mesure que la détection des exploits, plus anciens et mieux établis, s’améliorait au niveau des outils de sécurité, les créateurs de builders supprimaient ces exploits de leurs offres. Mais nous n’avons jamais vu un tel abandon radical d’exploits existants (et même dans certains cas des outils mêmes qui les mettaient en œuvre) en si peu de temps.

En grande partie en raison du caractère automatisé de ces builders, les experts peuvent identifier les caractéristiques de signature que les outils builders individuels incorporent dans les maldocs afin d’établir la provenance d’un maldoc en particulier.

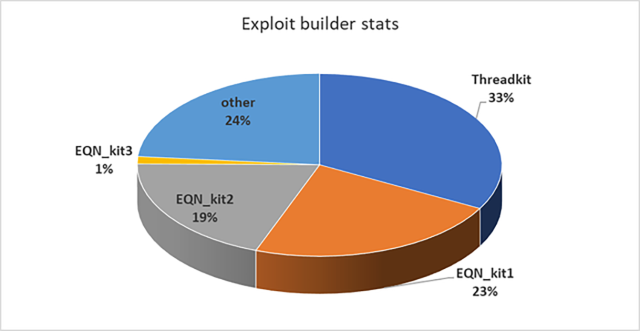

Au cours du premier trimestre de cette année, nous avons constaté que seulement quatre outils builders d’exploits étaient à l’origine de la génération de plus des trois quarts des maldocs, en liberté, que nous avons étudiés. Un builder, qui s’appelle Threadkit et qui se vend environ 800 dollars (environ 685€) sur les marketplaces cybercriminelles en langue russe, a été utilisé pour créer environ un tiers des fichiers document malveillants que nous avons analysés.

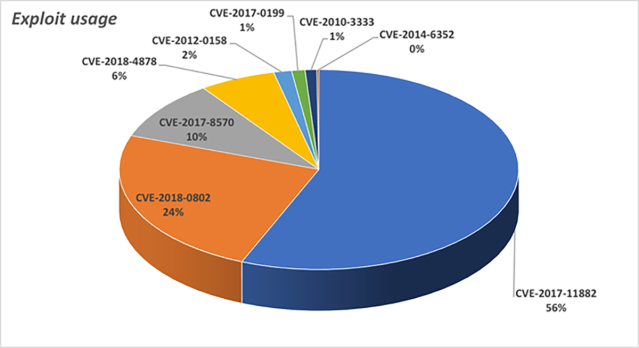

En début de cette année, les exploits les plus populaires, notamment la vulnérabilité Ole2Link (CVE-2017-0199), ont complètement disparu des attaques maldoc. Cette vulnérabilité, par coïncidence, avait interrompu les quatre années de domination de la vulnérabilité CVE-2012-0158 (un débordement de tampon dans le contrôle ActiveX MSCOMCTL.OCX) l’année dernière, et seulement 6 mois plus tard, elle a fini par rejoindre les vieux bugs obsolètes dans la grande poubelle de l’histoire informatique !

Par conséquent, certains des plus anciens outils builders, avec des noms tels que Microsoft Word Intruder ou AKBuilder, qui utilisaient ces anciens exploits, se sont également volatilisés !

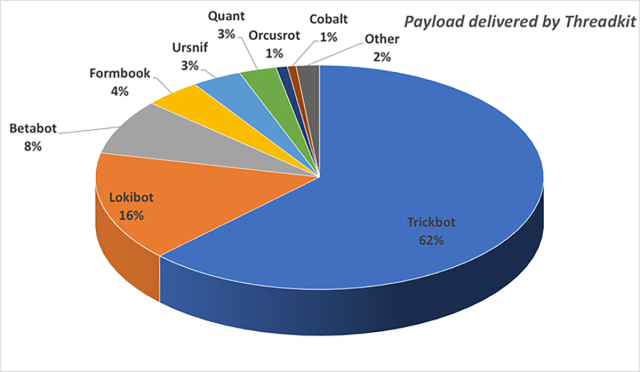

Threadkit, par exemple, prend en charge un large éventail d’exploits. Dans les maldocs que nous avons vus attribuer à ce builder, les documents (principalement des fichiers texte enrichis ou RTF) intègrent des exploits liés à au moins quatre vulnérabilités distinctes dans le même fichier, comme le montre le graphique ci-dessous.

Ces blocs d’exploits déclenchent au moins deux vagues d’installateurs de fichiers batch, qui lancent à leur tour l’exécution finale de la charge virale exécutable que Threadkit est censé délivrer. Cette redondance aide certainement à améliorer le taux de réussite de l’infection.

De même, les attaques maldoc modernes ont cessé d’intégrer les malwares directement dans les documents office. Au premier trimestre 2018, les échantillons maldoc que nous avons examinés étaient tous de type “dropper“, avec la charge virale exécutable intégrée au document lui-même. Mais nous avons constaté que les cybercriminels ont basculé vers des méthodes dites “fileless” qui faisaient appel à des outils spécifiques à Windows tels que PowerShell pour télécharger et exécuter la charge malveillante, permettant ainsi au maldoc d’être plus petit en taille et plus difficile à détecter.

Les exploits que ces nouveaux builders semblent préférer incluent une vulnérabilité dans la fonctionnalité “Editeur d’Equations” de Microsoft Office (CVE-2017-11882) qui, en novembre 2017, lorsque Microsoft a publié les premiers détails à son sujet, était censée, selon l’entreprise, n’avoir jamais été exploitée à grande échelle.

Depuis lors, nous avons observé cet exploit intégré dans au moins 56% des échantillons examinés. La vulnérabilité ne nécessite pas que les utilisateurs activent les macros dans la suite Microsoft Office pour exécuter le code. Une autre vulnérabilité dans l’Editeur d’Equations, CVE-2018-0802, a été utilisée dans 24% des maldocs étudiés, signifiant ainsi que l’une ou l’autre de ces vulnérabilités a été intégrée dans la moitié des maldocs de notre analyse.

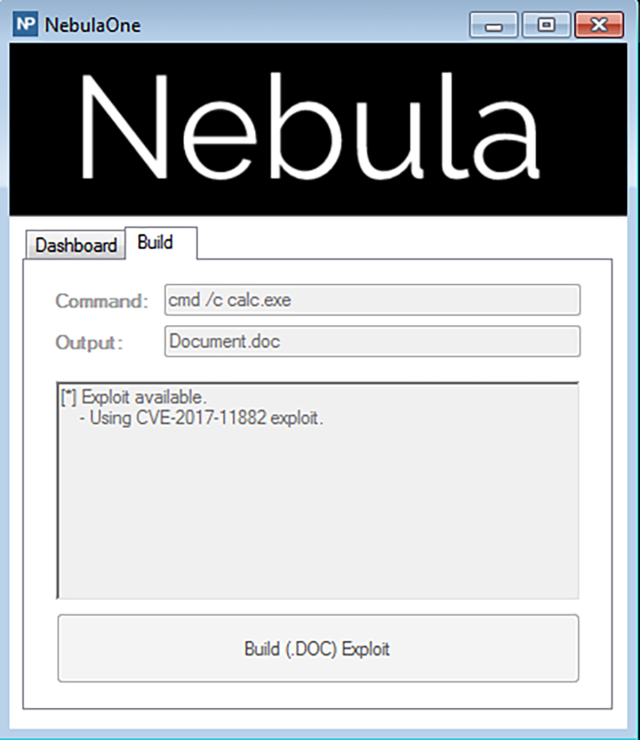

Par exemple, le builder NebulaOne permet à ses utilisateurs de configurer et d’intégrer cet exploit dans un document Word.

Les mises à jour de Microsoft suppriment simplement l’Éditeur d’Equations du système.

La vulnérabilité Flash encore plus récente (CVE-2018-4878) a également eu un impact, se classant à la quatrième place sur notre graphique, et indiquant que de nouvelles vulnérabilités pénètrent rapidement dans l’écosystème du builder.

Nous avons également observé des outils builders spécifiques qui semblent être liés à des campagnes de malwares individuelles ou faire l’objet d’accords de distribution exclusifs. Par exemple, Threadkit semblait avoir un accord exclusif pour distribuer les malwares bancaires Trickbot pendant un certain temps, même s’il a également été vu en train de distribuer le RAT Lokibot et une large gamme de familles de malwares. Le builder EQN_kit1 a fourni, à peu près à parts égales, les familles de malwares Fareit et Lokibot, et dans une moindre mesure, les malwares XTRat et Remcos.

La bonne nouvelle, au moins, est que des correctifs empêchent la majorité de ces attaques de réussir pendant au moins six mois, et que des technologies de prévention contre ces exploits dans les produits de Sophos et d’autres éditeurs rendent ces exploits chaque jour un peu moins efficaces.

La mauvaise nouvelle est que, de toute évidence, les cybercriminels semblent penser que la simple disponibilité de correctifs ne signifie pas que les internautes vont les installer, et ils ont peut-être raison. Tout cela doit être considéré comme un appel aux armes pour les administrateurs informatiques ou, franchement, toute personne utilisant une suite Microsoft Office sur la plateforme Windows : Mettez à jour vos systèmes et les logiciels associés sans attendre, ou vous subirez les conséquences d’un clic malheureux d’un utilisateur sur le mauvais document office !

Billet inspiré de Malicious doc “builders” abandon old exploits wholesale, du Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.