Au cours de l’année écoulée et après le “choc et la stupeur” suscités par WannaCry et de NotPetya, des épidémies qui se sont propagées à l’échelle mondiale en quelques heures seulement, les ransomwares ont nettement moins fait parler d’eux.

On vous pardonnera d’avoir pensé qu’ils avaient probablement connu leur heure de gloire, mais les rumeurs sur la disparition des ransomwares sont à priori non fondées !

Alors que le cryptomining et le cryptojacking ont occupé le devant de la scène dans les salles de presse, une boule de neige, qui a commencé à se former bien avant que quiconque n’ait jamais entendu parler de WannaCry, a tout doucement pris de l’ampleur.

Cette boule de neige représente en fait des attaques de ransomware d’un nouveau genre, plus furtives et plus sophistiquées, des attaques individuellement plus lucratives, plus difficiles à arrêter et plus dévastatrices pour leurs victimes que des attaques se basant sur une propagation d’emails ou d’exploits.

Ces attaques de ransomware utilisent une technique les rendant difficiles à arrêter et faciles à reproduire.

Le fait que WannaCry se soit basé sur un exploit volé à la NSA (l’Agence de sécurité nationale des États-Unis) a fait de son succès un modèle difficile à reproduire et sa diffusion a attiré l’attention des forces de l’ordre du monde entier.

Les cybercriminels se cachant derrière les attaques de ransomware ciblées n’ont pas de telles limites. Ils s’appuient sur des tactiques qui peuvent être répétées avec succès, sur des outils basiques faciles à remplacer et sur des ransomwares qui sont difficiles à analyser, qui se déplacent peu, et qui nettoient systématiquement tout après leur passage.

Et tandis que le périmètre d’action des attaques de ransomware ciblée est minuscule par rapport à une épidémie majeure ou à une campagne de spams, elles peuvent obtenir en retour plus d’argent au niveau d’une seule victime que toutes les rançons cumulées avec WannaCry !

Les attaques de ransomware ciblées peuvent verrouiller les systèmes critiques de petites entreprises ou mettre des organisations entières “hors service”, comme cela a été le cas lors de la récente attaque de SamSam contre la ville d’Atlanta.

Pour chaque attaque du type de celle d’Atlanta, qui fait d’ailleurs la une des journaux, beaucoup d’autres ne sont pourtant pas signalées. Les attaquants ne se soucient pas de savoir si les victimes sont de grandes ou de petites entreprises, tout ce qui compte, c’est leur niveau de vulnérabilité.

En fait, les trois exemples de ransomware que nous avons choisis pour cet article, Dharma, SamSam et BitPaymer, peuvent être considérés comme des ransomwares destinés respectivement aux petites, moyennes et grandes entreprises.

Toutes les entreprises sont des cibles, pas seulement celles qui font la une des journaux !

Par exemple, une étude récente de Sophos a révélé que la préférence apparente de SamSam pour les secteurs de la santé et ceux liés au gouvernement était une illusion. La majorité des victimes de SamSam, découvertes lors de l’enquête, faisaient partie en réalité du secteur privé, mais aucune d’entre elles n’a divulgué publiquement l’attaque, alors que certaines victimes au sein du gouvernement et du secteur de la santé l’ont fait.

Anatomie d’une attaque ciblée

Les caractéristiques des attaques de ransomware ciblées évoluent avec le temps, et varient d’un groupe de hackers à un autre, et elles peuvent s’adapter à chaque cible. Malgré cela, elles ont des points communs au niveau de leur structure globale.

Dans une attaque ciblée typique, un cybercriminel :

- Parvient à obtenir un accès via un mot de passe RDP (Remote Desktop Protocol) faible.

- Augmente ses privilèges jusqu’à ce qu’il soit administrateur.

- Utilise ses puissants droits d’accès pour contourner les logiciels de sécurité.

- Diffuse et lance un ransomware qui chiffre les fichiers d’une victime.

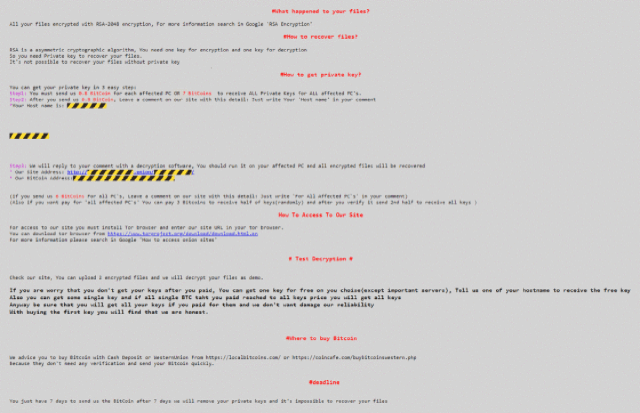

- Laisse une demande de rançon exigeant le paiement en retour pour le déchiffrement des fichiers.

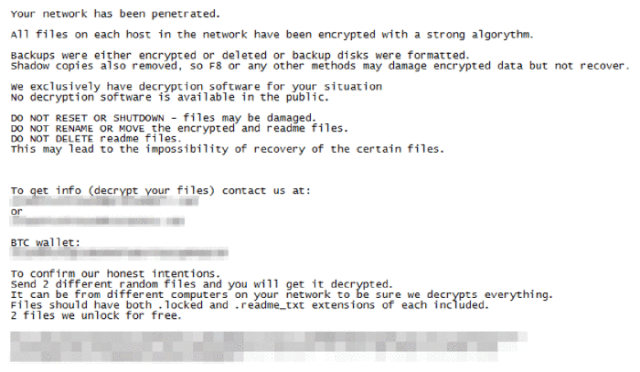

- Attend que la victime les contacte par email ou via un site Dark Web.

La clé du succès ne vient pas d’une simple coordination efficace entre attaques et attaquants, mais résulte plutôt d’une convergence vers une méthode fiable qui fonctionne, permettant ainsi aux cybercriminels d’en tirer parti.

Cette convergence va jusqu’à inclure des détails comme des offres spéciales : alors que les rançons demandées varient considérablement, les attaques Dharma, SamSam et BitPaymer offrent à leurs victimes la possibilité de déchiffrer gratuitement un ou deux fichiers pour prouver qu’ils peuvent le faire : l’équivalent de la “preuve de vie” pour un kidnappeur !

Bien que les contours de chaque attaque soient très similaires, même au niveau du script, les attaques de ransomware ciblées sont si redoutables que les attaquants sont prêts à s’adapter et à improviser.

Dans une attaque ciblée, le travail de l’agresseur consiste à pénétrer dans le réseau de la victime et à maximiser les chances de réussite de la mission malveillante du ransomware, et l’ennemi le plus susceptible de réduire à néant les efforts du cybercriminel est le logiciel de sécurité qui est censé constituer l’une des nombreuses couches de protection du système en question.

Développer des ransomwares qui ne sont pas détectés par les logiciels de sécurité n’est pas une tâche facile. Ainsi, les hackers tentent souvent de les contourner en exploitant les vulnérabilités du système d’exploitation qui leur permettront d’élever leurs privilèges.

S’ils peuvent devenir administrateurs, un attaquant sera alors autorisé à exécuter des outils d’administration puissants, tels que des pilotes kernel tiers, susceptibles de désactiver les processus et de forcer la suppression de fichiers, en contournant les protections mises en place pour empêcher les cybercriminels de désinstaller directement les logiciels de sécurité.

Le logiciel de sécurité n’est pas pour autant totalement impuissant. Avec un paramétrage adéquat, il peut se défendre en bloquant les utilitaires tiers légitimes qui pourraient être utilisés pour le détruire.

Variations sur le même thème

Le coup de grâce dans une attaque ciblée survient lorsque l’attaquant a atteint une position suffisamment forte et dominante pour lancer son ransomware sans encombre.

Maintenant, jetons un coup d’œil à certains de ces ransomwares.

Dharma

Les attaques de Dharma (également connu sous le nom de Crysis) semblent utiliser un simple script de cookie-cutter avec des attaquants qui arrivent à pénétrer puis à télécharger les éléments dont ils ont besoin pour lancer une attaque depuis internet comme s’ils exécutaient froidement une liste de tâches : des exploits pour élever les privilèges, des outils d’administration ou de troubleshooting pour s’attaquer aux logiciels de sécurité, et enfin le ransomware lui-même.

Bien que simples, les attaques présentent une grande variabilité et se produisent à une fréquence beaucoup plus importante que les attaques SamSam ou BitPaymer, indiquant potentiellement que Dharma est utilisé par plusieurs groupes.

Une fois que l’attaquant est entré dans le réseau de la victime, il installe manuellement le ransomware sur un ou plusieurs serveurs de cette dernière. Par conséquent, les attaques ont souvent une portée limitée, ne touchant que quelques serveurs.

La plupart des attaques de Dharma semblent avoir touché des petites entreprises de 150 utilisateurs au maximum, sans que l’on puisse savoir si cela est dû à un ciblage délibéré ou à un effet secondaire quelconque.

Les demandes de rançon sont faites par email, en utilisant une adresse spécifiée dans la demande de rançon, loin des regards indiscrets.

SamSam

Le malware SamSam est apparu pour la première fois en décembre 2015 et depuis, plus de 6 millions de dollars (environ 5 millions €) ont alimenté les portefeuilles Bitcoin de SamSam.

La structure des attaques et l’évolution du malware SamSam suggèrent que c’est le travail d’une seule personne ou d’un petit groupe. Les attaques sont rares (environ une par jour) par rapport aux autres types de ransomware, mais elles sont dévastatrices.

Après avoir pénétré dans un système via le RDP, l’attaquant tente d’élever ses privilèges au niveau Administrateur de Domaine afin de pouvoir déployer le malware SamSam sur tout un réseau, tout comme un administrateur système déploierait un logiciel standard.

L’attaquant semble attendre que les victimes soient probablement endormies avant de lancer simultanément le malware sur chaque machine infectée, laissant ainsi peu de temps à la victime pour réagir ou établir des priorités, et paralysant ainsi potentiellement son réseau.

Une demande de rançon exige le paiement d’environ 50 000 dollars (environ 43 000€) en bitcoins et dirige les victimes vers un site Dark Web (un service caché de Tor).

Chaque victime a sa propre page sur le site, et peut poser des questions au cybercriminel et recevoir des instructions sur la manière de déchiffrer ses fichiers.

Pour en savoir plus sur SamSam, lisez la nouvelle étude détaillée de Sophos, SamSam: Le ransomware qui vaut (presque) six millions de dollars.

BitPaymer

BitPaymer est le malware le plus mystérieux et le plus sophistiqué de notre liste. On sait peu de choses sur ce malware insaisissable, ou sur la manière dont il est déployé (vous pouvez découvrir l’une des techniques qu’il utilise pour se dissimuler dans notre article, How BitPaymer ransomware covers its tracks).

Ce qui semble certain, c’est que ce ransomware “haut de gamme” a rapporté beaucoup d’argent à ses créateurs. Des demandes de rançons à six chiffres allant jusqu’à 500 000 dollars (environ 430 000€) ont été signalées et l’analyse des adresses Bitcoin connues de BitPaymer montre qu’il a rapporté au moins 1 million de dollars (environ 860 millions €) au cours du seul mois dernier.

Les demandes de rançon contiennent les adresses électroniques des fournisseurs de messagerie sécurisée, mais les méthodes de paiement varient : certaines incluent simplement une adresse Bitcoin tandis que d’autres affichent une URL du Dark Web, tout comme SamSam. Dans certaines attaques, les victimes ont également été menacées de doxing.

Quoi faire ?

Les attaques de ransomware ciblées peuvent être relativement sophistiquées, mais les cybercriminels se cachant derrière celles-ci ne sont pas à la recherche d’un défi en particulier, ils recherchent simplement des entreprises vulnérables. La meilleure façon de ne plus être sur la liste des cibles potentielles d’un attaquant est de mettre en place correctement les fondamentaux : verrouillez le RDP et suivez un protocole stricte pour l’installation des correctifs au niveau de vos systèmes d’exploitation et des applications qui les utilisent pour fonctionner.

Si un attaquant accède à votre réseau, assurez-vous qu’il rencontrera plusieurs couches de protection superposées, d’un réseau bien segmenté, de droits d’utilisateur assignés en fonction des besoins réels et non de la praticité, et assurez-vous que vos sauvegardes soient hors ligne et hors de portée.

Nous avons récemment publié un guide détaillé sur la manière de se protéger contre le ransomware SamSam, qui inclut des informations spécifiques sur la façon de verrouiller le RDP, des suggestions sur l’organisation de vos comptes utilisateur, et bien plus encore. Les conseils et l’approche qu’il propose sont applicables à tous les ransomwares ciblés mentionnés dans cet article.

Billet inspiré de The rise of targeted ransomware, sur Sophos nakedsecurity.