L’arnaque sur internet au faux support technique n’est pas nouvelle, elle harcèle nos téléphones, nos oreilles et nos portefeuilles depuis des années !

Elle suivent généralement l’un des deux principaux schémas suivants : actif ou réactif.

L’arnaque au support technique active s’appuie sur des listes de numéros de téléphone illégalement acquises : les cybercriminels vous appellent, au mépris de toute liste de numéros de téléphone à ne pas composer en vigueur dans votre pays, et vous incitent fortement à accepter un support technique dont vous n’avez pas besoin pour un problème que vous n’avez pas.

Les cybercriminels ensuite vous {cajolent, harcèlent, trompent, effraient, menacent, extorquent} afin de leur donner un accès à distance à votre ordinateur et vous facturent des frais plutôt importants pour avoir prétendument résolu des problèmes inexistants.

L’arnaque au support technique réactive vous atteignent par email, ou par le biais de sites web piégés, et vous harcèlent avec des avertissements effrayants et des fenêtres pop-up qui vous invitent à appeler un numéro de téléphone gratuit pour prendre connaissance de votre “problème”.

Étant donné que vous composez vous-même le numéro, et que c’est gratuit, une arnaque réactive ressemble, en surface, à une proposition à faible risque.

Vous n’avez rien d’autre à perdre que du temps, vous pouvez masquer votre numéro afin de ne pas être rappelé, à moins que vous ne le souhaitiez, et en tant qu’initiateur de l’appel, vous aurez probablement l’impression de garder le contrôle, car vous pourrez raccrocher à tout moment !

Mais le risque de parler à des cybercriminels de vos propres techniques de sécurité, même brièvement, est évident : lorsque l’on pactise avec le diable, il faut en assumer les conséquences !

Le moindre détail que vous donnez par erreur, même si vous avez déjà compris qu’il s’agissait d’une arnaque et que vous avancez pas à pas en faisant attention, sont des données que vous regretterez plus tard d’avoir divulgué.

Si vous avez déjà eu la malchance d’être intimidé au téléphone par ce genre d’arnaque, vous saurez que le script concerne généralement Windows.

Mais certains de ces scammeurs utilisent des playbooks d’Apple, espérant tirer parti de l’énorme marché des possesseurs d’équipements Apple.

En effet, l’expert en sécurité Sean Gallagher chez Ars Technica vient d’écrire sur une arnaque au support technique intrigante qui dirige, de manière sélective, les utilisateurs d’appareils Apple vers un faux centre d’appels “Apple Care”.

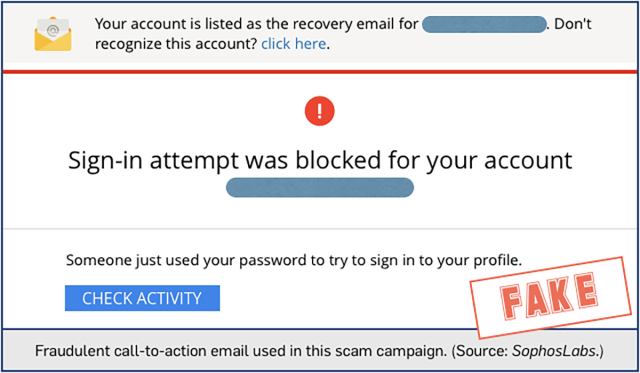

Les emails qui initient cette arnaque ressemblent à celui-ci :

Il s’agit d’une formule bien connue que nous avons vu au cours de nombreux mois, avec des lignes relatives au sujet de l’email ressemblant généralement à celles-ci-dessous :

Alerte critique pour votre compte Alerte critique pour votre identifiant de compte nnnn Votrenom, Alerte critique pour votre compte #nnnn Votrenom, Alerte critique pour votre identifiant de compte nnnnn

Facilement, Gallagher, qui utilise le surnom amusant de packetrat sur Github, a gardé des copies des différentes redirections web et JavaScript malveillant dans cette attaque “Apple Care”.

Lorsque nous avons essayé de reproduire l’attaque aujourd’hui, nous avions soit la mauvaise géolocalisation, dans le mauvais fuseau horaire, soit nous n’étions tout simplement pas assez cool pour être identifiés en tant qu’utilisateurs Mac !

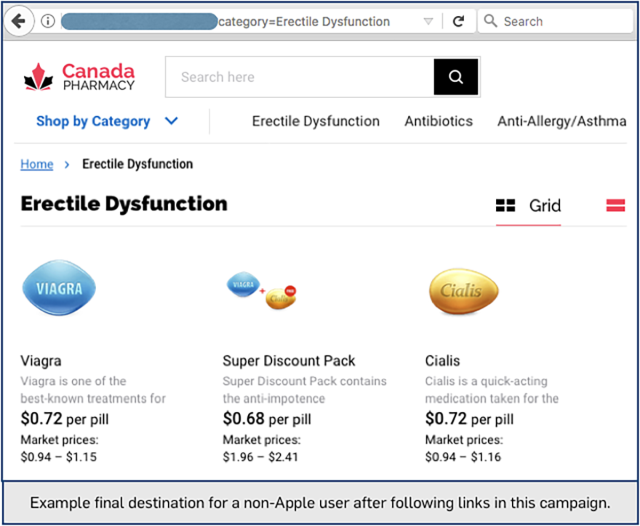

Les cybercriminels nous ont redirigés à plusieurs reprises vers des serveurs avant de réutiliser une bonne vieille technique dans l’univers du spam, à savoir des médicaments bon marché :

Mais ce n’est pas là que Gallagher a atterri.

Il a été orienté vers une série de redirections de site web avant d’être confronter à ce code en JavaScript qui comprenait ce test très simple par rapport à sa chaîne UserAgent :

userAgent = window.navigator.userAgent.toLowerCase(),

ios = /iphone|ipod|ipad/.test(userAgent);

Ne vous inquiétez pas si vous ne maîtrisez pas le JavaScript : ce code extrait de la chaîne UserAgent, et définie par votre navigateur lors d’une requête web, supprime les majuscules et vérifie si vous vous identifiez comme un iphone, ipod ou ipad.

La chaîne

UserAgentde votre navigateur est transmise dans chaque requête web sous la forme d’un en-tête HTTP appeléUser-Agent, et est généralement assez détaillée. Par exemple, Firefox sur un Mac s’identifie comme suit : Mozilla/5.0 (Macintosh, Intel Mac OS X 10.13) Gecko/20100101 Firefox/61.0. Edge sur Windows 10 donne une longue chaîne complète comme celle-ci : Mozilla/5.0 (Windows NT 10.0, Win64, x64) AppleWebKit/537.36 (KHTML, comme Gecko) Chrome/64.0.3282.140 Safari/537.36 Edge/17.17134.

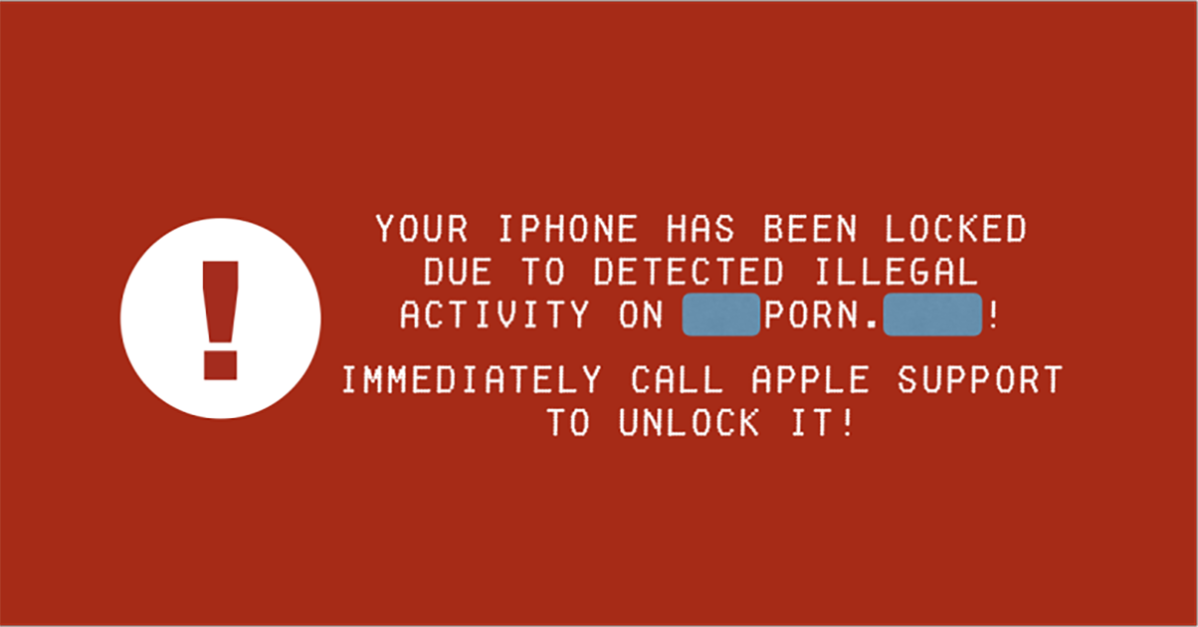

Si vous étiez arrivé sur la page de cette arnaque à partir d’une liste de 11 sites pornographiques différents stockés dans le JavaScript malveillant, vous avez pu voir un avertissement comme celui-ci :

Votre |% modèle%| a été verrouillé en raison de la détection d’une activité illégale sur |% ref%|! Appelez immédiatement le Support Technique d’Apple pour le débloquer!

Le texte dans l’espace réservé |%model%| est automatiquement remplacé par iPhone, iPad ou iPod, en fonction de la façon dont votre chaîne UserAgent a identifié votre matériel.

Le texte |%ref%| est remplacé par l’un des domaines pornographiques de la liste JavaScript.

Si vous arrivez sur la page de cette arnaque en cliquant par inadvertance sur le bouton VÉRIFIER L’ACTIVITÉ, dans un échantillon de spam comme celui ci-dessus, vous verrez un avertissement similaire, mais sans le nom du site.

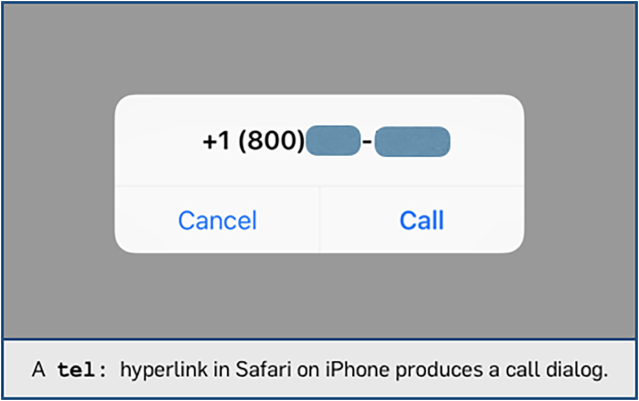

En utilisant un tel: à savoir un lien internet présent sur la page de l’arnaque, plutôt qu’un lien plus classique tel que http:// ou https://, les cybercriminels vous demandent alors de composer leur faux numéro du centre de support technique :

Gallagher a signalé que son cybercriminel s’est identifié comme “Lance Roger d’Apple Care”, mais a raccroché quand il a réalisé que Gallagher était lui-même à la recherche d’informations sur le fonctionnement de cette arnaque.

Qui faire ?

- Ne cliquez pas sur les liens d’avertissement de sécurité dans les messages. S’il existe une véritable alerte de sécurité au niveau de votre compte de messagerie web et que vous devez vous connecter pour effectuer des vérifications, suivez votre procédure habituelle de connexion. Pourquoi faire confiance à un lien de suivi qui peut provenir, et provient certainement, de n’importe où ?

- Ne composez pas de numéros de téléphone que vous ne connaissez pas. Au mieux, vous ne donnerez aucune information sur vous-même, en supposant que vous vous souveniez de masquer votre propre numéro et de rester complètement muet. Pourquoi prendre le risque de dire le mot de trop ?

- Ne restez pas en ligne si vous êtes amené à parler à un centre d’appels auquel vous n’avez pas confiance. Certaines personnes se vantent de s’amuser avec les spammeurs comme s’il s’agissait d’une bonne blague, ou d’essayer délibérément de faire perdre du temps aux cybercriminels en racontant n’importe quoi. Le mieux que vous puissiez faire, si vous vous livrez à ce que l’on appelle le “spambaiting”, est de ne rien révéler sur vous, car une seule remarque imprudente pourrait laisser échapper une information à votre sujet que vous regretteriez plus tard.

En cas de doute, ne donnez rien …

Billet inspiré de Porn-warning security scam hooks you up to “Apple Care”, sur Sophos nakedsecurity.