La Food and Drug Administration américaine (FDA) a approuvé le mois dernier un correctif pour firmware concernant des appareils fabriqués par Abbott (anciennement St Jude Medical) et vulnérables vis à vis de cyberattaques et qui risquent de voir l’autonomie de leur batterie chuter soudainement.

Quelque 350 000 patients sont touchés. La FDA recommande que tous les patients concernés mettent à jour le firmware en question “lors de leur prochaine visite de routine ou, le cas échéant, à la convenance du patient et du médecin”.

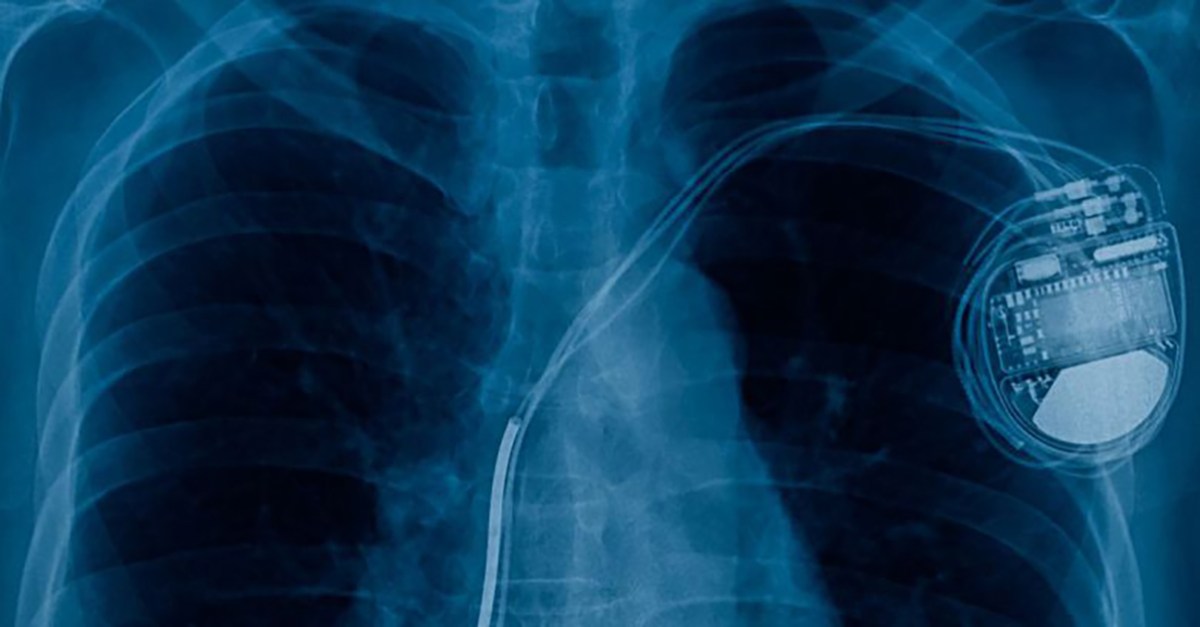

Les vulnérabilités en matière de cybersécurité ont été découvertes dans les défibrillateurs automatiques implantables (DAI) à radio fréquence (RF) et dans les défibrillateurs de resynchronisation cardiaque (CRT-D).

La dernière mise à jour s’inscrit dans la continuité de l’effort entrepris par Abbott en août 2017 pour ses stimulateurs cardiaques et ses systèmes de surveillance à distance. Les mises à jour du mois d’août concernant la cybersécurité et la performance des batteries sont maintenant approuvées par la FDA et disponibles pour les défibrillateurs implantables.

Les problèmes avec les appareils de St Jude Medical existent déjà depuis un moment. En septembre 2016, l’entreprise a poursuivi en justice l’entreprise de cybersécurité des objets connectés (IoT), MedSec, pour diffamation après la publication de ce que St Jude a déclaré être de fausses informations sur les bugs au sein de son équipement.

En janvier 2017, cinq mois après que la FDA et le Department of Homeland Security (DHS) aient lancé des enquêtes pour vérifier si les stimulateurs cardiaques et la technologie de surveillance cardiaque de St Jude Medical étaient effectivement vulnérables vis à vis de cyberattaques potentiellement mortelles, les consultants en cybersécurité de Bishop Fox ont confirmé la validité des déclarations de MedSec. L’entreprise a cessé à contrecœur de se battre et a stoppé la procédure engagée, en développant des correctifs de sécurité.

Les mises à jour de janvier concernaient le système de télésurveillance Merlin, qui est utilisé avec les stimulateurs cardiaques et les défibrillateurs implantables.

À l’époque, l’expert en chiffrement Matthew Green, professeur adjoint à l’Université Johns Hopkins, a décrit le scénario concernant les vulnérabilités du stimulateur cardiaque comme étant un des pires cauchemars.

Il a publié une série de tweets sur le sujet, y compris les messages suivant :

Le résumé du problème est que les commandes critiques : les chocs, les mises à jour du firmware de l’appareil, etc. ne doivent provenir que du programmeur de l’hôpital (5/).

Malheureusement, SJM n’a pas utilisé d’authentification forte. Résultat: tout appareil connaissant le protocole (y compris les appareils domestiques) peut envoyer ces dernières (6/).

Et pire, ils peuvent envoyer ces commandes (potentiellement dangereuses) via RF et à distance. Ne laissant aucune trace (7/).

Plus précisément, les appareils utilisent l’authentification RSA 24 bits, a-t-il déclaré : “Non, ce n’est pas une faute de frappe”. Au-delà de l’authentification faible, St Jude a également inclus un code de contournement hard-codé sur 3 octets fixe, a déclaré Green.

Je pleure maintenant.

À ce jour, il n’existe pas de signalements connus de patients ayant été concernés par ces vulnérabilités de sécurité, que ce soit dans les systèmes Merlin ou dans les DAI et les CRT-D couverts par l’avis de sécurité le plus récent. Voici la liste de ces appareils :

- Current

- Promote

- Fortify

- Fortify Assura

- Quadra Assura

- Quadra Assura MP

- Unify

- Unify Assura

- Unify Quadra

- Promote Quadra

- Ellipse

Heureusement, la mise à jour du firmware n’implique pas une intervention à cœur ouvert, bien qu’elle nécessite d’aller en personne chez un professionnel de santé. Cette opération ne peut pas être faite à la maison via Merlin.net. La mise à jour du firmware prend trois minutes, pendant lesquelles l’appareil fonctionnera en mode de secours, avec un rythme de 67 battements par minute.

Abbott a déclaré qu’avec n’importe quelle mise à jour de firmware, il existe toujours un risque “très faible” de défaillance de cette dernière. En se basant sur la précédente expérience de mise à jour du firmware du stimulateur cardiaque d’août 2017 et des similitudes dans le processus de mise à jour, Abbott a déclaré que l’installation du firmware à jour sur les DAI et les CRT-D pouvait entraîner les dysfonctionnements suivants :

- Inconfort dû aux paramètres de stimulation VVI de secours.

- Rechargement de la version précédente du firmware en raison d’une mise à jour incomplète.

- Incapacité à traiter la tachycardie ventriculaire/la fibrillation en mode de secours.

- Equipement restant en mode de secours en raison d’une mise à jour défaillante.

- Perte des paramètres de l’appareil programmés ou des données de diagnostic.

La FDA a déclaré qu’aucun préjudice n’avait été causé aux patients avec cette mise à jour du firmware en août 2017. Environ 0,62% des appareils ont reçu une mise à jour incomplète et sont restés en mode de stimulation de secours, mais dans tous ces cas, les appareils ont été restaurés avec la version de firmware précédente ou ont reçu avec succès la mise à jour après l’intervention des services techniques. La FDA a déclaré qu’une mise à jour pour le programmeur devrait réduire la fréquence de ces problèmes mineurs de mise à jour. De plus, un faible pourcentage (0,14%) de patients s’est plaint d’une stimulation diaphragmatique ou de poche, ou d’une gêne alors que l’appareil était en mode de stimulation de secours. Il n’y a eu aucun cas signalé à Abbott où l’appareil est resté en mode de secours après une tentative de mise à jour du firmware.

MISE À JOUR (8 mai 2018) : Cette histoire a été mise à jour pour corriger le nombre d’appareils affectés et préciser le fait que cette mise à jour était pour les défibrillateurs implantables.

Billet inspiré de 350,000 cardiac devices need a security patch, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.