Les bots gérés par des sites web malveillants abusent de la fonctionnalité de redirection de certains sites gouvernementaux aux États-Unis, afin de créer des milliers de “pages” fantômes en lien avec du contenu abjecte.

Gizmodo a signalé mardi qu’il avait découvert la faille au sein du site AmberAlert.gov du ministère de la Justice, un système d’aide d’urgence qui envoie des alertes concernant des enlèvements présumés d’enfants.

Un site web géré par le département de la Justice des États-Unis, et utilisé pour recueillir des informations sur les enfants disparus et enlevés, redirige les visiteurs vers des sites pornographiques avec des noms tels que “l’écolière porno” …

Sophos peut également confirmer que la faille est présente également au sein d’un grand nombre d’autres sites gouvernementaux, notamment : un site web géré par le Congrès américain, des sites web utilisés pour accéder à des services fédéraux importants ainsi que des sites gouvernementaux locaux.

Gizmodo signale que “le site Amber Alert a été réparé … des efforts sont en cours pour résoudre tous problèmes similaires affectant d’autres domaines du gouvernement”.

Les sites gouvernementaux ciblés de cette manière n’ont pas été piratés. Aucune page n’a été créée. En effet, la manière dont ces sites traitent les redirections de pages permet à un pirate de faire croire à Google que c’est pourtant bien le cas.

Ils le font probablement dans l’espoir d’améliorer leurs chances d’être trouvés dans une recherche Google, soit parce qu’il existe plusieurs URL pour une page, soit parce que cela améliore le PageRank du cybercriminel en question.

De manière simpliste, l’algorithme PageRank de Google traite les liens d’un site web vers un autre comme un “vote” pour le site auquel il est lié. Les votes sont pondérés de sorte que les liens vers des sites avec un PageRank élevé ont plus de valeur que les liens vers des sites avec un faible PageRank.

Toutes choses étant égales par ailleurs, plus le PageRank de votre site est élevé, meilleur sera le résultat dans des résultats de recherche.

L’attaque fonctionne comme décrit ci-dessous :

Un cybercriminel exploitant le site web attacker.example crée un programme informatique pour explorer le web à la recherche de sites web présentant une faille ouverte de redirection (également appelées redirections invalides ou transferts invalides).

Pendant le crawling, il trouve un site web gouvernemental, que nous appellerons victim.example, avec une page de redirection vulnérable : victim.example/redirect.

La page de redirection vulnérable contient un paramètre, appelons-le url, qui indique vers quelle page un utilisateur doit être redirigé s’il clique sur le lien ou le saisi. Ainsi le hacker peut concocter une URL victim.example qui redirigera les utilisateurs vers une page du site web du cybercriminel :

http://victim.example/redirect?url=attacker.example/page-1.html

Et le pirate n’est pas limité à une URL. Chaque redirection est une URL unique que Google traitera comme une page distincte, de sorte qu’un hacker pourra générer des URL pour chaque page de son site web.

http://victim.example/redirect?url=attacker.example/page-1.html http://victim.example/redirect?url=attacker.example/page-2.html http://victim.example/redirect?url=attacker.example/page-3.html ... http://victim.example/redirect?url=attacker.example/page-9999.html

Notez que le site de la victime n’est pas piraté et qu’aucune page n’a été créée sur celui-ci. En effet, tout ce que le cybercriminel a fait, est de découvrir qu’il pouvait créer une URL avec le domaine victim.example.

Maintenant, ils peuvent utiliser cette possibilité, d’une manière ou d’une autre !

Ils peuvent utiliser la redirection ouverte pour créer des liens d’apparence fiable redirigeant vers des pages de phishing, des téléchargements de malwares ou d’autres contenus dangereux, et mettre ces liens dans des emails, des tweets ou d’autres messages.

Cependant dans ce cas, ils veulent être listés dans les résultats de recherche Google, donc tout ce qu’ils ont à faire est de mettre les liens à un endroit précis afin que le robot d’indexation de Google les détecte comme appartenant à leur propre site web.

Lorsque le robot Google visite le site du hacker, il trouve un lien vers la page de redirection victim.example. Il suit le lien et la page qu’il trouve donne au cybercriminel une double récompense :

- La page comprend un lien avec un PageRank élevé vers une page sur

attacker.example. - Après quelques secondes, il redirige le robot d’indexation de Google vers la page

attacker.example.

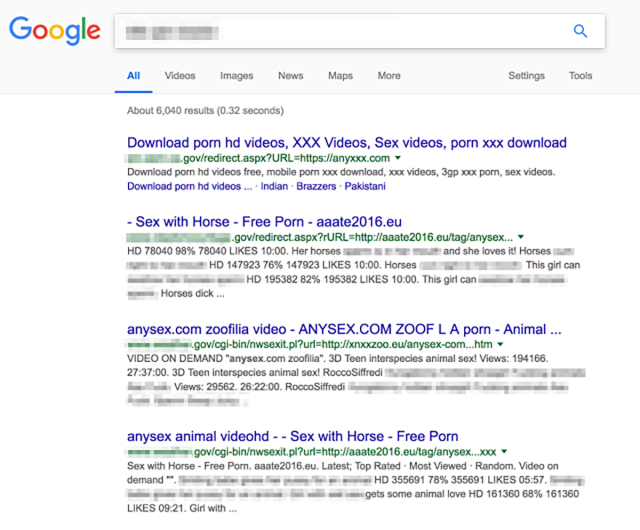

Google répertorie le contenu trouvé sur la page attacker.example sous l’URL victim.example utilisée pour y accéder, conduisant à des résultats de recherche ressemblant à ceci :

La leçon à tirer dans ce cas, comme toujours, est que toutes les données utilisateurs doivent être traitées comme potentiellement malveillantes jusqu’à ce qu’elles aient été vérifiées et nettoyées.

Si le code de redirection de votre site web repose sur un paramètre que les utilisateurs peuvent manipuler, posez-vous la question de savoir si cette approche est la bonne. Si vous en êtes sûr, alors veillez à rejeter tout ce qui ne correspond pas aux critères stricts pour les sites avec lesquels vous créez un lien, en utilisant une sorte de liste restreinte aux sites ou pages amis.

Vous pouvez ajouter un niveau de sécurité supplémentaire et empêcher les autres sites de pirater votre code de redirection en les forçant à fournir un nonce (un “code utilisé une seule fois”) dédié à votre site, avec l’URL vers laquelle faire la redirection.

Billet inspiré de How porn bots abuse government websites, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.