Les clients de Sophos peuvent suivre les mises à jour techniques dans ce Knowledge Base Article, qui inclue une liste des variantes que nous détectons et bloquons. Cet article sera également mis à jour à mesure que de nouveaux détails apparaîtront.

Les SophosLabs ont pu déterminer que de nouvelles variantes du ransomware Petya (également connu sous le nom de GoldenEye) étaient derrière la cyberattaque mondiale massive qui s’est propagée hier en Europe, en Russie, en Ukraine et ailleurs à travers le monde. D’autres dans le secteur de la cybersécurité l’appellent PetrWrap.

La nouveauté avec cette nouvelle menace, est qu’elle intègre à présent l’exploit EternalBlue comme moyen de se propager au sein d’un réseau ciblé. L’exploit en question attaque le service Windows Server Message Block (SMB), qui sert à partager des fichiers et des imprimantes sur les réseaux locaux. Microsoft a traité ce problème dans son bulletin MS17-010 en mars dernier, mais l’exploit s’est avéré essentiel à la diffusion de WannaCry le mois dernier.

Le ransomware Petya tente également de se diffuser en interne en cassant les mots de passe administrateurs et en infectant d’autres ordinateurs sur le réseau par le biais d’outils d’administration à distance. Il peut également se propager en interne en infectant les partages de réseau sur d’autres ordinateurs. Il fonctionne en utilisant un code pour voler des identifiants et forcer l’accès à des comptes utilisateur en cassant les mots de passe et déployant ensuite le ransomware. Pour infecter les ordinateurs distants, il se diffuse avec un outil d’administration distant officiel intégré, appelé PsExec, provenant de la suite SysInternals de Microsoft.

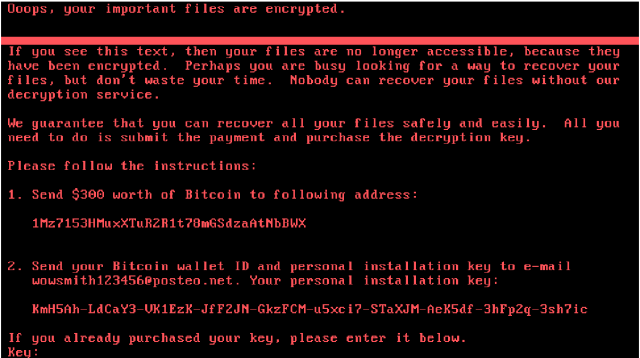

Voici à quoi ressemble le message du ransomware Petya sur l’écran de l’ordinateur de la victime.

La protection offerte par Sophos

Les clients qui utilisent Sophos Endpoint Protection sont protégés contre toutes les variantes récentes du ransomware Petya. Nous avons fourni une protection dès le 27 juin à 13h50 UTC et nous avons depuis mis à disposition plusieurs mises à jour pour protéger davantage contre d’éventuelles futures variantes.

En outre, les clients utilisant Sophos Intercept X ont été protégés de façon proactive sans qu’aucune donnée ne soit chiffrée, et ce dès l’apparition de cette nouvelle variante du ransomware Petya.

De plus, les clients peuvent choisir de restreindre l’utilisation de PsExec et d’autres outils administrateurs à double usage sur leur réseau. Sophos Endpoint Protection fournit une détection PUA pour psexec et d’autres programmes d’administration à distance qui ne nécessitent pas d’être disponibles sur tous les PC et au niveau de tous les utilisateurs.

Les mesures défensives

Voici ce que nous vous invitons absolument à faire maintenant :

- Assurez-vous que les systèmes ont reçu les derniers correctifs, y compris celui en provenance du bulletin MS17-010 de Microsoft.

- Envisagez de bloquer l’utilisation de l’outil Microsoft PsExec sur les ordinateurs des utilisateurs. Une version de cet outil est utilisée dans le cadre d’une autre technique d’attaque utilisée par Petya pour se propager automatiquement. Vous pouvez le bloquer à l’aide d’un produit tel que Sophos Endpoint Protection.

- Sauvegardez régulièrement et gardez une copie récente hors ligne. Il existe des dizaines de situations, hors ransomware, à la suite desquelles des fichiers peuvent disparaître brusquement, telles que le feu, les inondations, le vol, un ordinateur portable abandonné ou même une suppression accidentelle. Chiffrez votre sauvegarde et vous n’aurez plus à vous inquiéter si elle tombe dans de mauvaises mains.

- Évitez d’ouvrir des pièces jointes envoyées par email et en provenance de destinataires que vous ne connaissez pas, même si vous travaillez en ressources humaines ou en comptabilité et que vous utilisez beaucoup de pièces jointes dans votre travail.

- Téléchargez Sophos Intercept X disponible en essai gratuit, et pour les particuliers (utilisation non commerciale), inscrivez-vous gratuitement à la version Beta de Sophos Home Premium, qui vous protège contre les ransomwares en bloquant le chiffrement non autorisé des fichiers et des secteurs sur votre disque dur.

Pour éviter les cyberattaques qui se diffusent par email, n’hésitez pas à consulter les sources et documents suivants :

- Pour se défendre contre les ransomwares en général, lisez notre article : Comment bien se protéger contre les ransomwares ?

- Pour mieux comprendre les attaques par phishing, lisez notre article explicatif.

- Pour se protéger contre les pièces jointes en JavaScript, demandez à Windows Explorer pour ouvrir les fichiers .JS avec Notepad.

- Pour se protéger contre les noms de fichiers trompeurs, demandez à Windows Explorer pour qu’il montre les extensions.

- Pour protéger vos mails et vos proches contre les ransomwares, essayez gratuitement Sophos Home pour Windows ou Mac.

Billet inspiré de Petya variants behind the global ransomware outbreak: here’s what we know so far, sur Sophos nakedsecurity.