Qui aurait pensé qu’en fournissant des informations pour une inscription sur un site, vous pourriez rendre d’autres comptes en ligne vulnérables ? C’est exactement ce que le Dr Nethanel Gelernter et d’autres chercheurs du l’Israeli College of Management Academic Studies ont démontré dans leur article intitulé The Password Reset MitM Attack (PRMitM), et présenté lors durant le 38e Symposium IEEE sur la sécurité et la confidentialité.

Dans leur article, les chercheurs montrent comment Facebook, Google et d’autres sont vulnérables vis-à-vis d’une attaque de l’homme du milieu lors de la réinitialisation du mot de passe (PRMitM). Voici comment cela fonctionne :

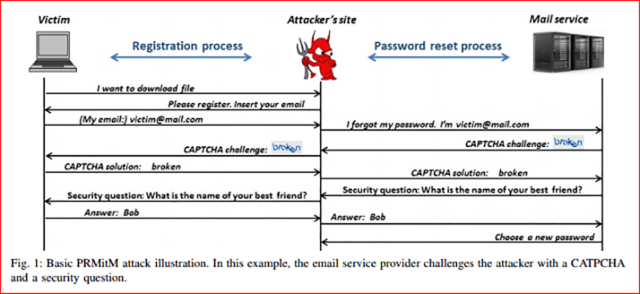

Un utilisateur arrive sur un site web pour télécharger un livre blanc, bénéficier d’une réduction ou autre chose : cela n’a pas d’importance, car c’est pendant le processus d’enregistrement que l’utilisateur se retrouve en danger. Une fois qu’il a fourni son adresse email, le scénario PRMitM est lancé. Comme le montre le schéma du chercheur, le cybercriminel lance immédiatement une réinitialisation du mot de passe pour votre compte de messagerie ou sur le service en ligne concerné.

Exemple de PRMitM

Le défi des questions de sécurité ou des codes à usage unique est relevé directement par la personne qui s’inscrit.

Une imitation du SMS

Si le SMS est utilisé pour valider votre compte, le site d’enregistrement du cybercriminel utilisera également des SMS pour vous permettre de faire la validation. Lorsque votre fournisseur de services demandera au cybercriminel le code qui a été envoyé sur votre téléphone portable, la victime est alors invitée au niveau du formulaire d’inscription à saisir le contenu du SMS reçu. Une fois que la victime a saisi le contenu du SMS au niveau du formulaire du cybercriminel, et en l’absence de tout protocole additionnel, l’email ou un autre compte de service en ligne de l’utilisateur, qui quant à lui ne se doute de rien, vient d’être piraté !

Les chercheurs ont constaté que si le code numérique était accompagné d’un minimum d’informations, alors la victime était incitée à l’utiliser sans hésitation. Néanmoins, les messages SMS avec un émetteur identifié qui fournissent une brève explication, telle que “réinitialisation du mot de passe pour votre compte xyz“, et qui avertissent l’utilisateur de ne pas partager le code avec des tierces personnes sont plus susceptibles de poser un problème et de ne pas être du coup partagés pendant le processus d’inscription.

Imitation des appels téléphoniques

De même, un processus de réinitialisation du mot de passe qui utilise un appel téléphonique plutôt qu’un SMS est également vulnérable. Les chercheurs ont trouvé que ceux avec un émetteur identifié, un but clair de l’appel et qui ont ensuite engagé une discussion interactive avec l’utilisateur (avec une instruction telle que “Appuyez sur 1 pour recevoir votre code de réinitialisation du mot de passe”) étaient plus susceptibles d’être reconnus par l’utilisateur comme étant associés avec le service identifié, ne convenant ainsi pas au processus d’inscription.

Questions relatives à l’authentification de sécurité

Les chercheurs ont démontré, comme beaucoup d’autres par le passé, pourquoi nous devrions éviter d’utiliser ou de fournir des réponses facilement identifiables aux questions d’authentification de sécurité (voir l’article de 2009 du Dr Ariel Rabkin, Personal knowledge questions for fallback authentication: Security questions in the age of Facebook). L’envoi d’un lien, avec une durée de vie aussi courte que possible, par SMS était la meilleure option, selon les chercheurs.

Si un site web pose de nombreuses questions directement liées aux actions menées par l’utilisateur sur ce site, elles ne peuvent être transmises aux utilisateurs comme des questions de sécurité valides pour d’autres sites.

Les chercheurs ont souligné la façon dont Google pose des questions concernant le processus engagé auprès des utilisateurs, et qui débouche sur la phase d’authentification via des questions de sécurité. Une recherche menée par Google en 2015 sur le sujet des questions de connaissances personnelles a démontré que nous étions terriblement mauvais sur ces questions de récupération du mot de passe.

Que devons-nous faire, nous les utilisateurs ?

Parlons des mots de passe. Très simplement, et nous le disons chaque fois que le sujet est abordé : Un compte, Un mot de passe. Utilisez des mots de passe robustes et utilisez-les une seule fois !

Qu’en est-il des questions de sécurité pour l’authentification ? L’article recommande que, si vous avez le choix entre créer vos propres questions de sécurité, ou utiliser des questions génériques, vous devez plutôt choisir vos propres questions en les rendant appropriées au site web concerné et uniquement liées à ce dernier.

Cela signifie que si elles s’affichent alors que vous vous enregistrez sur un autre site, toutes les alarmes devraient se mettre à sonner !

Et si vous ne pouvez pas choisir des questions uniques pour chaque site, utilisez par contre des réponses uniques pour chaque site. Votre premier animal de compagnie : Spot, Rover, Charlie, etc. Peu importe si ce n’est pas la bonne réponse : ce qui compte, c’est qu’elle soit la bonne réponse pour ce site.

Nous ajouterons que vous devriez traiter les réponses aux questions de sécurité comme des mots de passe à part entière : choisissez-les plutôt longues, aléatoires et uniques, et stockez-les dans un gestionnaire de mot de passe.

Qu’en est-il des sites proposant une option de réinitialisation du mot de passe ?

Les auteurs proposent huit conseils de base, puis des recommandations spécifiques concernant l’utilisation des questions de sécurité, les codes envoyés par SMS ou par appels téléphoniques. Snapchat, Yahoo !, Google, Yandex et d’autres adoptent ces recommandations.

Si vous exigez de vos utilisateurs qu’ils aient un mot de passe, prenez le temps de mettre en place un processus en plusieurs étapes qui nécessite l’implication de l’utilisateur. Il sera certes moins pratique pour l’utilisateur, mais l’amélioration de la sécurité au final en vaut la peine : ne sacrifiez pas la sécurité de votre utilisateur pour davantage de praticité d’utilisation.

Il est à noter que les chercheurs ont repris l’avertissement du NIST qui était de ne pas utiliser les SMS ou les appels téléphoniques comme seul moyen d’authentification, lequel est d’ailleurs discuté dans le NIST June 2017 Digital Identity Guidelines, et vous devriez en faire autant !

Et si vous êtes un propriétaire du site web concerné par ce type d’exploit, nous vous recommandons également de vous familiariser avec le guide complet d’OWASP pour éviter les requêtes cross-site et les attaques par contrefaçon.

Billet inspiré de Watch out: don’t lose your passwords when you sign up online, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.