La dernière fuite WikiLeaks révèle un ciblage d’Apple par la CIA !

En tant que journaliste couvrant les sujets de cybersécurité depuis plus de 10 ans, il est clair que l’accent a toujours été mis principalement sur les dernières menaces Windows. C’est en effet à ce niveau que toutes les attaques sérieuses se produisaient.

En tant que journaliste couvrant les sujets de cybersécurité depuis plus de 10 ans, il est clair que l’accent a toujours été mis principalement sur les dernières menaces Windows. C’est en effet à ce niveau que toutes les attaques sérieuses se produisaient.

A chaque nouveau lancement d’un produit par Apple, comme l’iPhone en 2007 par exemple, je me suis de nouveau aventuré dans ce bon vieux débat concernant la plateforme la plus sécurisée : Apple ou Microsoft ?

Les experts en cybersécurité me répéteront ce qu’ils ont l’habitude de dire aujourd’hui encore : à savoir que le Mac est moins ciblé car Windows a une part de marché plus importante, mais pas nécessairement parce que le Mac est plus sécurisé. Néanmoins, durant ces dernières années les malwares ciblant Apple ont été assez rares, et souvent décris en des termes théoriques, ne laissant pas penser qu’ils pouvaient représenter un réel danger.

En regardant la dernière fuite WikiLeaks concernant des documents volés à la CIA, et rendus public récemment, nous voyons clairement que la CIA ciblait les équipements Apple bien avant tous les autres. Les personnes impliquées avaient d’ailleurs une approche assez particulière du sujet, en étalant leurs connaissances en matière de science-fiction, et en désignant les projets avec des noms tels que Sonic Screwdriver.

La dernière fuite WikiLeaks

La dernière fuite WikiLeaks a montré que l’agence a créé des outils pour contourner les équipements Apple depuis au moins une décennie.

Cette dernière divulgation s’appelle “Dark Matter” et est la seconde d’une archive connue sous le nom de “Vault7“, dont le premier opus a été publié par WikiLeaks au début du mois. Après la divulgation de cette première vague, détaillant les attaques qui nécessitaient un accès physique aux appareils, les différents éditeurs ont souligné que plusieurs des exploits détaillés dans les documents avaient depuis été corrigés.

Plus tôt cette semaine, WikiLeaks a proposé de travailler avec les entreprises technologiques telles qu’Apple, Google et Microsoft pour les aider à corriger les vulnérabilités détaillées dans les documents de la CIA, en échange de certaines d’exigences.

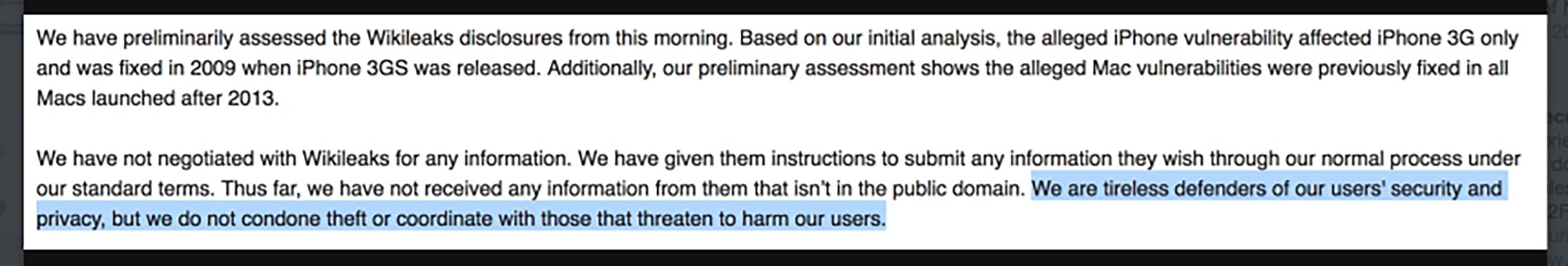

Apple a répondu avec le message ci-dessous peu convivial :

Night Skies et Sonic Screwdrivers

Night Skies et Sonic Screwdrivers

Plongeons à présent dans le vif du sujet, et commençons par la page d’accueil Dark Matter. A ce niveau, WikiLeaks décrit la dernière fuite de données comme suit :

Aujourd’hui, le 23 mars 2017, WikiLeaks divulgue le chapitre “Dark Matter” de Vault 7, qui contient des informations concernant plusieurs projets de la CIA pour infecter les firmwares de Macs d’Apple (signifiant que l’infection persiste même si le système d’exploitation est réinstallé), développés au sein de la CIA par l’EBD (Embedded Development Branch ). Ces documents expliquent les techniques utilisées par la CIA pour acquérir une sorte de “persistance” au niveau des appareils Mac d’Apple, incluant les Macs et les iPhones, et font la démonstration de l’utilisation de malwares ciblant l’EFI/UEFI et le firmware.

Voici un survol des outils documentés et leurs objectifs :

Sonic Screwdriver : Les fans de Doctor Who, savent que le Sonic Screwdriver est l’outil multifonction imaginaire du Docteur pour analyser et se défendre. Dans le monde de la CIA, il s’agit d’un “mécanisme d’exécution d’un code sur des périphériques tels qu’un ordinateur portable ou de bureau Mac, lors du démarrage”, permettant aux cybercriminels de “lancer une attaque même lorsqu’un mot de passe au niveau du firmware est requis”. Sonic Screwdriver, l’agent infecteur de la CIA, est stocké dans le firmware modifié, au niveau de l’adaptateur Apple Thunderbolt-to-Ethernet. La documentation associée a été diffusée en interne, au sein de la CIA le 29 novembre 2012.

DarkSeaSkies : Il s’agit “d’un implant persistant au niveau du firmware EFI d’un ordinateur Apple MacBook Air”, et qui se compose de “DarkMatter“, “SeaPea” et “NightSkies“, avec en plus l’EFI, ainsi que des implants espace-utilisateur et espace-noyau. Les documents internes montrent la date de divulgation suivante : du 26 janvier 2009.

NightSkies : Dans un document datant de décembre 2008, et décrivant le malware NightSkies pour un iPhone 3G tournant avec iOS 2.1, la CIA explique qu’une fois exploité, il donnait à l’agence le contrôle complet d’un équipement infecté. Un extrait précise le point suivant : “l’outil fonctionne en arrière-plan en permettant d’effectuer des uploads, des téléchargements et des exécutions diverses au niveau de l’équipement en question. NS s’installe via un accès physique à l’appareil, et attend une activité de la part de l’utilisateur avant de se déclencher. Lorsque l’activité de l’utilisateur est détectée, NS tentera de lancer un LP préconfiguré (Listening Post), afin de récupérer des tâches, d’exécuter des instructions, et de réagir avec des réponses au niveau d’une session”.

SeaPea : Ce document, mis à jour pour la dernière fois en novembre 2008, montre que même si NightSkies fonctionne uniquement sur Mac OS X 10.5.2 et les versions supérieures, un rootkit nommé SeaPea fonctionnait, quant à lui, sous Mac OS X Tiger 10.4, lancé il y a 12 ans.

L’expert en cybersécurité Mac Pedro Vilaca, spécialiste de l’ingénierie inverse et les rootkits, a déclaré à Forbes que les documents divulgués lors de la dernière fuite Wikileaks montraient que la CIA était la première à s’intéresser au piratage des Macs. “L’agence avait un intérêt certain dans les Macs, ce qui est logique, car de nombreuses cibles stratégiques aiment utiliser les Mac”.

Existe-t-il un aspect positif à cette dernière fuite Wikileaks ?

Depuis que WikiLeaks a commencé à divulguer des documents volés, ces dernières années, beaucoup de personnes dans l’industrie de la cybersécurité avaient prévenu que ces divulgations constituaient une menace pour la sécurité nationale. Mais depuis que ces fuites de données ont eu lieu et qu’il n’existe pas de marche arrière possible, la question est de savoir si l’on peut en dégager un aspect positif.

C’est une question que nous avons posé à des experts en cybersécurité, après la première vague de divulgation de Vault7, quelques semaines en arrière. Eric Cowperthwaite, ancien vice-président de la stratégie pour Core Security et maintenant directeur de managed risk services pour Edgile, a déclaré à l’époque qu’il était vraiment partagé sur cette question.

À titre d’exemple, il a abordé le cas de Chelsea Manning, un soldat de l’armée américaine, reconnu coupable par la cour martiale en 2013 de la violation de l’Espionage Act, et d’autres infractions, après avoir donné à WikiLeaks près des trois quarts d’un million de documents militaires et diplomatiques sensibles et/ou classifiés :

Il existe du bon et du moins bon dans cette affaire. Nous savons que certaines des fuites de données facilitées par Manning ont eu des répercussions sur les opérations militaires. Cela faisait partie du procès de Manning. J’ai également trouvé intéressant que Wikileaks prétende que la communauté du renseignement américain avait un problème pour garder ses outils de cyberguerre hors du marché noir. Et si la CIA, la NSA, etc… ne peuvent pas garder ces outils sous contrôle, les citoyens sont en droit de le savoir.

C’est pourquoi Naked Security continuera à communiquer sur les fuites WikiLeaks.

Follow @ SophosFrance //platform.twitter.com/widgets.js

Billet inspiré de Latest WikiLeaks dump shows CIA targeting Apple earlier than others, par Bill Brenner, Sophos NakedSecurity.

Qu’en pensez-vous ? Laissez un commentaire.