Nouvelle attaque par ingénierie sociale diffusée par SPAM

Si un email arrive dans votre boîte de réception et vous demande de payer une redevance télévisuelle, faites attention : une nouvelle attaque par ingénierie sociale est en circulation et utilise des spams pour inciter les victimes à télécharger un malware qui supprime les fichiers.

Si un email arrive dans votre boîte de réception et vous demande de payer une redevance télévisuelle, faites attention : une nouvelle attaque par ingénierie sociale est en circulation et utilise des spams pour inciter les victimes à télécharger un malware qui supprime les fichiers.

SophosLabs a observé ce phénomène, en forte augmentation depuis janvier, avec notamment des attaques qui ont frappé deux entreprises, et qui ont supprimé des fichiers partagés en les remplaçant par des fichiers .JSE, en reprenant les mêmes noms que les fichiers originaux.

L’attaque a commencé lorsque les cybercriminels ont envoyé des emails aux personnes au sein des entreprises ciblées. Techniquement, il ne s’agit pas d’un email d’hameçonnage qui redirige la victime vers un faux écran de connexion. Avec cette technique particulière, le clic entraîne tout simplement le téléchargement d’un document malveillant.

Les personnes qui auront cliqué seront infectés par un worm .JSE, qui va ensuite supprimer et remplacer les fichiers sur vos réseaux partagés. Le worm est à peu près le même à chaque fois, mais le payload change dans chacune des attaques que SophosLabs a analysées.

Une ingénierie sociale malicieuse !

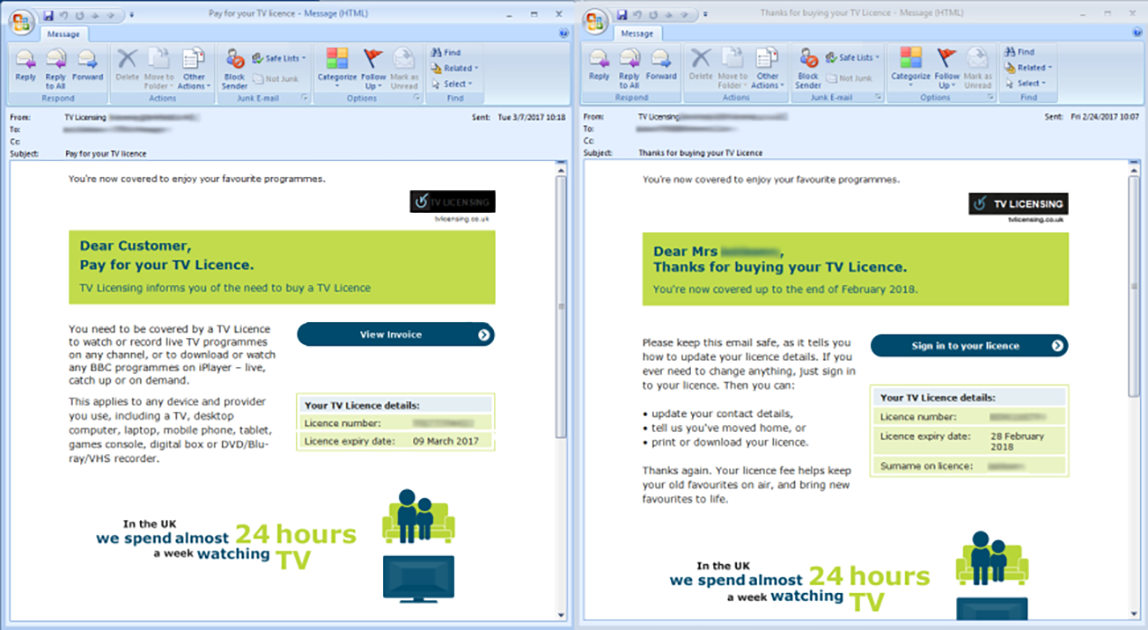

Les victimes ont été infectées en utilisant des spams classiques. Voici deux messages concernant la situation d’une redevance TV. Le choix d’un tel sujet est plutôt bien avisé de la part des cybercriminels, en particulier en ciblant des personnes au Royaume-Uni, où ces redevances sont obligatoires. L’imitation semble authentique, jusqu’à ce que vous regardiez de plus près.

A gauche se trouve le spam, qui indique au destinataire que le paiement est encore nécessaire. Il n’existe pas non plus de nom de client, ni de numéro de redevance, et le logo est peu lisible :

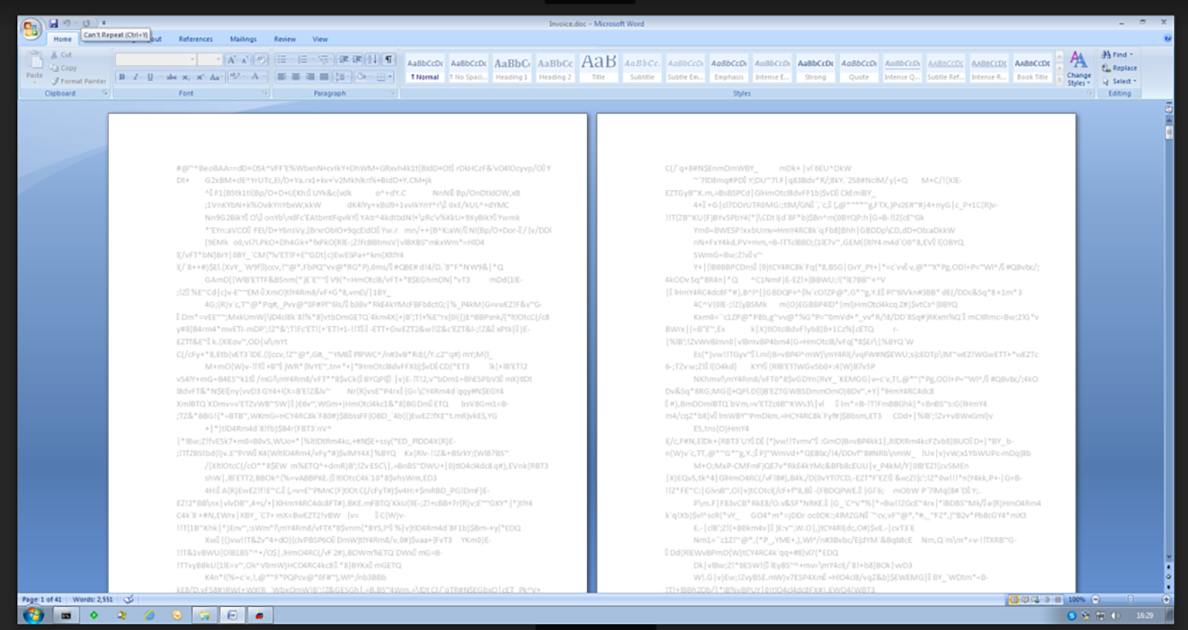

Si “view invoice” est cliqué, un fichier appelé Invoice.doc sera téléchargé, lui-même infecté par Troj/DocDl-IGU. Une fois le fichier téléchargé et ouvert, l’utilisateur doit activer les macros. Avant que les macros ne soient activées, le fichier ressemble à ceci :

Si “view invoice” est cliqué, un fichier appelé Invoice.doc sera téléchargé, lui-même infecté par Troj/DocDl-IGU. Une fois le fichier téléchargé et ouvert, l’utilisateur doit activer les macros. Avant que les macros ne soient activées, le fichier ressemble à ceci :

Une fois que les macros sont activées, le malware lance son attaque.

Une fois que les macros sont activées, le malware lance son attaque.

Le worm se connecte à une command-and-control et envoie sa charge. Cette charge change à chaque attaque. Dans un cas, il s’agissait du trojan bancaire Dridex (v4). Dans un autre cas, il s’agissait d’un autre trojan bancaire, connu sous le nom de Gozi.

Les mesures défensives

Sophos bloque le malware à la place de ses clients, mais il est important pour les entreprises de prévenir les employés au sujet de ces emails et des attaques lancées. Plus précisément, les entreprises devraient :

- Expliquez à quoi ressemblent les emails et comment détecter le vrai du faux.

- Mettre en garde les employés de ne pas cliquer sur quoi que ce soit, à moins que l’email ne provienne d’une source sûre.

Pour ce type d’infection (doc/script/download), il existe d’autres techniques que les internautes peuvent utiliser pour se protéger. Par exemple :

- Déployer un logiciel anti-spam pour empêcher les emails malveillants d’atteindre les utilisateurs.

- Utilisez les politiques de pièces jointes au niveau de la passerelle de messagerie électronique. Par exemple, bloquer les documents Office entrants avec des macros intégrées.

- Disposez d’une stratégie Office de groupe, qui bloque les macros non fiables.

- Utilisez les contrôles d’application pour empêcher l’utilisation non autorisée de moteurs de script (wscript dans ce cas).

- Sauvegardez les fichiers le plus souvent possible.

Follow @ SophosFrance //platform.twitter.com/widgets.js

Billet inspiré de Spam mails circulate file-shredding malware: how to protect yourself, par Bill Brenner, Sophos NakedSecurity.

Qu’en pensez-vous ? Laissez un commentaire.