Ingénierie sociale et hameçonnage : nouvel outil Sophos Phish Threat

Lorsque Sophos Phish Threat est sorti en Janvier, nous avions souligné que :

Lorsque Sophos Phish Threat est sorti en Janvier, nous avions souligné que :

- Les emails étaient l’une des sources d’infection les plus problématiques.

- Bien souvent, ce sont les gens ordinaires et bien intentionnés qui laissent des emails toxiques pénétrer dans les entreprises.

L’hameçonnage est un vieux problème certes, mais l’actualité ne cesse de montrer que les gens continuent à être des proies faciles.

Nouvelles attaques, anciennes tactiques

Un article récent de Naked Security avait décrit les efforts de certains “bad guys” pour infecter leurs potentielles victimes en utilisant des scams qui utilisaient le thème du paiement des taxes, avec des avertissements de l’IRS (Internal Revenue Service) par le biais de nouvelles campagnes d’emails ciblant les conseillers fiscaux, le personnel des services paie, le personnel des ressources humaines, les écoles et les contribuables moyens. Dans un autre scam, les cybercriminels ont pollué les listings d’Amazon avec des liens qui redirigeaient les victimes vers un site de paiement Amazon très convaincant.

Maintenant, de nouveaux rapports mentionnent que des cybercriminels utilisent des pièces jointes PDF malveillantes et des messages qui semblent venir de leurs services RH, ainsi que des fausses demandes d’amis Facebook (Pour en savoir plus, lisez les Latest phishing tactics: infected PDFs, bogus friend requests, fake HR emails).

Alden Pornasdoro, membre de l’équipe Microsoft Malware Protection Center, a mis en garde contre les fichiers PDF malveillants. Contrairement à d’autres campagnes de spams, écrit-il, les pièces jointes PDF en question ne contiennent pas de malware ou de code d’exploit. Au lieu de cela, ils s’appuient sur une ingénierie sociale pour diriger les internautes vers des pages d’hameçonnage où ils sont invités à divulguer des informations sensibles.

Dans un autre cas, ZDNet a indiqué que l’envoi d’une fausse demande d’ami était le meilleur moyen pour inciter une personne à cliquer sur un lien, même lorsque l’email était envoyé à une adresse électronique professionnelle.

Dans une simulation réalisée par MWR Infosecurity, un quart des utilisateurs testés ont cliqué sur le lien vers un écran de connexion falsifié, et plus de la moitié étant prêt à fournir un nom d’utilisateur et un mot de passe. Quatre sur cinq ont ensuite téléchargé le fichier malveillant. Pendant ce temps, un email bidon qui prétendait venir du département des ressources humaines, et se référait à un système d’évaluation, a prouvé son efficacité.

Attaques réussies par ingénierie sociale

Les développements récents montrent que l’ancienne technique par ingénierie sociale est belle et bien vivante. Comprendre son fonctionnement est la première étape dans l’élaboration d’une défense optimale. Nous avons écrit précédemment :

Une attaque élaborée par ingénierie sociale est le fait d’inciter des utilisateurs à faire une action spécifique dans l’intérêt du cybercriminel. Vous pourriez penser que cela ressemble au travail d’un escroc, et vous auriez bien raison. En effet, étant donné qu’une ingénierie sociale mise sur les faiblesses inhérentes à chacun de nous, elle peut être redoutable d’efficacité. Sans formation adéquate, il est difficile de se protéger. Si vous avez déjà reçu un email d’hameçonnage, alors vous avez déjà vu la technique par ingénierie sociale en action. L’aspect ingénierie sociale d’une attaque par hameçonnage est la première étape cruciale : à savoir amener la victime à ouvrir une pièce jointe douteuse ou à visiter un site web malveillant.

Comme le soulignait l’article, l’hameçonnage ne peut fonctionner que si la première étape, à savoir une ingénierie sociale, arrive à vous convaincre de faire une action particulière.

Pour aider à la sensibilisation, les éditeurs de solutions de sécurité ont offert un certain nombre de produits et services que les entreprises peuvent utiliser pour effectuer des simulations, essentiellement des simulations d’attaques par hameçonnage, pour montrer aux employés combien il est facile de se faire duper par ingénierie sociale.

Pour les clients de Sophos, ce produit s’appelle est Phish Threat.

Comment ce produit fonctionne ?

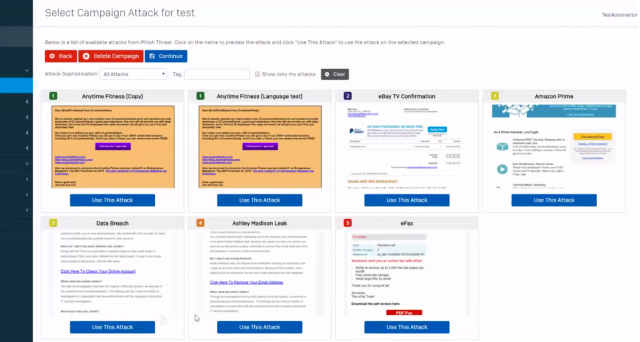

Avec Phish Threat, les administrateurs choisissent un type de campagne, sélectionnent un ou plusieurs modules de formation, sélectionnent une simulation d’un message d’hameçonnage et choisissent les utilisateurs à tester. Le rapport vous indique combien de messages ont été envoyés, qui a cliqué dessus, et parmi ceux-là qui a été jusqu’à la fin des modules requis.

Les programmes de sensibilisation à la sécurité ne sont pas nouveaux et certains experts en sécurité ont mis en doute leur efficacité, car les utilisateurs continuent de commettre les mêmes erreurs.

Les programmes de sensibilisation à la sécurité ne sont pas nouveaux et certains experts en sécurité ont mis en doute leur efficacité, car les utilisateurs continuent de commettre les mêmes erreurs.

À notre avis, les simulations renforcent l’impact des programmes de sensibilisation. Plus les employés sont pris au piège lors d’une simulation, moins ils sont susceptibles d’oublier la leçon !

Cela peut ressembler à une démarche intéressée. Mais la meilleure preuve est dans l’avalanche continue des cas d’hameçonnage dans l’actualité au quotidien.

Follow @ SophosFrance //platform.twitter.com/widgets.js

Billet inspiré de Why you should put your staff to the test with phishing drills, par Bill Brenner, Sophos NakedSecurity.

Qu’en pensez-vous ? Laissez un commentaire.