Le ransomware Filecode attaque votre Mac : comment s’en sortir gratuitement ?

La semaine dernière, SophosLabs nous a montré un nouveau type de ransomware.

La semaine dernière, SophosLabs nous a montré un nouveau type de ransomware.

Il pourrait ne représenter aucun intérêt particulier, compte tenu du nombre de malwares différents qui apparaissent tous les jours, mais celui-ci est plus intéressant que les autres …

… car il cible les utilisateurs Mac (pas de rictus nerveux de la part des utilisateurs Windows, s’il vous plaît !).

En fait, il a clairement été développé pour Mac sur un Mac par un utilisateur Mac, plutôt qu’adapté (ou “porté”, si on utilise le jargon, dans le sens de “transporté”) à partir d’un autre système d’exploitation.

Ce ransomware, détecté et bloqué par Sophos sous OSX/Filecode-K et OSX/Filecode-L, a été écrit dans le langage de programmation Swift, un environnement de programmation relativement récent qui vient d’Apple et est principalement destiné aux platesformes macOS et iOS.

Swift a été développé en tant que projet open-source en 2016 et peut maintenant être officiellement utilisé sur Linux ainsi que sur les plateformes Apple, mais aussi sur Windows 10 via le sous-système Linux de Microsoft. Néanmoins, les programmeurs de malwares qui choisissent Swift pour le codage, ont presque exclusivement leurs yeux braqués sur les utilisateurs Mac pour en faire de potentielles victimes.

La bonne nouvelle est que vous n’êtes pas susceptibles d’être touché par le ransomware Filecode, et ce pour un certain nombre de raisons :

- Filecode est apparemment apparu car il était présent sous diverses formes sur des sites de piratage de logiciels, se faisant passé pour un outil de hacking ciblant les principaux logiciels commerciaux. Jusqu’à présent, nous ne sommes pas au courant d’attaques Filecode venant d’ailleurs, donc si vous restez loin des sites prétendant vous aider à contourner les contrôles de licence intégrés dans les logiciels commerciaux, vous devriez être OK.

- Filecode s’appuie sur des outils intégrés macOS pour l’aider à trouver et à chiffrer vos fichiers, mais n’utilise pas ces outils de manière fiable. Par conséquent, dans nos tests du moins, les malwares sont parfois restés bloqués après le chiffrement de quelques fichiers.

- Filecode utilise un algorithme de chiffrement qui peut presque systématiquement être mis en échec, et ce sans payer la rançon. Tant que vous avez une copie originale et non chiffrée de l’un des fichiers qui ont été chiffrés, il est très probable que vous serez en mesure d’utiliser un des nombreux outils gratuits pour “craquer” la clé de déchiffrement et récupérer les fichiers pour vous-même.

Ironiquement, le fait que vous puissiez récupérer sans payer est un double soulagement.

En réalité, le cybercriminel derrière ce ransomware n’a pas su garder une copie de la clé aléatoire de chiffrement choisie pour l’ordinateur de chaque victime.

Nous avons déjà écrit sur ce genre de ransomware, en lui donnant le surnom de “boneidleware“, car les cybercriminels étaient tellement incompétents ou paresseux qu’ils n’ont même pas pris la peine de mettre en place un système de paiement, un moyen de chiffrement (ou simplement de suppression) de vos fichiers, se débarrassant ensuite de la clé, puis demandant de l’argent dans l’espoir qu’au moins quelques victimes paieront.

En 2013, Cryptolocker était le premier ransomware à s’être répandu largement. Les cybercriminels ayant développé ce dernier avaient mis en place un processus d’extorsion qui fournissait de façon fiable les clés de déchiffrement aux victimes qui avaient payé la rançon. La rumeur s’est propagée en démontrant que payer, peu importe le préjudice que cela pouvait créer, permettait très probablement de récupérer vos données, et c’est ce que beaucoup de gens ont fait, créant ainsi un “marché à part entière” pour l’extorsion de fonds via les ransomwares. Mais les attaques récentes, où le versement s’est avéré n’avoir aucun résultat, ont commencé à changer l’opinion publique. Dans une pure ironie, il semble que les dernières vagues de ransomwares sont devenues des campagnes anti-ransomwares les plus puissantes de toutes !

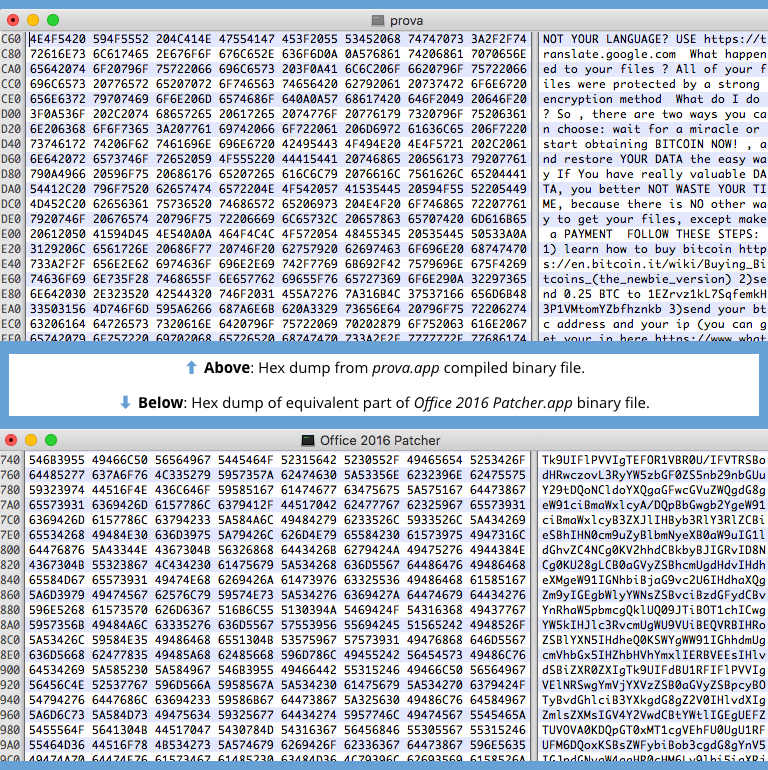

Nous avons vu trois versions de Filecode : la première prétendant craquer Adobe Premiere, la seconde Office 2016, et la troisième, appelée Prova, semble être une version qui n’était pas censée être publiée :

Le mot “prova” signifie “test” en italien.

Le mot “prova” signifie “test” en italien.

Cette version ne chiffre que les fichiers présents dans un répertoire appelé /Desktop/test, et ne fait aucun effort pour cacher les messages texte stockés dans le programme :

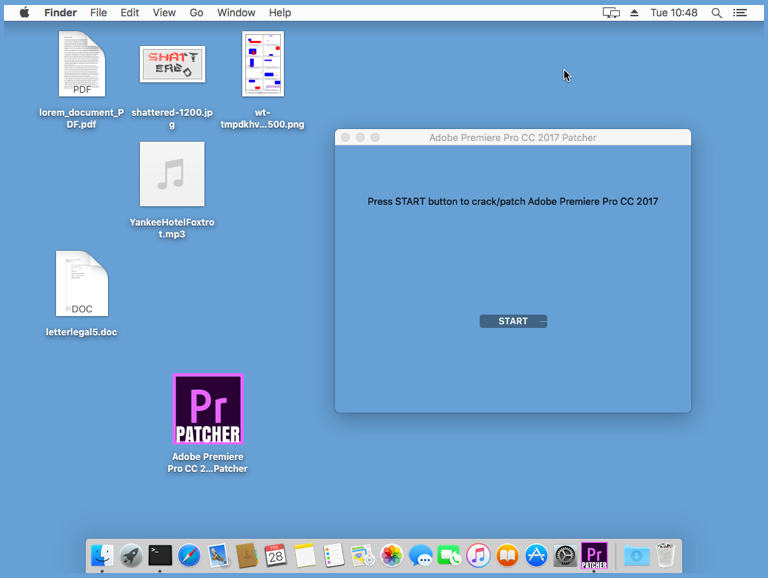

Si vous exécutez une des versions “Patcher” de ce ransomware, vous verrez apparaitre une fenêtre contextuelle qui indique clairement que le programme est sur le point de vous faire du mal :

Si vous exécutez une des versions “Patcher” de ce ransomware, vous verrez apparaitre une fenêtre contextuelle qui indique clairement que le programme est sur le point de vous faire du mal :

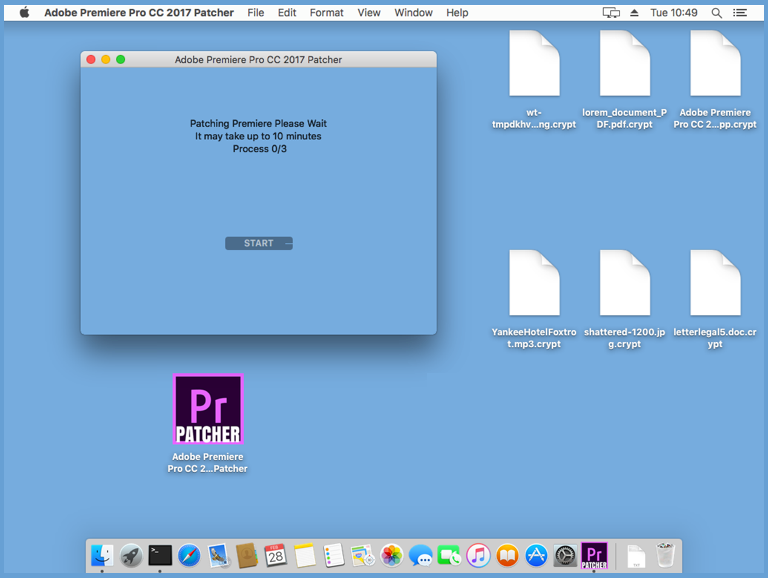

Si vous cliquez sur [Démarrer], le processus commencera sous la forme d’un message fictif, illustré ici, en prétendant que tout va bien se passer, et ce même après que les fichiers sur le bureau Mac aient été chiffrés :

Si vous cliquez sur [Démarrer], le processus commencera sous la forme d’un message fictif, illustré ici, en prétendant que tout va bien se passer, et ce même après que les fichiers sur le bureau Mac aient été chiffrés :

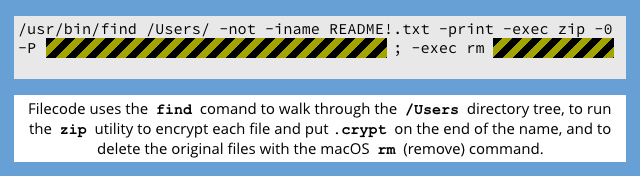

En fait, Filecode parcourt tous les fichiers auxquels il peut avoir accès dans le répertoire

En fait, Filecode parcourt tous les fichiers auxquels il peut avoir accès dans le répertoire /Users, en utilisant le programme macOS intégré find pour lister vos fichiers, la fonction zip pour les chiffrer et rm pour les supprimer (les fichiers supprimés à l’aide de rm ne vont pas dans la Corbeille et ne peuvent donc pas être facilement récupérés).

Le mot de passe ZIP utilisé est une chaîne de 25 caractères choisis au hasard, de sorte que même si chaque Mac infecté est chiffré avec un mot de passe différent, tous les fichiers lors d’une même exécution du malware auront la même clé (comme nous le verrons ci-dessous, c’est un point positif ici).

Le mot de passe ZIP utilisé est une chaîne de 25 caractères choisis au hasard, de sorte que même si chaque Mac infecté est chiffré avec un mot de passe différent, tous les fichiers lors d’une même exécution du malware auront la même clé (comme nous le verrons ci-dessous, c’est un point positif ici).

Notez que le malware Filecode ne nécessite pas de privilèges administrateur. Lorsque vous lancez l’application du ransomware, vous lui donnez implicitement le droit de lire et d’écrire au niveau du même ensemble de fichiers, comme vous pourriez le faire via d’une autre application, telle que Word ou Photos. Le ransomware n’a pas besoin d’un accès à l’ensemble du système pour attaquer vos fichiers personnels, et ce sont les fichiers qui ont le plus de valeur pour vous. Pour cette raison, vous ne verrez aucun avertissement apparaître pour vous dire que “Cette application veut faire des modifications, Entrez votre mot de passe pour l’autoriser”. De façon générale, seules les applications qui doivent installer des composants qui peuvent être utilisés en dehors de l’application elle-même, comme les pilotes du noyau ou les plugins de navigateur, vous alerteront avec une fenêtre pop-up dédiée au mot de passe. Nous rencontrons régulièrement des utilisateurs Mac qui ne réalisent pas toujours ceci et qui pensent donc que la simple recherche de fenêtres demandant des mots de passe est une précaution nécessaire et suffisante contre les attaques de malware.

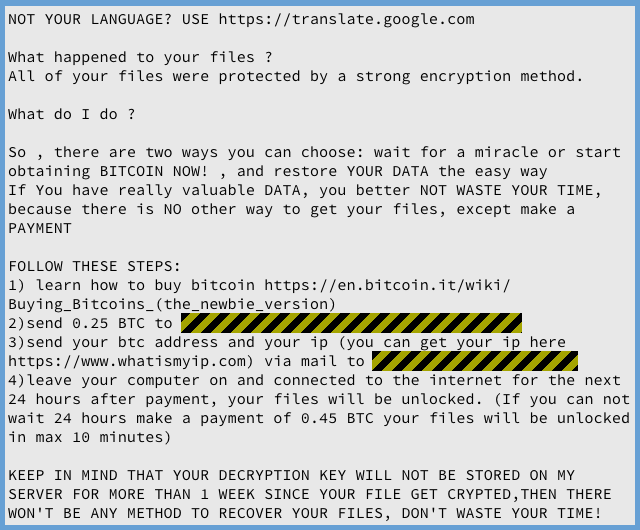

Filecode laisse derrière lui un tas de fichiers texte qui vous indiquent comment payer 0.25 bitcoins (environ 280€ à la date à laquelle nous publions) au cybercriminel à l’origine de cette attaque, et en vous donnant une adresse Bitcoin pour l’argent, et une adresse email temporaire pour entrer en contact.

Vous êtes alors censés laisser votre ordinateur connecté à Internet afin que le cybercriminel puisse y accéder à distance, des instructions sur la façon dont cette partie fonctionne ne sont pas fournies à ce stade, et il promet de rester présent et de déchiffrer vos fichiers dans les 24 heures.

Apparemment, pour BTC 0.45 (environ 500 €) au lieu de BTC 0.25, vous pouvez bénéficier du service express, et vos fichiers seront déchiffrés dans les 10 minutes :

Le vrai problème survient si vous n’avez pas une sauvegarde et que vous prenez la décision stressante de payer dans l’espoir de faire le meilleur choix vis-à-vis de cette mauvaise situation.

Le vrai problème survient si vous n’avez pas une sauvegarde et que vous prenez la décision stressante de payer dans l’espoir de faire le meilleur choix vis-à-vis de cette mauvaise situation.

Nous n’avons pas pu voir dans le code à quel moment le cybercriminel conservait une copie de la clé de chiffrement qu’il a transféré ensuite au programme ZIP, que ce soit en sauvegardant le mot de passe localement et discrètement, ou bien en la uploadant.

En d’autres termes, Filecode semble bien être encore un bon exemple de “boneidleware“, dans lequel le cybercriminel a négligé, oublié ou n’était pas en mesure de créer un système backend fiable pour garder une trace des clés et des paiements, vous laissant lui et vous-même sans processus de récupération simple.

Même si vous avez accordé l’accès de votre ordinateur au cybercriminel pour “réparer” le problème qu’il a créé en premier lieu, et même s’il était capable de se connecter à distance pour essayer de faire quelque chose, nous pensons qu’il n’aurait pas eu de meilleure solution que de craquer tout simplement le chiffrement du ZIP à partir de zéro.

Donc, dans le cas improbable où vous seriez frappés par ce ransomware, vous devriez plutôt apprendre à craquer le chiffrement du ZIP vous-même, afin d’éviter à avoir à compter sur un cybercriminel pour vous venir en aide.

Craquer le code vous-même

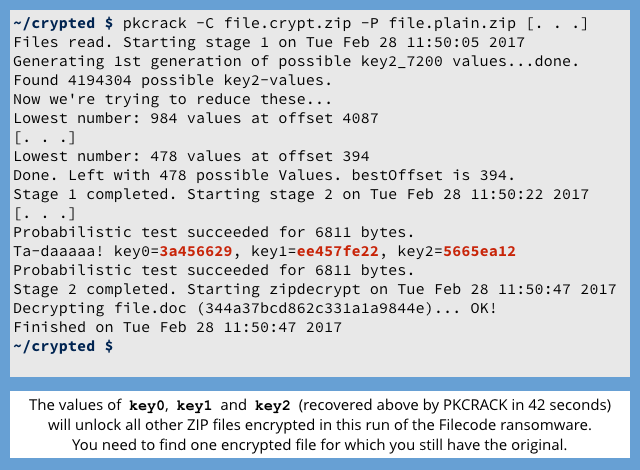

Dans nos tests, un outil de craquage ZIP appelé PKCRACK (il est gratuit à télécharger, mais vous devez envoyer une postcard à l’auteur si vous l’utilisez) a été en mesure de comprendre comment récupérer des fichiers chiffrés avec Filecode en seulement 42 secondes.

C’est parce que le système de chiffrement utilisé dans l’application ZIP a été créé par un programmeur plutôt que par un cryptographe.

L’algorithme a été rapidement déconstruit et craqué, et des outils logiciels pour automatiser le processus ont pris le relai.

PKCRACK ne cherche à trouver le mot de passe actuel de 25 caractères utilisé par le ransomware dans la commande ZIP. Au lieu de cela, il effectue une ingénierie inverse au niveau de trois valeurs de clé de 32 bits (4 octets) qui peuvent être utilisées pour configurer l’intérieur de l’algorithme de déchiffrement correctement, en court-circuitant essentiellement le besoin de commencer avec la saisie du mot de passe pour générer la clé :

Si nous supposons un choix de 62 caractères différents (A-Z, a-z et 0-9), alors nous avons 6225 alternatives à essayer, soit environ un milliard de milliard de milliard de milliards de milliard.

Si nous supposons un choix de 62 caractères différents (A-Z, a-z et 0-9), alors nous avons 6225 alternatives à essayer, soit environ un milliard de milliard de milliard de milliards de milliard.

Mais en mettant l’accent sur les trois valeurs de 32 bits internes au sein du processus de chiffrement PKZIP, et sur le fait que seul un petit sous-ensemble de combinaisons soient possibles, PKCRACK et d’autres outils de récupération ZIP peuvent faire le travail presque immédiatement.

Le seul bémol est que vous devez avoir une copie originale de l’un des fichiers chiffrés par Filecode, car les outils de craquage ZIP reposent sur ce que l’on appelle une attaque en texte clair connue, où la comparaison de l’entrée et de la sortie de l’algorithme de chiffrement pour un fichier connu, accélère considérablement la récupération de la clé.

Une fois que vous avez craqué les valeurs de clé 32 bits pour un fichier, vous pouvez utiliser les mêmes valeurs pour déchiffrer tous les autres fichiers directement, et ce gratuitement depuis chez vous !

Quoi faire ?

- Lisez nos conseils pour éviter les ransomwares. Votre meilleure défense contre les malwares, quels qu’ils soient, est de ne pas être infecté en premier lieu.

- Écoutez notre podcast sur les ransomwares. Nous expliquons tout ce que vous devez savoir.

- Effectuez des sauvegardes régulières et conservez au moins une copie hors ligne. Les ransomwares ne sont qu’un moyen utilisé parmi tant d’autres pour vous faire perdre brutalement vos données précieuses.

- Essayez notre produit Sophos Home gratuit pour protéger votre Mac. L’antivirus et le filtrage web s’adressent à tout le monde, et pas seulement aux utilisateurs Windows.

Consultez notre article qui vous donnera une description complète de la façon dont nous avons récupéré nos propres fichiers, gratuitement, lors de notre essai sacrificiel Mac !

Follow @ SophosFrance //platform.twitter.com/widgets.js

Billet inspiré de ‘Filecode’ ransomware attacks your Mac – how to recover for free, par Paul Ducklin, Sophos NakedSecurity.

Qu’en pensez-vous ? Laissez un commentaire.