RSA 2017 : Anatomie de malwares Mac

Bien que les malwares Mac soient relativement rares, les ordinateurs Apple ne sont pas pour autant immunisés, comme l’a montré les prévisions du SophosLabs en matière de malwares pour cette année. Les malwares Mac sont souvent techniquement sournois et orientés vers la collecte de données ou un accès secret et à distance, offert à des cybercriminels.

Bien que les malwares Mac soient relativement rares, les ordinateurs Apple ne sont pas pour autant immunisés, comme l’a montré les prévisions du SophosLabs en matière de malwares pour cette année. Les malwares Mac sont souvent techniquement sournois et orientés vers la collecte de données ou un accès secret et à distance, offert à des cybercriminels.

Voici deux exemples présentés : OSX/KeRanger-A et OSX/PWSSync-B.

OSX/KeRanger-A

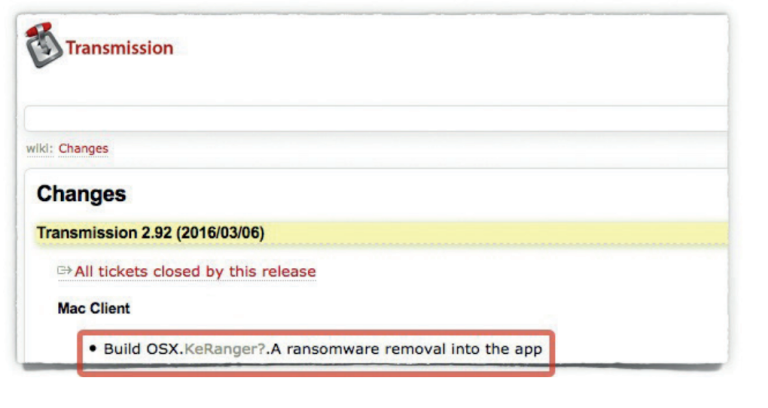

La première application officielle Transmission (version 2.90) infectée par OSX/KeRanger a été découverte début Mars 2016. Quelques jours plus tard, la version infectée a été retirée et placée sous contrôle, en intégrant un code pour surveiller KeRanger en particulier, et qui faisait partie ensuite de la version 2.92.

Les cybercriminels en général utilisent la même formule pour leurs ransomwares que celle qui a si bien fonctionné sous Windows.

Afin d’éviter ce qui suit vous pouvez éduquer vos utilisateurs à la sécurité avec nos conférences intra-entreprise.

Les hackers et leurs malwares Mac exécutent les étapes suivantes :

- Ils vous poussent à ouvrir un fichier après vous avoir dupés.

- Ils installent et exécutent le programme du ransomware.

- Ils effectuent un call-home pour accéder à l’une des listes de serveurs sous leur contrôle, afin d’obtenir une clé de chiffrement.

- Ils chiffrent vos fichiers au sein de votre répertoire personnel et de vos volumes actifs, en ajoutant l’extension .encrypted à chaque fois.

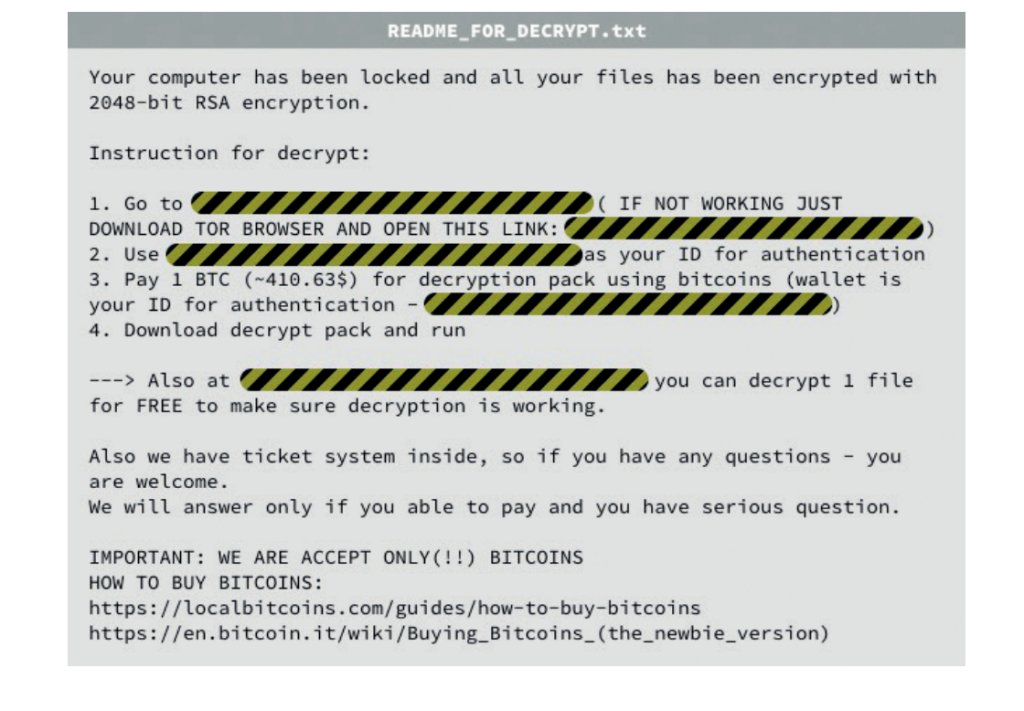

- Ils ajoutent un fichier appelé README_FOR_DECRYPT.txt dans chaque répertoire où un fichier a été chiffré.

Les victimes reçoivent alors le message suivant :

Pour éviter d’être infecté, Sophos a alors recommandé les actions suivantes :

Pour éviter d’être infecté, Sophos a alors recommandé les actions suivantes :

- Envisagez d’utiliser un antivirus Mac capable de scanner automatiquement les fichiers que vous avez téléchargés avant de les exécuter pour la première fois, et qui peut vérifier les sites web auxquels vous voulez accéder, et ce avant que votre navigateur n’établisse la connexion.

- Effectuez régulièrement des sauvegardes et conservez une copie de préférence hors-ligne. Le logiciel de sauvegarde Time Machine sur OSX peut créer des sauvegardes chiffrées, ainsi même si le disque sur lequel elles sont stockées est volé, votre sauvegarde reste sécurisée. Ainsi vous pouvez échanger en toute sécurité les sauvegardes de disque avec un ami ou un membre de votre famille, afin que chacun ait la sauvegarde de l’autre.

OSX/PWSSync-B

Un autre exemple de problème pour les utilisateurs de Mac est apparu en août dernier, quand une fausse version de Transmission 2.92 a été téléchargée, avec un malware connu sous le nom d’OSX/PWSSync-B. Ironiquement, la fonctionnalité principale ajoutée lorsque la version 2.92 est sortie, était un utilitaire de suppression de malwares Mac pour le ransomware MacOS OSX/KeRanger-A.

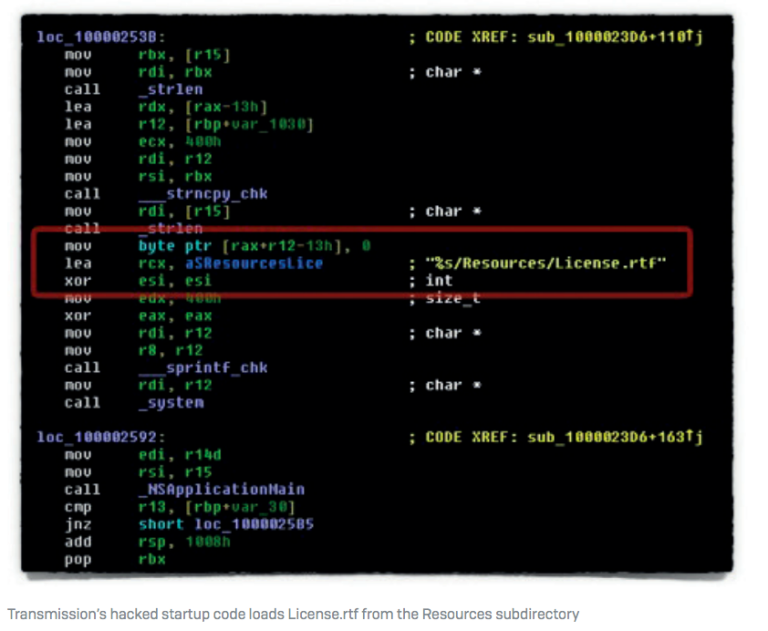

Un piratage similaire visant l’application Transmission a eu lieu le même mois. Le programme Transmission piraté contenait un petit changement : un petit bout de code ajouté au début qui chargeait un fichier appelé License.rtf, et qui était fourni dans le pack d’applications (la fois précédente, le fichier supplémentaire malveillant s’intitulait General.rtf).

Un piratage similaire visant l’application Transmission a eu lieu le même mois. Le programme Transmission piraté contenait un petit changement : un petit bout de code ajouté au début qui chargeait un fichier appelé License.rtf, et qui était fourni dans le pack d’applications (la fois précédente, le fichier supplémentaire malveillant s’intitulait General.rtf).

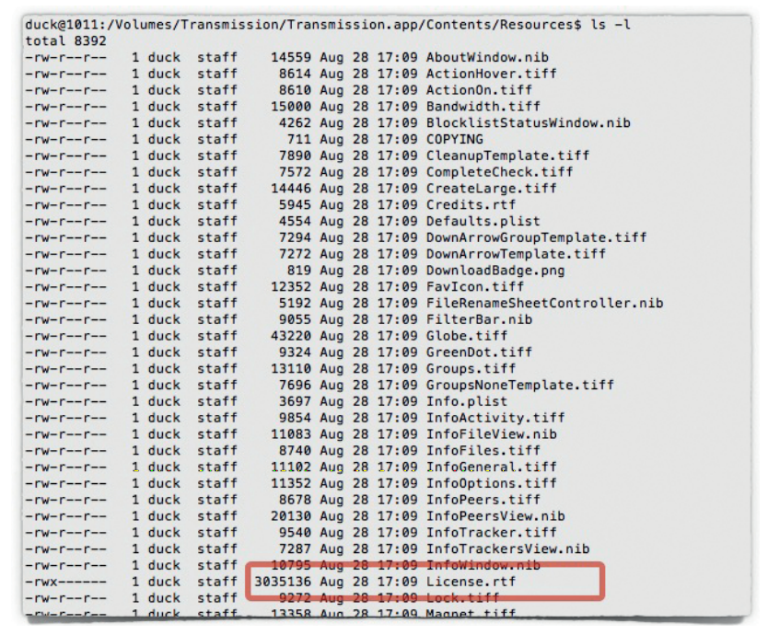

Le fichier License.rtf semble assez innocent. En effet, quel logiciel n’inclut pas une licence ! Ainsi, ouvrir ce dernier semblait plutôt sans risque.

Le fichier License.rtf semble assez innocent. En effet, quel logiciel n’inclut pas une licence ! Ainsi, ouvrir ce dernier semblait plutôt sans risque.

Sauf que cette licence n’est pas ce qu’elle semble être.

Sauf que cette licence n’est pas ce qu’elle semble être.

Il s’agissait en fait d’un exécutable MacOS (fichier programme) qui :

- se configurait comme un LaunchAgent OS X pour s’exécuter automatiquement chaque fois que vous redémarriez ou ouvriez une session.

- volait les mots de passe et les autres informations d’identification de votre Keychain OS X, le gestionnaire de mots de passe intégré à votre Mac.

- effectuait des call-home pour télécharger des scripts supplémentaires à exécuter.

Les personnes touchées :

- avaient un Mac sous OS X.

- avaient téléchargé le client Transmission 2.92 BitTorrent le 28 ou 29 août 2016.

- utilisaient, en fait, l’application Transmission piégée que vous avez téléchargée.

Les “bad guys” en question sont montés en puissance grâce à ces attaques, et nous nous attendons à en voir davantage encore en 2017.

Follow @ SophosFrance //platform.twitter.com/widgets.js

Billet inspiré de RSA 2017: Deconstructing macOS ransomware, par Bill Brenner, Sophos NakedSecurity.

Qu’en pensez-vous ? Laissez un commentaire.