Routeurs Netgear : bug au niveau de la gestion à distance

Récemment, nous avons écrit au sujet d’un bug concernant les routeurs Netgear qui débouchait sur une faille au niveau de la gestion à distance.

Récemment, nous avons écrit au sujet d’un bug concernant les routeurs Netgear qui débouchait sur une faille au niveau de la gestion à distance.

Dit plus simplement, si votre routeur contient ce bug, alors n’importe qui capable de lancer une requête web vers celui-ci, pourra également lui envoyer une commande UNIX de leur choix, et le routeur exécutera cette commande en tant qu’utilisateur root.

Un cybercriminel pourra alors lire et changer la configuration de votre réseau, espionner votre trafic, vous impliquer dans un botnet, vous rediriger vers des réseaux publicitaires, des sites malveillants ou des malwares, et bien d’autre choses encore.

Voici ce que vous devez savoir au sujet de ce bug Netgear de la gestion à distance.

Nos conseils immédiats étaient les suivants :

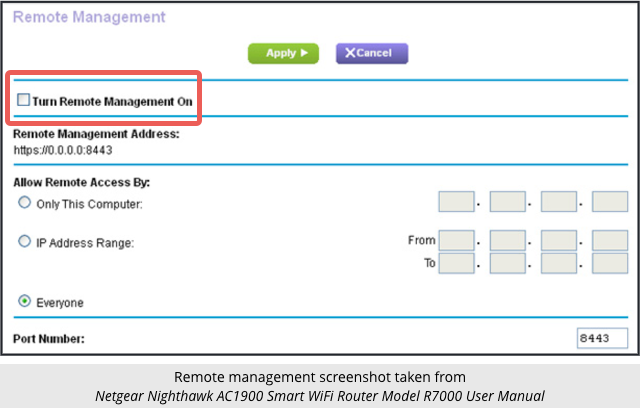

- Assurez-vous que l’interface de management de votre routeur web ne soit pas visible depuis internet, de manière à ce qu’une potentielle attaque ne puisse venir que de l’intérieur de votre réseau.

- Consultez les notifications de sécurité de Netgear, concernant d’éventuelles mises à jour du firmware, afin de patcher le problème.

- Pensez à retourner le bug contre lui-même, en utilisant l’exploit en question, afin d’éteindre l’interface de management web où le bug a été trouvé.

La bonne nouvelle est que Netgear s’est déjà mis au travail pour résoudre ce problème, en testant notamment des routeurs de sa gamme, pour connaitre l’ampleur de cette vulnérabilité, et en développant des mises à jour du firmware, pour les modèles qui contiennent ce bug.

La mauvaise nouvelle est que cette vulnérabilité est plus sérieuse, ou du moins est vraiment plus facile à exploiter, que ce que nous pensions lorsque nous vous recommandions juste de vérifier que la gestion à distance était désactivée.

Voici donc la situation à l’heure actuelle.

Q : Quels sont les routeurs Netgear vulnérables ?

Selon 2016-12-14T09:10Z, Netgear a listé les modèles suivants : R6250, R6400, R6700, R6900, R7000, R7100LG, R7300DST, R7300, R7900, R8000, D6220, D7000.

Cette liste est susceptible de changer, ainsi vérifiez de temps en temps auprès de Netgear sur la page support dédiée, Security Advisory for VU 582394.

Q : Puis-je être attaqué directement de l’extérieur ?

Seulement si un hacker peut directement se connecter à l’interface web, au sein de votre routeur, et depuis internet (le port WAN au niveau de votre routeur).

Il faut pour ceci que la gestion à distance soit activée, heureusement elle est désactivée par défaut, et que votre interface web soit uniquement accessible via les ports LAN de votre routeur et via le Wi-Fi.

Vous pouvez vérifier les paramétrages en suivant les instructions dans notre article précédent.

Q : Puis-je être attaqué directement de l’intérieur ?

Q : Puis-je être attaqué directement de l’intérieur ?

Quiconque sur votre réseau, tels que des amis qui connaitraient votre mot de passe Wi-Fi (ou d’autres qui pourraient le deviner), peut lancer une requête web malveillante et semer la zizanie au sein de votre routeur

Q : Puis-je être attaqué indirectement de l’extérieur ?

Malheureusement, Oui.

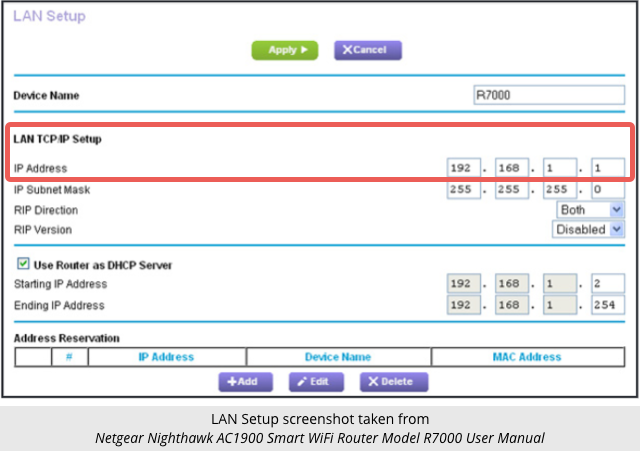

Comme cela a été souligné, dans un commentaire laissé au sujet de notre précédent article, la plupart des routeurs Netgear ont une adresse réseau par défaut (numéro d’adresse IP) : 192.168.1.1.

Ainsi, quiconque vous envoi un email ou arrive à vous attirer sur une page web, pour la piéger avec une URL malveillante du style http://192.168.1.1/cgi-bin qui, dans le cas où un utilisateur au sein de votre réseau était amené à cliquer dessus, pourrait activer le bug en question.

Encore pire, comme d’autres l’ont fait remarquer, une page web piégée peut être mise en place en pointant vers un fichier image supposé être stocké sur http://192.168.1.1.

Si vous étiez amenés à charger cette page, cette dernière essaierait alors de charger l’image, et votre navigateur essaierait par la suite de visiter l’URL malveillante.

Bien sûr, aucune image ne se chargera, mais entre temps les dégâts auront certainement déjà été causés.

Q : Puis-je changer le numéro d’adresse IP de mon réseau ?

Oui. Vous pouvez utiliser n’importe quel numéro dans la plage appelée private network number ranges, allant de 10.x.x.x, 192.168.x.x ou 172.[16-31].x.x, vous donnant un large choix de numéro de réseau, plus difficile à deviner pour les cybercriminels.

Pour effectuer une telle opération, utilisez l’écran Advanced | Setup | LAN Setup au niveau de l’interface web de votre routeur.

Q : Un changement de numéro de réseau m’aidera t-il ?

Q : Un changement de numéro de réseau m’aidera t-il ?

D’une certaine manière, Oui. En effet les cybercriminels auront plus de difficultés à deviner le numéro de réseau qui vous utilisez.

En théorie, néanmoins, ils pourront utiliser une page web piégée contenant du JavaScript qui essaiera de charger une image à partir de chaque potentielle adresse IP de routeur, les unes après les autres.

Heureusement, avec environ 16 millions de choix possibles en partant de la base 10.x.x.x.x (plus un autre million en partant de 172.[16-31].x.x, et 65 000 de plus en se basant sur 192.168.x.x), cela peut prendre des années et des années, et vous donner par la même occasion du temps pour vous en apercevoir.

Cependant, il existe un autre problème.

De manière à vous éviter d’avoir à mémoriser le numéro de votre réseau, les routeurs Netgear transforment automatiquement le nom de domaine routerlogin.net en adresse IP de votre routeur, si une tentative d’accès provient de votre propre LAN.

Malheureusement, cet aspect plutôt pratique, l’est aussi pour les cybercriminels, car ils n’ont plus besoin de deviner votre numéro IP !

Q : Puis-je désactiver l’option de redirection de routerlogin.net ?

Nous ne pensons pas.

La redirection est réalisée par le server DNS au sein de votre routeur, et si votre ordinateur obtient la configuration de son réseau via le routeur (ce qui est appelé DHCP, acronyme de Dynamic Host Configuration Protocol), il lui sera conseillé de se fier au routeur pour son DNS.

Il vous faudra alors outrepasser les paramètres DNS manuellement sur votre ordinateur, par exemple, en se fiant au DNS gratuit de Google avec 8.8.8.8 à la place, mais ceci ne reconfigurera pas les autres ordinateurs qui se connecteront à votre réseau.

Q : Puis-je tester mon propre routeur ?

Essayez de visiter cette URL :

http://routerlogin.net/cgi-bin/;uname

Cette dernière devrait permettre d’envoyer une requête web au composant logiciel potentiellement vulnérable au sein de votre routeur.

Si l’exploit fonctionne, votre routeur lancera la commande uname, un utilitaire Unix qui imprime l’identité du système d’exploitation, qui s’avère être Linux pour les routeurs Netgear.

Ainsi, si vous obtenez un message d’erreur qui semble normal, nous pensons que vous êtes en sécurité car votre routeur n’aura pas exécuté la commande indésirable.

Par contre, si vous voyez une page web faisant apparaitre en sortie le mot Linux, vous pouvez conclure que l’exploit fonctionne, étant donné que la commande apparaît dans l’URL lancée.

Q : Puis-je utiliser l’exploit pour résoudre le bug ?

Comme nous l’avons expliqué dans notre précédent article, un expert en sécurité anglais a suggéré d’utiliser cette URL comme une astuce pour dire à votre routeur de tuer l’interface web, qui tuera temporairement le bug par la même occasion.

http://routerlogin.net/cgi-bin/;killall$IFS'httpd'

N’oubliez pas que si votre routeur redémarre, par exemple après une coupure de courant, l’interface web redémarrera également.

Q : Existe-t-il déjà un patch pour mon routeur ?

Vérifiez avec Netgear sur la page support dédiée, Security Advisory for VU 582384.

Selon 2016-12-14T09:10Z, 8 modèles de routeurs ont des mises jour de firmwares bêta disponibles. Vous pouvez vous attendre à voir cette liste changer régulièrement.

Follow @ SophosFrance //platform.twitter.com/widgets.js

Partagez Routeur Netgear : bug au niveau de la gestion à distance : http://wp.me/p2YJS1-38o

Billet inspiré de Netgear router remote control bug – what you need to know, par Paul Ducklin, Sophos NakedSecurity.

Qu’en pensez-vous ? Laissez un commentaire.