AccessURL : l’extension Chrome qui récupère votre cookie de session comme Firesheep !

Un lecteur de notre blog sécurité vient d’attirer notre attention sur une extension récemment diffusée au sein du Chrome Web Store, dénommée AccessURL, et qui est plutôt plébiscitée au sein des listes de diffusion et autres sites Lifestyle.

Un lecteur de notre blog sécurité vient d’attirer notre attention sur une extension récemment diffusée au sein du Chrome Web Store, dénommée AccessURL, et qui est plutôt plébiscitée au sein des listes de diffusion et autres sites Lifestyle.

AccessURL vous permet de partager l’accès à vos comptes en ligne temporairement, sans avoir à donner votre mot de passe. Cela ressemble donc à une sorte de droit d’entrée occasionnelle, dans les cas où vous voulez laisser l’un de vos collègues tweeter à votre place, ou bien laisser un ami utiliser votre service de vidéo streaming, alors que vous êtes hors réseau pendant quelques jours.

Nos lecteurs voulaient savoir s’il s’agissait d’une “bonne idée ou plutôt d’une mauvaise idée ?”.

Notre réponse est simple : c’est une mauvaise idée !

AccessURL fonctionne par copie et partage de votre cookie de session, et voici pourquoi nous vous déconseillons de l’utiliser.

Qu’est ce qu’un cookie ?

Les serveurs web gardent une trace de “qui” utilise et “quand” les cookies sont utilisés. Il s’agit d’une manière classique pour se rappeler les paramètres et la configuration des données lorsque que vous visitez un site internet.

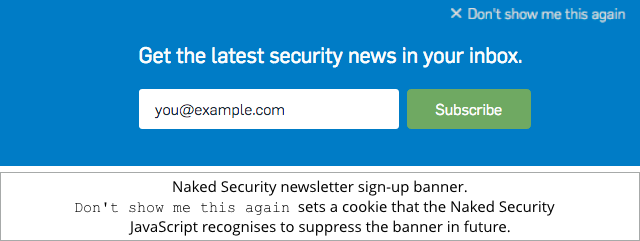

Par exemple, les articles de NakedSecurity intègre une bannière ressemblant à celle ci-dessous, en vous demandant si vous voulez vous inscrire à notre newsletter quotidienne par email :

Si vous ne voulez pas vous inscrire, et que vous ne voulez plus qu’on vous pose la question, vous n’avez qu’à cliquer sur la croix en haut à droite, qui créera alors un cookie interprété en JavaScript par notre site, et qui supprimera à l’avenir cette bannière (si vous vous demandiez pourquoi en nettoyant tous vos cookies ce type de bannière réapparaissait, maintenant vous le savez).

Si vous ne voulez pas vous inscrire, et que vous ne voulez plus qu’on vous pose la question, vous n’avez qu’à cliquer sur la croix en haut à droite, qui créera alors un cookie interprété en JavaScript par notre site, et qui supprimera à l’avenir cette bannière (si vous vous demandiez pourquoi en nettoyant tous vos cookies ce type de bannière réapparaissait, maintenant vous le savez).

La bannière disparaît car nous avons mis en place un cookie appelé nakedsecurity-hide-newsletter afin qu’il ait la valeur true.

En ayant la valeur true, cela signifie très clairement que le cookie se compose de la succession de caractères ASCII suivante : t, r, u et e, afin de créer au final la chaîne de caractères donnant le texte true, le signal donc que vous ne voulez plus voir la bannière en question.

En jargon technique, le cookie permet de garder la mémoire d’un “état” entre 2 requêtes web.

Le cookie de session

Sans cookie, vous seriez dans l’impossibilité de vous connecter à un site internet, car il n’y aurait pas de moyen de mémoriser votre identité d’une page web à une autre, vous obligeant ainsi à saisir votre identifiant et votre mot de passe à chaque fois.

Ainsi, le processus de connexion est géré en général par le cookie de session ou le jeton de session, similaire à notre cookie hide-newsletter, mais avec en plus un chiffrement unique et secret (et limité dans le temps). Votre navigateur intègre alors ce dernier pour les futures requêtes auprès du même site, afin de signaler au serveur qu’il s’agit bien de vous qui êtes de retour pour plus d’informations.

Si quelqu’un vole votre cookie de session, il peut alors de manière malveillante l’ajouter à ses propres requêtes web, et dans la plupart des cas cela est suffisant pour qu’il puisse se faire passer pour vous.

Cela est connu sous le nom de piratage de session, et permet de s’identifier avec succès avec votre nom, mais sans avoir eu besoin de connaitre votre identifiant et votre mot de passe.

En réalité, il y a 6 ans, un outil gratuit nommé Firesheep permettait d’automatiser ce processus de piratage de session.

De nos jours, beaucoup de sites chiffrent votre mot de passe, mais ne chiffrent pas la session par la suite. Ainsi, en transmettant votre cookie de session en clair, ce dernier peut très facilement être récupéré sur le réseau par des outils renifleurs tels que Firesheep.

Firesheep tire son nom du fait qu’il a été par le passé une extension de Firefox, et qu’il vous intégrait ensuite à ce que les hackers ont l’habitude d’appeler le “wall of sheep”, à savoir une liste d’utilisateurs dont les données d’authentification ont été repérées non chiffrées sur le réseau, et ensuite affiché pour le bonheur de tous.

Le bon côté de Firesheep est qu’il a permis de nous montrer à tous que le chiffrement du web (à savoir les URLs commençant par https au lieu de http) était crucial et ce tout le temps, pas seulement pour la partie de la session où vous saisissez votre mot de passe.

En effet, dans les années qui ont suivi Firesheep, tous les propriétaires de sites web majeurs ont basculé vers l’utilisation de HTTPS systématiquement, rendant ainsi le piratage de session beaucoup plus compliqué.

De nos jours, la manière la plus simple pour voler un cookie de session, lorsque qu’un protocole sécurisé HTTPS est utilisé, est de récupérer le trafic avant son chiffrement, ou bien après le déchiffrement. Par exemple, en utilisant des malwares malveillants au sein du navigateur ou au niveau du serveur.

Un plug-in malveillant au niveau du navigateur, par exemple, peut inspecter le contenu web avant qu’il passe par le protocole de sécurisation HTTPS, récupérant ainsi les données privées telles que des cookies de session identiques à ceux que Firesheep parvenait à dérober avant que les sessions ne soient chiffrées.

Le fait de dérober les cookies de session plutôt que les mots de passe peut faciliter grandement la vie de cybercriminels : un cookie de session signifie qu’une connexion a déjà été établie, empêchant bien évidement d’activer un éventuel 2FA (two-factor authentication).

Firesheep par consentement

Vous vous doutez certainement vers quoi tout cela nous mène.

AccessURL fonctionne en installant une extension Chrome qui réalise ce que l’on pourrait appeler un “Firesheep par consentement”.

Il extrait les cookies de session pour les connexions web sélectionnées, et les partage via le Cloud avec des amis de votre choix.

L’idée est de pouvoir rapidement et facilement rendre inactif un cookie de session que vous avez déjà partagé, en vous déconnectant à partir de votre ordinateur, et en rendant ainsi cet ancien cookie de session invalide du point de vue du serveur.

Si vous avez partagé votre mot de passe avec d’autres personnes, la seule manière d’annuler ce partage est de bloquer un éventuel accès est de changer ce mot de passe, en espérant que l’une des personnes en question ne l’a pas déjà fait avant vous, vous empêchant ainsi d’avoir accès à votre propre compte.

Ainsi, il est facile de se dire que “ce système de partage de cookie de session est bien mieux que de partager son mot de passe, … je vais donc prendre le risque, et ce même si j’ouvre en grand la porte de mon compte à quelqu’un, au moins pour une durée limitée”.

Nous vous recommandons néanmoins fortement de ne pas partager votre cookie de session !

Même si les serveurs d’AccessURL gère le chiffrement de telle sorte que le service en question ne peut pas déchiffrer le cookie de session lui-même (ce qui par ailleurs amplifierait encore davantage le risque encouru), il clone par contre une session déjà authentifiée, contournant ainsi le 2FA, et vous mettant en danger sur une période donné, comme si vous aviez donné un accès total et direct à votre compte.

Il existe un certain nombre de choses que vous ne pouvez pas faire avec un cookie de session seul : par exemple la plupart des services en ligne vous demande de saisir de nouveau votre mot de passe en cas de modifications des informations de votre profil, y compris votre email de récupération ou bien la réinitialisation de votre mot de passe.

Ainsi, si un clone de votre cookie de session fonctionne réellement, il est fort probable qu’il fonctionne à plusieurs niveaux au sein de votre compte …

… donc si vos amis se retrouvent infectés eux-mêmes par un malware “voleur de cookies”, ou si occasionnellement ils laissent leurs ordinateurs non verrouillés et sans surveillance, ils vous mettent votre identité sur internet en danger également, et ce même s’ils ne connaissent pas au départ votre mot de passe.

Pour résumé : le partage de cookies de session semble plus sûr que le partage des mots de passe, cependant il faut voir ces 2 derniers comme faisant partie du même système.

Nous vous recommandons donc de ne partager ni vos mots de passe, ni vos cookies de session !

Follow @ SophosFrance //platform.twitter.com/widgets.js

Partagez AccessURL : l’extension Chrome qui récupère votre cookie de session comme Firesheep ! : http://wp.me/p2YJS1-35c

Billet inspiré de The Chrome extension that “Firesheeps” you by choice, par Paul Ducklin, Sophos NakedSecurity.

Qu’en pensez-vous ? Laissez un commentaire.