Les injections SQL et XSS : ces attaques qui ne disparaissent jamais !

Au commencement, lorsque le web était un espace primitif et obscur rempli de symboles en gestation, avec de flamboyants logos d’Applet Java et des compteurs de visites faussement mécaniques, un développeur proto-web en avançant tout doucement à partir d’un tagsoup au sein du World Wide Web a soudainement fait un bond dans le futur en connectant la base de données d’une entreprise au site web de cette dernière.

Au commencement, lorsque le web était un espace primitif et obscur rempli de symboles en gestation, avec de flamboyants logos d’Applet Java et des compteurs de visites faussement mécaniques, un développeur proto-web en avançant tout doucement à partir d’un tagsoup au sein du World Wide Web a soudainement fait un bond dans le futur en connectant la base de données d’une entreprise au site web de cette dernière.

Le site web n’était alors plus un simple document, il était devenu une application, complexe, sophistiquée, interactive, mise à jour, personnalisée, et parfois même utile.

Peu de temps après que cette révélation ne soit apparue, un proto-hacker provenant du même tagsoup, jeta un coup d’œil à cette toute nouvelle création et essaya d’attaquer la base de données de l’entreprise à partir du site web et en utilisant une cyberattaque par les injections SQL.

Et depuis lors, les choses sont toujours ainsi !

A la surface, les sites web modernes ont peu de choses en commun avec leurs ancêtres du début des années 90, tout comme une animation 3D de chez Pixar n’a plus grand chose à voir avec un spectacle mettant en scène une lanterne magique.

Depuis lors, les sites web ont multipliés leurs champs d’entrées, et les hackers les ont utilisés pour tenter leurs chances.

Au lieu de saisir ce que le site web s’attend à recevoir en entrée de la part des utilisateurs, à savoir un identifiant et un mot de passe, les hackers essaient d’entrer un code à la place : une commande SQL par exemple afin d’attaquer la base de données ou encore un code HTML, CSS, Javascript ou XSLT pour attaquer la structure des pages web elles-mêmes (qui sont aussi connues sous le nom de XSS ou Cross-Site

Si les sites web sont codés correctement alors n’importe qui saisissant n’importe quelle entrée dans un champ dédié sera balayé et nettoyé avant même que du mal ait pu être fait. Cependant si les sites web étaient codés correctement alors les injections de SQL et les attaques XSS auraient déjà disparues depuis longtemps.

Akamai, le géant du vient juste de sortir un rapport récent intitulé State of the Internet Report et il y a intégré une section sur les attaques d’applications web.

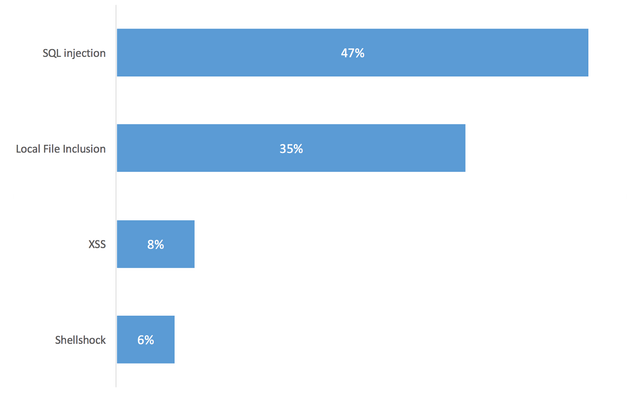

En haut de la liste pour le premier trimestre 2016 ? Les injections SQL :

Web application attack vectors over HTTP, Q1 2016. Source: Akamai Q1 2016 State of the Internet / Security Report

Web application attack vectors over HTTP, Q1 2016. Source: Akamai Q1 2016 State of the Internet / Security Report

Le deuxième et le troisième élément dans la liste : “Local File Inclusion” et XSS (Cross-Site Scripting) sont eux aussi vieux comme le monde. En réalité, si vous retirez les dates dans le rapport en question, le seul indice que vous aurez pour vous aider à devine de quelle année ou encore de quelle décennie traite cette section sur les attaques d’applications web, est la présence de la vulnérabilité Shellshock datant de 2014.

Et soyons clair, il ne s’agit pas ici d’une critique de ce rapport, loin de là.

De plus nous faisons face à un déferlement de publicités au sujet de chaque vulnérabilité qui a son propre logo et sa propre stratégie de communication.

Le rapport Akamai nous rappelle que le codage d’un site web afin de le protéger de ce genre d’attaque n’est pas nouveau du tout. Il s’agit en réalité de mettre en œuvre des principes élémentaires, plutôt pénibles mais demandant de la méthode et de la minutie.

Ces vecteurs d’attaques sont restés efficaces du fait de la présence de problèmes de codage qui continuent à polluer les sites web. Les injections SQL sont des problèmes qui peuvent être résolus par le biais de techniques de codage qui intègrent des vérifications de sécurité. Cependant dans l’urgence de mettre en ligne un site web, les entreprises ne font pas ces vérifications concernant notamment les vulnérabilités de type SQLi, et au final se rendent vulnérables vis-à-vis de ces dernières.

Les injections SQL peuvent être réduites à néant par le moyen simple et efficace qui consiste à l’utilisation de requêtes de base de données paramétrées, mais attention cela n’a de sens que si vous avez la discipline nécessaire pour les utiliser partout et tout le temps.

Les XSS peuvent quant à eux être éliminés en vous assurant que les données de sorties d’un site web sont interprétées en tant que contenu et non en tant que syntaxe de langage. Mais il faut vous assurer d’utiliser la bonne syntaxe et encore une fois il faut le faire tout le temps.

Les injections SQL, les XSS et leurs équivalents sont restés accrochés à internet tels des stalactites depuis toutes ces années non pas par un curieux mystère inexpliqué, ni par l’action d’une élite de hackers, mais uniquement parce que la création d’un site web sécurisé prend un peu plus de temps et d’effort qu’un site qui l’est moins, tout simplement.

Follow @SophosFrance

//

Partagez Les injections SQL et XSS : ces attaques qui ne disparaissent jamais ! avec : http://wp.me/p2YJS1-2KJ

Billet inspiré de The web attacks that refuse to die par Mark Stockley, Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.