Zcrypt : le ransomware qui est aussi un virus !

SophosLabs vient de pointer du doigt un nouveau type de ransomware avec une variante intéressante.

SophosLabs vient de pointer du doigt un nouveau type de ransomware avec une variante intéressante.

Il s’agit d’un virus !

De nos jours, la plupart des échantillons de malwares sont des Trojans, diminutif de “Trojans Horses”, à savoir un programme qui semble à première vue inoffensif en surface, mais qui se révèle être plutôt nocif une fois caché en profondeur.

Les Trojans ne se déplacent pas par eux-mêmes, ils doivent être acheminés d’une quelconque manière, généralement par emails ou bien via une page web piégée.

Il y a 20 ans, cependant, la plupart des échantillons de malwares étaient des virus, signifiant qu’ils étaient conçus pour se répandre de manière autonome, telle une infection virale, et généralement en se reproduisant eux-mêmes, au sein de votre réseau et sur des supports amovibles (tels que des disquettes qui étaient populaires dans les années 90).

Les malwares qui se répandent d’eux-mêmes ont un autre avantage pour les cybercriminels : ils n’ont pas besoin de continuer le spamming de pièces jointes ou de liens dangereux, car les virus ont une vie à part entière, une fois qu’ils sont dehors et qu’ils rôdent.

En conséquence, les virus doivent se propager plus loin et plus longtemps, à cause notamment du fait qu’une infection, au sein d’une organisation, qui n’a pas été éradiquée convenablement peut réapparaître, parfois pendant des années.

Bien sûr, le fait de se répandre par soi-même est une manière pour les malwares d’attirer l’attention sur eux, ainsi aujourd’hui, dans un monde ultra connecté, il s’agit d’une technique qui n’est plus réellement utilisée.

Le ransomware viral

Néanmoins, les ransomwares se répandant par eux-mêmes ont tout de même été testés par les cybercriminels par le passé.

A l’époque, leur espoir était certainement de voir des infections multiples se développer au sein d’une entreprise, ou bien sur un réseau domestique, en offrant ainsi plus de chances de réussite.

La plupart des ransomwares génèrent une clé de chiffrement unique pour chaque ordinateur qu’ils attaquent, ainsi il n’existe pas de raccourci si plusieurs ordinateurs au sein d’une entreprise sont touchés : vous devez acheter une code pour déverrouiller les données pour chaque ordinateur.

Voyager et se déplacer au sein de votre réseau semble l’objectif principal de ce type de ransomwares, détecté et bloqué d’ailleurs par les produits Sophos, et connu sous le nom Troj/Agent-ARXC et Troj/Mdrop-HGD.

La bonne nouvelle est que nous n’avons pas encore vu beaucoup de traces de ce type de ransomwares dans la nature, ainsi il semble qu’il ne se propage pas si efficacement que cela, malgré le fait qu’il s’agisse d’un virus.

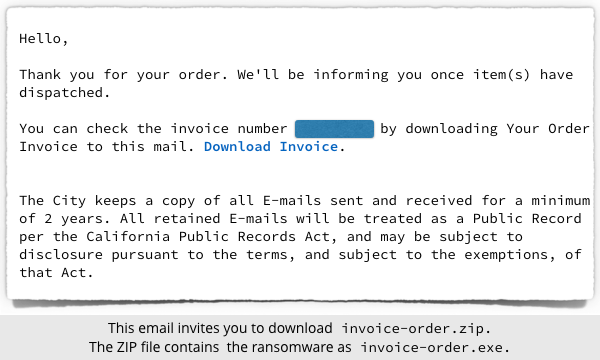

Comme la plupart des ransomwares, nous avons découvert l’existence de ce dernier par email, en revendiquant (il faut avouer de manière plutôt sceptique) venir du département du service public de Californie :

Si vous décidez de télécharger cette facture douteuse, vous recevrez alors un fichier appelé invoice-order.zip, et en l’ouvrant le malware se manifestera alors dans un fichier invoice-order.exe.

Si vous ouvrez le fichier invoice-order.exe, le ransomware se lancera, et chiffrera tous les fichiers qu’il pourra trouver avec une liste interminable d’extensions possibles, y compris les archives, les images, les vidéos, les feuilles de calcul, et même les projets de programmation.

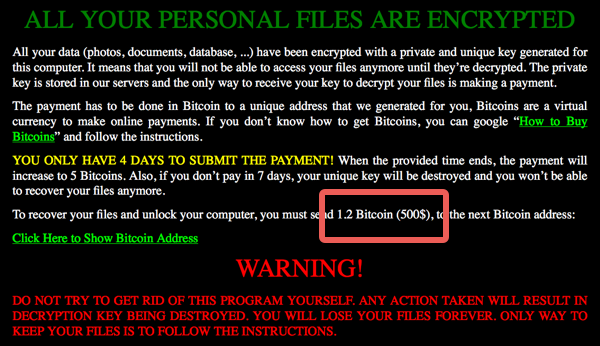

Le ransomware alors affichera sa “page de paiement”, en s’assurant que vous compreniez bien comment acheter la clé de déchiffrement pour déverrouiller toutes vos données :

Les Bitcoins ont légèrement gagné en valeur au cours de ces derniers jours, et surtout depuis que ce malware est apparu. Ainsi, la facture qui vous sera présentée (1.2BTC) correspondra plutôt à la somme de 640$ (au moment décrire cet article).

Les Bitcoins ont légèrement gagné en valeur au cours de ces derniers jours, et surtout depuis que ce malware est apparu. Ainsi, la facture qui vous sera présentée (1.2BTC) correspondra plutôt à la somme de 640$ (au moment décrire cet article).

En plus du chiffrement de vos précieux fichiers, le ransomware se duplique au niveau des réseaux partagés et autorisés en écriture, ainsi que sur les supports amovibles qu’il peut trouver, en espérant que quelqu’un d’autre ouvre le fichier infecté ultérieurement.

Le fichier final s’appelle zcrypt.lnk, et est accompagné du fichier autorun.inf, qui essaie de le charger automatiquement lorsqu’un utilisateur insère l’équipement infecté ou navigue sur un réseau partagé infecté.

Il s’agit ici d’un bond en arrière, car la fonction “Autorun” au niveau des supports amovibles ont été désactivée par défaut sur Windows depuis des années, ainsi le risque de voir des infections inattendues par ce biais est plutôt faible.

Néanmoins, si vous êtes un administrateur système, cela vaut la peine de vérifier que la fonction Autorun est réellement désactivée sur tous vos ordinateurs (vous pouvez le faire en utilisant la fonction Group Policy).

Le malware s’invite également dans le répertoire AppDataRoaming, qui est automatiquement répliqué sur les autres ordinateurs que vous utilisez au sein du même réseau, ce qui signifie que le virus en question peut littéralement vous suivre à la trace.

Quoi faire ?

Nous ne pensons pas que vous serez infecté par ce type de malwares, car nous estimons qu’il est suffisamment douteux pour s’en méfier.

Néanmoins, tous nos conseils habituels vous aideront toujours contre Zcrypt, ou n’importe quelles autres menaces véhiculées par des malwares :

Plus important encore, rappelez-vous que tous les ransomwares ne se ressemblent pas.

En particulier, les ransomwares viraux de type de Zcrypt, ne fonctionnent pas sur le modèle un-email-un-échantillon-une-victime-potentielle.

En d’autres termes, après que vous ayez été infecté, d’autres victimes peuvent plus tard être infectées à leur tour, et ce même si elles n’ont reçu aucun email malveillant, ou bien cliqué sur aucun lien suspect, ou encore téléchargé aucun fichier douteux.

Ainsi, même après un simple signalement de ce malware, pensez tout de même à faire un scan volontaire et immédiat de vos fichiers au sein de votre serveur, afin de vous assurer qu’il n’a pas laissé de copies de lui-même à d’autres endroits, en espérant piéger d’autres victimes plus tard.

Suivre @SophosFrance

//

// ]]>

Billet inspiré de ““Zcrypt” – the ransomware that’s also a computer virus” par Paul Ducklin de Naked Security

Partagez “Zcrypt : le ransomware qui est aussi un virus !” avec http://wp.me/p2YJS1-2I4

Qu’en pensez-vous ? Laissez un commentaire.