Ransomware TeslaCrypt : la Master Key pour déchiffrer les fichiers dévoilée !

Les articles au sujet des ransomwares sont rarement des lectures agréables, surtout si vous y êtes contraint car vous venez d’atterrir sur une page qui vous demande de payer !

Les articles au sujet des ransomwares sont rarement des lectures agréables, surtout si vous y êtes contraint car vous venez d’atterrir sur une page qui vous demande de payer !

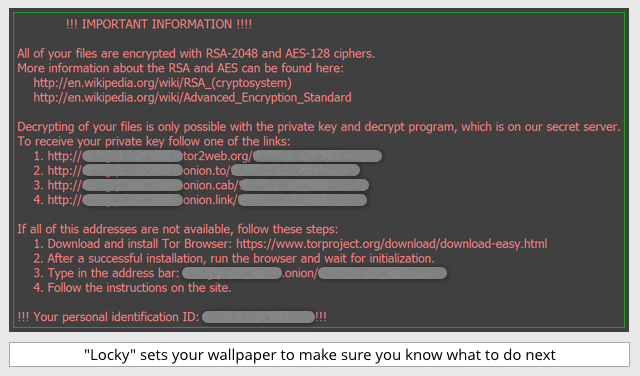

Cette page vous présente le fameux message qui accompagne la plupart des ransomwares après le chiffrement de vos données, et qui a pour but de s’assurer que la procédure pour récupérer vos données en payant, soit le plus claire possible.

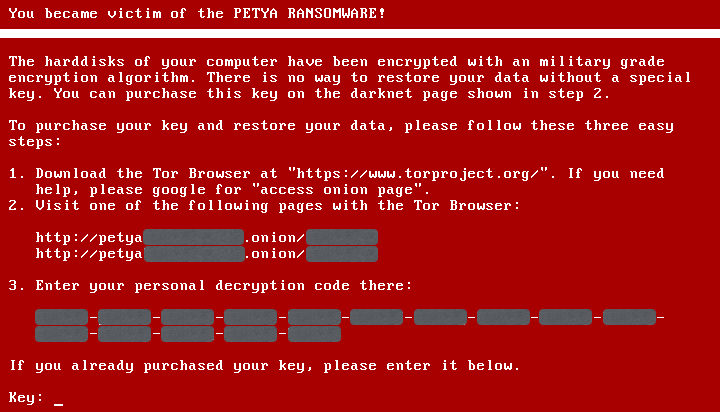

Occasionnellement, le malware lance également une attaque contre la totalité de votre système.

Ceci s’est déroulé avec le ransomware appelé Petya, qui chiffrait l’indexation de niveau inférieur de votre disque dur C:, de manière à vous empêcher le démarrage, l’utilisation de votre navigateur, le copier/coller de texte, et même la capture d’écran.

Vous deviez alors vous procurer un autre ordinateur pour avoir accès à internet, et manuellement saisir un long code alphanumérique personnel que Petya avait affiché au préalable :

Cependant la plupart des ransomwares, à l’heure actuelle, sont bien plus astucieux commercialement parlant, et se donnent beaucoup de mal pour que votre système d’exploitation, ainsi que toutes vos applications se retrouvent inutilisable.

La seule chose qui vous est alors encore permise, c’est de vous rendre sur internet, suivre les instructions et envoyer l’argent demandé aux cybercriminels.

Afin d’éviter tout malentendu sur la marche à suivre, certains ransomwares changent même votre fond d’écran, afin d’y afficher les instructions pour le paiement, de manière permanente et sous votre nez :

Voilà pourquoi nous sommes plutôt surpris et ravis à la fois, de lire que les experts en cybersécurité de la société ESET ont réussi à joindre les hackers se cachant derrière TeslaCrypt …

Voilà pourquoi nous sommes plutôt surpris et ravis à la fois, de lire que les experts en cybersécurité de la société ESET ont réussi à joindre les hackers se cachant derrière TeslaCrypt …

… leur ont demandé la clé privée utilisée pour le chiffrement …

… et ont reçu la réponse suivante : “Projet fermé, master key pour le déchiffrement XXX…XXX, […] nous sommes désolés”.

Nous avions un réel doute sur la sincérité de ces hackers, mais finalement il semble que cette master key soit authentique !

La plupart des ransomwares utilisent ce que l’on appelle un crypto-système hybride, dans lequel les fichiers sont chiffrés avec un algorithme de chiffrement symétrique standard tel que l’AES, qui s’avère être simple et direct.

Chaque ordinateur, ou plus précisément, chaque fichier, utilise une clé unique et choisie de façon aléatoire, qui n’est jamais sauvegardée sur le disque, afin d’éviter toute tentative de récupération directe.

A la place, la clé de chiffrement du fichier est elle-même chiffrée, en utilisant une clé publique pour laquelle seuls les cybercriminels ont la clé privée correspondante.

Le chiffrement par clé publique-privée, connu aussi sous le nom de cryptographie à clé publique, se base sur 2 clés associées : une clé qui verrouille les données, et une deuxième clé qui verrouille la première. Vous ne pouvez pas utiliser un calcul quelconque pour deviner la clé privée à partir de la clé publique, car elles sont générées et fonctionnent de pair. En d’autres termes, la clé publique peut être utilisée par d’autres personnes pour chiffrer des données, mais vous seul pourrez déchiffrer ces dernières.

En général, les cybercriminels ne dévoilent jamais la clé privée, ils l’utilisent uniquement pour déchiffrer la ou les clés AES unique(s) nécessaires pour déverrouiller votre ordinateur.

Comme votre clé est unique, elle ne fonctionnera que pour vos fichiers, ainsi vous ne pourrez pas l‘utiliser pour aider d’autre victimes.

En d’autres termes, l’annonce faite par les cybercriminels, se cachant derrière TeslaCrypt, à propos de la révélation de leur secret professionnel est plutôt incroyable.

De plus, plusieurs outils accessibles au public ont déjà été créés pour utiliser la master key TeslaCrypt et déchiffrer gratuitement des fichiers verrouillés !

Beau travail !

Bien sûr, seules les victimes qui ont été frappé récemment, et qui n’ont pas encore payé, ou encore les victimes qui ont fait une sauvegarde de leurs données déjà chiffrées, pourront en tirer le maximum de bénéfices.

Pourquoi ces cybercriminels ont-ils fait cela ?

Il s’agit réellement de la “question 64 000$“, et nous ne pouvons que deviner la réponse potentielle.

Nous pouvons envisager les raisons suivantes :

Follow @SophosFrance

//

Billet inspiré de “TeslaCrypt ransomware gang reveals master key to decrypt files” par Paul Ducklin de Naked Security

Partagez “Ransomware TeslaCrypt : la Master Key pour déchiffrer les fichiers dévoilée !” avec http://wp.me/p2YJS1-2GC

Qu’en pensez-vous ? Laissez un commentaire.