Les ransomwares PHP qui attaquent blogs, sites web, CMS, entre autres …

La plupart des ransomwares qui cryptent vos fichiers sont codés pour attaquer des ordinateurs sous Windows, même si en théorie ils peuvent crypter n’importe quel fichier, quel que soit l’endroit où il se trouve, y compris des Macs, des serveurs de fichiers ou des sites de stockage sur le Cloud.

La plupart des ransomwares qui cryptent vos fichiers sont codés pour attaquer des ordinateurs sous Windows, même si en théorie ils peuvent crypter n’importe quel fichier, quel que soit l’endroit où il se trouve, y compris des Macs, des serveurs de fichiers ou des sites de stockage sur le Cloud.

Ainsi, nous avons pu observer quelques tentatives d’attaques, par le biais de ransomwares ciblant Android et Linux.

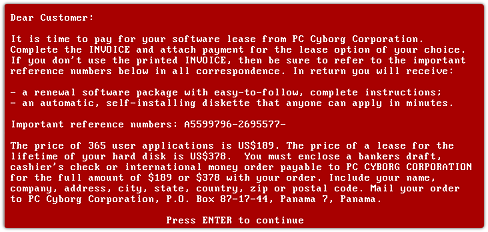

D’ailleurs, en fouillant dans vos souvenirs, vous vous rappellerez que le tout premier ransomware, il y a plus de 25 ans, était l’AIDS Information Trojan, qui fonctionnait sous le bon vieux MS-DOS.

AIDS Information Trojan “pay page” from 1989/1990

A présent, malheureusement, nous avons une collection complète de ransomwares de tous types, écrits en PHP.

Qu’est-ce que le PHP ?

Le PHP est un langage de programmation qui a pour but de vous aider à produire du contenu dynamique sur votre serveur web, plus précisément en intégrant des commandes PHP au sein de vos pages internet.

Avant que la page ne soit envoyée par le serveur, les parties contenant le script PHP sont exécutées, et remplacées au niveau de la pages finale, avec le résultat de l’exécution du script en question.

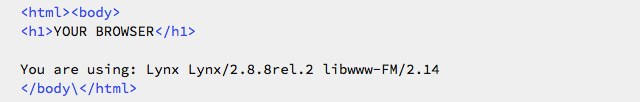

Par exemple, dans le fichier d’entrée ci-dessous, la partie se situant entre <?php et ?> est lancée par le processeur PHP …

… et convertie en une sortie qui ressemble à ceci :

La plupart, sinon tous, les serveurs web utilisent le PHP, en traitant automatiquement les fichiers munis d’une extension .php, et ce avant de les envoyer.

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]

PHP est d’une certaine manière similaire au JavaScript, à la différence que le traitement du script est réalisé au niveau du serveur, et avant que la page ne soit envoyée. JavaScript, en revanche, est envoyé sur votre navigateur, et le script en question est traité au niveau de ce dernier, après réception de la page, mais avant qu’elle ne soit affichée.

[/vc_message][/vc_column][/vc_row]

Les malwares PHP

La plupart des , tels que WordPress, Joomla ou Drupal utilisent le PHP.

En d’autres mots, si un escroc possède le mot de passe de votre blog, il pourra uploader des fichiers au niveau de votre serveur, et si vous avez une version non patchée du plugin, qui lui permettra de modifier des fichiers censés être protégés en écriture, il pourra alors altérer un voire plusieurs fichiers PHP …

… il pourra ensuite installer son code malveillant au niveau de votre site web, qui pourra s’exécuter dès que quelqu’un viendra visiter la page web piégée.

En réalité, il peut lui-même activer ce code à souhait, en accédant directement à la page internet en question, et ce par le bais d’une requête web, en apparence inoffensive.

Voici comment, le malware connu sous le nom de Troj/PHPRansm-B, fonctionne.

Il infecte votre serveur par le biais d’un fichier appelé index.php, et qui contient :

Le cryptage des fichiers n’a pas lieu à chaque visite de la page, mais seulement lorsque l’escroc lui-même soumet et uploade une requête, au format bien particulier, dans laquelle il spécifie 2 mots de passe : un mot de passe “test”, et un mot de passe “complet”.

Une fois que le cryptage est lancé, 2 fichiers choisis au hasard sont cryptés avec le mot de passe “test”, et le reste avec le mot de passe “complet” (le cryptage utilise le protocole de chiffrement AES en mode CBC).

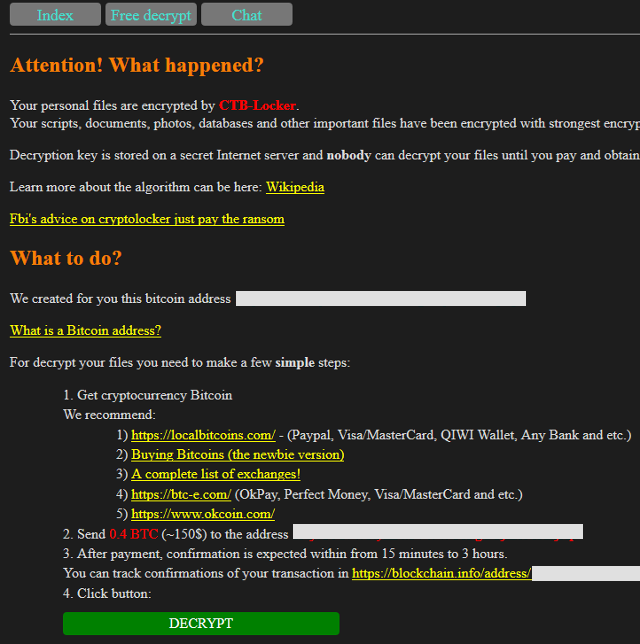

N’importe qui d’autre visitant cette page (et il peut s’agir d’ailleurs malheureusement de l’un de vos prospects ou clients) tombera sur cette page d’avertissement :

Troj/PHPRansm-B “pay page” from 2016

En d’autres termes, vous devez vous alléger de 0.4 BTC (0.4 BTC vaut actuellement 170$), afin d’obtenir le mot de passe “complet” auprès du cybercriminels.

Vous avez certainement reconnu le nom “CTB-Locker”, au niveau de page de demande de paiement : ce dernier avait déjà été utilisé par des cybercriminels qui se cachaient derrière la campagne assez étendue de ransomwares Windows en 2014.

Vous pouvez en découvrir davantage sur la version Windows de CTB-Locker, ainsi que sur d’autres variantes de ransomwares, en lisant l’article du SophosLabs, publié en Décembre 2015 : The Current State of Ransomware.

Si vous avez besoin d’une preuve vous montrant que payer marchera effectivement, vous pouvez cliquer sur le bouton [Free decrypt], afin d’uploader les fichiers “test” qui ont été cryptés avec le mot de passe “test”.

Ainsi, même si vous utilisez un débogueur web, pour intercepter la fonction de décryptage gratuite, et arrivez avec succès à extraire le mot de passe “test”, au niveau de la mémoire, il ne vous sera d’aucune utilité pour décrypter tous vos autres fichiers.

De plus, il existe même une fenêtre [Chat], pour discuter avec les cybercriminels :

Chat Room

Si vous avez des questions ou des suggestions, merci de laisser un message en anglais ci-dessous. Dans le cas où vous seriez un administrateur, vous devez spécifier le nom du fichier secret qui se trouve dans le même répertoire, avec le fichier index.php. Nous vous répondrons sous 24 heures.

Quoi faire ?

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]

PS : Si vous n’êtes toujours pas convaincus que les cybercriminels, ainsi que les malwares, sont un vrai problème dans l’univers Linux, prenez quelques minutes pour écouter notre podcast intitulé : When Penguins Attack :

[/vc_message][/vc_column][/vc_row]

Suivre @SophosFrance

Billet inspiré de “PHP ransomware attacks blogs, websites, content managers and more…” par Paul Ducklin de Naked Security

Partagez “Les ransomwares PHP qui attaquent blogs, sites web, CMS, entre autres …” avec http://wp.me/p2YJS1-2wj

Les ransomwares PHP qui attaquent blogs, sites ...

[…] Les ransomwares PHP sont omniprésents au sein de vos sites web, CMS et blogs. Prenez vos précautions, voici ici quelques astuces en guise de pense-bête. […]