Le web est la source principale de propagation des malwares (un terme qui combine “malveillant” et “software”), et la plupart des menaces de cybercriminalité émanant de ces malwares proviennent de ce que l‘on appelle un drive-by download.

Une attaque web en 5 étapes

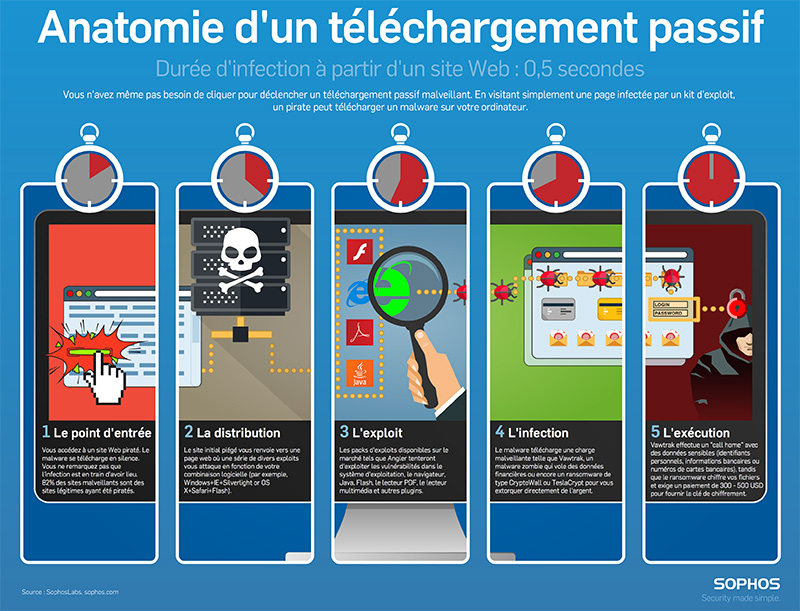

Le terme drive-by download décrit la manière avec laquelle les malwares infectent votre ordinateur, lors de la simple visite d’un site web qui utilise un code malveillant (l’étape 1 de la cyberattaque : le point d’entrée).

La plupart du temps, il s’agit de sites internet officiels, qui ont été corrompus et qui vous redirigent vers un autre site web sous le contrôle de hackers (l’étape 2 d’une attaque web : la distribution).

Aujourd’hui, les cybercriminels utilisent des malwares sophistiqués, disponibles sous la forme d’un kit d’exploit, et qui permet de trouver une vulnérabilité parmi des milliers de possibilités, au sein de votre logiciel.

Lorsque votre navigateur internet est redirigé vers le site web qui héberge un kit d’exploit, il examine votre système d’exploitation, votre navigateur internet et les autres logiciels (comme votre lecteur de PDF ou le lecteur vidéo), afin de trouver une faille de sécurité qu’il pourra exploiter (l’étape 3 de la cyberattaque : l’exploit).

Attention, si vous ne mettez pas à jour votre système et vos logiciels, vous n’êtes pas protégés contre ces exploits !

Lorsque le kit d’exploit a identifié une vulnérabilité, l’étape 4 d’une attaque web : l’infection, commence alors. Dans la phase d’infection d’une attaque web, le kit d’exploit télécharge ce qui est connu sous le nom de , qui correspond au malware qui s’installe sur votre ordinateur.

Pour finir, vient l’étape 5 d’une attaque web: l’exécution, où le malware fait ce pour quoi il a été conçu, à savoir rapporter de l’argent à son maître.

Le malware connu sous le nom de Zbot (APT), peut avoir accès à vos emails et vos comptes bancaires. Un autre type de charge utile appelée ransomware, peut prendre en otage vos fichiers jusqu’à ce que vous acceptiez de payer une rançon, afin de les récupérer.

Internet en sécurité

Ce type d’attaque web se produit à chaque instant. Mais ne soyez pas la prochaine victime. Télécharger notre checklist des technologies, outils et astuces pour une protection internet réellement efficace, afin de trouver comment protéger votre organisation contre les attaques de malwares, à chaque étape du processus. Vous devriez également consulter notre livre blanc gratuit, qui explique comment les malwares fonctionnent, et donnent des conseils pour les stopper : Les cinq étapes d’une attaque de malware Web (inscription requise).

Chez Sophos, notre filtrage sur réputation en temps réel vous protège contre les nouveaux sites web infectés dès qu’ils sont en ligne. Nous utilisons, pour ce faire, une base de données de malwares, en constante évolution, et hébergée sur le Cloud. Cette dernière est élaborée par notre «intelligence center», appelé SophosLabs.

Découvrez comment nous pouvons sécuriser internet pour vous.

Billet inspiré de : “How malware works: Anatomy of a drive-by download web attack” de John Zorabedian du Blog Sophos