Routeur domestique : attention au bypass !

Il y a 2 ans, un expert en sécurité informatique espagnol, appelé Eduardo Novella, avait trouvé un bug plutôt ahurissant, dans le routeur Pirelli P.DGA4001N, qui était  utilisé par les fournisseurs d’accès Internet espagnols.

utilisé par les fournisseurs d’accès Internet espagnols.

Après une longue attente, il a enfin rendu public ce qui nous pouvons appeler le code de démonstration (Proof of Concept), le plus clair et le plus direct que l’on ait jamais vu.

De manière très simple, Novella déclare que les pages web administrateur du routeur, sont visibles depuis une interface externe (internet-facing).

Et quand il dit “visible”, il faut le prendre au premier degré !

Imaginez que vous êtes tout simplement sur votre réseau interne, et que vous essayez de vous connecter à la page de configuration d’un routeur comme celle-là :

http://10.0.0.1/wifisetup.html

Vous vous attendez à ce que le serveur web du routeur vous redirige vers une page de login, qui vous demandera alors de saisir un identifiant, ainsi qu’un mot de passe. Le cookie de session sera alors crée, permettant de vous authentifier, et d’avoir accès à la page de configuration et à son interface (GUI).

Ainsi, seulement après cette authentification, et jusqu’à votre déconnexion ou bien la fermeture de votre navigateur, vous vous attendez à pouvoir effectuer des opérations comme le paramétrage du Wi-Fi, entre autres.

Vous vous attendez aussi à ce que les pages utilisées soient du type https://, plutôt que la simple page http://, afin de protéger votre mot de passe, votre cookie de session, ainsi que tout le contenu de la page de configuration.

Depuis le réseau externe, vous vous attendez également à avoir un accès refusé à l’interface (GUI), au moins par défaut.

Bien sûr, si le routeur dispose de l’option permettant une administration, au-delà d’une interface internet externe, vous pouvez choisir de l’activer, après vous être connecté depuis le réseau interne bien sûr (notez que nous vous déconseillons fortement de le faire, mais après tout c’est vous qui choisissez).

Seulement à ce moment là, vous vous attendez vraiment à pouvoir vous connecter à l’interface web depuis internet, en utilisant bien sûr une connexion sécurisée HTPPS, pour vous protéger contre les sniffeurs et autres hackers, sans cesse à l’affût de toute connexion à pirater.

Cependant, vous ne vous attendez surement pas, en accédant depuis l’adresse suivante :

http://198.51.100.43/wifisetup.html

et à partir d’un réseau externe, à vous connectez automatiquement, sans cryptage et sans authentification.

Pas de connexion HTTPS sécurisée, et pas de mot de passe requis non plus !

Novella a publié une liste des pages d’administration.html, qu’il considère être concerné selon lui.

De plus, au vu des fichiers tels que dnscfg, certadd, certcaimport et wlsecurity, présents dans cette liste, il apparaît clairement que n’importe quel escroc qui sait que vous êtes en ligne, peut alors prendre le contrôle de votre réseau à des fins malveillantes.

Ce type de bug défie tout simplement la raison, du moins il devait défier la raison il y a 20 ans, même avant que la sécurité informatique ne soit au cœur de toutes les préoccupations comme aujourd’hui.

Quoi faire ?

Les serveurs sont en général protégés contre d’éventuelles attaques par un système “sandwich”, entre ces derniers et 2 passerelles (gateways) sécurisées (tels qu’une paire de Sophos Free UTMs), afin de former ce que l’on appelle un DMZ, ou encore une zone démilitarisée.

Le bon sens qui voudrait éliminer le routeur bogué, pour en utiliser qu’un seul sécurisé (évitant ainsi la situation où nous sécurisons un routeur, en le mettant entre 2 autres routeurs), n’est pas applicable ici.

Le P.DGA4001N semble être l’un de ces produits internet “tout en 1”, combinant un modem ASDL, un routeur, et un accès Wi-Fi.

Cependant, vous ne pouvez pas mettre une passerelle sécurisée entre le P.DGA4001N et internet, car l’interface externe de ce dernier se branche directement au niveau de la ligne téléphonique.

Vous ne pouvez pas non plus mettre une passerelle sécurisée entre le routeur et le réseau Wi-Fi, car la carte Wi-Fi est directement connectée à l’intérieur même du P.DGA4001N.

En conclusion

Si vous avez un P.DGA4001N ou un produit similaire :

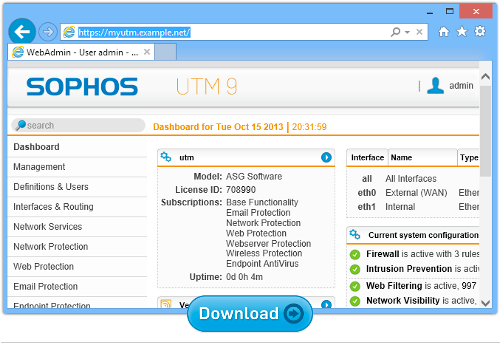

Si vous décidez d’essayer Sophos UTM gratuitement chez vous, vous pouvez utiliser un ancien PC portable, connecté au réseau externe par le câble (internet-facing), et équipé d’une carte Wi-Fi pour votre connexion au réseau interne.

Dans ce cas, le seul équipement supplémentaire dont vous aurez besoin est un modem ADSL, que vous brancherez, d’un côté au niveau de votre ligne téléphonique, et de l’autre côté au niveau du port réseau câblé de votre Sophos UTM.

Comprendre les pare-feux et les passerelles sécurisées

Sophos UTM Home Edition

Vous voulez installer un réseau DMZ pour voter ordinateur chez vous ?

Essayez notre produit Sophos UTM, déjà récompensé !

L’édition familiale comprend toutes les fonctionnalités de Sophos UTM : le scan d’emails, le filtrage web, le VPN, une application web sécurité, et tout ce dont vous avez besoin pour maintenir, en totale sécurité, jusqu’à 50 équipements connectés à votre réseau domestique, et totalement gratuit pour une utilisation familiale.

Si vous vivez en colocation, ou bien si vous avez des enfants à surveiller sur internet, cette solution Sophos est le produit qu’il vous faut.

Encore mieux, vous obtiendrez 12 licences gratuites pour Sophos Anti-virus sur Windows, que vous pourrez installées et gérées depuis chez vous, et ce depuis la console internet UTM.

Billet inspiré de : “Ouch! Home router security “bypass” actually means no security AT ALL” par Paul Ducklin de Naked Security

Partagez “Routeur domestique : attention au bypass !” avec http://bit.ly/1C3AUUC

Qu’en pensez-vous ? Laissez un commentaire.